Написал admin. Опубликовано в рубрике Локальные сети

1. О локальной групповой политике

С помощью настроек локальной групповой политики можно расширить предустановленные возможности Windows, отключить ненужные или проблемные функции, а также ограничить других пользователей компьютера в определённых действиях. Что касается ограничивающего аспекта, безусловно, такой инструмент больше подходит для корпоративной среды. С его помощью сотрудников организаций можно ограничить во многом – от банального запрета изменения корпоративных обоев рабочего стола до блокировки подключаемых устройств и запускаемых программ.

На домашних компьютерах столь широкого размаха контроля, как правило, не требуется. Для защиты личного виртуального пространства каждого из членов семьи обычно хватает запароленной учётной записи, а контролировать детей вполне себе можно с помощью ПО типа родительского контроля. Но сколь бы ни было продвинуто такого рода ПО, у локальной групповой политики всё равно будут преимущества:

• Бесплатное использование, если мы сравниваем не со штатным функционалом родительского контроля Windows и бесплатными сторонними продуктами, а с платными мощными решениями;

• Огромное множество настраиваемых параметров.

2. Редактор gpedit.msc

Управление локальной групповой политикой осуществляется посредством штатного редактора gpedit.msc. Он может быть запущен только в учётной записи администратора. И только в редакциях Windows, начиная с Pro. Потенциально его можно запустить и в редакции Windows Home, но для этого в систему потребуется внедрить специальный патч от сторонних разработчиков. Запустить редактор можно, введя его название gpedit.msc в поле поиска по системе или в окно команды «Выполнить». Хейтеры ввода данных на латинице могут ввести в поисковик запрос «групповой».

В левой части окна редактора в древовидной структуре отображаются два равнозначных родительских каталога:

• «Конфигурация компьютера» — каталог, который содержит параметры, определяющие работу компьютера вне зависимости от того, кто из пользователей на нём работает;

• «Конфигурация пользователя» – каталог, предусматривающий параметры, которые могут быть применены как для всех, так и для отдельных учётных записей компьютера.

Оба родительских каталога предусматривают одинаковые подкаталоги:

• «Конфигурация программ» — ветка настройки параметров сторонних программ;

• «Конфигурация Windows» — ветка настройки сценариев, параметров безопасности и прочих моментов;

• «Административные шаблоны» — ветка настройки параметров штатного функционала системы. Именно здесь содержится большая часть возможностей по тонкой настройке Windows.

У родительских каталогов есть отличные параметры, но большая часть из них идентичны. Для конфликтующих настроек идентичных параметров высший приоритет будет иметь «Конфигурация компьютера».

3. Параметры

Параметры групповой политики каталогизированы по папкам компонентов системы, к которым они относятся, и отображаются в правой части окна редактора. Их представление можно отсортировать по двум критериям – комментарию, если он задан, и состоянию активности. Последний удобен при активной работе с групповой политикой: таким образом можно быстро выявить внесённые ранее изменения в случае необходимости отменить их.

Параметры запускаются двойным кликом. Непосредственно в окошке каждого из них можем почитать справку, детально разъясняющую специфику их применения, и с помощью опций «Включено» или «Отключено» (в зависимости от настраиваемой функции) активировать. А затем — настроить, если выбранный параметр предусматривает варианты выбора или какие-то дополнительные опции.

Вот перечень лишь части возможностей локальной групповой политики — самых востребованных параметров, к задействованию которых прибегают пользователи Windows:

• Отключение системных обновлений;

• Отключение Защитника Windows;

• Отключение проверки подписи драйверов;

• Запрет автоматической установки драйверов;

• Блокировка доступа к съёмным носителям;

• Блокировка доступа к магазину Windows Store;

• Блокировка запуска десктопного ПО и процессов его установки;

• Блокировка доступа к панели управления, приложению «Параметры», прочим системным службам и компонентам;

• Блокировка сетевых подключений;

• Отключение принтеров;

• Ограничения профилей пользователей;

• И т.п.

Не все изменения, внесённые в редактор, вступают в силу немедленно, для некоторых нужен перезаход в систему или перезагрузка компьютера.

4. Настройка параметров для отдельных учётных записей

Параметры, настройка которых произведена непосредственно в окне редактора gpedit.msc, будут применены для всех пользователей компьютера – и для администраторов, и для стандартных учётных записей. Если нужно настроить поведение Windows только для отдельных пользователей, редактор нужно добавить в консоль mmc.exe, а в качестве объекта группой политики указать учётные записи этих самых отдельных людей. Как это сделать?

Запускаем с помощью команды «Выполнить» или системного поисковика консоль mmc.exe. В её окне жмём Ctrl+M. Добавляем оснастку редактора.

В окне выбора объектов кликаем кнопку обзора.

Переключаемся на вкладку «Пользователи» и указываем те учётные записи, для которых будет настраивается групповая политика. Можно указать как конкретных пользователей, так и выбрать категорию «Не администраторы». В последнем случае параметры будут применяться для всех стандартных учётных записей, которые имеются на компьютере.

Жмём «Готово».

Затем – «Ок».

Сохраняем файл консоли в удобном месте и с удобным названием.

Каждый раз запуская этот файл консоли, будем иметь доступ к редактору gpedit.msc, ограниченному в части предоставления возможности настройки параметров для выбранных пользователей.

При этом поведение Windows внутри учётной записи администратора не изменится.

5. Бэкап

Обычно перед различными экспериментами с настройками Windows рекомендуется обеспечивать возможность отката операционной системы. Это, конечно, никогда не будет лишним, но в плане сохранения настроек групповой политики можно обойтись обычным копированием папки в системном каталоге. Жмём Win+R и вводим:

C:WindowsSystem32

В «System32» ищем папку «GroupPolicy» и копируем её куда-нибудь на несистемный раздел. А если создавалась консоль с оснасткой редактора для отдельных пользователей, то также копируем папку «GroupPolicyUsers». Копии этих папок и будут бэкапом.

При необходимости возврата в исходное состояние настроек групповой политики просто заменяем ранее скопированными папками их более поздние редакции по указанному выше пути. Если нужно вернуть исходные настройки для всего компьютера, заменяем бэкапом папку «GroupPolicy». А если необходимо откатить только настройки отдельных пользователей, подменяем папку «GroupPolicyUsers».

Кстати, по этому же принципу можем сохранять текущие настройки групповой политики перед переустановкой Windows. И путём замены папок внедрять сохранённые настройки в новую систему.

Подписывайся на канал MyFirstComp на YouTube!

Загрузка…

Теги: windows, группа администраторов, групповая политика

Инструкция представляет шпаргалку по настройке автозапуска сценария при выполнении входа в систему Windows (login).

Настройка имеет некоторые нюансы, из-за которых, даже опытные системные администраторы не сразу могут понять причину неработоспособности сценария.

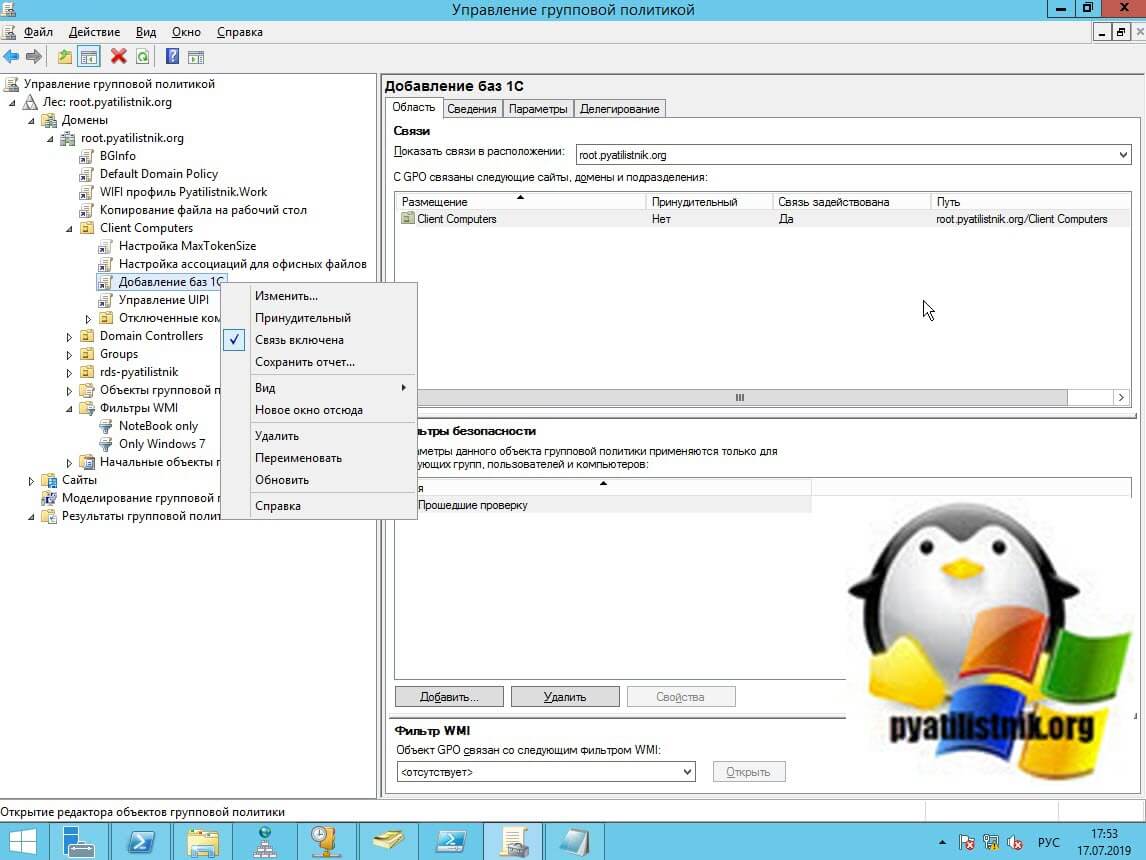

И так, запускаем консоль управления групповыми политиками и создаем новый объект GPO.

1. Разрешаем запуск скриптов.

Конфигурация компьютера Административные шаблоны Компоненты Windows Windows Powershell

(Computer Configuration Administrative Templates Windows Components Windows PowerShell)

Находим параметр Включить выполнение сценариев (Turn On Script Execution) и выставляем значение Включить и в выпадающем списке Разрешить все сценарии.

2. Настраиваем время задержки для выполнения скриптов.

Конфигурация компьютера Административные шаблоны Система Групповая политика

(Computer Configuration Administrative Templates System Group Policy)

Находим параметр Настроить задержку сценария входа в систему (Configure Logon Script Delay) и выставляем значение Включить и время задержки в минутах, например 1.

* как показала практика, лучше ставить хоть какую-то задержку.

3. Настраиваем автозапуск скрипта при входе.

Конфигурация компьютера (или Конфигурация пользователя) Политики Конфигурация Windows Сценарии

(Computer Configuration или User Configuration Policies Windows Settings Scripts)

В данной ветке мы увидим параметры для настройки сценария при входе или выходе из системы (включении или выключении компьютера). Дважды кликаем по нужному параметру и переходим на вкладку Сценарии Powershell (Powershell Scripts).

Нажимаем по Добавить и выбираем заранее написанный скрипт.

Если необходимо задать приоритет сценариям перед обычными сценариями, в выпадающем списке «Для этого объекта групповой политики выполните сценарии в следующем порядке» выбираем нужный пункт.

Была ли полезна вам эта инструкция?

Да Нет

Qos на основе политики

Этот узел определяет политики, управляющих сетевым трафиком, которые позволяют настраивать проводные сети. Параметры QoS на основе политик позволяют настраивать приоритеты и управлять скоростью передачи для исходящего трафика на основе следующих факторов:

Создание политик QoS будет подробно рассмотрено в одной из следующих статей.

В меню пуск и поиск

Самый короткий путь зайти в утилиту – воспользоваться меню Пуск. Чтобы попасть в раздел системного приложения, нужно воспользоваться пошаговой инструкцией:

- Запустить Пуск нажатием значка ПКМ на панели и выбрать «Найти».

- Ввести в строку поиска запрос: gpedit.msc.

- Нажать значок лупы.

- В появившемся списке выбрать искомый вариант.

Далее пользователю останется включить соответствующие настройки системы.

Запуск файла gpedit— 7 способ

Этот способ предполагает запуск редактора локальной групповой политики непосредственно с файла инструмента, находящегося в системной папке «Windows».

Необходимы выполнить следующие действия:

- Откройте Проводник Windows, а затем пройдите по пути:

C:WindowsSystem32

- В папке «System32» найдите файл «gpedit».

- Щелкните два раза по файлу левой кнопкой мыши для запуска редактора групповой политики.

Для облегчения доступа к gpedit.msc создайте ярлык файла, с которого потом можно будет запускать редактор локальной групповой политики:

- Щелкните по файлу «gpedit», находящемуся в папке «System32», правой кнопкой мыши.

- В открывшемся контекстном меню сначала выберите пункт «Отправить», а потом «Рабочий стол (создать ярлык).

На Рабочем столе вашего компьютера появится ярлык для запуска системного инструмента. Для большего удобства, ярлык приложения можно закрепить на Панели управления или в меню «Пуск».

Чтобы внести корректировки в работу десятой версии Винды, потребуется запустить сервис. В программе представлено несколько методов, как это организовать.

Как запустить редактор локальной групповой политики из проводника windows — 3 способ

В операционную систему Windows встроен штатный файловый менеджер — Проводник. С помощью Проводника Windows можно открыть редактор групповой политики.

Пройдите следующие шаги:

- Запустите Проводник из Панели задач.

- В открытом окне Проводника, в поле «Расположение» введите «gpedit.msc» (без кавычек).

- Нажмите на клавишу «Enter».

- На компьютере откроется отдельное окно редактора локальной групповой политики.

Как открыть редактор локальной групповой политики из поиска windows — 2 способ

Вторым способом мы откроем редактор, воспользовавшись встроенным поиском Windows. Для этого, мы применим идентичную команду.

Проделайте шаги:

- Перейдите к поисковой строке Windows (способ открытия поиска отличаются в разных версиях операционной системы).

- В поле поиска введите выражение: «gpedit.msc» (без кавычек)

- Поисковая система Windows покажет результат вашего запроса. Вам нужно будет открыть приложение.

Командная строка или powershell

Открыть утилиту возможно через встроенный сервис или в консоли Виндовс PowerShell. Результат поиска будет в обоих инструментах одинаковым.

Чтобы найти службу редактирования ОС, нужно следовать инструкции:

- Выбрать соответствующий пункт из списка.

- Ввести: gpedit.msc. Нажать «Enter».

После на экране отобразится меню искомого элемента.

Конфигурация windows

Узел «Конфигурация Windows» в основном предназначен для обеспечения безопасности компьютера и учетной записи, для которой применяются данные политики. В конфигурации Windows вы можете найти несколько узлов:

Конфигурация программ

В узле конфигурации программ расположено только одно расширение клиентской стороны «Установка программ», благодаря которому, вы можете указать определенную процедуру установки программного обеспечения. Расширения клиентской стороны (Client-Side-Extension CSE) преобразовывает указанные параметры в объект групповой политики и вносит изменения в конфигурацию пользователя или компьютера.

Увеличить рисунок

О приложении gpedit.msc

Через утилиту можно расширить базовые надстройки операционки, отключить ненужные или поврежденные функции. Инструмент позволяет ограничить других пользователей гаджета в определенных действиях, начиная от простых манипуляций до блокировки подключения устройств, запуска приложений.

В основном, сервис используется в корпоративной среде, в Домашней версии такого контроля не требуется. Обычно на домашнем устройстве достаточно создать учетку, защищенную паролем.

Управление политикой выполняется с помощью встроенного Редактора gpedit.msc. Его можно запустить только через административный профиль. Поиск осуществляется через соответствующую строку, где требуется набрать запрос: gpedit.msc.

В меню Редактора отображаются два подраздела:

- конфигурация компьютера – необходим для изменения параметров работы ПК;

- конфигурация пользователя – работа с личными профилями на ПК.

В этих подразделах присутствуют параграфы, где происходят изменения настроек функционала «десятки». В этой части находится большинство возможностей изменения конфигурации Винды.

Открытие в windows home

По умолчанию Редактор политики установлен только в двух бизнес-версиях Виндовса. В Домашней ОС такой возможности нет.

Но пользователи могут вызвать утилиту и в этой версии, не используя сторонние приложения. Для запуска политики в версии Home достаточно воспользоваться одним пакетным файлом.

Пошаговая инструкция:

- Распаковать данные в выбранную папку.

- Нажать ПКМ по нему.

- Выбрать «Запуск от имени Администратора».

Юзеру необходимо знать, что в этой версии не все политики будут доступны, так как функционал рассчитан на версии программы, для которых он предназначен.

Открытие редактора локальной политики в windows pwershell — 6 способ

Данный способ аналогичен предыдущему, с той лишь разницей, что вместо командной строки используется другое встроенное средство — Windows PowerShell.

- Запустите Windows PowerShell от имени администратора.

- В окне «Администратор: Windows PowerShell» выполните команду: «gpedit.msc» (без кавычек).

Открыть редактор локальной групповой политики в качестве оснастки консоли управления

Еще один метод запуска с использованием инструмента «Майкрософт». Здесь утилита запустится в качестве оснастки консоли.

Пошаговый процесс:

- Нажать «Enter».

- Зайти в «Файл», выбрать «Добавить или удалить оснастку».

- В окне «Выбранные оснастки» включить «Редактор объектов групповой политики».

- Нажать «Добавить».

- В следующем окне тапнуть «Готово».

Чтобы войти в Редактор, юзер должен щелкнуть ЛКМ по «Политика» – «Локальный компьютер».

Политика безопасности

Этот узел позволяет настраивать безопасность средствами GPO. В этом узле для конфигурации компьютера доступны следующие настройки:

Политики учетных записей, которые позволяют устанавливать политику паролей и блокировки учетных записей. Этот функционал будет рассматриваться в одной из следующих статей.

Локальные политики, отвечающие за политику аудита, параметры безопасности и назначения прав пользователя. Этот функционал будет рассматриваться в одной из следующих статей.

Брандмауэр Windows в режиме повышенной безопасности, при помощи которых вы можете создавать правила входящих и исходящих подключений, а также правила безопасности подключений так же, как и в одноименной оснастке. Разница лишь в том, что после создания правила, его настройки нельзя будет изменить, а также в оснастке «Брандмауэр Windows в режиме повышенной безопасности» у вас не будет прав для удаления текущего правила.

Увеличить рисунок

Политики диспетчера списка сетей, позволяющие управлять всеми вашими сетевыми профилями.

Политики открытого ключа, которые позволяют:

О политиках открытого ключа будет подробно рассказано в статье о локальных политиках безопасности.

Политики ограниченного использования программ, позволяющие осуществлять идентификацию программ и управлять возможностью их выполнения на локальном компьютере, в подразделении, домене и узле.

Политики управления приложениями, отвечающие за создание и управления правилами и свойствами функционала AppLocker, который позволяет управлять установкой приложений и сценариев.

Увеличить рисунок

Политики IP-безопасности на «Локальный компьютер», которые позволяют создавать политику IP-безопасности локального компьютера и управлять списками IP-фильтров. Более подробно будет рассказано в статье о локальных политиках безопасности.

Конфигурация расширенного аудита, который предоставляет дополняющие локальные политики, отвечающие за аудит. Об этих параметрах речь пойдет в статье, связанной с политиками аудита.

В дополнение ко всем этим параметрам безопасности Windows 7, в операционной системе Windows Server 2008 R2 доступны еще следующие параметры:

Журнал событий, который позволяет настраивать параметры журналов событий приложений, системных событий и событий безопасности.

Группы с ограниченным доступом, которые позволяют включать пользователей в отдельные группы. Об этих параметрах будет подробно рассказываться в статье о делегировании прав групповых политик.

Системные службы, определяющие типы запуска и разрешения доступа для системных служб.

Реестр, который задает разрешения контроля доступа к отдельным разделам системного реестра.

Файловая система, определяющие разрешения контроля доступа для файлов и папок NTFS.

Политики проводной сети (IEEE 802.3), которые управляют настройками проводных сетей.

Политики беспроводной сети (IEEE 802.11), которые управляют настройками беспроводных сетей.

Network Access Protection, которые позволяют создавать политики защиты сетевого доступа.

Помогла ли вам эта статья?

ДАНЕТ

Развернутые принтеры

Эта функция полезна, когда принтер используется совместно в закрытой среде, такой как школа, где все компьютеры в аудитории или офисе должны иметь доступ к одному принтеру или когда пользователю при перемещении в другое местоположение необходимо автоматическое подключение принтера.

С помощью команды «выполнить»

Считается самым простым вариантом для пользователей Виндовса версии Pro и Enterprise. Для запуска Local group policy editor достаточно воспользоваться следующей инструкцией:

- Ввести в строку: gpedit.msc.

После выполнения действий на экране отобразится окно меню сервиса, в котором юзер может включить соответствующие параметры.

Создание ярлыка для быстрого запуска

Если пользователю понадобится часто обращаться к системной оснастке, он может создать значок в главном меню. Это упростит запуск инструмента, при этом не нужно запоминать соответствующие команды.

Для создания ярлыка потребуется:

- Щелкнуть ПКМ по Рабочему столу.

- Во всплывшем окне выбрать «Создать», затем «Ярлык».

- Указать путь: C:WindowsSystem32gpedit.msc.

- Нажать «Далее».

- Указать название.

- Нажать «Готово».

На Рабочем столе появится значок, который можно открыть двойным нажатием ЛКМ. Пользователь сразу попадет в меню Редактора.

Инструмент владельцы гаджетов нередко используют для настроек операционки. Предпочтительный способ открытия Редактора каждый пользователь выбирает для себя сам. Несмотря на то, что утилита представлена в двух версиях, настройки дают возможность использовать ее и в Домашней версии, если это необходимо автору.

Способ 1: меню «пуск»

Каждый владелец Windows 7 знаком с разделом «Пуск». Через него осуществляется переход в различные директории, запуск стандартных и сторонних программ и открытие других объектов. Внизу находится строка поиска, которая позволяет отыскать утилиту, софт или файл по названию.

Способ 2: утилита «выполнить»

Встроенная в операционную систему утилита «Выполнить» предназначена для запуска разных директорий и других системных инструментов посредством ввода соответствующей команды. Каждому объекту присваивается собственный код. Переход к нужному вам окну осуществляется так:

- Откройте «Выполнить», зажав комбинацию клавиш Win R.

- Введите в строке

secpol.msc, а затем нажмите на «ОК». - Ожидайте появления основного раздела политик безопасности.

Способ 3: «панель управления»

Основные элементы редактирования параметров ОС Виндовс 7 сгруппированы в «Панель управления». Оттуда вы можете с легкостью попасть и в меню «Локальная политика безопасности»:

- Через «Пуск» откройте «Панель управления».

- Перейдите в раздел «Администрирование».

- В списке категорий отыщите ссылку «Локальная политика безопасности» и кликните на ней дважды левой кнопкой мыши.

- Дождитесь, пока откроется главное окно необходимой вам оснастки.

Способ 4: консоль управления microsoft

Консоль управления предлагает пользователям расширенные функции управления компьютером и другими учетными записями с помощью встроенных в нее оснасток. Одной из них и является «Локальная политика безопасности», добавление которой в корень консоли производится следующим образом:

- В поиске «Пуск» напечатайте

mmcи откройте найденную программу. - Разверните всплывающее меню «Файл», где выберите пункт «Добавить или удалить оснастку».

- В списке оснасток отыщите «Редактор объектов», кликните на «Добавить» и подтвердите выход из параметров, кликнув на «ОК».

- Теперь в корне оснастки появилась политика «Локальный компьютер». В ней разверните раздел «Конфигурация компьютера» — «Конфигурация Windows» и выберите «Параметры безопасности». В разделе справа появились все политики, которые касаются обеспечения защиты операционной системы.

- Перед выходом из консоли не забудьте сохранить файл, чтобы не потерять созданные оснастки.

Ознакомиться детально с групповыми политиками Windows 7 вы можете в другом нашем материале по ссылке ниже. Там в развернутом виде рассказано о применении некоторых параметров.

Сценарии

При помощи этого CSE-расширения вы можете указывать по два типа сценариев автозапуска или завершения работы для узлов конфигурации компьютера и пользователя соответственно. В том случае, если вы укажете более одного сценария, то они будут выполняться согласно перечню в списке.

Время ожидания обработки сценариев – 10 минут. В операционных системах, предшествующих Windows Server 2008 R2 и Windows 7, можно было использовать только языки сценариев ActiveX (Microsoft Visual Basic, Jscript, VBScript, Perl) и пакетные файлы (*.bat, *.cmd). Теперь появилась возможность использовать сценарии PowerShell:

Для того чтобы назначить сценарий для автозагрузки или завершения работы, выполните следующие действия:

- Откройте редактор локальной групповой политики;

- Выберите «Сценарий запуск/завершение» из конфигурации Windows узла «Конфигурация компьютера» или «Конфигурация пользователя»;

- Дважды щелкните левой кнопкой мыши на политике «Автозагрузка» или «Завершение работы»;

- В диалоговом окне свойств политики нажмите на кнопку «Добавить»;

- В диалоговом окне «Добавление сценария», в поле «Имя сценария» введите путь к сценарию или нажмите на кнопку «Обзор» для поиска файла, а в поле «Параметры сценария» введите необходимые параметры аналогично вводу этих параметров в командной строке;

При назначении нескольких сценариев они будут применяться в заданном порядке. Чтобы переместить сценарий в списке вверх, выберите его и нажмите на кнопку «Вверх». Для того чтобы переместить сценарий в списке вниз, выберите его и нажмите на кнопку «Вниз».

На вкладке «Сценарий PowerShell» вы можете добавить сценарии с расширением *.ps1. Также, вы можете выбрать порядок выполнения обычных сценариев и сценариев PowerShell из раскрывающегося списка.

Узлы оснастки

В оснастке редактора локальных объектов групповой политики присутствуют два основных узла:

- Конфигурация компьютера, который предназначен для настройки параметров компьютера. В этом узле расположены параметры, которые применяются к компьютеру, невзирая на то, под какой учетной записью пользователь вошел в систему. Эти параметры применяются при запуске операционной системы и обновляются в фоновом режиме каждые 90-120 минут.

- Конфигурация пользователя, который предназначен для настроек параметров пользователей. Параметры, которые находятся в этом узле, применяются при входе конкретного пользователя в систему. Так же, как и параметры, расположенные в узле конфигурации компьютера, параметры, расположенные в узле конфигурации пользователя обновляются в фоновом режиме каждые 90-120 минут.

В этих основных узлах вы можете найти по три дочерних узла, при помощи которых настраиваются все параметры локальных объектов групповых политик.

Через проводник

Файловый менеджер в виде специальной панели, расположенной в левой части окна, предоставляет быстрый доступ к файловой системе устройства, в том числе к меню Редактора.

Воспользоваться Проводником можно по следующей схеме:

- Нажать клавиши: «Win E».

- Вставить: C:WindowsSystem32gpedit.msc.

- Нажать «Enter».

Эти действия позволят сразу запустить системный инструмент. Если юзеру нужен доступ к его файлу, тогда потребуется ввести значение: C:WindowsSystem32, затем прокрутить курсор мыши в самый низ перечня. В нем отобразится наименование gpedit.msc.

Не обязательно вводить полный модуль, достаточно указать значение: gpedit.msc, и оно также найдет Редактор, который отобразится в результатах.

Наличие механизма групповых политик всегда являлась одной из главных отличительных черт Active Directory (AD), а в операционной системе Windows Server 2003 компания Microsoft существенно расширила функциональность объектов групповой политики (GPO) и возможность управления им, дополнив консоль MMC оснасткой Group Policy Management Console (GPMC). Компонент GPMC является довольно масштабным и достаточно сложным инструментом, поэтому для того, чтобы научиться максимально использовать все преимущества GPO в своей инфраструктуре необходимо хорошо разбираться в предмете. Чтобы получить базовые знания по GPMC, рекомендую вам прочитать статью Microsoft «Enterprise Management with the Group Policy Management Console» (http://www.microsoft.com/windowsserver2003/gpmc), а также познакомиться со справочником по GPMC Group Policy Management Console Reference на Web-сайте Microsoft http://msdn.microsoft.com/library/default.asp?url=/library/en-us/gpmc/gpmc/group_policy_management_console_reference.asp. Отсюда же можно загрузить и саму эту оснастку.

С выходом Windows 2003 перед нами открылись новые возможности по использованию сценариев, в том числе и для автоматизации работы с GPMC. В результате теперь из сценариев можно обращаться к объектам GPO и решать типовые задачи администрирования, связанные с применением механизмов политик. Давайте познакомимся с основными операциями с GPO, которые можно автоматизировать в GPMC. К ним относятся включение и отключение GPO , связывание и отмена GPO для сайта, домена или организационного подразделения (OU), а также настройка других параметров политики.

Что такое GPO

Технология администрирования, построенная на основе политик, дает администратору возможность сначала детально настроить параметры рабочей среды для пользователей и компьютеров, а затем, в зависимости от системы, принудительно поддерживать данное состояние. В сетях Windows NT реализовать подобную среду с жестко заданными параметрами было довольно затруднительно, но с появлением AD и механизмов групповых политик процесс настройки параметров администрирования упростился, а сами возможности администрирования существенно расширились. Теперь администратор может разделять пользователей по категориям, основываясь на своей собственной классификации, в соответствии с ролями пользователей и выполняемыми ими работами. В результате, при каждом включении нового пользователя в ту или иную группу AD ему, в зависимости от его роли, автоматически будет назначена соответствующий набор параметров, а также установлено необходимое программное обеспечение. Каждый объект GPO может состоять из двух частей, одна из которых относится к компьютеру (например, сценарий регистрации или изменение системных разделов реестра), а другая — к пользователю (в частности, сценарий завершения сеанса или модификация пользовательских разделов реестра). В принципе объект GPO может содержать только пользовательские политики, только политики для компьютеров, либо сочетать в себе оба типа политик.

Процесс создания GPO является автономным. Затем, с помощью процесса, называемого связыванием (linking), он ассоциируется с одним или несколькими структурными компонентами дерева AD (ими могут быть отдельные компьютеры, сайты, домены или OU), к которым нужно применить данную политику. Для редактирования GPO обычно применяется оснастка Group Policy Object Editor, более известная как Group Policy Editor (GPE). Однако через Group Policy Object Editor в одном сеансе можно управлять не более чем одним GPO. Для преодоления этого ограничения компания Microsoft разработала компонент GPMC.

Имея в своем распоряжении GPMC можно через единственный интерфейс выполнять практически все действия с GPO (включая редактирование GPO с помощью Group Policy Object Editor) — в Windows 2000 для этого требовалось три или четыре инструментальных средства. При установке GPMC также создаются несколько специальных COM-объектов, наличие которых позволяет выполнять до 90 процентов работ по управлению GPO с помощью сценариев. При этом также развертывается каталог, в котором содержится большое количество готовых примеров сценариев, реализующих многие типичные задачи администрирования. Здесь следует упомянуть еще одну функциональность, которую мы долго ждали, а именно, возможность полученя результирующиго набора политик — Resultant Set of Policies (RSoP). RSoP позволяет моделировать и тестировать поведение GPO. Используя RSoP можно настраивать различные параметры. Например, можно указать, какой контейнер следует обрабатывать, какие должны быть задействованы группы безопасности, нужно ли использовать какой-либо сайт, задействовать ли режим петли (loopback mode) и нужно ли применять фильтр Windows Management Instrumentation (WMI). В конечном итоге при работе с RSoP будет получен тот же результат, что и при использовании Group Policy Object Editor — вы сможете в масштабах всего дерева увидеть те настройки, которые будут применены к клиентам через данный GPO.

С помощью GPMC можно управлять как доменами Windows 2003, так и доменами Windows 2000. Но при этом сама консоль GPMC должна запускаться только на компьютерах с установленной Windows 2003 или Windows XP Professional Edition Service Pack 2 (SP1 или SP2), на которых также должны быть установлены Windows .NET Framework. В принципе эта программа может быть установлена на компьютер, не являющийся членом домена, но такой подход практически не применяется, поскольку установка GPMC на компьютер, входящий в состав домена обеспечивает более эффективное использование данного инструмента.

Работа с GPMC через сценарии

Когда мы будем рассматривать примеры конкретных сценариев, помните о том, что хотя объекты GPMC и позволяют выполнять из сценариев те операции, которые при использовании GPMC являются потенциально опасными, однако они не позволяют создавать GPO из сценариев. Для того чтобы создавать объекты GPO необходимо использовать Group Policy Object Editor, но не GPMC. При создании GPO его компоненты, относящиеся к пользователям и компьютерам, по умолчанию включены, и вы можете использовать GPMC для того чтобы отключить любой из них или оба сразу. Сценарий DisableAll.vbs, приведенный в Листинге 1, является простым примером того, как можно отключить оба этих компонента GPO в масштабах домена. В начале сценария вызывается функция VBScript CreateObject, посредством которой создается объект автоматизации GPMC. Данный объект ссылается на переменную gpm. Далее с помощью метода IGPM::GetDomain выполняется обработка для домена mydomain.mycorp.com.

Метод IGPM::GetDomain имеет три параметра. Первый из них определяет домен, второй параметр является дополнительным и позволяет задать имя требуемого контроллера домена (DC), а с помощью третьего параметра можно указать какой именно контролер домена используется: Windows 2003 или Windows 2000. В рассматриваемом примере второй параметр является пустым, а третий параметр имеет значение 0. Данная комбинация параметров предписывает сценарию подключиться к компьютеру, исполняющему роль мастера PDC. Вместо того чтобы жестко задавать в сценарии имя DC (который может оказаться недоступным при запуске сценария), предпочтительнее указать роль мастера PDC. При этом будет выполнена привязка к тому DC, который с наибольшей вероятностью доступен в любое время. В результате AD находит тот контроллер домена, который был выбран на роль эмулятора PDC (или тот DC, который был назначен администратором), таким образом выбирается один из компьютеров, реализующих роль мастера, чем обеспечивается эмуляция PDC для поддержки доменов NT предыдущих версий.

После того как сценарий выполнит операцию подключения к домену, вызывается метод IGPMDomain::GetGPO, который возвращает соответствующий объект GPO и его параметры. Для того чтобы идентифицировать требуемый GPO сценарий использует соответствующий данному объекту глобальный идентификатор GUID. Поскольку мы пытаемся автоматизировать процедуру отключения компонентов GPO, желательно знать, каким объектом мы собираемся манипулировать (вместо того чтобы внедрять в сценарий соответствующие процедуры поиска необходимого GUID). короче говоря, проблема состоит в том, чтобы выяснить, к какому именно GUID нужно обращаться. К счастью один из примеров сценариев, имеющихся в GPMC, а именно listallgpos.wsf, позволяет получить имена и GUID всех объектов GPO в домене. Таким образом, после того как сценарий подключается к интересующему GPO, он обращается к свойству IGPMGPO::IsUserEnabled и определяет, активен ли пользовательский компонент данного объекта. Если да, то в этом случае для отключения данного компонента используется метод IGPMGPO::SetUserEnabled путем передачи значения FALSE. Затем аналогичным образом сценарий выполняет проверку и отключение компонента GPO, относящегося к компьютерам. Если требуется отключить только пользовательский или только компьютерный компонент GPO, то следует соответствующим образом отредактировать текст сценария Листинга 1. Также можно модифицировать сценарий для включения определенного компонента. Для этого можно отредактировать основные строки, например, так:

If Not gpmGPO.IsUserEnabled Then gpmGPO.SetUserEnabled TRUE End If

Связывание GPO со структурными компонентами дерева AD

Как отмечалось выше, GPO будет применяться только тогда, когда они привязаны к соответствующим локальным компьютерам, сайтам, доменам или OU. Для того чтобы привязать GPO к дереву AD, необходимо указать тот структурный компонент (location), которым мы собираемся управлять — в терминах GPMC это называют областью управления (scope of management (SOM)). Так как в Windows 2003 и Windows 2000 политики GPO применяются в соответствии с последовательностью их следования, то, при необходимости, можно привязывать GPO к SOM, учитывая порядок следования. Например, мы можем назначить GPO 4 позициям из 7. Затем, если по данной позиции уже существует связь с другим объектом GPO, данный метод устанавливает новую связь, размещая ее первой в списке, при этом существующая связь и все следующие за ней перемещаются в списке связей на одну строку вниз.

Допустим, нам нужно привязать какой-либо GPO к некоторому OU в домене, при этом и GPO, и OU нам известны. На Листинге 2 показан пример того, как можно привязать GPO к OU. Здесь, как и в примере Листинга 1, сценарий в начале получает описатели домена и GPO. Затем при помощи метода IGPMDomain::GetSOM находится объект SOM. Для того чтобы связать GPO с определенным OU, сценарий должен передать данному OU полностью полное имя домена (Fully Qualified Domain Name, FQDN). После того как сценарий выполнил подключение к необходимому SOM, можно привязать к этому SOM соответствующий объект GPO. Для этого используется метод IGPMSOM::CreateGPOLink. Первый параметр этого метода указывает в списке GPO позицию той политики, которая должна быть применена к данному SOM. Второй параметр представляет собой полученный ранее описатель GPO.

В примере Листинга 2 в качестве первого параметра метода используется значение -1, что указывает на то, что данный GPO должен быть добавлен в конец перечня GPO, используемого Windows 2003 и Windows 2000 для определения порядка применения политик. Учтите, что при добавлении GPO в определенную позицию списка следует быть аккуратным, поскольку если указанное число превышает количество строк в текущем списке GPO, то это приводит к сбою работы метода. Поэтому я рекомендую проверять количество элементов в списке. Для этого сначала используется метод IGPMSOM::GetGPOLink, возвращающий объект GPOLinksCollection, а затем, обратившись к свойству IGPMGPOLinksCollection::Count данного объекта, можно определить количество элементов в списке GPO.

Для того чтобы привязать GPO ко всему домену, а не к отдельному OU, используется вызов метода IGPMDomain::GetSOM с пустой строкой:

Set gpmSOM = gpmDomain.GetSOM ("")

Привязка политик к сайтам реализуется так же просто, как и в случае доменов. На Листинге 3 показан измененный вариант сценария Листинга 2, предназначенный для связывания GPO с сайтами. В данном сценарии, как и в примере Листинга 2, сначала находится описатель домена, для того чтобы можно было сформировать связь с заданным GPO. Однако далее, для получения доступа к значениям ключевых констант, сценарий использует совершенно новый интерфейс, называемый IGPM::GetConstants. В результате в сценарии не требуется использовать строки Const для объявления той или иной константы GPMC, поскольку мы можем получать эти константы динамически, в ходе выполнения сценария. Если в дальнейшем Microsoft решит изменить значения некоторых из этих констант, то использование метода IGPM::GetConstants гарантирует некоторую степень унификации для наших сценариев. После этого вызывается метод IGPM::GetSitesContainer, возвращающий описатель объекта GPMSitesContainer, что дает сценарию возможность установить соединение с конкретным сайтом. Данный метод имеет четыре параметра. Первый из них это полное имя DNS корневого домена леса, в котором находится интересующий нас сайт. В качестве второго параметра используется пустая строка, что указывает на то, что никакой конкретный домен не выбран. В результате сценарий будет использовать имя главного контроллера (PDC) корневого домена леса. Если необходимо указать какой-то конкретный домен, тогда следует использовать DNS-имя этого домена. В качестве третьего параметра также используется пустая строка, предписывающая методу использовать корневой PDC леса, вместо того, чтобы выполнять поиск NetBIOS- или DNS-имени заданного контроллера домена. В качестве четвертого параметра передается константа IGPMConstants::UseAnyDC, что предписывает сценарию использовать в качестве DC владельца роли мастера PDC. Если в третьем параметре указывается конкретный DC, тогда четвертому параметру следует присвоить значение 0. Далее сценарий находит описатель SOM для соответствующего сайта, для чего используется метод IGPMSitesContainer::GetSite. При этом методу передается единственный параметр — имя сайта. Последний шаг — привязка GPO к сайту — реализуется так же, как это делалось в сценарии в Листинге 2. Однако в данном случае эта процедура является несколько более затяжной, поскольку здесь выполняется подключение как к объекту GPMDomain для того чтобы получить описатель GPO, так и к объекту GPMSitesContainer для выполнения процедуры связывания.

Что дальше?

В данной статье мы коснулись лишь основ тех возможностей, которые открывает нам GPMC. В принципе, аналогичным образом можно автоматизировать большое количество процедур, связанных с манипуляциями с объектами GPO. Здесь мы рассмотрели сценарии, предназначенные для отключения GPO и привязки GPO к OU, доменам и сайтам, но помимо них в GPMC имеется значительное количество примеров сценариев для решения различных задач администрирования, которые могут послужить вам хорошей отправной точкой.

Листинг 1. DisableAll.vbs

Const GUID = "INSERT GPO GUID HERE"

Const DOMAIN = "mydomain.mycorp.com"

Dim gpm, gpmDomain, gpmGPO

Set gpm = CreateObject("GPMGMT.GPM")

Set gpmDomain = gpm.GetDomain (DOMAIN, "", 0)

Set gpmGPO = gpmDomain.GetGPO (GUID)

If gpmGPO.IsUserEnabled Then

gpmGPO.SetUserEnabled FALSE

End If

If gpmGPO.IsComputerEnabled Then

gpmGPO.SetComputerEnabled FALSE

End If

Листинг 2. LinkGPOToOU.vbs

Const GUID = "INSERT GPO GUID HERE"

Const DOMAIN = "mydomain.mycorp.com"

Const OU = "ou=Finance,dc=mydomain,dc=mycorp,dc=com"

Dim gpm, gpmDomain, gpmGPO, gpmSOM, gpmGPOLink

Set gpm = CreateObject("GPMGMT.GPM")

Set gpmDomain = gpm.GetDomain (DOMAIN, "", 0)

Set gpmGPO = gpmDomain.GetGPO (GUID)

Set gpmSOM = gpmDomain.GetSOM (OU)

Set gpmGPOLink = gpmSOM.CreateGPOLink(-1, gpmGPO)

Листинг 3. LinkGPOToSite.vbs

Const SITENAME = "Name-of-the-site-to-connect-to"

Const GUID = "INSERT GPO GUID HERE"

Const DOMAIN = "mydomain.mycorp.com"

Const FOREST_ROOT_DOMAIN = "mycorp.com"

Dim gpm, gpmDomain, gpmGPO, gpmConstants

Dim gpmSites, gpmSOM, gpmGPOLink

Set gpm = CreateObject("GPMGMT.GPM")

Set gpmDomain = gpm.GetDomain (DOMAIN, "", 0)

Set gpmGPO = gpmDomain.GetGPO (GUID)

Set gpmConstants = gpm.GetConstants

Set gpmSites = gpm.GetSitesContainer(FOREST_ROOT_DOMAIN,"","",gpmConstants.UseAnyDC)

Set gpmSOM = gpmSites.GetSite (SITENAME)

Set gpmGPOLink = gpmSOM.CreateGPOLink(-1, gpmGPO)

Обновлено 17.07.2019

Постановка задачи

Когда начинающий системный администратор превращается в матерого админа, он хочет везде все автоматизировать и везде экономить свое время, и это логично люди существа любящие комфорт и лень. Рабочая среда Active Directory позволяет, как все знаете через групповые политики настройку почти всех компонентов в системе, а что не может замещается средствами PowerShell, вот такой симбиоз. В нашу задачу входит научиться запускать при загрузке компьютера или при входе пользователя на компьютер или сервер, наш скрипт PowerShell, который реализует ту или иную задачу, это не важно, пусть например монтирует базы 1С.

Методы запуска скрипта PowerShell через GPO

Существует несколько сценариев позволяющих вам применять к вашим объектам нужные скрипты:

- Скрипт применяется в автозагрузке системы, в момент загрузки операционной системы

- Скрипт отработает во время входа или выхода пользователя из системы

- Ну и запуск скрипта по расписанию, такое то же имеет место быть

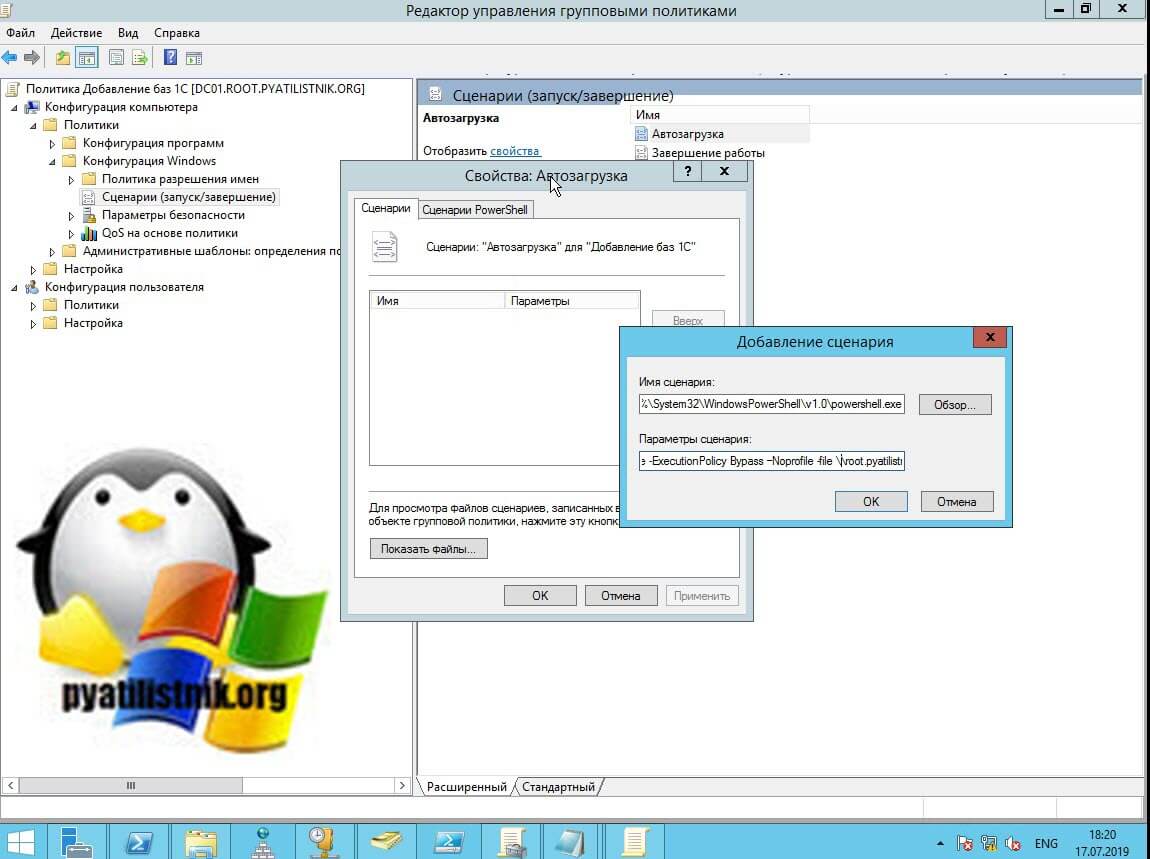

Запуск PowerShell скрипта в автозагрузке сервера

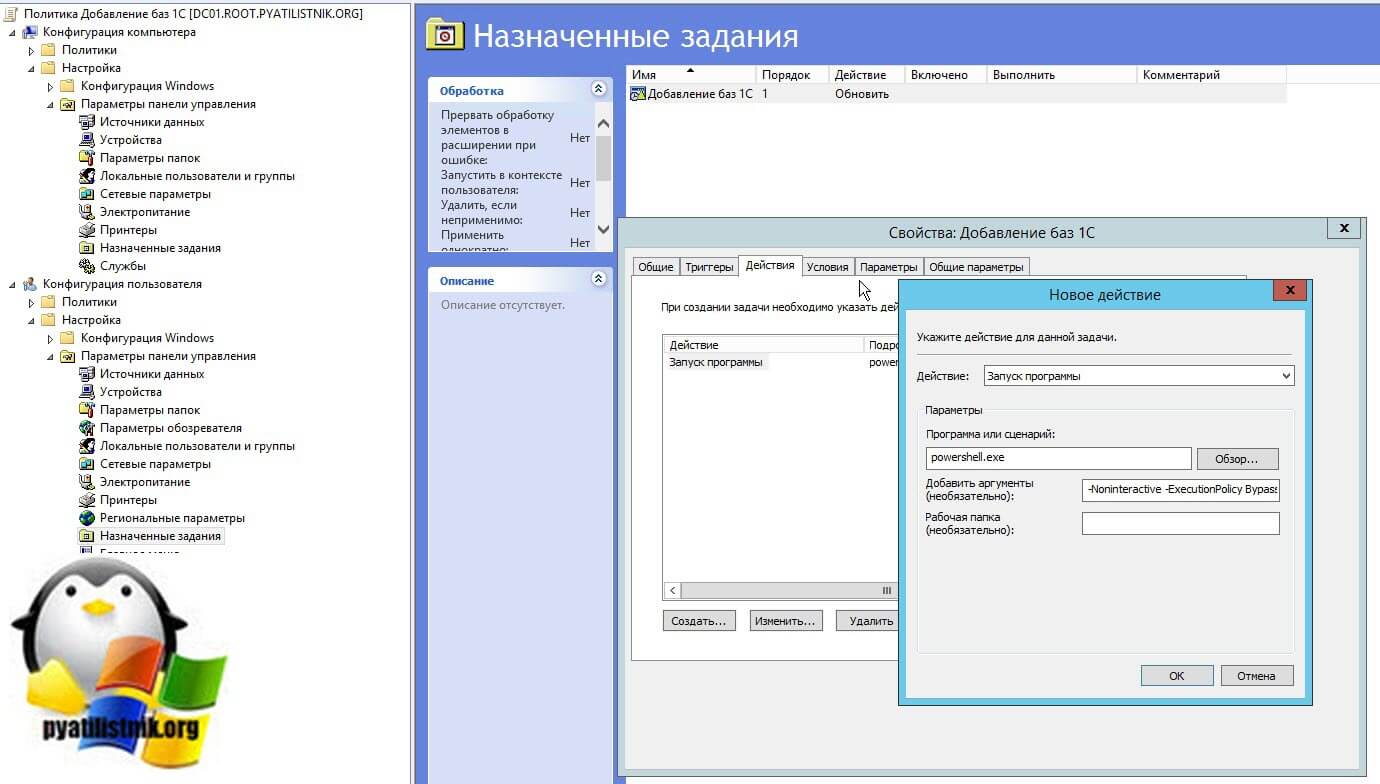

Открываем оснастку «Управление групповой политикой» и создаем на нужном уровне вашей иерархии организационных подразделений, новую политику, в моем примере, это будет «Добавление баз 1С». Переходим к ее редактированию.

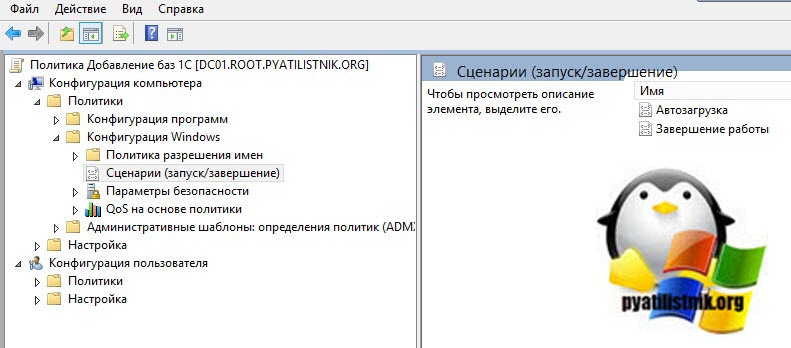

Для того, чтобы при загрузке вашего сервера или компьютера, к нему применялся нужный вам сценарий PowerShell вам необходимо перейти в раздел:

Конфигурация компьютера — Политики — Конфигурация Windows — Сценарий (запуск/завершение) (Computer Configuration — Policies — Windows Settings — Scripts (Startup/Shutdown)

Тут вы увидите два возможных варианта «Автозагрузка» и «Завершение работы»

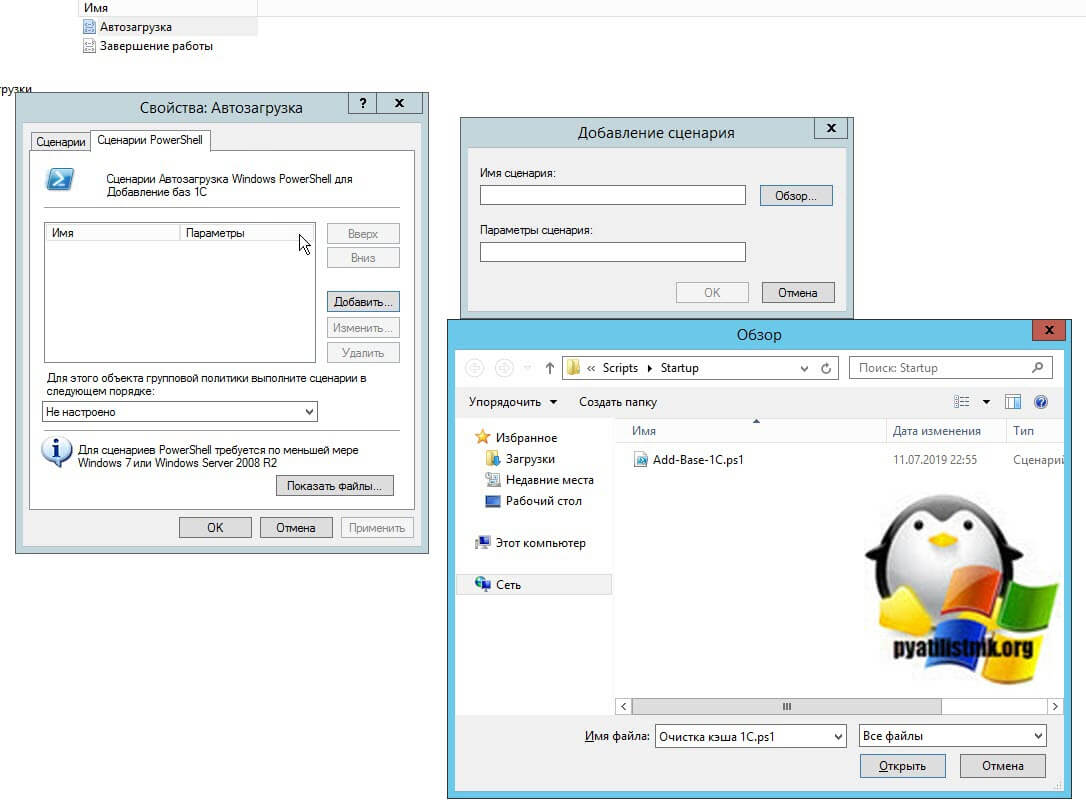

Далее вы открываете пункт «Автозагрузка», переходите на вкладку «Сценарий PowerShell» и нажимаете кнопку «Добавить«. Через окно «добавление сценария» откройте папку «Startup» и скопируйте туда ваш скрипт. Теперь данный файл будет частью папки Sysvol и располагаться в конкретном GPO объекте.

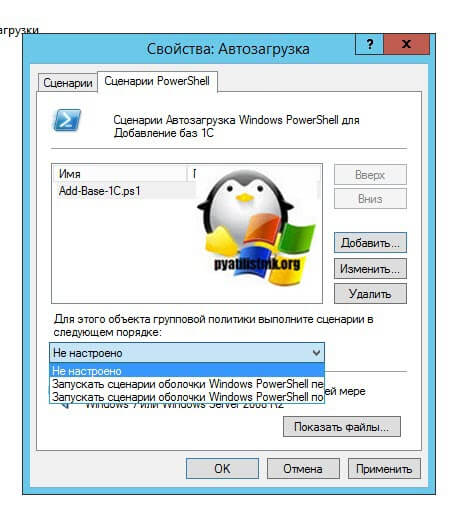

Так же хочу отметить, что вы можете задать порядок выполнения PowerShell сценария в соответствующей области, выбрав будет ли он выполнятся после других сценариев или перед.

Еще есть ряд нюансов при использовании выполнения скриптов PowerShell средствами групповой политики:

- Во первых по умолчанию в Windows есть 5-ти минутная задержка выполнения скриптом, как ее отключать я рассказывал можете почитать вот тут.

- Если у вас в локальной сети присутствуют операционные системы по типу Windows Server 2008 или ниже, то там есть подводные камни в виде выполнения неподписанных скриптов и во вторых в старой версии PowerShell

Хочу отметить, что начиная с Windows Server 2012 R2, Windows 8.1 и выше, все запускаемые сценарии PowerShell через GPO работают в режиме Bypass, что подразумевает игнорирование политики Set-ExecutionPolicy. Но если у вас есть более старые клиенты, то вы можете пойти вот таким путем:

Вы можете явно указать исполняемый файл PowerShell, для этого в политике откройте вкладку «Сценарии», нажмите добавить. В имя сценария введите путь до файла powerShell, это:

%windir%System32WindowsPowerShellv1.0powershell.exe

В параметрах сценария введите вот такие ключи и сетевой путь до скрипта PowerShell.

-Noninteractive -ExecutionPolicy Bypass –Noprofile -file \root.pyatilistnik.orgSysVolroot.pyatilistnik.org Policies{2B79FA3E-CB2F-4D15-A446-3DBBF887CD40} MachineScriptsStartupAdd-Base-1C.ps1

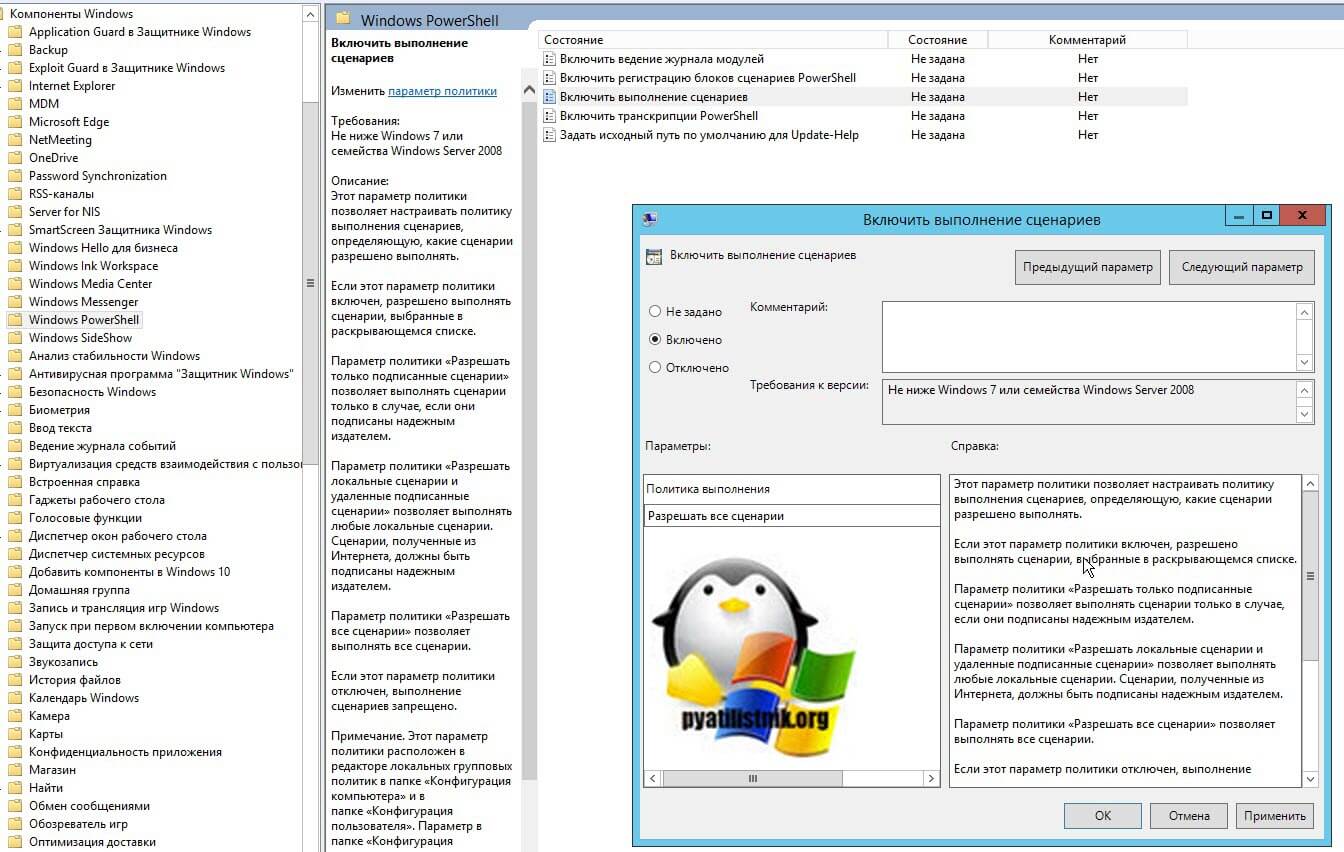

Еще для подстраховки вы можете включить параметр GPO

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Windows Powershell

(Computer Configuration — Administrative Templates — Windows Components — Windows PowerShell)

Активируем настройку «Включить выполнение сценариев (Turn On Script Execution)», выставим значение «Разрешать все сценарии«.

Небольшой совет, я бы вам рекомендовал включать выполнение всех сценариев исключительно для старых ОС, для этого вы можете сделать отдельную политику и применить ее только к старым операционным системам, через WMI фильтр

Проверяем применение вашей GPO, если все настроили правильно она отработает если нет, то начинается траблшутинг, проверяете фильтры GPO и общий алгоритм поиска проблем.

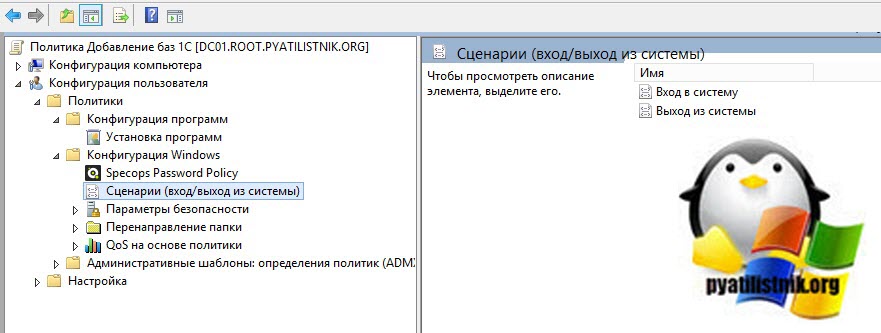

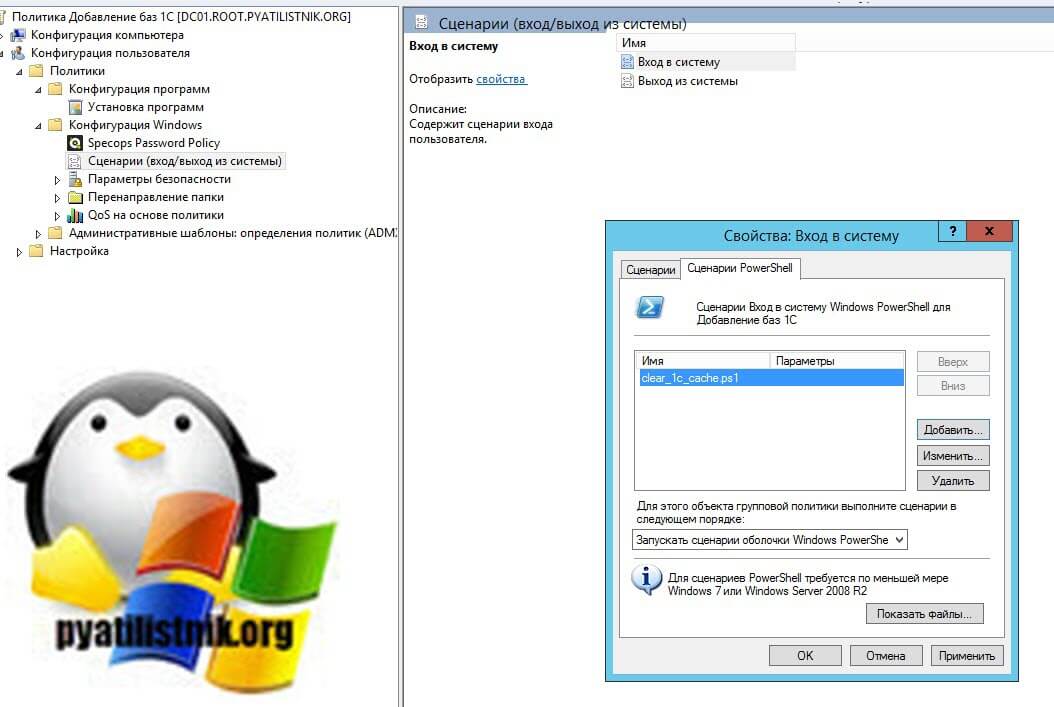

Запуск PowerShell скрипта для пользователя

Чтобы применить к пользователю ваш скрипт, вам необходимо в объекте групповой политики открыть вот такую ветку:

Конфигурация пользователя — Политики — Конфигурация Windows — Сценарии (Вход/Выход из системы) (User Configuration — Policies — Windows Settings — Scripts

Тут будет два варианта «Вход в систему» и «Выход из системы».

Настраиваем аналогично, как я показывал выше для компьютера, все одинаково.

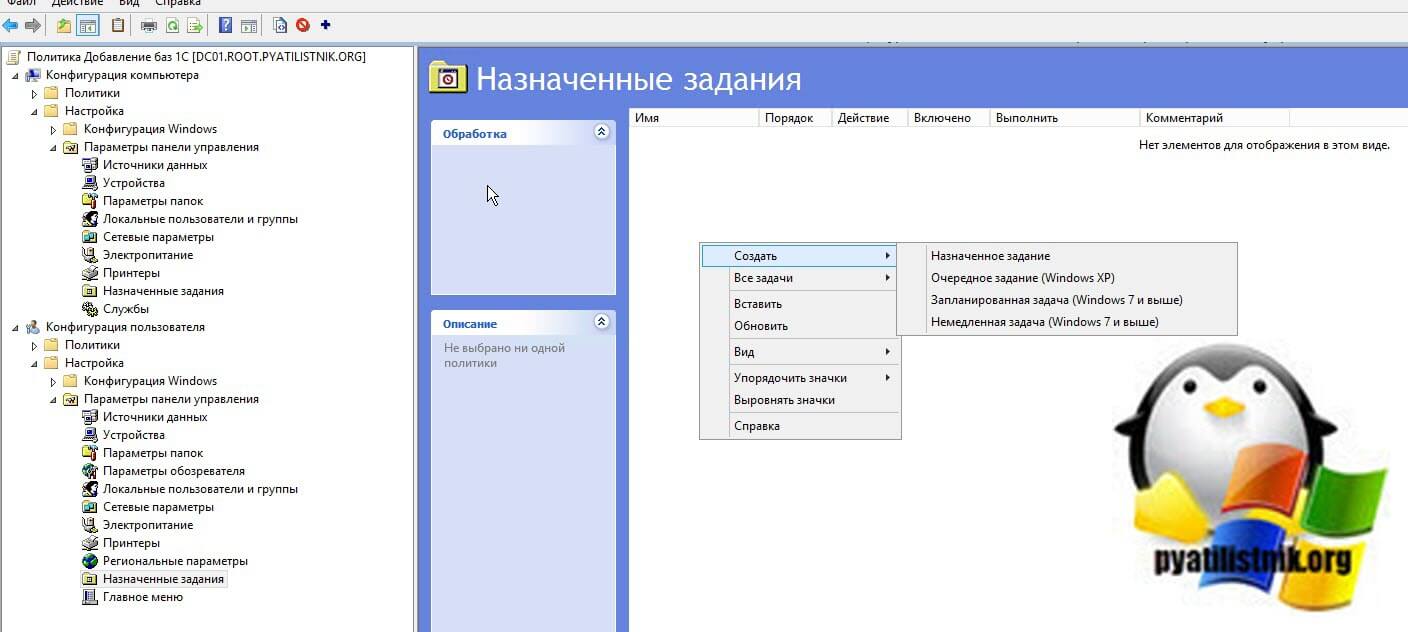

Выполнение сценариев PowerShell по расписанию

Тут все просто, если вы хотите средствами групповой политики запускать скрипты PowerShell по расписанию, то вам нужно создать задание в шедуллере. Для этого есть ветки GPO:

Конфигурация пользователя — Настройки — Параметры панели управления — Назначенные задания

Конфигурация компьютера — Настройки — Параметры панели управления — Назначенные задания

Указываем в задании нужное время, имя и сетевой путь до скрипта.

Как видите все просто. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.