Цепочка Kill Chain: от моделирования до проектирования защищенного периметра

23 ноября, 2016

Тема Kill Chain периодически всплывает то в беседах, то в статьях известных экспертов, то в материалах конференций посвященных тем или иным вопросам ИБ. Не смотря на то, что кажется все уже давно сказано по этой теме, концепция «убийственной цепочки» остается весьма интересной и по сей день. В одной из

предыдущих статей

мы писали как концепция цепочки применяется для выбора средств защиты. Сегодня мы поговорим о том, о том, почему чисто теоретическая концепции остается такой живой и по сей день. А секрета здесь нет — в купе с некоторыми остальными инструментами она позволяет выполнять моделирование угроз и проектирование собственный системы защиты информационного периметра.

Еще раз несколько вводных слов о Kill Chain

Kill Chain, слово, которое в последнее время часто упоминается в различных статьях и материалах конференций посвященных вопросам информационной безопасности. Однако, не сказать, что это приносит что-то новое в безопасность, поскольку концепт kill chain уже давно не открытие, и скорее является больше теорией. Давайте, разберемся почему это так по порядку.

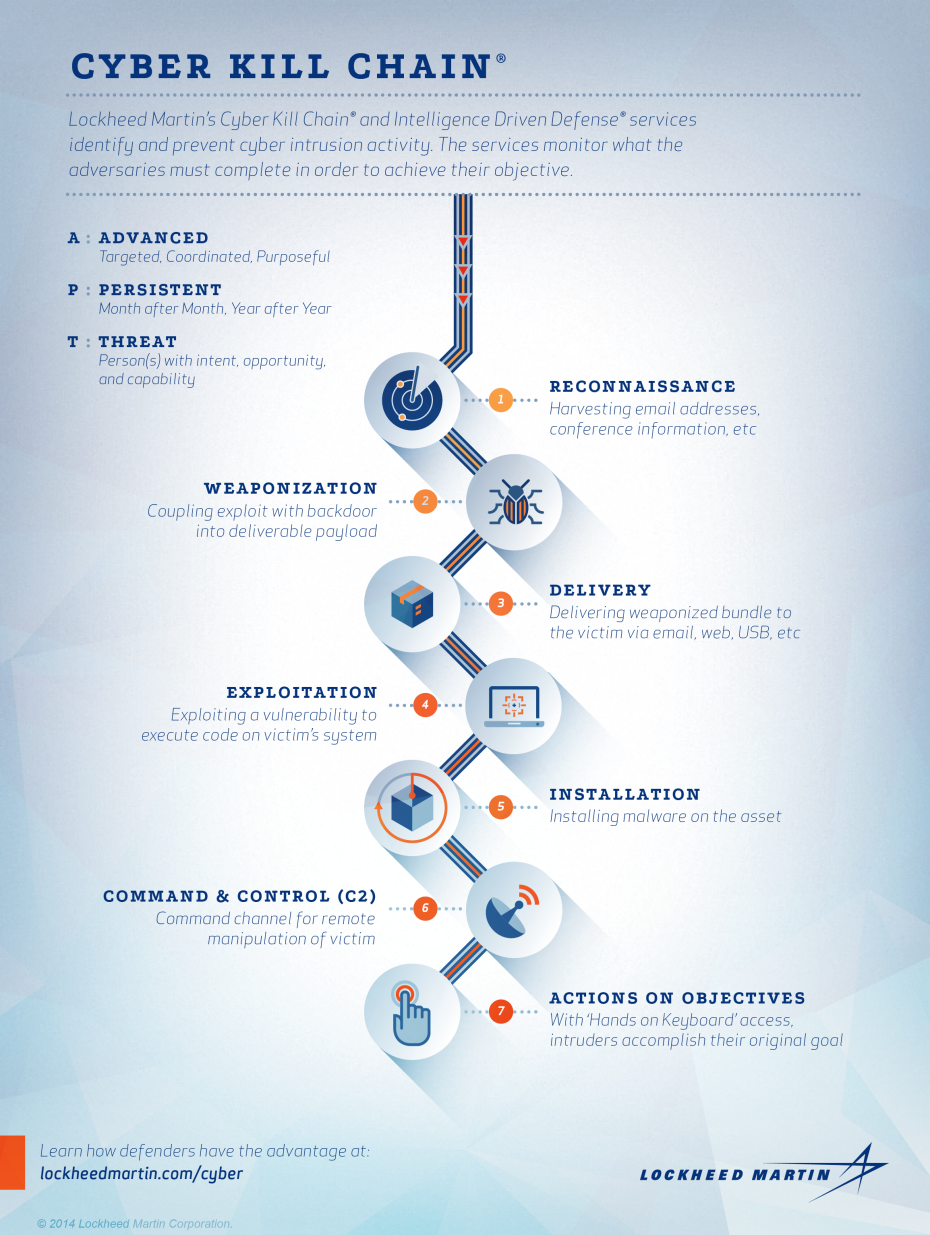

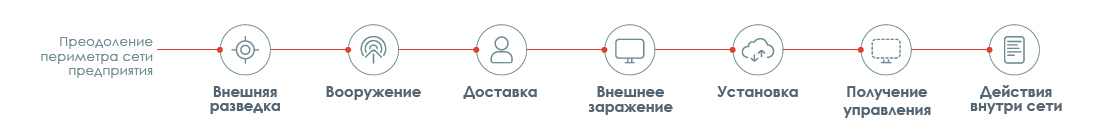

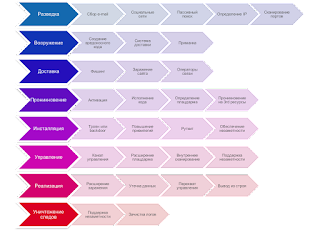

Но какое отношение Lockheed Martin имеет к информационной безопасности? А все довольно просто, друзья. Это компания имеет прямое отношение к ВПК Соединенных Штатов. И используя опыт МинОбороны и других силовых ведомств, компания еще в 2011 году сформулировала некий род-мап состоящий из 7 последовательных стадий, выполняющихся одна за одной и приводящих к взлому целевой системы.

- Разведка. Исследование, идентификация и выбор целевой системы для взлома.

- Вооружение. Оснащение тулзами и malware для совершения нападения

- Доставка. Донесение вредоносного контента до целевой системы

- Заражение. Запуск вредоносного кода или эксплуатация уязвимости системы

- Инсталляция. Открытие удаленного доступа и другие действия с зараженной системой

- Получение управления. Управление зараженной системой.

- Выполнение действий. Сбор, кража, отправка данных, шифрование файлов, подмена и удаление данных

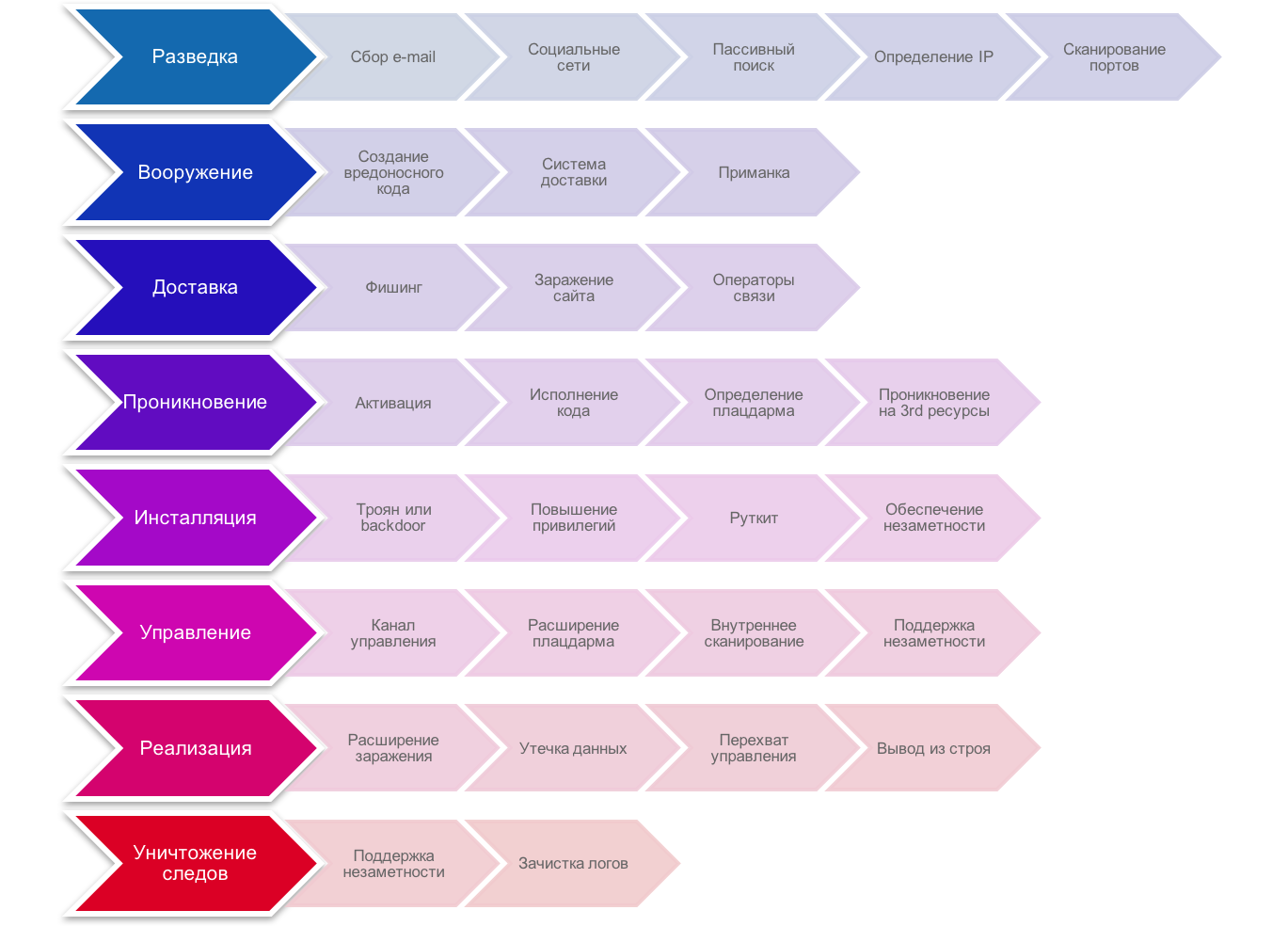

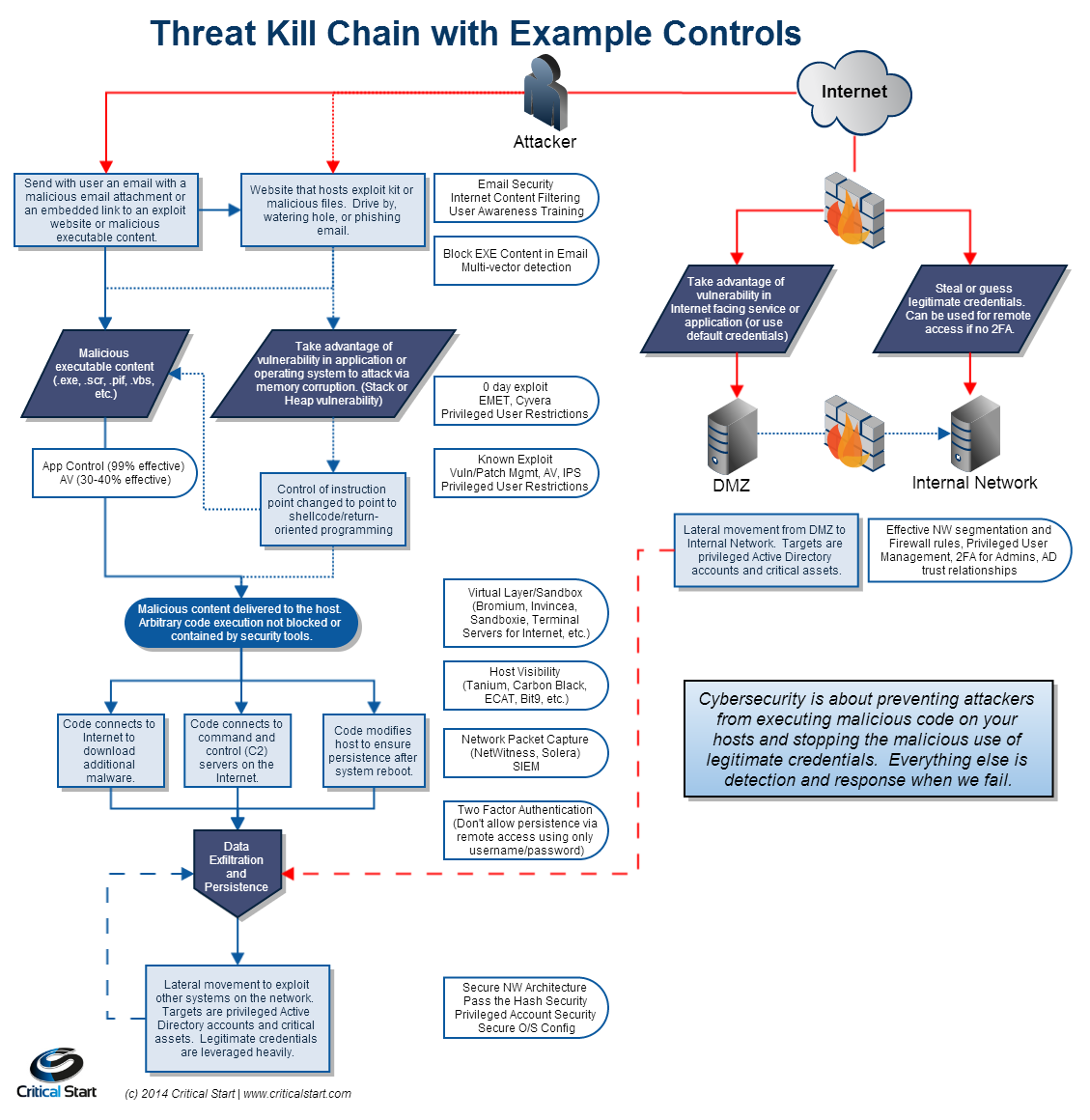

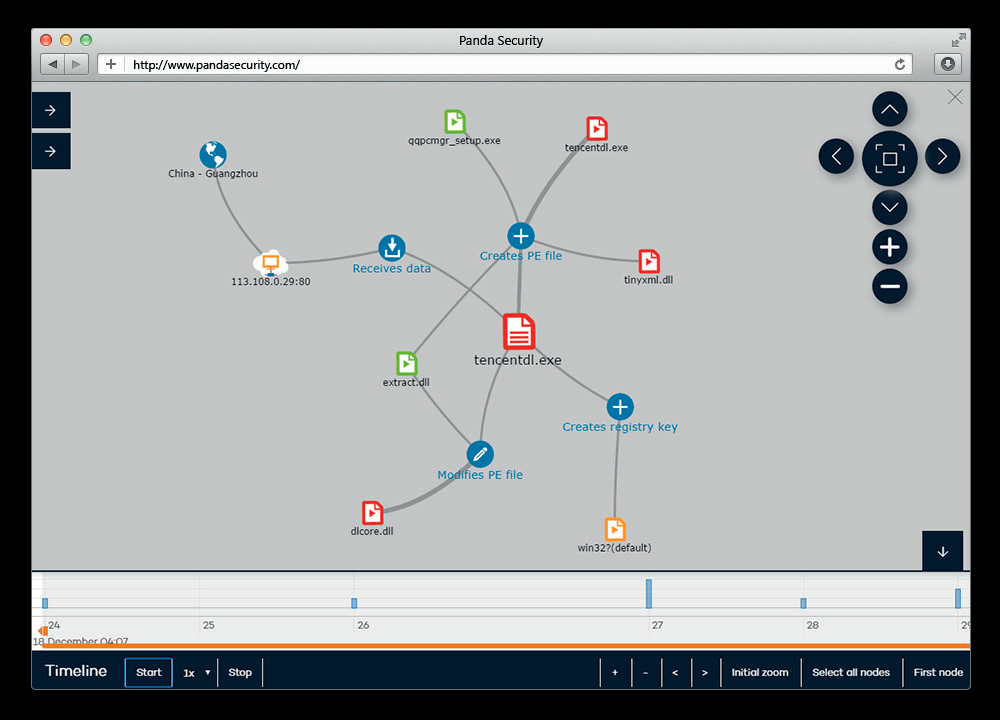

А вот небольшой пример иллюстрирующий ее применение (проведение атаки step-by-step)

Не смотря на всю красивость картинок сама цепочка больше вещь теоретическая. Цепочка важна как некая модель при моделировании угроз в-первую очередь и во-вторых как элемент проектирования систем защиты на конкретном предприятии. Так, например, к ней прибегают при внедрении

SOC

или при расследовании инцидентов

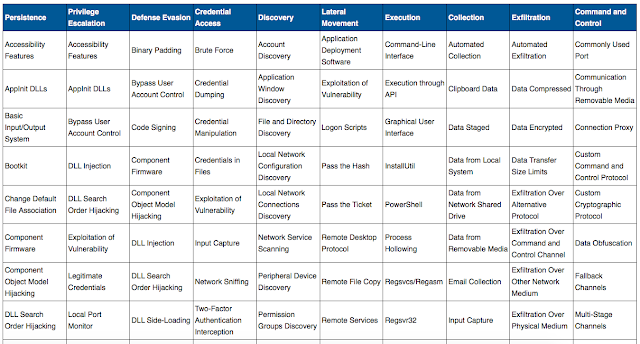

Матрица ATT&CK для Kill chain

Как уже было упомянуто выше Kill Chain хорошо подходит для моделирования угроз. Для этих целей все этапы цепочки нужно наполнять какими то действиями. Т.е. речь идет о систематизации имеющейся информации о всех методах атак, используемых злоумышленниками. И в этом нам очень хорошо поможет матрица

ATT&CK

(Adversarial Tactics, Techniques & Common Knowledge), разработанная та же американской корпорацией

MITRE

.

В последней версии докeмента,изданного летом 2016-го года, три последних стадии атаки атаки делятся на отдельные 10 тактик, используемых хакерами:

- живучесть

- повышение привилегий

- обход защитных мер

- доступ к учетным записям

- обнаружение

- расширение в горизонт

- исполнение

- сбор

- утечка

- управление и контроль.

Если заглядывать в подробности, то описанные 10 тактик расписываются на 121 технический метод нападения, перечислено в матрице. Более подробно всю таблицу и описание к ней можно

посмотреть на сайте

.

А вот что-то типо упрощенной картинки выше представленной таблицы с изображением буллет поинтов на русском языке

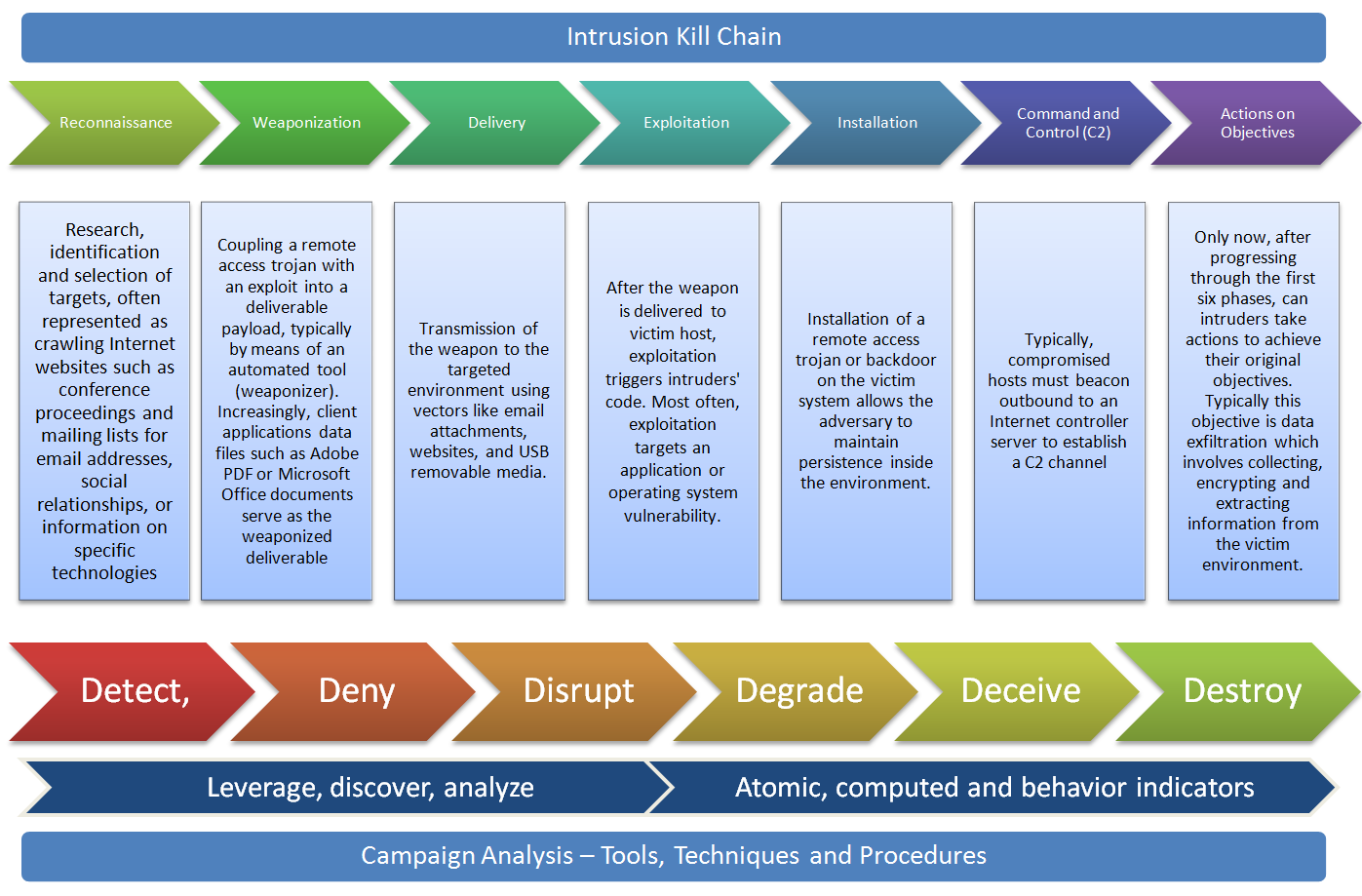

Anti-Kill Chain или как обезопасить себя на всех этапах взлома

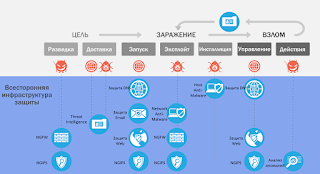

Использовать Kill Chain можно не только для моделирования угроз, но и для проектирования собственной системы безопасности. Так, например, можно всматриваясь в таблицу определить для себя какие СЗИ или административные меры на каждом этапе цепочки мы можем использовать что бы обезопасить свой информационный периметр от взлома.

В одной из

прошлых статей

мы уже рассматривали, что можно сделать ДО и ПОСЛЕ взлома. Однако, сейчас нам интересна несколько другая сторона. Да, действительно, понимаю всю цепочку последовательных действия приводящих к взлому и зная свои слабые места можно превентивными мерами закрыть имеющиеся угрозы и снизить риски взлома. Но если все таки это случится, нужно успеть понять, что нас взломали и предпринять соответствующие меры. И что же для этого нужно?- напрашивается сам собой вопрос. Нужные некоторые критерии, индикаторы по которым мы опознаем, что система взломана. Да, классически это логи и «странное поведение», более продвинутые вещи это IDSIPS, SIEM-системы и активный мониторинг. Но и они строят свою работу на неких кирпичиках — единичных признаках изменения в системе и сигнализирующих о стороннем вмешательстве.

В терминах индикатор компрометации ( IOC ) – это активность и/или вредоносный объект, обнаруженный в сети или на конечной точке. Мы можем идентифицировать эти индикаторы и, таким образом, сможем улучшить наши возможности по обнаружению будущих атак.

Простые сценарии

использования подразумевают пoиск специфичных файлов в системе по различным признакам: MD5-хешу, имени файла, дате создания, размeру и прочим атрибутам. Кроме того, можно искать различные специфичные признаки в памяти или специфичные запиcи в реестре операционной системы Windows.

Как

пишет

об этом Алексей Лукацкий, таких индикаторов, используемых для обнаружения вредоносной активности, известно немало, самых распространенных из которых 10 (см. картинку ниже)

И в заключение хотелось бы привести некогда уже показанную таблицу СЗИ для защиты, которые можно варьировать в зависимости от ваших индивидуальных потребностей.

Дополнительные материалы:

ATT&CK

CVE

IoC

kill chain

Lockheed Martin

MITRE

SANS

SOC

моделирование

убийственна цепочка

угроза

Мир сходит с ума и грянет киберапокалипсис. Подпишись на наш Телеграм канал, чтобы узнать первым, как выжить в цифровом кошмаре!

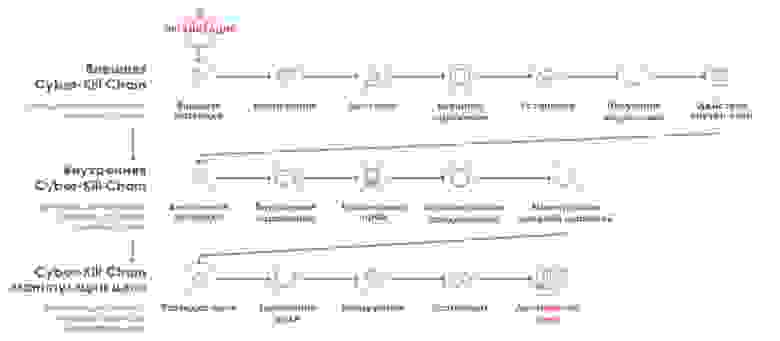

Современные направленные атаки – это целый комплекс мероприятий, в результате чего взлом и заражение сети не происходят «вдруг из ничего». Этому предшествует целый набор действий. Модель Cyber-Kill Chain и ее расширенная версия как раз и описывают все этапы атаки.

Меняющийся ландшафт угроз, их частота появления, сложность и целевой характер атак требует эволюции действующих правил безопасности с переходом к сочетанию технологий предотвращения, обнаружения и реагирования на кибер-атаки.

Большинство организаций имеют средства для обнаружения известных атак, хотя иногда могут встречаться компании и без таких решений. Самое сложное — это остановить неизвестные атаки, которые специально созданы с целью обхода имеющейся защиты за счет изменения сигнатур и шаблонов поведения.

Многие организации уже вложили серьезные средства в создание собственной команды по охоте за угрозами и/или в передачу сервис-провайдерам критически важной задачи постоянного улучшения своих техник защиты и поиска лучших инструментов и способов обеспечения безопасности своей интеллектуальной собственности и цифровых активов.

Зачем?

Текущее состояние ландшафта угроз

По этому поводу написано уже достаточно много, поэтому мы остановимся на данном вопросе тезисно.

На наш взгляд, существует 3 основных фактора успеха «плохих парней».

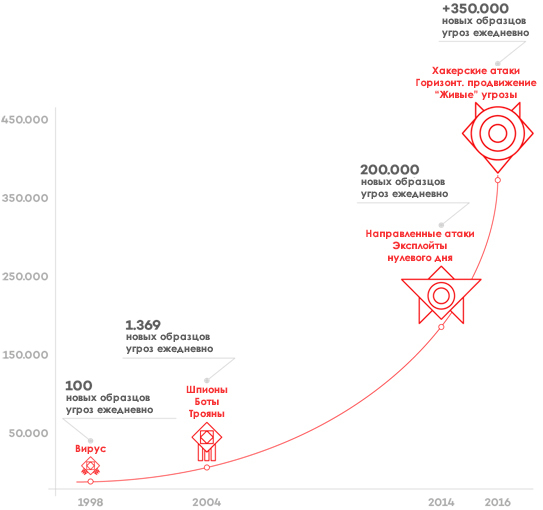

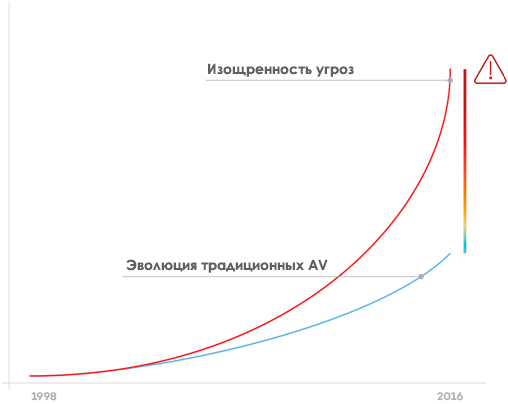

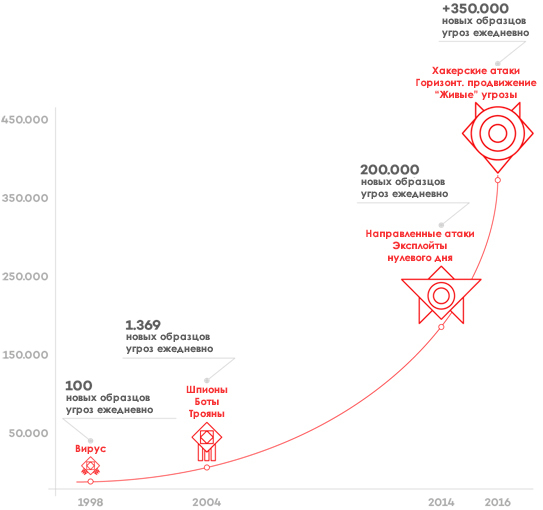

Фактор 1. Эволюция атак

Вредоносное ПО становится все более и более изощренным. Также развиваются и сами техники выполнения атак: теперь все чаще цель выбирается не случайно. Атаки стали направленными, скоординированными и с использованием различных векторов. Кроме того, финансовая мотивация играет существенную роль.

Вообще, последняя фраза – ключевая. Кибер-преступность – это очень привлекательный и выгодный бизнес. Злоумышленники используют все больше технических и экономических ресурсов, что позволяет им разрабатывать более изощренные атаки. В результате, все больше атак и они все более сложные.

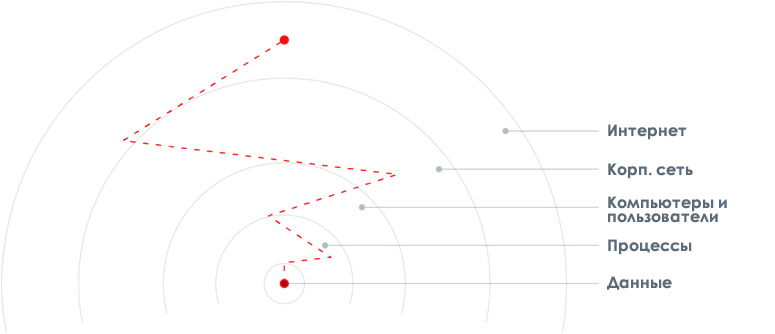

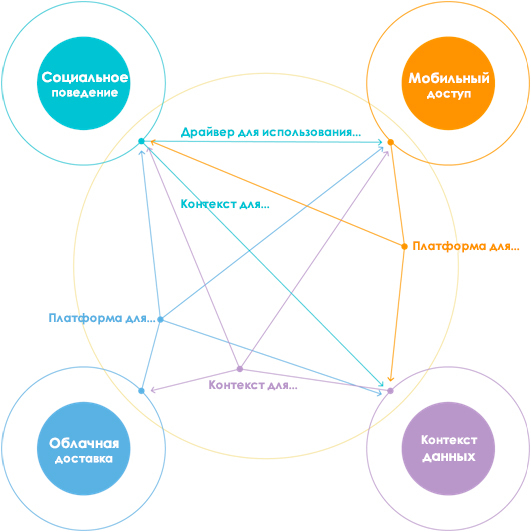

Фактор 2. Новая цифровая жизнь

Наше современное цифровое поведение происходит в условиях сложного, взаимосвязанного и гипердинамичного окружения. Сейчас периметр находится там, где пользователь. Сложность IT-систем повышает уязвимость перед лицом кибер-угроз.

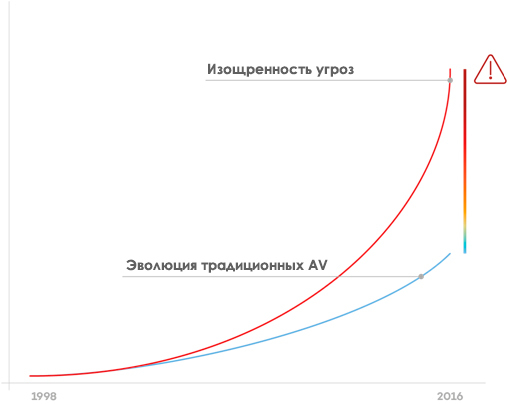

Фактор 3. Традиционный подход к защите

Не случайно мы все чаще слышим о решениях защиты «следующего поколения». Действительно, в подавляющем большинстве случаев защита выстраивается на основе традиционных решений, которым свойственны следующие моменты:

• На основе сигнатурных файлов. Их размер становится огромным в силу огромного количества вредоносных программ.

• Обнаруживают преимущественно известные угрозы. Т.к. угрозы стали более изощренными, то компаниям необходимо выделять больше и больше времени и ресурсов на исследование атак.

• Основаны, как правило, на поведении старых угроз. Эти системы обнаружения устарели, они срабатывают, как правило, только при попытке проникновения на компьютер известной угрозы или, в лучшем случае, подозрительного с точки зрения традиционных технологий объекта. Они не осуществляют глубокий мониторинг активности с анализом причинно-следственной связи.

• Не предлагают информации об атаках. Из-за возрастающей сложности IT-инфраструктур, появления новых моделей цифрового поведения и новых платформ, а также в силу отсутствия глубокого мониторинга активности традиционная защита не может обеспечить отслеживаемость атак и их эффективность.

Разрыв в обнаружении

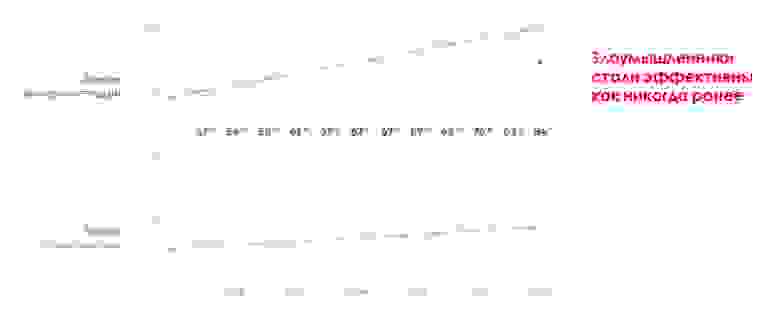

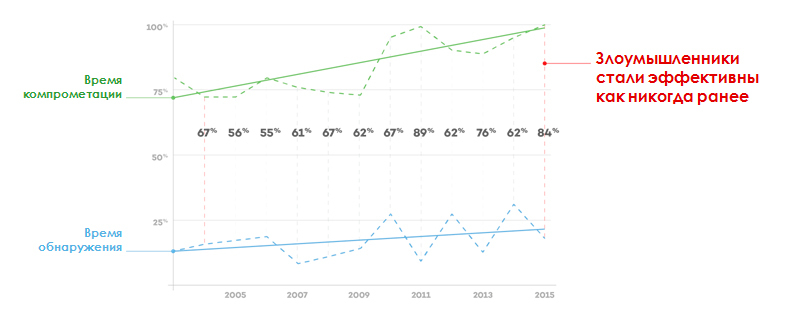

В итоге мы видим нарастающий разрыв в обнаружении неизвестных угроз и атак. Например, по данным Verizon Data Breach Investigations Report 2016, наблюдается устойчивый рост инцидентов, когда время компрометации системы занимало день и менее. Да, при этом растет и число инцидентов, когда и время их обнаружения было менее суток, но разрыв-то между этими показателями существенен и он растет. А это говорит о том, что злоумышленники становятся все более эффективными.

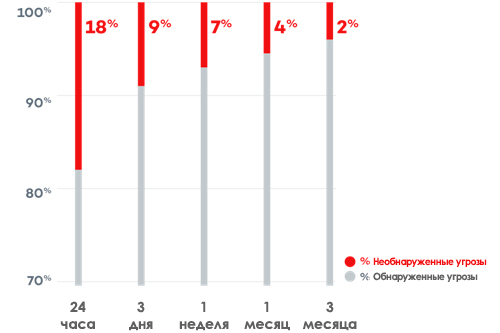

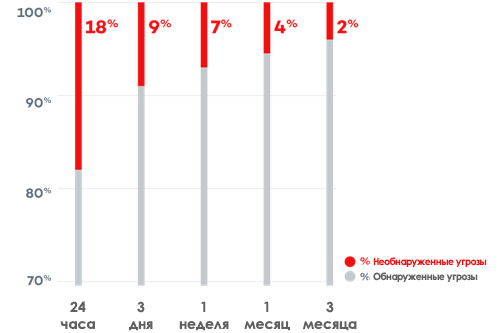

Кроме того, неизвестные угрозы – это окно возможностей. По данным IDG Research, DARK Reading, 18% новых вредоносных программ остаются незамеченными в течение первых 24 часов, а 2% угроз могут оставаться незамеченными даже в течение 3 месяцев после заражения.

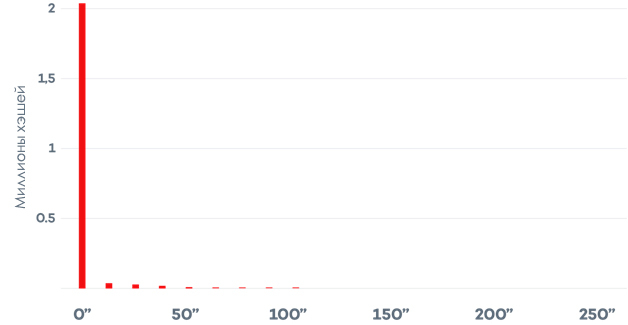

Но помимо этого существует и другая серьезная проблема: по данным Verizon Data Breach Investigations Report 2016, 99% образцов угроз «живут» не более 58 секунд! Фактически, большинство вредоносных программ наблюдаются только один раз. Это показывает, насколько быстро хакеры модифицируют упаковку своего кода, если каждый образец «выглядит» иначе во избежание обнаружения.

Причем, смотрите: угроза может скомпрометировать систему за минуты или часы, в то время как реакция компаний обычно занимает недели, месяцы или даже годы.

Откуда, куда и какие ждать угрозы

Если говорить о типах атак, то можно выделить следующие основные типы:

• Вредоносное ПО. Исполняемые файлы, а иногда и безфайловые угрозы

• Эксплойты. Встроенный вредоносный код, атаки на основе скриптов

• Инсайдеры. Кража логинов и паролей, утечка данных

• Хакерские атаки. Горизонтальное продвижение и скоординированные атаки

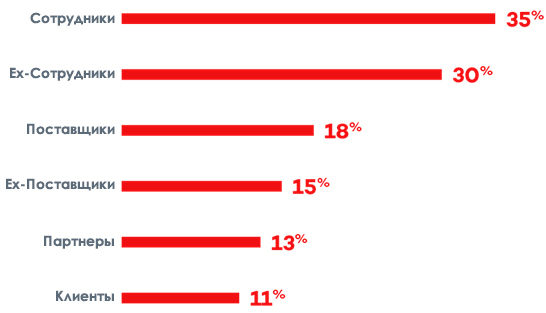

Интересно посмотреть и на статистику источников инцидентов информационной безопасности, представленной по данным Global State of Cybersecurity — PwC.

Внутренние источники

Внешние источники

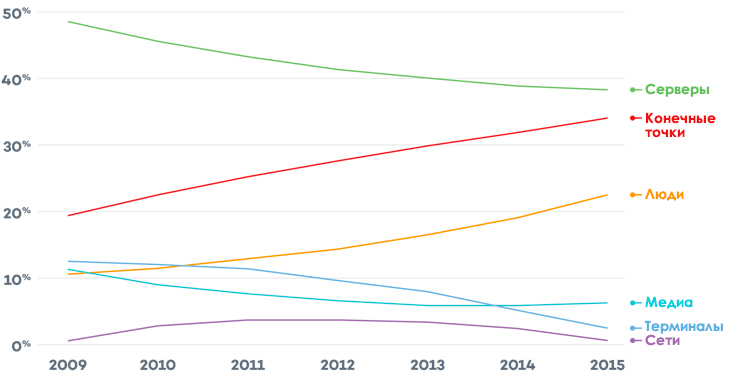

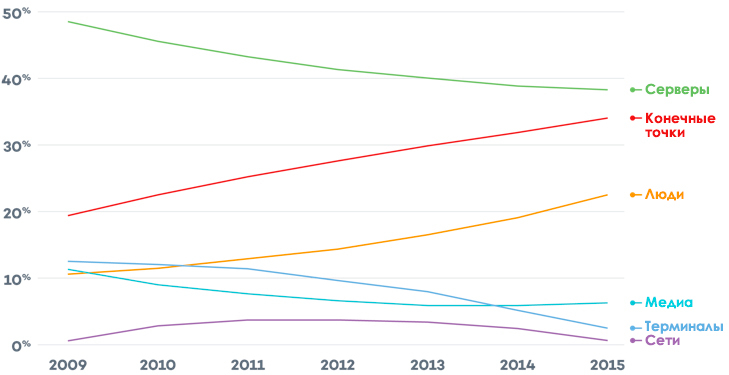

Кроме того, по данным Verizon Data Breach Investigations Report 2016, конечные точки становятся все более желанными целями. Злоумышленникам необходимо добраться до конечной точки, потому что оттуда они могут получить доступ к другим целям, извлечь информацию, украсть регистрационные данные, собрать информацию или развернуть другие атаки. Вот, например, распределение инцидентов в зависимости от цели:

Более того, современные атаки стали «зацикливаться» на активности конечных точек, поведении пользователей и доступа к данным. Зачастую, бюджеты предприятий на информационную безопасность сфокусированы на периметре сети, а не на конечной точке. Именно по этой причине по данным Gartner, от 2% до 8% корпоративных компьютеров заражены.

Понимание того, как осуществляются кибер-атаки, и сопоставление стратегии защиты предприятия с их жизненным циклом показывают, как можно обнаруживать, останавливать и срывать эти атаки, восстанавливаться после них и где должны быть усилены операции по обеспечению безопасности.

В данной статье мы хотим немного поговорить про известную модель жизненного цикла кибер-атак под названием Cyber-Kill Chain (CKC) и ее расширение на всю сеть. Вообще, данная модель — это отличный инструмент для понимания того, как компании могут значительно усилить обороноспособность своего окружения, ловя и останавливая угрозы на каждой фазе жизненного цикла атаки. CKC показывает нам, что в то время как хакеры для достижения успеха должны пройти все этапы процесса, нам, обороняющейся стороне, «всего» лишь необходимо остановить атаку на любом этапе процесса, чтобы, как минимум, не позволить атаке полностью добиться своей цели.

Также следует учесть, что большинство ценных активов компании хранятся на рабочих станциях и серверах. Таким образом, все злоумышленники хотят добраться до них, получив доступ к этим критическим активам. Остановка хакера на конечной точке значительно снижает вероятность его успеха, упрощая усилия по разрыву цепочки и значительно повышая эффективность и результативность решений безопасности.

Понимание Cyber-Kill Chain

Термин Cyber Kill-Chain изначально был предложен корпорацией Lockheed Martin как часть их модели Intelligence Driven Defense [1] для идентификации и предотвращения процессов кибер-вторжения.

Эта модель определяет, что должны сделать злоумышленники для того, чтобы достичь своих целей, атакуя сеть, извлекая данные и поддерживая присутствие в организации. Благодаря этой модели мы знаем, что блокировка хакеров на любом этапе разрывает всю цепочку атаки. Повторимся, что для достижения успеха хакеры должны пройти через все этапы, а, в свою очередь, нам, обороняющейся стороне, достаточно всего лишь блокировать их на любом этапе, чтобы добиться хотя бы минимального успеха.

Конечная точка является неизбежной точкой, через которую идут все атаки, а, следовательно, остановка атаки на этом уровне существенно повышает шансы на противодействие любой кибер-атаке. Вероятность успеха будет выше, если хакеры будут остановлены на ранних этапах.

Кроме того, каждое вторжение, и следы, которое оно оставляет на конечной точке, — это шанс лучше узнать о действиях хакера и использовать данную информацию себе на пользу. Чем лучше мы понимаем хакеров и их способы выполнения атак, тем вероятнее мы сможем построить более эффективную оборону.

Модель Cyber-Kill Chain указывает на то, что для осуществления своих злодеяний хакеры всегда должны пройти следующие основные этапы:

Этап 1. Внешняя разведка

Этот этап может быть определен как фаза выбора цели, выявления особенностей организации, специфических требований в данной отрасли, выбор технологий, изучения активности компании в соцсетях или через рассылки.

По сути дела, хакер пытается получить ответы на такие вопросы: «Какие методы атаки будут работать с наибольшей степенью успеха?» или, например, «Какие из них будет лечге всего осуществить с точки зрения инвестиций и ресурсов?»

Этап 2. Вооружение и упаковка

Возможны различные формы: эксплуатация веб-приложения, стандартные или специально изготовленные вредоносные программы, уязвимости в различных документах (PDF, Office или другие форматы документов) или атаки типа watering hole [2]. Обычно они подготавливаются с очень конкретными знаниями о цели.

Этап 3. Доставка

Передача требуемого (вредоносного) контента либо по инициативе жертвы (например, пользователь заходит на вредоносный сайт, в результате чего передается вредоносная программ, или он открывает вредоносный PDF-файл), либо по инициативе хакера (SQL-инъекция или компрометация сетевой службы).

Этап 4. Заражение

После доставки на компьютер или устройство пользователя, требуемый (вредоносный) контент разворачивается, устанавливаясь в окружении. Как правило, это происходит при использовании известной уязвимости, для которой ранее был доступен патч. В большинстве случаев (в зависимости от цели) хакерам не требуется нести дополнительные расходы на поиск и эксплуатацию неизвестных уязвимостей.

Этап 5. Установка

Часто установка (внедрение) происходит на фоне каких-то внешних соединений. Обычно вредоносная программа скрывается в этих операциях, незаметно проникая на конечные точки, к которым можно получить доступ. Затем хакер может контролировать это приложение без ведома жертвы.

Этап 6. Получение управления

На этом этапе хакеры начинают контролировать активы жертвы с помощью таких методов управления (как правило, удаленных), как DNS, Internet Control Message Protocol (ICMP), веб-сайты и социальные сети.

В результате, хакер передает на контролируемые «активы» требуемые команды: что делать далее и какую информацию собирать. Используемые для сбора данных методы: снимки экрана, контроль нажатия клавиш, взлом паролей, мониторинг сети на учетные данные, сбор критического контента и документов. Часто назначается промежуточный хост, куда копируются все данные, а затем они сжимаются/шифруются для дальнейшей отправки.

Этап 7. Выполнение действий у жертвы

На финальном этапе хакер отправляет собранные данные и/или выводит из строя ИТ-активы во время своего нахождения в сети жертвы. Затем проводятся мероприятия по выявлению других целей, расширению своего присутствия внутри организации и (что самое важное) извлечению данных.

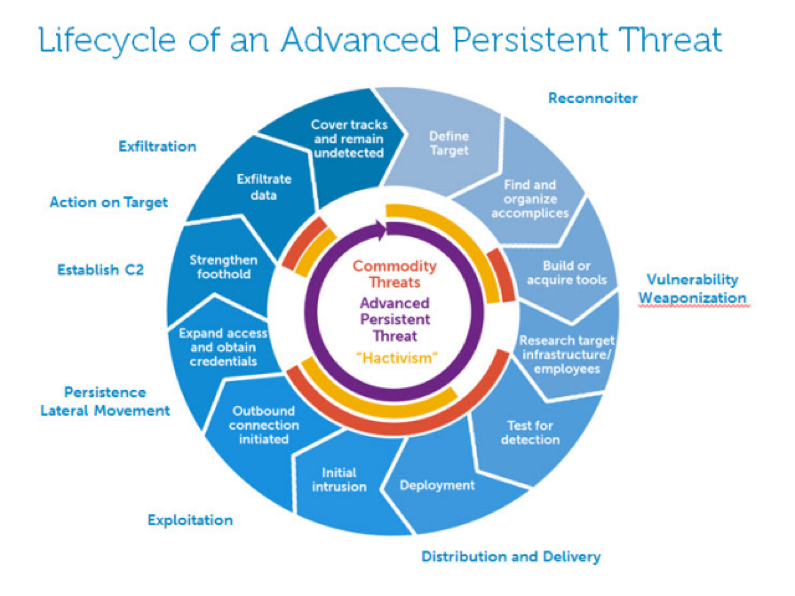

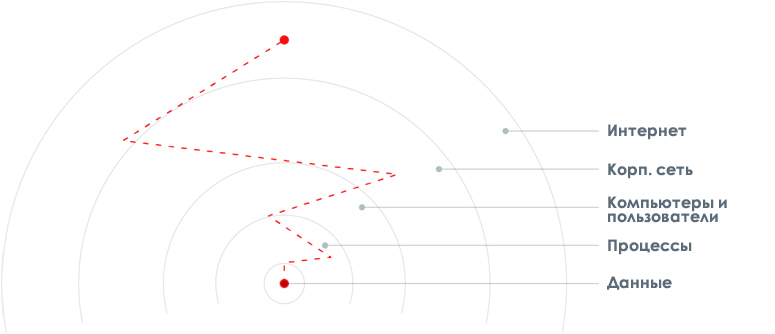

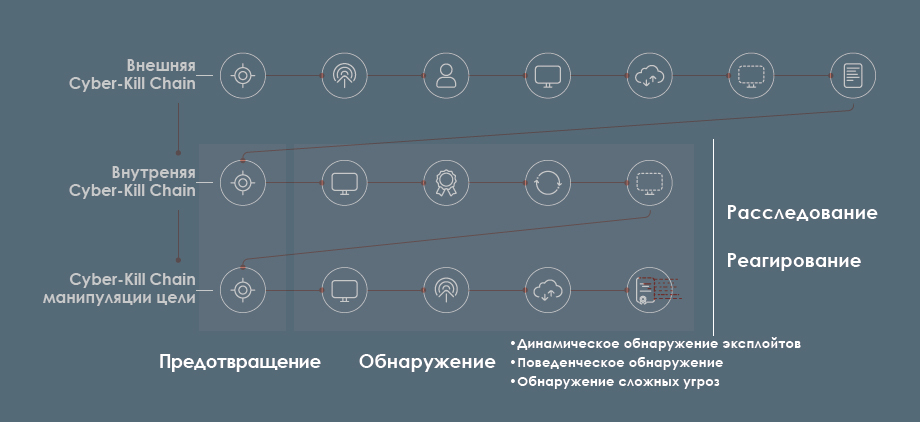

Затем цепочка повторяется. Вообще, особенностью Cyber-Kill Chain является то, что она круговая, а не линейная. Как только хакер проник в сеть, он снова начинает эту цепочку внутри сети, осуществляя дополнительную разведку и выполняя горизонтальное продвижение внутри Вашей сети.

Кроме того, надо иметь в виду, что хотя методология одинакова, но при нахождении внутри сети хакеры будут использовать другие методы для этапов внутренней цепочки, чем в случае, когда они находятся вне сети. Фактически, после проникновения хакера в сеть, он становится инсайдером (пользователем с определенными правами и присутствием в сети), а это мешает специалистам компании по безопасности подозревать атаку и понимать, что уже идут поздние стадии расширенной модели Cyber-Kill Chain.

Расширенная модель Cyber-Kill Chain

Cyber-Kill Chain — это круговой и нелинейный процесс, когда хакер выполняет непрерывное горизонтальное продвижение внутри сети. Этапы, которые выполняются внутри сети, такие же, как и те, что выполняются в случае, если цель — получить доступ к сети. Хотя при этом используются различные техники и тактические приемы.

Сочетание внешней и внутренней Cyber-Kill Chain называется расширенной моделью Cyber-Kill Chain. Это означает добавление дополнительных этапов, которые фактически представляют почти такой же набор этапов, только имеют в своем названии слово «внутренний», поэтому Cyber-Kill Chain становится внутренней Cyber-Kill Chain со своими собственными этапами (внутренняя разведка, внутреннее вооружение и т.д.).

Каждый этап атаки после проникновения внутрь сети жертвы может занять от нескольких минут до нескольких месяцев, включая время окончательного ожидания, когда на месте уже все подготовлено и можно начинать атаку.

Отметим, что хакер будет выжидать оптимальное время для запуска атаки, чтобы получить от нее максимальную отдачу. Этапы разведки и вооружения могут занять несколько месяцев. Кстати, очень трудно перехватить эти этапы, т.к. они выполняются без соединения с хакером. Именно поэтому очень важно, чтобы средства безопасности на конечных точках анализировали и контролировали все системы и приложения, запущенные на устройствах. Это существенно затруднит работу хакеров, в результате чего атака может стать финансово невыгодна для них.

На этапе внутренней разведки злоумышленники имеют доступ к рабочей станции одного какого-то пользователя, где они будут извлекать данные из локальных файлов, сетевых папок, истории браузера, а также подключаться к Wiki и SharePoint. Цель — выяснить, как эта машина может помочь исследовать сеть и позволить выйти на другие более ценные активы.

Воспользовавшись недостающими патчами, узявимостями веб-приложений и протоколов передачи данных, спуфингом или даже такими простыми вещами как учетные данные по умолчанию, хакеры смогут перейти от рабочих станций к серверам, используя расширение прав, горизонтальное продвижение внутри сети и воздействуя на отдельные целевые машины.

Какое есть решение?

Adaptive Defense в рамках Cyber-Kill Chain

У хакеров есть цели, и они готовы потратить определенные ресурсы для их достижения. Если механизмы безопасности конечных точек могут повысить стоимость атаки (деньги, люди или время) выше ожидаемой стоимости, тогда хакеры реже будут добиваться успехов или могут даже отказаться от атаки организации.

Все организации должны быть готовы к ситуации, когда хакер получил доступ к внутренней корпоративной сети, логинам и паролям, ко всей документации и всем спецификациям сетевых устройств, системам, бэкапам и приложениям, а также быть в состоянии действовать незамедлительно.

Более совершенная стратегия безопасности конечных точек и активов организации необходима для построения более устойчивого предприятия. Она не предотвратит все атаки, но остановит большинство из них на более ранних этапах. Одна из целей — это иметь эффективные механизмы защиты с учетом расширенной Cyber-Kill Chain, чтобы замедлить действия хакеров, сделать процесс развития их атак более дорогим и максимально затруднить их переход на каждый последующий этап.

Если хакеры не могут достичь своих целей экономически оправданным способом, то они, скорее всего, переключатся на другие цели или будут достигать аналогичных целей при атаке на другие организации.

Стратегия безопасности организации должна учитывать атаки, осуществляемые не только снаружи, но, что особенно важно, изнутри, т.к. после проникновения хакера внутрь сети, он становится инсайдером с доступом к конечным точкам вместе с их активами.

Традиционный подход к обеспечению безопасности должен быть расширен за счет методов, основанных на понимании Cyber-Kill Chain, и использования технологий, которые способны предотвратить получение хакером доступа к конечным точкам, а также остановить их на любом возможном этапе в рамках внутренней Cyber-Kill Chain.

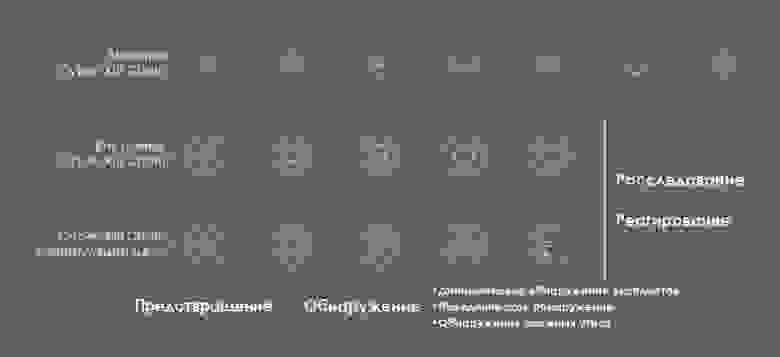

Наложение стратегии защиты на расширенную модель Cyber-Kill Chain показывает, как организация может предотвращать, выявлять, нейтрализовывать и осуществлять действия по восстановлению на протяжении всех фаз атаки, ориентируя безопасность компании на те же критерии успеха, что используют и хакеры.

Этого трудно добиться в силу целого ряда факторов: приложения становятся все более сложными и взаимосвязанными, они уязвимы, потому что многие программы разработаны без использования строгих принципов безопасности, плюс человеческий фактор. Сотрудники и партнеры также остаются основным вектором риска, а потому здесь есть возможности для атак, основанных на социальной инженерии.

Например, Adaptive Defense и Adaptive Defense 360 учитывают основные факторы, что позволяет компаниям при использовании данных управляемых сервисов предотвращать и обнаруживать более сложные техники и тактические приемы атак на каждом этапе расширенной модели Cyber-Kill Chain. Это помогает специалистам по безопасности внутри организации в разработке такой стратегии безопасности, которая будет ориентирована на расширенную модель Cyber-Kill Chain.

Основные принципы Adaptive Defense

Предотвращение известных угроз

Поиск известных угроз не защитит от их вариантов или неизвестных атак, но его усиление дополнительными уровнями безопасности способно превентивно останавливать известные угрозы, когда их пытаются внедрить на конечной точке. Adaptive Defense 360 использует обширную коллекцию сервисов репутации для проактивной блокировки хакеров на этапе доставки с использованием данных из облака.

Обнаружение сложного вредоносного ПО и неизвестных угроз

Adaptive Defense и Adaptive Defense 360 обнаруживают и блокируют неизвестное вредоносное ПО и направленные атаки благодаря модели безопасности, основанной на трех принципах: непрерывный глубокий мониторинг всех приложений, запущенных на конечных точках, автоматическая классификация процессов на конечных точках с использованием больших данных техник машинного обучения на облачной платформе, и возможность глубокого анализа поведения угрозы техническим экспертом в случае, если процесс не классифицирован автоматически.

Динамическое обнаружение эксплойтов [3]

На этапе заражения в расширенной модели Cyber-Kill Chain хакеры используют эксплойты для эксплуатации уязвимостей на уровне кода, благодаря чему они могут взломать приложения и системы, установить и запустить вредоносное ПО. Интернет-загрузки являются распространенным вектором для выполнения атак эксплойтами. Panda Adaptive Defense и Panda Adaptive Defense 360 предоставляют опции динамического анти-эксплойта для защиты от атак на приложения и память.

Panda Adaptive Defense и Adaptive Defense 360 обнаруживают и блокируют актуальные техники, используемые хакерами на этапе заражения (heap spraying, подмена стэка, ROP-атаки и модификации прав памяти…). Также эти решения динамически обнаруживают неизвестные атаки за счет мониторинга всех процессов, запущенных на устройствах, а с помощью корреляции данных через алгоритмы машинного обучения в облаке они способны останавливать любые известные и неизвестные попытки заражения.

Анти-эксплойтные технологии в Adaptive Defense останавливают хакеров на ранних стадиях внутренней атаки, обнаруживая момент компрометации надежного приложения/процесса.

Смягчение атаки

Защита конечных точек следующего поколения должна предотвращать и обнаруживать хакеров на различных этапах Cyber-Kill Chain, однако обнаружение должно сопровождаться быстрым смягчением атаки на ее начальных этапах.

Panda Adaptive Defense 360 автоматически и своевременно смягчает атаку, помещая на карантин вредоносные программы, останавливая скомпрометированные процессы или даже полностью выключая систему для минимизации ущерба.

Восстановление

Во время своего выполнения вредоносные программы часто создают, модифицируют или удаляют системные файлы и настройки реестра, а также меняют параметры конфигурации.

Эти изменения или остатки, которые могут остаться после, могут вызвать неисправности системы или даже «открыть дверь» для новых атак. Panda Adaptive Defense 360 восстанавливает конечные точки в свое устойчивое положение до заражения вредоносными программами.

Экспертная информация

Во время сильно меняющегося «пейзажа» угроз, их частоты появления, сложности и направленной природы хакеров, не может быть ни одной технологии безопасности, гарантирующей 100% эффективность, а потому должна быть возможность получения экспертной информации по каждой конечной точке в реальном времени для обеспечения полной видимости.

Сотрудники отделов информационной безопасности на предприятиях должны иметь внедренный план по борьбе с нарушениями работы систем отчетности, по взаимодействию с правоохранительными органами и пр.

Panda Adaptive Defense и Panda Adaptive Defense 360 предоставляют четкий и своевременный обзор вредоносной активности внутри организации. Такая видимость позволяет специалистам компаний по безопасности быстро оценивать масштабы атаки и предпринимать соответствующие действия.

В итоге сопоставление Adaptive Defense 360 с расширенной моделью Cyber-Kill Chain выглядит следующим образом:

Заключение

Мы видим все больше сложных угроз и все большее число атак. Пугает то, что любой человек может осуществить атаку благодаря демократизации технологий, черному рынку и инструментам с открытым кодом. Более того, любая компания является целью современных атак. А потому надо принять это как данность и совершенствовать политики безопасности, использовать более эффективные решения.

Т.к. хакерами движут деньги и прибыль, то мы должны сделать все, чтобы их атаки становились невыгодными или слишком дорогими. В большинстве случаев это остановит злоумышленников от дальнейших действий.

Кроме этого, необходимо фиксировать экспертную информацию для отслеживаемости атаки. В этом случае, мы сможем действовать более адекватно в соответствие с тем, откуда появились атаки, какие техники они использовали, какими были их действия, что они сделали, почему мы их не обнаружили ранее и т.д.

Все механизмы защиты должны быть направлены не только на предотвращение попытки запуска тех или иных угроз, но необходимо использовать механизмы для обнаружения, блокировки и устранения последствий любого типа атак прежде, чем они смогут полностью достичь своих конечных целей.

При подготовке статьи использовались следующие материалы:

• Lockheed Martin’s Cyber-Kill Chain: www.lockheedmartin.com/content/dam/lockheed/data/corporate/documents/LM-White-Paper-Intel-Driven-Defense.pdf

• Sean T. Mallon, Strategic Cybersecurity Leader & Executive Consultant, at Black Hat 2016: Extended Cyber kill chain

• Verizon Data Breach Investigations Report 2016: regmedia.co.uk/2016/05/12/dbir_2016.pdf

• Mitre’s Cybersecurity Threat-Based Defense

• Microsoft’s Security Development Life Cycle

• Gartner Research, G00298058, Craig Lawson, 07 April 2016

[1] Eric M. Hutchins,Michael J. Cloppert, and Rohan M.Amín, Ph.D.,lntellígence-Dríven Computer Network Defense lnformed by Analysis of Adversary Campaigns and lntrusion Kili Chains.

[2] Атаки типа watering hole (водопой). Специфический тип направленной атаки, когда жертва принадлежит к определенной группе (организация, сфера деятельности или регион). В этой атаке хакер определяет набор веб-сайтов, которые часто посещают члены этой группы, и заражает один или несколько из них вредоносными программами. В конечном итоге, заражаются некоторые члены этой группы. Вредоносные программы, используемые в таких атаках, обычно собирают информацию о пользователе.

Название данного типа атаки связано с хищниками в природе, которые ожидают возможности атаковать свою жертву рядом с водопоем. Опора на веб-сайты, которым доверяют члены группы, делает такую стратегию весьма эффективной, даже при атаке тех групп, которые устойчивы к целевому фишингу (spear phishing) или другим формам фишинга.

[3] Динамическое обнаружение эксплойтов. Это инновационная технология компании Panda Security, основанная на мониторинге всех запущенных процессов на конечной точке или сервере и их анализе в облаке с помощью технологий машинного обучения (ML), ориентированных на обнаружение попыток применения эксплойтов к надежным приложениям.

Эта новая технология предназначена для остановки атак на рабочие станции и серверы на самых ранних этапах Cyber-Kill Chain. Сдерживание хакеров и затруднение их доступа к устройству до такой степени, что теряется экономический смысл атаки, будут препятствовать дальнейшим попыткам осуществления атаки. В конечном итоге, это значительно повысит уровень защиты.

Демо-консоль Adaptive Defense 360

Для знакомства с консолью управления достаточно только обычного браузера (рекомендуется Chrome или Firefox) и немного свободного времени.

Консоль: demologin.pandasecurity.com

Логин: DRUSSIAN_FEDERATION_C14@panda.com

Пароль: DRUSSIAN#123

Триал-лицензии Adaptive Defense 360

Вы можете зарегистрировать бесплатные полнофункциональные лицензии сроком на 1 месяц.

Моделирование угроз на основе сценариев или Как Cyber Kill Chain и ATT&CK помогают анализировать угрозы ИБ

Введение

В последние годы ФСТЭК России последовательно отменяет устаревшие руководящие документы Гостехкомиссии России, в которых для обеспечения безопасности информационных систем требовалось выполнить фиксированный набор требований безопасности. Новые нормативные требования фактически обязывают операторов информационных систем самостоятельно формулировать требования безопасности с учетом специфики защищаемого объекта. Основным инструментом для этого является анализ угроз и, к сожалению, методики проведения такого анализа в нормативной базе описаны крайне скупо.

Одним из наиболее эффективных приемов анализа угроз является моделирование сценариев реализации угроз с построением графов атак, который в англоязычных источниках получил название «Cyber Kill Chain».

Регламентирование в российской нормативной базе деятельности по анализу угроз

На сегодняшний день в

нормативных документах ФСТЭК России

Приказ ФСТЭК России от 11.02.2013 N 17 «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах».

Приказ ФСТЭК России от 18.02.2013 N 21 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных».

Приказ ФСТЭК России от 14.03.2014 N 31 «Об утверждении Требований к обеспечению защиты информации в автоматизированных системах управления производственными и технологическими процессами на критически важных объектах, потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и для окружающей природной среды».

Приказ ФСТЭК России от 25.12.2017 N 239 «Об утверждении Требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации».

установлен единый порядок формирования требований безопасности, предъявляемых к информационным системам. Каждый нормативный документ определяет перечень базовых мер безопасности информации, которые являются обязательными для всех информационных систем одинакового класса защищенности или одинаковой категории значимости. В дополнение к нормативным документам выпускаются

методические документы,

Методический документ «Меры защиты информации в государственных информационных системах» для приказов ФСТЭК №17 и №21. Аналогичный документ разрабатывается для приказов ФСТЭК №31 и №239.

которые содержат требования к реализации базовых мер безопасности. При этом декларируется, что базовый набор мер безопасности является необходимым, но не достаточным, и на оператора информационной системы возлагается обязанность самостоятельно провести анализ угроз и сформулировать требования к дополнительным мерам безопасности. Кроме того, требования к базовым мерам безопасности вариабельны, и оператор информационной системы должен самостоятельно их интерпретировать с учетом как специфики защищаемого объекта, так и с учетом актуальных для него угроз безопасности.

Так, например, одной из мер безопасности, направленной на защиту от компьютерных атак, является мера безопасности СОВ.1

«Обнаружение вторжений»,

Определена как базовая мера защиты во всех четырех упомянутых выше приказах ФСТЭК.

которая предписывает применять средства обнаружения вторжений уровня сети в государственных информационных системах и информационных системах персональных данных второго и первого классов защищенности, а также значимых объектах КИИ второй и первой категорий значимости. При этом на основе анализа угроз оператору информационной системы необходимо самостоятельно решить, следует ли применять такие средства обнаружения вторжений в информационных системах третьего класса защищенности и на объектах КИИ третьей категории значимости, а также не следует ли дополнить их средствами обнаружения вторжений уровня узла.

Возникает вопрос: как именно следует проводить анализ угроз? Наиболее подробно процедура описана в приказе №239, но даже это описание не дает прямого ответа. Так, в соответствии с требованиями данного документа анализ угроз безопасности информации должен включать:

- выявление источников угроз и оценку возможностей нарушителей;

- анализ возможных уязвимостей информационной системы и отдельных ее компонентов;

- определение возможных способов (сценариев) реализации угроз безопасности информации;

- оценку возможных последствий от реализации угроз.

При этом в качестве исходных данных для анализа угроз следует использовать банк данных угроз безопасности ФСТЭК и руководствоваться методическими документами ФСТЭК России.

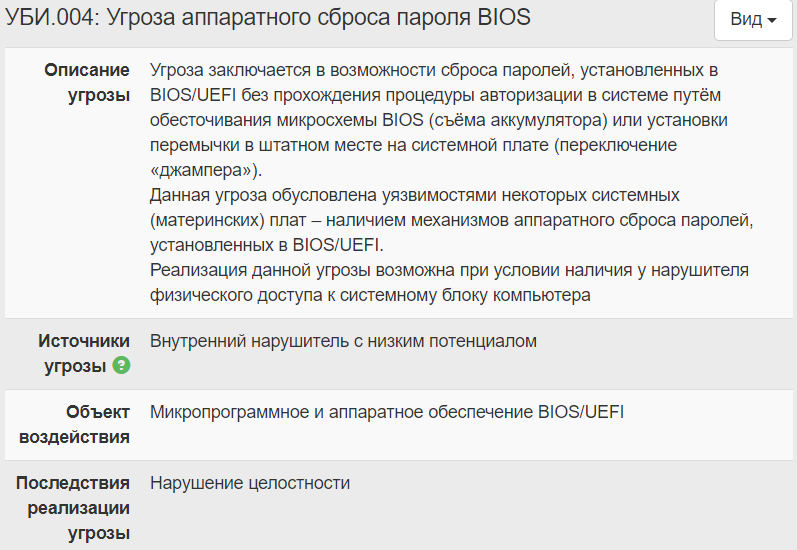

Раздел «Угрозы» Банка данных угроз и уязвимостей ФСТЭК России содержит описания более 200 видов угроз. Описания довольно краткие (см. пример на рисунке 1), и самое главное – большинство угроз сформулированы в терминах воздействия на отдельный компонент информационной системы. Без дополнительного анализа по такому описанию невозможно сделать вывод о последствиях воздействия для функционирования информационной системы и для безопасности обрабатываемой в ней информации.

Рисунок 1. Пример описания угрозы из БДУ ФСТЭК

В методических документах (например, в выписке из базовой модели угроз безопасности персональных данных

*

Аналогичный документ, рекомендованный для применения в критических информационной инфраструктуре, является документом ограниченного распространения и в настоящей статье не рассматривается.

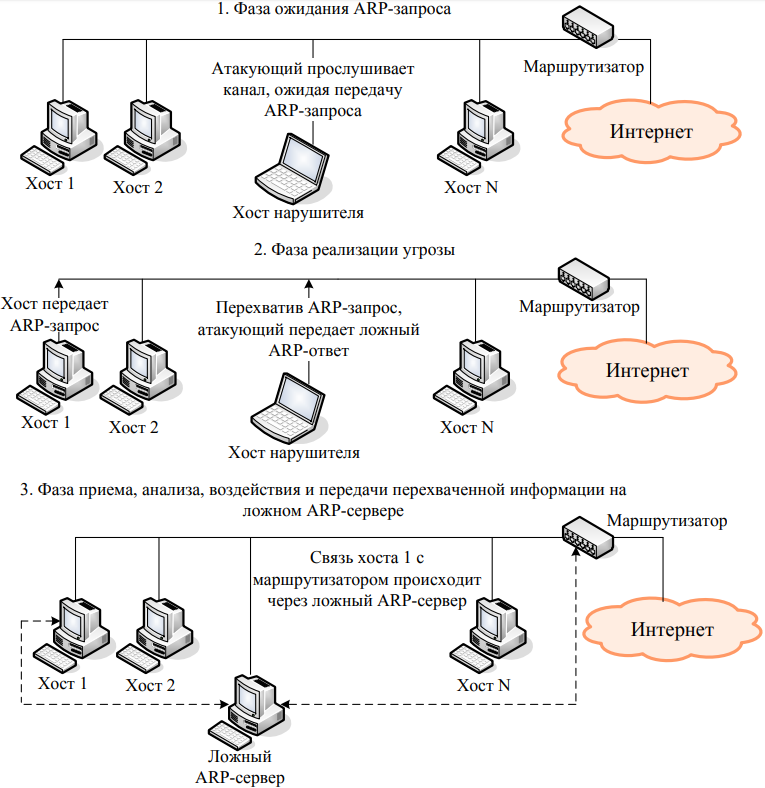

) рассматривается значительно меньшее количество угроз, но при этом и возможности нарушителя, и способы реализации ими угроз безопасности рассмотрены значительно подробнее. Однако и в этом документе описания большинства угроз сформулированы в терминах воздействия на отдельный компонент информационной системы с невозможностью без дополнительного анализа сделать адекватные выводы о последствиях реализации угрозы. Так, в документе подробно описана атака ARP spoofing (подмена MAC-адреса взаимодействующего узла в ARP-таблице атакуемого узла), но из этого описания сложно сделать вывод о том, как именно данная атака используется для анализа сетевого трафика, и к каким последствиям для защищаемой информационной системы она может привести (см. рисунок 2).

Рисунок 2. Описание атаки ARP spoofing в методическом документе ФСТЭК

Подобная ориентированность описаний угроз не на информационную систему в целом, а на отдельные ее компоненты создает для операторов информационных систем определенные трудности при моделировании угроз и провоцирует ошибки моделирования.

«Угроза», «способ», «сценарий»

Основной задачей системы информационной безопасности, когда речь идет об организации, является обеспечение нормального функционирования организации. Это особенно хорошо видно в нормативных документах по обеспечению безопасности критической информационной инфраструктуры: нарушения критических процессов (информационных, технологических, управленческих и т.п.) организации и последствия этих нарушений определяют категорию значимости информационной системы, используемой в этих процессах, а категория значимости – состав мер защиты.

При этом угрозы функционированию организации и основным процессам ее деятельности могут быть реализованы воздействием на информацию в процессе ее обработки, хранения или передачи, то есть реализацией угроз безопасности информации. Таким образом, регулятор задал определенную последовательность действий, включающих в себя анализ угроз:

- определяем угрозы критическим процессам и возможные последствия их реализации;

- исходя из этого определяем класс защищенности или категорию значимости, на их основе определяем базовый набор мер безопасности;

- проводим анализ угроз безопасности информации, реализация которых может привести к реализации угроз критическим процессам;

- на основании результатов анализа определяем особенности реализации базового набора мер безопасности и включаем в него дополнительные меры.

На практике специалисты органов власти и субъекты критической информационной инфраструктуры часто декларируют иной подход, который кажется им более простым:

- выбираем из БДУ и методических документов ФСТЭК все описанные угрозы безопасности информации и оцениваем, актуальны ли они для каких-либо компонентов информационной системы;

- если угроза безопасности информации актуальна для какого-либо компонента информационной системы, оцениваем, к каким последствиям для критических процессов она может привести.

Подобный подход методически неверен. В указанных источниках угрозы описаны в терминах воздействия на отдельный элемент информационной системы или инфраструктуры, причем для этого воздействия нарушителю требуется обладать определенными возможностями. Так, для перехвата трафика методом ARP spoofing нарушителю необходимо контролировать один из узлов локальной сети. Поскольку изначально нарушитель может не обладать подобными возможностями, у исследователя появляется соблазн признать данную угрозу неактуальной. Но в реальной жизни угрозы, которые могут быть реализованы в одно действие, большая редкость. Каждый известный инцидент – многоходовка, набор последовательных действий нарушителя в рамках некоторого сценария. Целью всех этих действий является достижение нужных нарушителю последствий выполнения сценария, а каждая реализуемая в рамках этого сценария угроза безопасности информации – лишь способ приблизиться к достижению этой цели. Таким образом, концентрация на анализе отдельных угроз безопасности информации может привести к тому, что действительно серьезные и практически реализуемые угрозы критическим процессам так и не будут рассмотрены. Покажем это на примере реального инцидента.

16 августа 2015 года

Подробнее см. в постановлении девятого арбитражного апелляционного суда от 31 августа 2016 г. по делу №А40-209112/2015

была проведена массовая кража денежных средств из банкоматов банков, входящих в Объединенную Расчетную Систему. Преступники открыли карточные счета в одном из региональных банков и в течение суток провели 3135 операций снятия наличных с карт с последующей отменой платежа на общую сумму около 470 млн руб. Все операции отмены были выполнены с использованием учетных записей двух уполномоченных сотрудников банка-эмитента. Как моделируются такие угрозы?

Для кражи наличных средств из банкоматов часто применяется атака «отмена платежа» (payment reversal). Преступник открывает в банке счет и получает привязанную к нему платежную карту. На счет вносится сумма, которую можно за одну операцию снять наличными в банкомате (150-200 тыс. руб.), и эту сумму банк устанавливает в качестве текущего лимита операций с данной картой. Преступник снимает эту сумму в банкомате, лимит уменьшается до нуля, после чего в процессинговый центр поступает сообщение об отмене платежа и для лимита операций устанавливается прежнее значение. Это дает преступнику возможность снова снять ту же сумму наличными. Такой трюк может повторяться до тех пор, пока в кассетах банкомата не закончатся купюры или пока действия преступника не будут замечены.

Отменить операцию может только сотрудник банка, обладающий необходимыми полномочиями, который в данной схеме действует как соучастник преступления. При моделировании угроз безопасности информации такой сотрудник рассматривается как основной источник угрозы, а самой угрозе в БДУ ФСТЭК соответствует, например, «УБИ.063: Угроза некорректного использования функционала программного и аппаратного обеспечения». В качестве защиты от данной угрозы нормативные документы Банка России рекомендуют применять «метод двойного ввода», при котором действие, выполненное одним сотрудником, должно быть подтверждено вторым сотрудником. Анализ угроз, проведенный по «упрощенной схеме» подтвердит достаточность этой меры защиты.

В данном примере «двойной ввод» не способен был предотвратить кражу. Как установило следствие, преступники внедрялись в информационную инфраструктуру банка, рассылая сотрудникам банка сообщения электронной почты с внедренной вредоносной программой Trojan-Dropper.Win32.Metel. Данная троянская программа позволяет получать контроль над атакованными рабочими местами, устанавливает соединение с сервером управления и дает хакерам возможность удаленно применять стандартные методы атаки на внутреннюю инфраструктуру (поиск и эксплуатация известных уязвимостей, анализ сетевого трафика с перехватом паролей пользователей и т.п.). Получив контроль над рабочими местами уполномоченных пользователей, преступники получили возможность отправлять от их имени управляющие сообщения в процессинговый центр. При этом защита методом «двойного ввода» не является для атакующего препятствием: учетная запись второго сотрудника получается теми же способами, что и первая учетная запись.

Таким образом, при моделировании угроз предусмотреть возможность такого инцидента можно было только в форме последовательности действий:

- внедрение вредоносной программы в атакуемую инфраструктуру с применением методов социальной инженерии («УБИ.186: Угроза внедрения вредоносного кода через рекламу, сервисы и контент» – наиболее близкая по смыслу к рассылке инфицированных сообщений электронной почты);

- загрузка на контролируемые узлы инфраструктуры инструментальных средств, необходимых для расширения атаки («УБИ.006: Угроза внедрения кода или данных»);

- анализ сетевого трафика, получение учетных записей и аутентификационных маркеров («УБИ.034: Угроза использования слабостей протоколов сетевого/локального обмена данными»);

- повышение привилегий до получения необходимых прав доступа – чаще всего атакующие стремятся получить административный доступ к контроллеру домена («УБИ.031: Угроза использования механизмов авторизации для повышения привилегий»);

- использование привилегированного доступа для выполнения нужных нарушителю действий («УБИ.063: Угроза некорректного использования функционала программного и аппаратного обеспечения»).

Подобная моделируемая последовательность действий называется сценарием реализации угрозы, причем выше описан только один из возможных сценариев, которые могли привести к подобному инциденту. Каждый элемент сценария описывает воздействие, приближающее нарушителя к достижению цели. При этом каждое из действий само по себе не представляет опасности для информационной системы, а большинство из них еще и нереализуемо без выполнения первых шагов сценария. Но, как мы видим, без рассмотрения таких сценариев очень легко недооценить возможности нарушителя, а тогда не будут приняты и необходимые меры защиты.

«Сценарный» подход к моделированию угроз имеет свое ограничение – он применим только для случая целенаправленных действий нарушителя. При этом, во избежание путаницы, приходится изменять понятийный аппарат, введенный в нормативных документах, используя следующие понятия:

- угроза – возможность наступления неприемлемых негативных последствий для функционирования организации в результате целенаправленных действий нарушителя;

- сценарий угрозы – последовательность действий нарушителя, способная привести к реализации угрозы;

- угроза безопасности информации – способ выполнения нарушителем определенного действия в рамках сценария угрозы.

Таким образом, при «сценарном» моделировании угроз БДУ ФСТЭК становится источником информации не об угрозах, а о способах выполнения нарушителем действий, которые могут складываться в сценарий угрозы.

Сценарии Cyber Kill Chain

Чтобы упростить моделирование действий нарушителя, исследователи неоднократно пытались систематизировать известные сценарии атак и выделить основные их

фазы по аналогии с

фазами ведения боевых действий.

Само понятие «kill chain» (убийственная последовательность) заимствовано из сленга Корпуса морской пехоты США и означает типовую последовательность действий, приводящую к уничтожению противника (например, «find, fix, fight, finish» — «найти, обездвижить, атаковать, прикончить»), в более широком смысле – к достижению требуемого результата.

Одна из первых систематизированных моделей (The Cyber Kill Chain) была предложена компанией Lockheed-Martin в 2011 году. Согласно этой модели, успешная атака на информационную инфраструктуру организации состоит из семи фаз:

- разведка (reconnaissance), то есть сбор общедоступной информации об объекте атаки;

- подготовка инструментария, прежде всего – вредоносного ПО (weaponization), с учетом особенностей инфраструктуры объекта атаки;

- доставка (delivery) вредоносного ПО на атакуемый объект;

- внедрение вредоносного ПО с использованием уязвимостей (exploitation);

- использование внедренного вредоносного ПО для развертывания дополнительных инструментальных средств (installation), необходимых для развития атаки;

- использование внедренных инструментальных средств для удаленного доступа к инфраструктуре и получения контроля над ней (command and control);

- достижение целей нарушителя (actions on objective).

Подобное разделение на фазы в целом соответствует большинству атак, связанных с использованием вредоносного ПО, но для моделирования угроз подобная модель практически непригодна, потому что:

- она неплохо описывает проникновение нарушителя в инфраструктуру и закрепление в ней, но не позволяет прогнозировать действия нарушителя, направленные на получение контроля над инфраструктурой и достижение им конечных целей;

- в этой модели применение вредоносного ПО является ключевой возможностью нарушителя, что провоцирует ошибочный вывод о том, что защита должна ориентироваться прежде всего на применение антивирусных средств.

Тем не менее, несмотря на свои недостатки, модель дала толчок к развитию сценарных методов моделирования атак, и на сегодняшний день основным инструментом моделирования является база знаний ATT&CK (Adversarial Tactics, Techniques & Common Knowledge – тактики, техники и известные факты о противнике) компании MITRE. Ее создатели пошли по пути накопления базовых техник (techniques), то есть способов выполнения нарушителем атакующих действий. Техники группируются в тактики (tactics), направленных на достижение нарушителем некоторой цели, конечной или промежуточной. Всего выделяются двенадцать тактик:

- Первичное проникновение (initial access) – получение нарушителем начального (хоть какого-то) доступа к информационной системе или сегменту сети, который в дальнейшем используется в качестве плацдарма для развития атаки.

- Выполнение (execution) необходимого нарушителю программного кода (инструментальных средств) на узле, к которому получен первичный доступ. Эта тактика может использоваться для внедрения вредоносного ПО, но не ограничивается им.

- Закрепление (persistance) – обеспечение инструментальным средствам нарушителя возможности постоянного присутствия на атакованном узле, в том числе – после принудительного завершения процесса, перезагрузки узла и т.п.

- Повышение привилегий (privilege escalation) – название тактики говорит само за себя.

- Противодействие защите (defense evasion) – защита инструментальных средств нарушителя от обнаружения или блокирования со стороны применяемых жертвой средств защиты.

- Авторизованный доступ (credential access) – получение нарушителем учетных записей легитимных пользователей или иной информации, необходимой для получения доступа к компонентам информационной инфраструктуры от имени легитимных пользователей, а также создание нарушителем собственных учетных записей, обладающих необходимыми привилегиями.

- Исследование (discovery) – сбор сведений об инфраструктуре, полезных для начала или развития атаки.

- Распространение (lateral movement) – получение начального доступа к компонентам информационной инфраструктуры, смежным с атакованным узлом.

- Сбор (collection) данных, которые могут как сами по себе являться целью действий нарушителя, так и способствовать дальнейшим действиям нарушителя (например, перехват клавиатурного ввода или изображения на экране компьютера).

- Удаленное управление (command and control) инструментальными средствами нарушителя.

- Эксфильтрация (exfiltration), то есть копирование данных за пределы атакованной информационной инфраструктуры, в том числе – с обходом средств противодействия.

- Причинение вреда (impact), в том числе – на промежуточных стадиях сценария для сокрытия следов или затруднения противодействия.

В отличие от модели The Cyber Kill Chain, в ATT&CK тактики не образуют последовательность. В этой модели нарушитель может выполнить начальное проникновение в организацию, исследовать ее инфраструктуру и обнаружить незащищенный доступ в инфраструктуру дочерней компании, провести исследование и найти на серверах дочерней компании незащищенную целевую информацию, извлечь ее и совершить иные действия.

Для каждой тактики в базе знаний содержатся возможные способы ее реализации – техники. Так, в зависимости от конкретного программного инструмента, тактика «выполнение» для его внедрения может быть реализована через программный интерфейс API, с помощью утилит командной строки, через регистрацию компонента ActiveX утилитой regsvr32, с помощью расписания Scheduled Task и т.п. Для каждой техники в базе знаний содержится ее подробное описание и публично известные случаи применения этой техники в реальной жизни.

Таким образом, данная база знаний позволяет при моделировании угроз детально проработать возможные действия нарушителя.

Применение ATT&CK для моделирования угроз

Обратной стороной детального описания техник в модели ATT&CK является невозможность ее использования для абстрактной информационной системы на стадии ее создания. Моделирование угроз на основе этой модели возможно только после того, как будут выбраны основные технические решения, а также на стадии оценки защищенности информационной системы для ее последующей модернизации.

При моделировании угроз используется фиксированная модель нарушителя. Рассматриваемый нарушитель:

- является высококлассным специалистом;

- обладает знанием и навыками применения всех техник ATT&CK;

- способен применять известные техники и их вариации;

- способен использовать инструментальные средства, имеющиеся в свободном доступе или свободной продаже;

- способен самостоятельно разрабатывать инструментальные средства, при условии, что принцип их действия известен;

- знает архитектуру программных и аппаратных средств, особенности их реализации и использования их функциональных возможностей на уровне разработчика, но в объеме, соответствующем документации, имеющейся в свободном доступе или предоставляемой пользователям.

Прежде всего, определяются начальные возможности нарушителя:

- для внешнего нарушителя – нахождение вне периметра защиты, но с возможностью доступа к общедоступным интерфейсам исследуемой информационной системы и к интерфейсам ограниченного доступа с правами непривилегированного пользователя;

- для внутреннего нарушителя – нахождение в пользовательском сегменте локальной вычислительной сети с доступом только к интерфейсам исследуемой информационной системы, общедоступным для этого сегмента, в некоторых случаях – с возможностью доступа к компонентам информационной системы с правами непривилегированного пользователя.

Моделирование угроз проводится по тем же принципам, что и тестирование на проникновение, но без практического выполнения атакующих действий. Для начальной точки сценария оценивается, какие именно объекты будут доступны нарушителю и какими возможности нарушитель обладает при доступе к каждому такому объекту. Моделирование проводится итерационно:

- Для каждого объекта определяются применимые для него техники атаки в условиях отсутствия противодействия (например, в случае отсутствия средств защиты, их некорректной настройки и т.п.).

- Для каждой применимой техники определяются последствия ее успешного применения нарушителем, например, расширение возможностей доступа к рассматриваемым объектам или получение начального доступа к новым объектам. При этом новые объекты добавляются в область моделирования угроз, а для ранее рассмотренных объектов фиксируется получение нарушителем новых возможностей.

- Для каждой применимой техники также определяются меры защиты, необходимые для противодействия ее применению, и формируются или уточняются требования к ее реализации.

- Для каждой применимой техники также определяются следы, которые может оставить нарушитель при ее применении (сигнатуры применяемых инструментальных средств, характерные события или особенности сетевого трафика) – в дальнейшем они могут использоваться как индикаторы компрометации для регистрации атак.

- Если очередная итерация моделирования привела к расширению перечня объектов, к которым нарушитель условно получил доступ в ходе моделирования, или изменились возможности нарушителя при доступе к отдельным объектам, итерация повторяется. Если итерация не привела к каким-либо изменениям модели, возможности нарушителя считаются исчерпанными и проводится оценка результатов, условно достигнутых нарушителем в ходе моделирования.

Описанный выше подход может оказаться очень трудоемким, поэтому на практике часто применяются различные способы оптимизации, например:

- формулируются базовые меры защиты и типовые требования к их реализации, а применимость техник действий нарушителя оценивается исходя из предположения о корректной реализации этих мер защиты;

- область моделирования ограничивается отдельной информационной системой или отдельными ее подсистемами и т.п.

Подобные способы оптимизации снижают трудозатраты моделирования, но создают риск переоценки эффективности защиты.

Результатом моделирования является ориентированный граф (иногда называемый графом атак), узлами которого являются объекты, попавшие в область моделирования (например, узлы корпоративной вычислительной сети или компоненты информационной системы), а дугами – применение отдельных техник. Характеристикой дуги являются возможности доступа к объекту, полученные нарушителем при применении соответствующей техники; характеристикой узла – совокупные возможности доступа к соответствующему объекту, полученные нарушителем в ходе моделирования. На основе совокупных возможностей доступа к узлам сети или компонентам информационной системы оцениваются результирующие возможности нарушителя по воздействию на функционирование информационной системы и негативные последствия такого воздействия.

В случае, если воздействие нарушителя на один или несколько узлов приводит к неприемлемым последствиям для функционирования информационной системы или организации в целом, такое воздействие характеризуется как угроза функционированию системы (или угроза процессу, в котором используется информационная система), а все возможные пути в графе атак, приводящие к такому воздействию признаются возможными сценариями реализации данной угрозы.

Заключение

Моделирование угроз на основе сценариев позволяет одновременно решить сразу несколько задач обеспечения информационной безопасности:

- охватить максимально возможный спектр угроз, актуальных для данной информационной системы;

- разработать детальные требования к мерам безопасности, препятствующим каждому возможному действию нарушителя;

- определить индикаторы компрометации, которые позволят обнаружить применение сценария реализации угрозы;

- заблаговременно разработать меры оперативного реагирования на каждый сценарий;

- в ходе реагирования на атаку – прогнозировать возможные следующие действия нарушителя и оперативно противодействовать им.

При этом каждой технике из базы знаний ATT&CK соответствует некоторая угроза из БДУ ФСТЭК, что позволяет использовать БДУ как классификатор действий нарушителя и формализовывать сценарии в соответствии с требованиями нормативных документов ФСТЭК.

При этом следует учитывать, что база знаний ATT&CK имеет свои ограничения. Так, она содержит только примеры действий нарушителя, возможность выполнения которых подтверждена практикой или лабораторными исследованиями, и на ее основе невозможно в полном объеме смоделировать некоторые теоретически возможные угрозы, предусмотренные БДУ ФСТЭК. Таким образом, моделирование угроз на основе сценариев требует не только заимствования готовых знаний, но и самостоятельной оценки возможностей реализации перспективных угроз, особенно когда речь идет о применении мобильной связи, облачных технологий, Интернета вещей и т.п.

Интернет-портал «Безопасность пользователей в сети Интернет»

admin@safe-surf.ru

https://safe-surf.ru

В центре внимания

Каждый из нас понимает очевидную вещь: перспективное планирование обеспечивает широкому кругу (специалистов) участие в формировании первоочередных требований.

Интернет-портал «Безопасность пользователей в сети Интернет»

admin@safe-surf.ru

https://safe-surf.ru

Кибернетическая цепочка поражения (Kill Chain) помогает понять и предсказать различные стадии кибератаки. Знание того, как работают хакеры, позволяет компании выбрать правильные инструменты и стратегии для ограничения бреши, реагирования на готовящиеся атаки и минимизации рисков.

В этой статье объясняется роль кибернетических цепочек поражения в кибербезопасности. Мы рассмотрим каждый этап атаки и покажем, почему цепочки поражения жизненно важны для стратегий защиты.

Содержание

- Что такое Kill Chain?

- 7 этапов цепи «kill chain»

- Этап 1: Разведка

- Этап 2: Вооружение

- Этап 3: Доставка

- Этап 4: Установка

- Стадия 5: Латеральное перемещение

- Этап 6: Командование и управление (C2)

- Этап 7: Исполнение

- Что представляет собой пример цепочки Kill Chain?

- Недостатки модели Kill Chain

- Фокус на периметре

- Выявление угроз на первом и втором этапах

- Отсутствие адаптации

- Основа любой стратегии безопасности

Что такое Kill Chain?

Kill Chain — это модель безопасности, которая описывает этапы кибератаки. Киберцепочка охватывает все этапы взлома сети, от раннего планирования и шпионажа до конечной цели хакера.

Понимание этапов атаки позволяет компаниям планировать тактику предотвращения и обнаружения злоумышленников. Цепочка киберубийств помогает подготовиться ко всем распространенным онлайн-угрозам, включая:

- Атаки вымогательского ПО.

- Взломы сетей.

- Кражи данных.

- Усовершенствованные постоянные атаки (APT).

Термин «kill chain» имеет военное происхождение. Первоначальная концепция определяла структуру армейской операции и включала в себя:

- Определение цели.

- Направление сил к цели.

- Приказ нанести удар по цели.

- Уничтожение цели.

Другим термином для обозначения «kill chain» является цепь кибератак.

7 этапов цепи «kill chain»

Семь этапов «kill chain» — это различные шаги успешной атаки. У команды безопасности есть шанс остановить злоумышленников на каждом этапе, но в идеале компания должна выявить и остановить угрозы на первой половине цепочки.

Этап 1: Разведка

На этапе разведки злоумышленник собирает необходимую информацию. Хакеры выбирают жертву, проводят глубокое исследование компании и ищут слабые места в целевой сети.

Существует два типа разведки:

- Пассивная разведка: Хакер ищет информацию, не взаимодействуя с целью. Жертва не имеет возможности узнать или зафиксировать действия злоумышленника.

- Активная разведка: Хакер получает несанкционированный доступ к сети и напрямую взаимодействует с системой для сбора информации.

На этом этапе злоумышленники оценивают следующие аспекты системы:

- Уязвимости и слабые места в системе безопасности.

- Возможность использования инсайдерского сообщника.

- Инструменты, устройства, протоколы проверки и иерархия пользователей.

Распространенной тактикой при проведении разведки является сбор адресов электронной почты сотрудников и учетных записей в социальных сетях. Эта информация пригодится, если злоумышленник решит использовать социальную инженерию для получения доступа к сети.

Защитные меры на этапе разведки:

- Установите брандмауэры для усиления защиты периметра.

- Отслеживайте точки входа и журналы регистрации посетителей на предмет пдозрительного поведения.

- Убедитесь, что сотрудники сообщают о подозрительных электронных письмах, звонках и сообщениях в социальных сетях.

- Приоритет отдавайте защите лиц и систем, которые являются основными целями для разведки.

- Ограничьте объем общедоступных данных компании.

Этап 2: Вооружение

Команда злоумышленников нашла слабое место в системе и знает, как создать точку входа. Теперь преступная группа разрабатывает вирус или червя, чтобы использовать слабое место. Если злоумышленники нашли уязвимость нулевого дня, они обычно работают быстро, пока жертва не обнаружила и не устранила уязвимость.

Как только вредоносная программа готова, хакеры обычно помещают ее в обычные документы, такие как PDF или файл Office.

Защитные меры на этапе создания оружия:

- Проводите тренинги по повышению осведомленности в вопросах безопасности.

- Анализируйте артефакты вредоносного ПО на предмет подозрительных временных рамок и сходства.

- Создайте инструменты обнаружения оружейников (автоматизированные инструменты, которые объединяют вредоносные программы с эксплойтами).

Этап 3: Доставка

Преступники запускают атаку в целевую среду. Методы заражения различны, но наиболее распространенными являются следующие:

- Фишинговые атаки.

- Зараженные USB-устройства.

- Использование недостатков аппаратного или программного обеспечения.

- Компрометация учетных записей пользователей.

- Загрузка с диска, при которой вредоносное ПО устанавливается вместе с обычной программой.

- Прямой взлом через открытый порт или другую внешнюю точку доступа.

Цель этого этапа — проникнуть в систему и бесшумно закрепиться в ней. Популярной тактикой является одновременная DDoS-атака, чтобы отвлечь защитников и заразить сеть, не потревожив системы безопасности.

Защитные меры на этапе доставки:

- Защититесь от фишинговых атак.

- Используйте инструменты управления исправлениями.

- Отмечайте и исследуйте изменения в файлах и папках с помощью мониторинга целостности файлов (FIM).

- Отслеживайте странное поведение пользователей, например, странное время или место входа в систему.

- Проводите тесты на проникновение для активного выявления рисков и слабых мест.

Этап 4: Установка

Вредоносное ПО находится внутри системы, а администраторы не знают об угрозе. Четвертый этап цепочки киберубийств — это установка вредоносного ПО в сети.

После установки вредоносного ПО злоумышленники получают доступ к сети (так называемый бэкдор). Теперь, получив открытый доступ, злоумышленники могут:

- Установить необходимые инструменты.

- Изменять сертификаты безопасности.

- Создавать файлы сценариев.

- Искать дополнительные уязвимости, чтобы лучше закрепиться перед началом основной атаки.

Для злоумышленников очень важно сохранить свое присутствие в тайне. Злоумышленники обычно стирают файлы и метаданные, перезаписывают данные ложными временными метками и изменяют документы, чтобы остаться незамеченными.

Защитные меры на этапе установки:

- Поддерживайте устройства в актуальном состоянии.

- Используйте антивирусное программное обеспечение.

- Установите систему обнаружения вторжений на хосте, чтобы предупреждать или блокировать распространенные пути установки.

- Регулярно проводите сканирование уязвимостей.

Стадия 5: Латеральное перемещение

Злоумышленники переходят к другим системам и учетным записям в сети. Цель — получить более высокие разрешения и получить доступ к большему количеству данных. Стандартными приемами на этом этапе являются:

- Эксплуатация уязвимостей пароля.

- Атаки грубой силы.

- Извлечение учетных данных.

- Нацеливание на дополнительные уязвимости системы.

Защитные меры на этапе латерального перемещения:

- Внедрите систему безопасности Zero Trust, чтобы ограничить доступ скомпрометированных учетных записей и программ.

- Используйте сегментацию сети для изоляции отдельных систем.

- Исключите использование общих учетных записей.

- Применяйте передовые методы защиты паролей.

- Проверяйте все подозрительные действия привилегированных пользователей.

Этап 6: Командование и управление (C2)

Сложные вредоносные программы уровня APT требуют ручного взаимодействия для работы, поэтому злоумышленникам необходим доступ к целевой среде с клавиатуры. Последним шагом перед этапом выполнения является установление канала командования и управления (C2) с внешним сервером.

Хакеры обычно достигают C2 через маяк по внешнему сетевому каналу. Маяки обычно основаны на HTTP или HTTPS и выглядят как обычный трафик благодаря фальсифицированным HTTP-заголовкам.

Если целью атаки является эксфильтрация данных, злоумышленники начинают помещать целевые данные в пакеты на этапе C2. Типичным местом расположения пачек данных является часть сети с низким или нулевым уровнем активности или трафика.

Защитные меры на этапе командования и контроля:

- Ищите инфраструктуры C2 при анализе вредоносного ПО.

- Требуйте прокси-серверы для всех типов трафика (HTTP, DNS).

- Постоянное сканирование на предмет угроз.

- Настройте системы обнаружения вторжений на оповещение обо всех новых программах, входящих в сеть.

Этап 7: Исполнение

Злоумышленники предпринимают действия для выполнения цели атаки. Цели могут быть разными, но наиболее распространенными являются следующие:

- Шифрование данных.

- Эксфильтрация данных.

- Уничтожение данных.

Непосредственно перед началом атаки злоумышленники заметают следы, создавая хаос в сети. Цель состоит в том, чтобы запутать и замедлить работу группы безопасности и криминалистов путем:

- Очистка журналов для маскировки активности.

- Удаления файлов и метаданных.

- Перезаписи данных с неверными временными метками и вводящей в заблуждение информацией.

- Изменения жизненно важных данных, чтобы они выглядели нормально даже при наличии атаки.

Некоторые преступники также запускают еще одну DDoS-атаку, чтобы отвлечь контроль безопасности при извлечении данных.

Защитные меры на этапе выполнения:

- Создайте план действий на случай инцидента, в котором будет изложен четкий план коммуникаций и оценки ущерба в случае атаки.

- Используйте инструменты для обнаружения признаков продолжающейся утечки данных.

- Немедленное реагирование аналитиков на все предупреждения.

Что представляет собой пример цепочки Kill Chain?

Приведенный ниже пример цепочки киберубийств показывает различные этапы, на которых команда безопасности может обнаружить и предотвратить пользовательскую атаку вымогательского ПО:

- Хакеры проводят разведывательные операции, чтобы найти слабое место в целевой системе.

- Преступники создают эксплойт ransomware и помещают его во вложение электронной почты. Затем хакеры отправляют фишинговое письмо одному или нескольким сотрудникам.

- Пользователь совершает ошибку, открывая и запуская программу из почтового ящика.

- Ransomware устанавливается в целевой сети и создает бэкдор.

- Программа обращается к вредоносной инфраструктуре и уведомляет злоумышленника об успешном заражении.

- Злоумышленники перемещаются по системе в поисках конфиденциальных данных.

- Злоумышленники достигают контроля над C2 и начинают шифровать целевые файлы.

Недостатки модели Kill Chain

Цепочка Kill Chain — это основа, на которой компания может разработать тактику и процесс обеспечения безопасности. Однако у «цепей уничтожения» есть и несколько недостатков, на которые стоит обратить внимание.

Фокус на периметре

Оригинальная цепочка киберубийств появилась в то время, когда большинство угроз исходило извне организации. В современном ландшафте безопасности рассмотрение периметра как основной поверхности атаки имеет две проблемы:

- Использование облака и микросегментации устранило концепцию безопасности «замок и крепость».

- Внутренние угрозы так же опасны, как и внешние.

Как решить эту проблему: Создайте хорошо продуманную цепь поражения, учитывая опасности как внутри периметра, так и за его пределами. Настройте мониторинг облака, чтобы убедиться, что ваши активы находятся в безопасности как на территории предприятия, так и в облаке.

Выявление угроз на первом и втором этапах

Этапы разведки и применения оружия в кибернетической цепи поражения происходят за пределами прямой видимости компании. Обнаружить атаки на этих этапах очень сложно. Даже если вы заметили странное поведение, определить степень угрозы невозможно.

Как решить эту проблему: Не игнорируйте ранние признаки потенциальной атаки, рассматривая их как единичный случай. Анализируйте каждое действие, которое выглядит как активная разведка или испытание оружия.

Отсутствие адаптации

Первая цепочка Kill Chain появилась в 2011 году, когда компания Lockheed-Martin создала модель безопасности для защиты своей сети. С тех пор характер и состав кибератак значительно изменились, поэтому некоторые считают, что «цепочки поражения» не могут подготовить компанию к современным угрозам.

Как решить эту проблему: Не создавайте цепь киберугроз и никогда не обновляйте ее модель. Надежная цепь поражения должна развиваться, чтобы оставаться эффективной в борьбе с новейшими угрозами, особенно с APT. По мере роста компании пересматривайте цепочку, чтобы учесть новые поверхности атак и потенциальные опасности.

Основа любой стратегии безопасности

Хотя цепочка поражения не является инструментом или механизмом безопасности, она помогает выбрать правильные стратегии и технологии для остановки атак на разных стадиях. Используйте «цепь поражения» в качестве основы для эффективной стратегии безопасности и продолжайте развивать свою компанию, не беспокоясь о дорогостоящих неудачах.

Системное администрирование, Блог компании Panda Security в России, Антивирусная защита, IT-инфраструктура

Рекомендация: подборка платных и бесплатных курсов системных администраторов — https://katalog-kursov.ru/

Современные направленные атаки – это целый комплекс мероприятий, в результате чего взлом и заражение сети не происходят «вдруг из ничего». Этому предшествует целый набор действий. Модель Cyber-Kill Chain и ее расширенная версия как раз и описывают все этапы атаки.

Меняющийся ландшафт угроз, их частота появления, сложность и целевой характер атак требует эволюции действующих правил безопасности с переходом к сочетанию технологий предотвращения, обнаружения и реагирования на кибер-атаки.

Большинство организаций имеют средства для обнаружения известных атак, хотя иногда могут встречаться компании и без таких решений. Самое сложное — это остановить неизвестные атаки, которые специально созданы с целью обхода имеющейся защиты за счет изменения сигнатур и шаблонов поведения.

Многие организации уже вложили серьезные средства в создание собственной команды по охоте за угрозами и/или в передачу сервис-провайдерам критически важной задачи постоянного улучшения своих техник защиты и поиска лучших инструментов и способов обеспечения безопасности своей интеллектуальной собственности и цифровых активов.

Зачем?

Текущее состояние ландшафта угроз

По этому поводу написано уже достаточно много, поэтому мы остановимся на данном вопросе тезисно.

На наш взгляд, существует 3 основных фактора успеха «плохих парней».

Фактор 1. Эволюция атак

Вредоносное ПО становится все более и более изощренным. Также развиваются и сами техники выполнения атак: теперь все чаще цель выбирается не случайно. Атаки стали направленными, скоординированными и с использованием различных векторов. Кроме того, финансовая мотивация играет существенную роль.

Вообще, последняя фраза – ключевая. Кибер-преступность – это очень привлекательный и выгодный бизнес. Злоумышленники используют все больше технических и экономических ресурсов, что позволяет им разрабатывать более изощренные атаки. В результате, все больше атак и они все более сложные.

Фактор 2. Новая цифровая жизнь

Наше современное цифровое поведение происходит в условиях сложного, взаимосвязанного и гипердинамичного окружения. Сейчас периметр находится там, где пользователь. Сложность IT-систем повышает уязвимость перед лицом кибер-угроз.

Фактор 3. Традиционный подход к защите

Не случайно мы все чаще слышим о решениях защиты «следующего поколения». Действительно, в подавляющем большинстве случаев защита выстраивается на основе традиционных решений, которым свойственны следующие моменты:

• На основе сигнатурных файлов. Их размер становится огромным в силу огромного количества вредоносных программ.

• Обнаруживают преимущественно известные угрозы. Т.к. угрозы стали более изощренными, то компаниям необходимо выделять больше и больше времени и ресурсов на исследование атак.

• Основаны, как правило, на поведении старых угроз. Эти системы обнаружения устарели, они срабатывают, как правило, только при попытке проникновения на компьютер известной угрозы или, в лучшем случае, подозрительного с точки зрения традиционных технологий объекта. Они не осуществляют глубокий мониторинг активности с анализом причинно-следственной связи.

• Не предлагают информации об атаках. Из-за возрастающей сложности IT-инфраструктур, появления новых моделей цифрового поведения и новых платформ, а также в силу отсутствия глубокого мониторинга активности традиционная защита не может обеспечить отслеживаемость атак и их эффективность.

Разрыв в обнаружении

В итоге мы видим нарастающий разрыв в обнаружении неизвестных угроз и атак. Например, по данным Verizon Data Breach Investigations Report 2016, наблюдается устойчивый рост инцидентов, когда время компрометации системы занимало день и менее. Да, при этом растет и число инцидентов, когда и время их обнаружения было менее суток, но разрыв-то между этими показателями существенен и он растет. А это говорит о том, что злоумышленники становятся все более эффективными.

Кроме того, неизвестные угрозы – это окно возможностей. По данным IDG Research, DARK Reading, 18% новых вредоносных программ остаются незамеченными в течение первых 24 часов, а 2% угроз могут оставаться незамеченными даже в течение 3 месяцев после заражения.

Но помимо этого существует и другая серьезная проблема: по данным Verizon Data Breach Investigations Report 2016, 99% образцов угроз «живут» не более 58 секунд! Фактически, большинство вредоносных программ наблюдаются только один раз. Это показывает, насколько быстро хакеры модифицируют упаковку своего кода, если каждый образец «выглядит» иначе во избежание обнаружения.

Причем, смотрите: угроза может скомпрометировать систему за минуты или часы, в то время как реакция компаний обычно занимает недели, месяцы или даже годы.

Откуда, куда и какие ждать угрозы

Если говорить о типах атак, то можно выделить следующие основные типы:

• Вредоносное ПО. Исполняемые файлы, а иногда и безфайловые угрозы

• Эксплойты. Встроенный вредоносный код, атаки на основе скриптов

• Инсайдеры. Кража логинов и паролей, утечка данных