Полное руководство по фишинговым атакам

С самого момента изобретения электронной почты фишинговые атаки преследуют как частные лица, так и организации, со временем становясь всё более изощренными и замаскированными. Фишинговая атака — один их распространенных способов, используемых хакерами для проникновения в учетные записи и сети своих жертв. По данным Symantec, каждое двухтысячное письмо является фишинговым, а это значит, что ежедневно совершается порядка 135 миллионов атак.

И хотя фишинговые атаки уже давно не редкость, в кризисные времена их количество резко возрастает. Мошенники пользуются хаосом и неразберихой, вызванной последними событиями. В такие времена многие ожидают писем из официальных источников, таких как экспертные организации, страховые компании или правительственные учреждения. Это дает преступникам отличную возможность маскировать свои вредоносные рассылки под письма из официальных источников. Эти, на первый взгляд, безобидные письма перенаправляют пользователей на мошеннические сайты, чтобы обманом побудить их ввести конфиденциальную информацию.

Что такое фишинг?

Простыми словами, фишинг — это тактика рассылки мошеннических электронных писем и попытка обманом заставить получателей нажать на вредоносную ссылку или скачать зараженное вложение, чтобы затем украсть их личную информацию. Эти письма могут выглядеть как сообщения из вполне респектабельных источников: торговых компаний, банков, а также лиц или команд в вашей собственной организации, например, из отдела кадров, от вашего руководителя или даже генерального директора.

Если ваши сотрудники не могут распознать признаки фишинга, под угрозой находится вся ваша организация. Согласно исследованию Verizon, среднее время, необходимое первой жертве широкомасштабной фишинговой рассылки, чтобы открыть вредоносное письмо, составило 16 минут, а на то, чтобы сообщить о фишинговой кампании в отдел информационной безопасности, ушло вдвое больше времени — 33 минуты.

Учитывая, что 91% киберпреступлений начинается именно с успешной фишинговой рассылки по электронной почте, эти 17 минут могут обернуться для вашей компании катастрофой.

Методы фишинговых атак

Как уже упоминалось, большинство, если не все фишинговые атаки начинаются с электронного письма, которое выглядит так, будто его отправил вполне законный источник, однако последующие способы атаки и проникновения могут быть различными. Некоторые способы достаточно просты и заключаются в том, чтобы обманом вынудить пользователя нажать на ссылку и ввести конфиденциальную информацию, другие же более изощренные, например, запуск исполняемого файла, который имитирует настоящий процесс и получает доступ к компьютеру и сети жертвы, чтобы незаметно запустить там вредоносную программу.

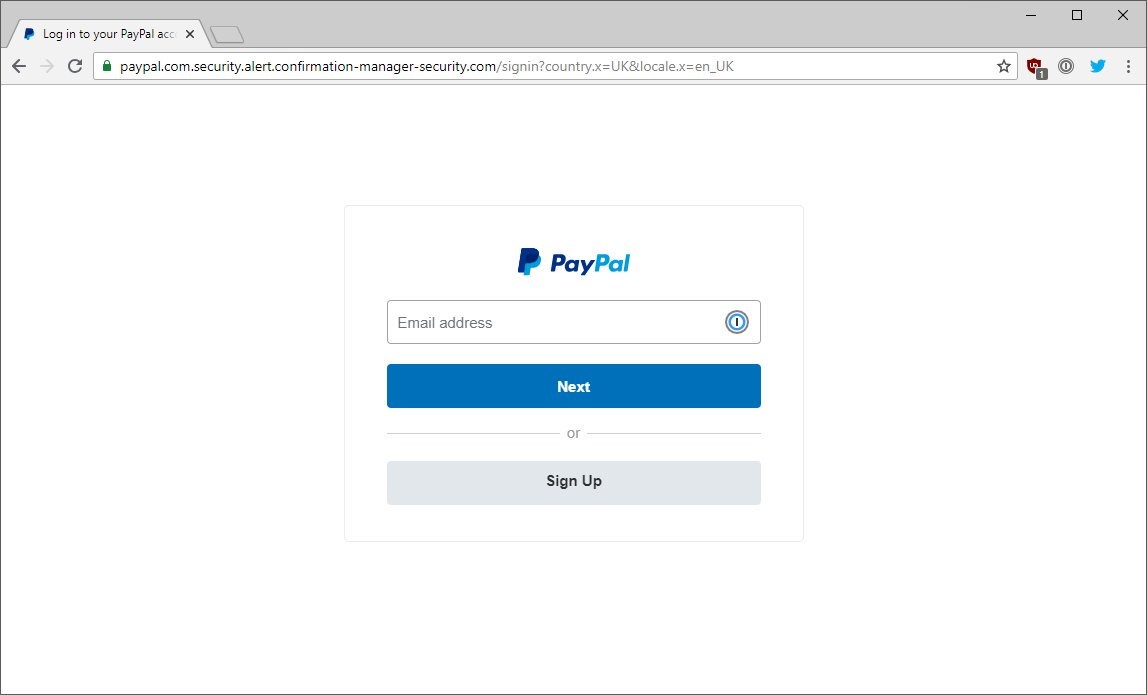

Обычно во время фишинговой атаки для обмана жертвы используется сразу несколько приемов. Например, нередко мошенники используют манипуляции с ссылками и подделку веб-сайтов, что в комбинации придает их действиям максимальную убедительность. Первое, что вы видите при получении фишингового электронного письма, — правдоподобно выглядящую ссылку, которая ведет на часто используемый и не вызывающий подозрений сайт, такой как Facebook, Amazon или YouTube, а также сообщение, под разными поводами призывающее вас перейти по этой ссылке. Эти сообщения будут предлагать пользователям ввести конфиденциальную информацию, утверждая, что с их учетной записью или заказом возникла проблема, которую необходимо решить. Именно на этом этапе в игру вступает следующий прием — подделка веб-сайтов.

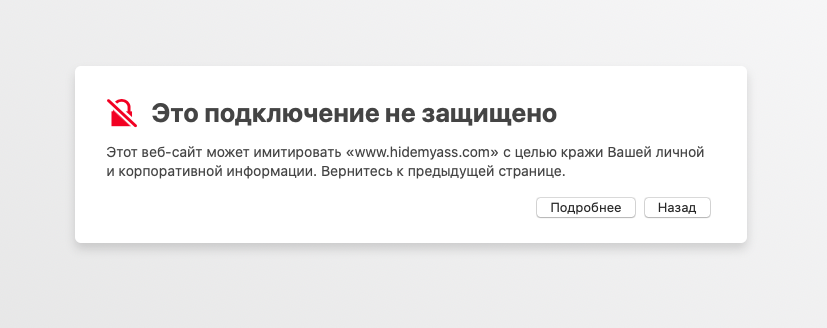

Хотя на первый взгляд ссылка может выглядеть совсем как легитимный веб-сайт, скажем, «amazon.com», при внимательном рассмотрении можно обнаружить небольшие несоответствия или нестыковки, раскрывающие истинную природу ссылки. Создание таких мошеннических доменов, близких по написанию к известным сайтам, называется тайпсквоттингом. Эти вредоносные сайты во всем максимально похожи на реальные страницы, и ничего не подозревающие пользователи могут ввести на них свои учетные данные. Хакеры же получают возможность ввести украденные данные на настоящем сайте.

Также хакеры часто прикрепляют не вызывающий подозрений файл или добавляют ссылку, при нажатии на которую будет тайно загружено вредоносное программное обеспечение, которое внедрится в систему жертвы. Эти атаки часто внедряют вредоносную программу, маскирующуюся под настоящий исполняемый файл. Работая в фоновом режиме, такая программа будет перемещаться в сети пользователя с целью кражи конфиденциальной информации, такой как банковские счета, номера социального страхования, учетные данные пользователей и многое другое. Иногда вредоносное программное обеспечение включает программу-вымогатель, которая пробирается через сеть жертвы, шифруя и перемещая конфиденциальные данные для хранения с целью выкупа.

Типы фишинговых атак

Наиболее популярный среди фишинговых мошенников метод атаки заключается в создании максимально широкого охвата. Они рассылают стандартные электронные письма от имени известных сайтов максимально возможному количеству адресатов в надежде, что кто-нибудь клюнет на их уловки. Это эффективный, но не единственный метод поймать жертву на крючок. Некоторые киберпреступники для достижения своих целей используют более точные методы, например адресный (целевой) фишинг, клон-фишинг и уэйлинг.

Адресный фишинг и уэйлинг

Как и в обычных фишинговых атаках, в адресном (целевом) фишинге и уэйлинге для обмана жертв используются электронные письма из надежных источников. Однако вместо массовой рассылки множеству получателей адресный фишинг нацелен на конкретных лиц или выдает себя за вызывающее доверие лицо для кражи учетных данных или информации.

Подобно адресному фишингу, уэйлинг (дословно — «охота на китов») направлен на конкретное высокопоставленное лицо. Вместо того, чтобы нацеливаться на широкую группу, такую как отдел или команда, злоумышленники направляют своего внутреннего капитана Ахава на высокоуровневые цели — руководителей и влиятельных лиц — в надежде поразить своего белого кита.

«Охотники на китов» стремятся выдать себя за высшее руководство, например генерального директора, финансового директора или начальника отдела кадров, чтобы убедить членов организации раскрыть конфиденциальную информацию, представляющую для злоумышленников ценность.

Чтобы уэйлинг увенчался успехом, злоумышленники должны намного лучше изучить свою жертву по сравнению с обычным фишингом, чтобы выглядеть как можно достовернее. Злоумышленники рассчитывают воспользоваться авторитетом руководителя, за которого себя выдают, чтобы убедить сотрудников или других руководителей не проверять и не подвергать сомнению их запросы.

Во время работы в предыдущей компании я также стал целью уэйлинга: мошенник, выдававший себя за моего генерального директора, просил дать свой номер телефона, чтобы он мог позвонить мне и попросить об услуге. К счастью, в письме было много явных признаков мошенничества. Самым очевидным было то, что офис генерального директора находился всего нескольких шагах от моего стола, так что он мог бы легко подойти, если бы я ему понадобился!

Клон-фишинг

Клон-фишинг не такой изобретательный как адресный фишинг или уэйлинг, но от этого не менее эффективный. Этому методу атаки присущи все основные элементы фишингового мошенничества, а разница заключается в том, что вместо того, чтобы выдать себя за пользователя или организацию с конкретным запросом, злоумышленники копируют реальное электронное письмо, которое ранее было отправлено легитимной организацией. Затем хакеры используют манипуляции со ссылками для подмены реальной ссылки из исходного электронного письма и перенаправления жертвы на мошеннический сайт. Там они обманом пытаются заставить пользователей ввести учетные данные, которые злоумышленники будут использовать на реальном сайте.

Примеры мошенничества с электронной почтой

Мошенники часто подделывают официальные электронные письма от розничных продавцов, таких как Amazon или Walmart, утверждая, что пользователю необходимо ввести свои учетные данные или платежную информацию для выполнения заказа. Ссылки в электронном письме приведут вас на целевую страницу, выглядящую как настоящая, где вы сможете ввести конфиденциальную информацию.

С развитием электронной коммерции, а также в условиях пандемии количество интернет-покупок достигло невиданных масштабов, а значит у мошенников прибавилось работы. В период праздников, когда все массово покупают подарки, количество таких мошенников растет в геометрической прогрессии. Многие люди делают столько покупок, что перестают задумываться и замечать, что с их заказом что-то не так.

Примером фишингового мошенничества, которое набрало обороты в праздничный сезон 2020 года, является поддельное электронное письмо от Amazon, информирующее клиентов о необходимости войти в систему, чтобы обновить платежную информацию и адрес для выполнения заказа.

(Источник)

Лично я постоянно получаю электронные письма от Amazon о доставке, датах прибытия, подтверждениях и прочем. Если бы я не знал, на что обращать внимание для определения фишинга, я бы легко попался на уловки мошенников.

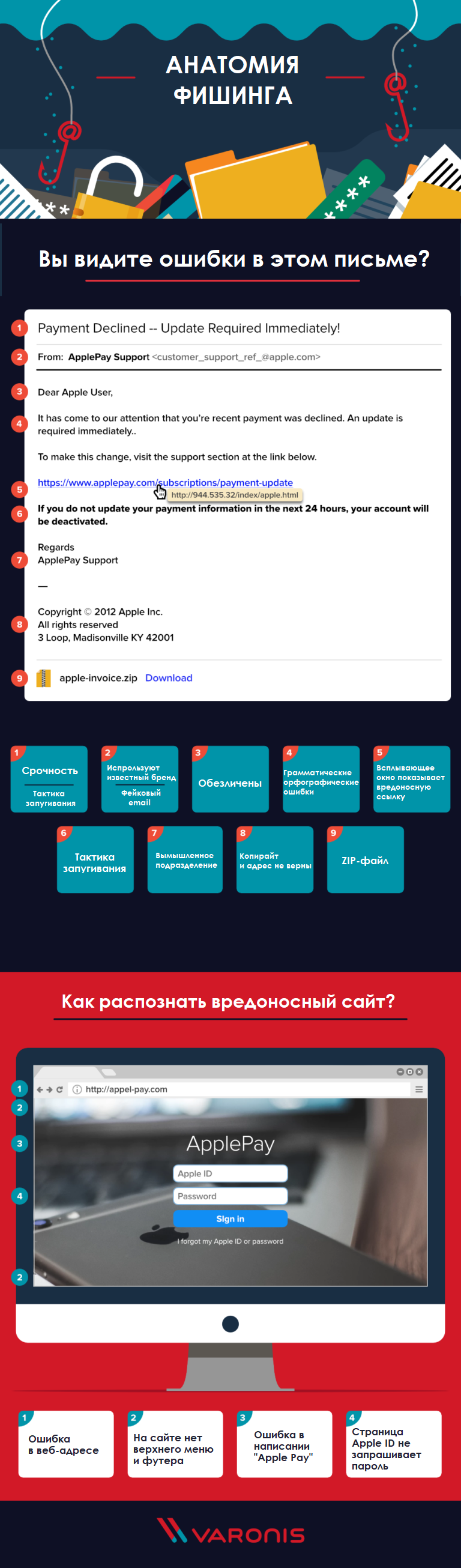

Анатомия фишинговых писем

Мы выделили наиболее распространенные элементы, присущие фишинговым письмам. Ознакомьтесь с нашей полной инфографикой, чтобы проверить свои знания.

Тема

Фишинговые рассылки обычно нацелены на создание ощущения срочности и используют напористые выражения и тактику запугивания, начиная с темы письма.

Отправитель / поле «От»

Мошенники будут создавать впечатление, что электронное письмо отправлено официальным лицом из известной компании, например службой поддержки клиентов. Однако при более внимательном рассмотрении можно увидеть, что и имя отправителя, и адрес электронной почты являются подделкой и не принадлежат этой компании.

Получатель / поле «Кому»

Фишинговые электронные письма часто обезличены, в них к получателю обращаются как к «пользователю» или «клиенту».

Тело письма

Как и в теме письма, в основном тексте зачастую используются выражения, создающие ощущение срочности. Они побуждают читателя действовать, не задумываясь. Фишинговые письма также часто содержат как грамматические, так и пунктуационные ошибки.

Вредоносная ссылка

Подозрительная ссылка — один из главных элементов фишинговых писем, их «полезная нагрузка». Эти ссылки часто сокращаются (с помощью bit.ly или аналогичной службы) или отформатированы, чтобы выглядеть как реальная ссылка от настоящей компании и соответствовать сообщению поддельного электронного письма.

Тактика запугивания

Помимо создания ощущения срочности в фишинговых письмах часто используется тактика запугивания, рассчитанная на то, что читатели перейдут по вредоносной ссылке из-за тревоги или замешательства.

Подпись в конце письма

Как и в случае с приветствием, подпись в конце фишингового электронного письма часто является безличной — обычно указано общее название службы поддержки клиентов, а не имя человека, и соответствующая контактная информация отсутствует.

Нижний колонтитул письма

Нижний колонтитул фишингового электронного письма часто содержит явные признаки подделки, включая неверную дату регистрации авторского права или адрес, не соответствующий расположению настоящей компании.

Вредоносный сайт

Как правило, нажатие на ссылку в фишинговом письме приведет вас на вредоносный сайт.

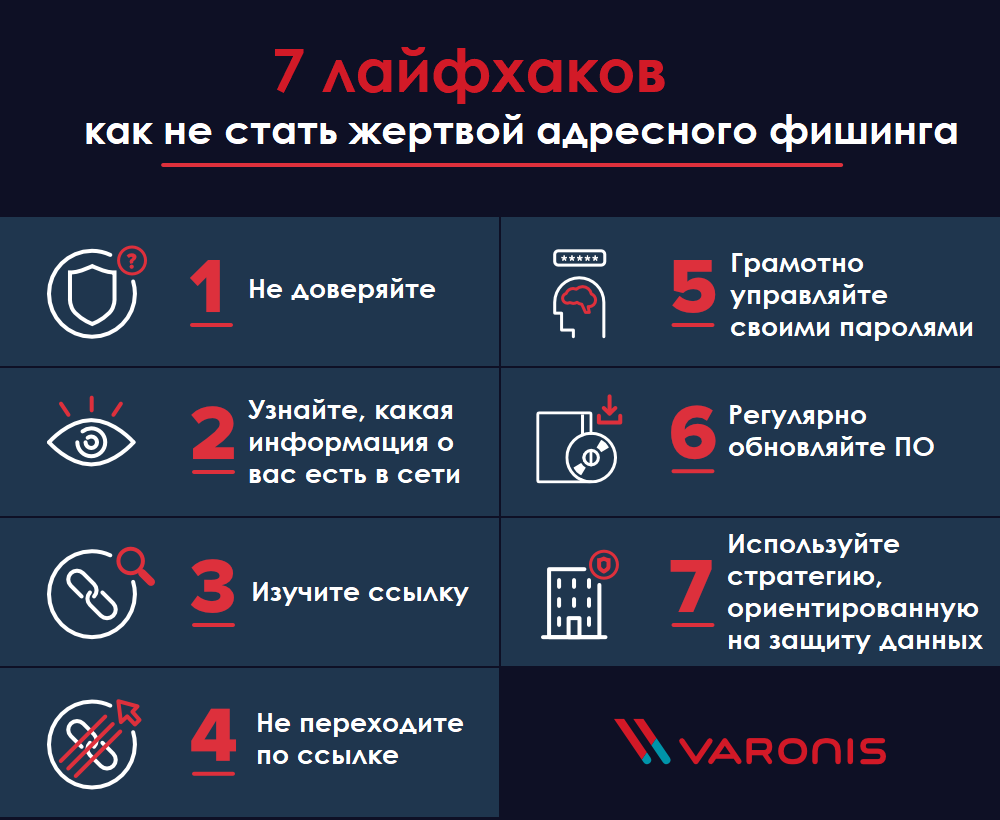

Как не стать жертвой атаки

Лучшая защита от фишинга — знания. Злоумышленники, занимающиеся фишингом, стремятся выглядеть как можно более убедительно, но зачастую их можно раскрыть по контрольным признакам. Обязательное регулярное обучение основам информационной безопасности и социальной инженерии — это отличный способ предотвращения, который поможет вашей организации выявлять признаки вредоносных электронных писем.

Вот на что нужно обращать внимание каждый раз, когда вы получаете электронное письмо с просьбой нажать на ссылку, загрузить файл или указать свои учетные данные, даже если кажется, что письмо пришло из надежного источника:

- внимательно проверьте имя и домен, с которого отправляется электронное письмо:

большинство писем от легитимных компаний не приходит с почты gmail.com, live.com и т. д. Обычно официальные письма приходят с частных доменов; - проверьте наличие явных орфографических ошибок в теме и тексте сообщения;

- обезличенные поля «От» и «Кому» могут быть признаком фишинга;

- не сообщайте свои учетные данные — законные отправители никогда их не попросят;

- не открывайте вложения и не загружайте подозрительные ссылки;

- сообщайте о подозрительных электронных письмах своей службе информационной безопасности.

При малейшем подозрении на то, что полученное письмо — фишинговое, не нажимайте на него и не открывайте какие-либо вложения. Вместо этого отметьте его и сообщите ответственным лицам. Это могут быть сотрудники отдела информационной безопасности вашей компании, представители компании, чей адрес электронной почты подделывается, или ваш провайдер домена электронной почты (например, Google, Microsoft и так далее).

Не попадайтесь на уловки

Знание — сила, особенно когда речь идет о защите от фишинга. Чтобы задумка мошенников увенчалась успехом, вы должны попасться на их уловки. Даже если вы считаете себя экспертом по выявлению фишинга, нельзя терять бдительности, ведь опасность может таиться за каждой ссылкой. С течением времени фишинговое мошенничество и электронные письма злоумышленников будут становиться все более изощренными и трудноотличимыми от настоящих.

Пока наша повседневная жизнь тесно связана с цифровыми технологиями и интернетом, хакеры всегда будут рядом, пытаться использовать невинных людей для получения финансовой выгоды. Лучший способ оставаться в безопасности и быть в курсе всех событий — продолжать изучать самые современные формы фишингового мошенничества.

Удачные сценарии фишинга

10 января, 2020

Фишинг остается одним из наиболее трудно детектируемых методов социальной инженерии, и потому частой причиной кражи учетных и финансовых данных и первого вхождения вредоносного ПО в защищенный периметр. Ряд исследований, в том числе компаний Microsoft и Check Point, подробно описывают фишинговые атаки прошлого года — представление и понимание пользователем механизма фишинга дает эффективный уровень защиты. Эксперты группы компаний Angara выделили наиболее интересные сценарии.

Отмечен рост популярности фишинговых e-mail сообщений. Например, в конце 2019 года исследователи Check Point обнаружили длительную фишинговую атаку на банки Канады — по сценарию пользователь получал по почте поддельное уведомление от банка с настоятельной рекомендацией срочно перевыпустить цифровый сертификат для доступа к интернет-банкингу. Ссылка в письме вела на точную копию сайта банкинга, выполненную в виде картинки с наложенными полями ввода данных, где пользователь «авторизовался» в системе и запускал процедуру перевыпуска сертификата. Данные авторизации передавались злоумышленнику, который таким образом получал полный доступ к финансовым активам и конфиденциальным данным клиента интернет-банкинга.

Статистика Google Safe Browsing’s Transparency Report свидетельствует о значительном росте числа фишинговых сайтов по сравнению с сайтами, зараженными вредоносным ПО (Malware sites). Компания Microsoft отметила интересную фишинговую кампанию, использующую сообщение «ошибка 404», — «песочницы» не детектировали нарушений, так как страница является легитимной. При открытии страницы по URL скачивался вредоносный контент.

OAuth Phishing – атаки, часто использующиеся против политических деятелей, иногда детектируется Google как «government-backed attackers are trying to steal your password». Фишинговое письмо имитирует предупреждение безопасности от известного сервиса, например, Google Security Alert. Далее происходит запрос авторизации приложения «Secure Mail» (которое на самом деле является вредоносным) в сервисах Google, и пользователь, как правило, дает авторизацию. Таким образом приложение получает полный доступ к сервисам на чтение и запись.

«Фишинговые сообщения обычно обладают некоторыми характерными свойствами: использование логотипов и стиля целевой компании, срочность в сообщении для формирования нервного напряжения у пользователя, длинные нечитаемые URL по ссылкам, неожиданные редиректы или не работающие ссылки на другие ресурсы сайта (новости, меню функций). Многие озвученные техники призваны запутать пользователя и снизить его бдительность, чтобы он выполнил необходимые злоумышленнику действия», — комментируют эксперты группы компаний Angara.

Мир сходит с ума, но еще не поздно все исправить. Подпишись на канал SecLabnews и внеси свой вклад в предотвращение киберапокалипсиса!

Фишинг – это тип кибер-преступления, при котором преступники выдают себя за надежный источник в Интернете, чтобы вынудить жертву передать им личную информацию (например, имя пользователя, пароль номер банковской карты и пр.).

Фишинговая атака может принимать различные формы, и хотя она часто происходит по электронной почте, существует множество различных методов, которые мошенники используют для выполнения своих схем. Это особенно актуально сегодня, когда фишинг продолжает развиваться, порой удивляя своей изощренностью и степенью распространенности. Хотя целью любого фишингового мошенничества всегда является кража личной информации, существует множество различных видов фишинга, о которых вы должны знать.

1. Почтовый фишинг

Возможно, будучи самым распространенным типом фишинга, он зачастую использует технику «spray and pray», благодаря которой хакеры выдают себя за некую легитимную личность или организацию, отправляя массовые электронные письма на все имеющиеся у них адреса электронной почты.

Такие письма содержат характер срочности, например, сообщая получателю, что его личный счет был взломан, а потому он должен немедленно ответить. Их цель заключается в том, чтобы своей срочностью вызвать необдуманное, но определенное действие от жертвы, например, нажать на вредоносную ссылку, которая ведет на поддельную страницу авторизации. Там, введя свои регистрационные данные, жертва, к сожалению, фактически передает свою личную информацию прямо в руки мошенника.

Пример почтового фишинга

The Daily Swig сообщила о фишинговой атаке, произошедшей в декабре 2020 года на американского поставщика медицинских услуг Elara Caring, которая произошла после несанкционированного компьютерного вторжения, нацеленного на двух его сотрудников. Злоумышленник получил доступ к электронной почте сотрудников, в результате чего были раскрыты личные данные более 100 000 пожилых пациентов, включая имена, даты рождения, финансовую и банковскую информацию, номера социального страхования, номера водительских прав и страховую информацию. Злоумышленник имел несанкционированный доступ в течение целой недели, прежде чем Elara Caring смогла полностью остановить утечку данных.

2. Spear Phishing (спеарфишинг или целевой фишинг)

Вместо того чтобы использовать технику «spray and pray», как описано выше, спеарфишинг включает в себя отправку вредоносных электронных писем конкретным лицам внутри организации. Вместо того, чтобы рассылать массовые электронные письма тысячам получателей, этот метод нацелен на определенных сотрудников в специально выбранных компаниях. Такие типы писем часто более персонализированы, они заставляют жертву поверить в то, что у них есть отношения с отправителем.

Пример спеарфишинга

Armorblox сообщила о спеарфишинговой атаке в сентябре 2019 года против руководителя компании, названной одной из 50 лучших инновационных компаний в мире. Письмо содержало вложение, которое, по-видимому, было внутренним финансовым отчетом, для доступа к которому требовалось пройти авторизацию на поддельной странице входа в Microsoft Office 365. На поддельной странице входа в систему уже было заранее введено имя пользователя руководителя, что еще больше усиливало маскировку мошеннической веб-страницы.

3. Whaling (уэйлинг)

Whaling (уэйлинг) очень похож на spear phishing (спеарфишинг), но вместо того, чтобы преследовать любого сотрудника в компании, мошенники специально нацеливаются на руководителей (или «крупную рыбу», отсюда и термин «уэйлинг», что в переводе с английского языка означает «китобойный промысел»). К таким сотрудникам относятся генеральный директор, финансовый директор или любой руководитель высокого уровня, имеющий доступ к более конфиденциальным данным, чем сотрудники более низкого уровня. Часто эти электронные письма используют ситуацию, способную оказать на таких руководителей серьезное давление, чтобы «зацепить» своих потенциальных жертв, например, передавая информацию о поданном против компании судебном иске. Такое письмо побуждает получателя перейти по вредоносной ссылке или к зараженному вложению для получения дополнительной подробной информации.

Пример уэйлинга

В ноябре 2020 года Tessian сообщил о уэйлинг-атаке на соучредителя австралийского хедж-фонда Levitas Capital. Соучредитель получил электронное письмо, содержащее поддельную ссылку в Zoom, которая внедрила вредоносное ПО в корпоративную сеть хедж-фонда и почти привела к уводу 8,7 миллиона долларов США на счета мошенников. В конечном счете злоумышленник смог заполучить только лишь 800 000 долларов США, однако последовавший за этим репутационный ущерб привел к потере крупнейшего клиента хедж-фонда, что вынудило его закрыться навсегда.

4. Smishing (смишинг)

SMS-фишинг, или smishing (смишинг), для проведения фишинговой атаки использует текстовые сообщения, а не электронную почту. Принцип действия такой же, как и при осуществлении фишинговых атак по электронной почте: злоумышленник отправляет текстовое сообщение от, казалось бы, легитимного отправителя (например, заслуживающая доверия компания), которое содержит вредоносную ссылку. Ссылка может быть замаскирована под код купона (скидка 20% на ваш следующий заказ!) или предложение выиграть что-то вроде билетов на концерт.

Пример смишинга

В сентябре 2020 года Tripwire сообщила о смишинг-кампании, в рамках которой в качестве маскировки использовалась американская почтовая служба United States Post Office (USPS). Злоумышленники рассылали SMS-сообщения, информирующие получателей о необходимости перейти по ссылке для просмотра важной информации о предстоящей доставке USPS. Вредоносная ссылка фактически приводила жертв на различные веб-страницы, предназначенные для кражи учетных данных посетителей аккаунта Google.

5. Vishing (вишинг)

Vishing (вишинг), иначе известный как voice phishing (голосовой фишинг), похож на смишинг в том, что телефон используется в качестве средства для атаки, но вместо того, чтобы использовать текстовые сообщения, атака проводится с помощью телефонного звонка. Вишинг-звонок часто передает автоматическое голосовое сообщение якобы от легитимной организации (например, ваш банк или государственное учреждение).

Злоумышленники могут заявить, что вы задолжали большую сумму денег, срок действия вашей автостраховки истек или ваша кредитная карта имеет подозрительную активность, которую необходимо немедленно исправить. В этот момент жертве обычно говорят, что она должна предоставить личную информацию, такую как учетные данные кредитной карты или номер социального страхования, чтобы подтвердить свою личность, прежде чем получить дополнительную информацию и предпринять какие-либо действия.

Пример вишинга

В сентябре 2020 года медицинская организация Spectrum Health System сообщила о вишинг-атаке, в рамках которой пациенты получали телефонные звонки от лиц, маскирующихся под ее сотрудников. Злоумышленники намеревались извлечь персональные данные пациентов и членов Spectrum Health, включая идентификационные номера членов и другие личные медицинские данные, связанные с их учетными записями. Spectrum Health сообщила, что злоумышленники использовали такие меры, как лесть или даже угрозы, чтобы заставить жертв передать свои данные, деньги или доступ к их личным устройствам.

6. Business Email Compromise (BCO, CEO-мошенничество, компрометация корпоративной электронной почты)

CEO-мошенничество – это форма фишинга, при которой злоумышленник получает доступ к учетной записи электронной почты высокопоставленного руководителя (например, генерального директора). Имея в своем распоряжении скомпрометированный аккаунт, кибер-преступник, выдавая себя за генерального директора, отправляет электронные письма сотрудникам организации с целью осуществить мошеннический банковский перевод или провести ряд других незаконных действий.

Пример CEO-мошенничества

Инки сообщила о CEO-мошенничестве против австрийской аэрокосмической компании FACC в 2019 году. В рамках той атаки бухгалтер компании получил письмо якобы от генерального директора FACC. В письме содержалась информация о требуемом финансировании нового проекта, и бухгалтер неосознанно перевел 61 миллион долларов на мошеннические иностранные счета.

7. Clone Phishing (клон-фишинг)

Если вы когда-либо получали законное электронное письмо от легитимной компании, а спустя какое-то время получали, казалось бы, то же самое сообщение, то вы стали свидетелем клон-фишинга в действии. Этот метод фишинга работает путем создания вредоносной копии недавно полученного сообщения от легитимного отправителя, которое якобы направляется повторно от, казалось бы, этого же легитимного отправителя. Любые ссылки или вложения из исходного письма заменяются вредоносными. Злоумышленники обычно используют предлог повторной отправки сообщения из-за того, что в первоначальном письме были указаны неверные ссылки или вложения.

Примеры клон-фишинга

Один из специалистов по информационной безопасности продемонстрировал возможность перехода по ссылке из электронного письма на поддельный веб-сайт, у которого в адресной строке браузера, казалось бы, показывается правильный URL, но на самом деле для обмана пользователей в нем используются символы, которые очень похожи на законное доменное имя. Всегда открывайте веб-сайты из собственных закладок или самостоятельно набирая URL-адрес в адресной строке вашего браузера, и никогда не переходите по ссылке из неожиданного или подозрительного письма (даже если оно кажется легитимным).

8. Evil Twin Phishing (фишинг-атака «злой двойник»)

Тип фишинговой атаки Evil Twin («злой двойник») включает в себя создание копии легитимной сети WiFi, которая на самом деле заманивает жертв, подключающихся к ней, на специальный фишинговый сайт. Как только жертвы попадают на этот сайт, им обычно предлагается ввести свои личные данные, такие как учетные данные для входа, которые затем передаются непосредственно хакеру. Как только хакер получит эти данные, он сможет войти в сеть, взять ее под контроль, отслеживать незашифрованный трафик и находить способы кражи конфиденциальной информации и данных.

Пример фишинга Evil Twin («злой двойник»)

В сентябре 2020 года Nextgov сообщила о нарушении данных в системах Министерства внутренних дел США. Хакеры использовали атаку типа Evil Twin («злой двойник»), чтобы украсть уникальные учетные данные и получить доступ к WiFi-сетям министерства. Дальнейшее расследование показало, что министерство не работало в рамках защищенной инфраструктуры беспроводной сети, а сетевая политика не обеспечивала строгие меры аутентификации пользователей, периодическую проверку сетевой безопасности или мониторинг сети для обнаружения и управления распространенными атаками.

9. Фишинг в социальных сетях

Фишинг в социальных сетях подразумевает использование Facebook, Instagram и Twitter, чтобы получить конфиденциальные данные жертв или заманить их нажать на определенные вредоносные ссылки. Хакеры могут создавать поддельные аккаунты, выдавая себя за кого-то из знакомых жертвы, чтобы заманить ее в свою ловушку, или они могут даже выдавать себя за аккаунт службы обслуживания клиентов известной компании, чтобы охотиться на жертв, которые обращаются в эту компанию за поддержкой.

Пример фишинга в социальных сетях

В августе 2019 года Fstoppers сообщила о фишинговой кампании, запущенной в Instagram, в рамках которой мошенники отправляли личные сообщения пользователям Instagram, предупреждая их о нарушении авторских прав на изображения и требуя, чтобы они заполнили специальную форму во избежание блокировки своего аккаунта.

Одна из жертв получила личное сообщение от якобы официального аккаунта North Face, в котором утверждалось о нарушении авторских прав. Жертва перешла по ссылке в сообщении на, казалось бы, легитимный сайт InstagramHelpNotice.com, где пользователя попросили ввести свои регистрационные данные для входа. Жертва, попавшая в ловушку, в конечном счете предоставила хакерам доступ к информации о своем аккаунте и другим личным данным, связанным с ее аккаунтом в Instagram.

10. Фишинг в поисковых системах

При использовании фишинга в поисковых системах хакеры создают свой собственный веб-сайт и индексируют его в легитимных поисковых системах. Эти сайты часто предлагают дешевые товары и невероятно заманчивые предложения, пытающиеся заманить ничего не подозревающих онлайн-покупателей, которые видят сайт на странице результатов поиска в Google или в других поисковиках. Если жертва нажимает в поисковике на ссылку для перехода на такой сайт, то, как правило, предлагается зарегистрировать аккаунт или ввести информацию о своем банковском счете для завершения покупки. Конечно, мошенники затем крадут эти личные данные, чтобы использовать их для извлечения финансовой выгоды в дальнейшем.

Пример фишинга в поисковых системах

В 2020 году Google сообщил, что ежедневно обнаруживается 25 миллиардов спам-сайтов и фишинговых веб-страниц. Кроме того, Wandera сообщила в 2020 году, что каждые 20 секунд запускается новый фишинговый сайт. Это означает, что каждую минуту в поисковых системах появляются три новых фишинговых сайта!

11. Pharming (фарминг)

Pharming (фарминг) – это сочетание слов «фишинг» (phishing) и «фарм» (farm). В рамках данного типа фишинга хакеры, нацеливаясь на DNS-серверы (серверы доменных имен), перенаправляют пользователей, которые пытаются открыть какие-нибудь легитимные сайты, на вредоносные веб-сайты. DNS-серверы существуют для того, чтобы направлять запрос на открытие конкретного веб-сайта на соответствующий IP-адрес сервера, где этот сайт размещен. Хакеры, занимающиеся фармингом, часто нацеливаются на DNS-серверы, чтобы изменить хранящиеся на них сведения об IP-адресах и доменах и перенаправить жертв на мошеннические веб-сайты с поддельными IP-адресами. Когда при обработке веб-запросов пользователей используется такой взломанный DNS-сервер, то их данные становятся уязвимыми для кражи хакером.

Пример фарминга

Secure List сообщил о фарминг-атаке на добровольческую гуманитарную кампанию, запущенную в Венесуэле в 2019 году. В рамках этой кампании существовал веб-сайт, на котором волонтеры могли зарегистрироваться для участия в гуманитарной акции, и сайт просил их предоставить такие их персональные данные, как имя, удостоверение личности, номер мобильного телефона, их домашний адрес и многое другое.

Через несколько дней после запуска сайта появился практически идентичный сайт с похожим доменом. Хакер создал этот поддельный домен, используя тот же IP-адрес, что и исходный веб-сайт. Всякий раз, когда волонтер открывал подлинный веб-сайт, любые личные данные, которые он вводил, фильтровались на поддельный веб-сайт, что приводило к краже данных тысяч добровольцев.

Советы по обнаружению и предотвращению фишинговых атак

Один из лучших способов защитить себя от фишинговой атаки – это изучить примеры фишинга в действии и понимать, что нужно искать при попытке обнаружить фишинговую атаку и что нужно предпринять для предотвращения атаки. Ниже представлены основные признаки, которые позволят вам выявить потенциальную фишинговую атаку:

- В электронном письме Вас просят подтвердить персональную информацию: Если вы получаете электронное письмо, которое выглядит подлинным, но кажется совершенно неожиданным, то это явный признак того, что письмо могло прийти от поддельного и ненадежного отправителя.

- Плохая грамматика: Неправильно написанные слова, плохая грамматика или странный фразеологический оборот также являются предупреждающим знаком попытки фишинга.

- Сообщения, оказывающие серьезное давление: Если вам кажется, что сообщение предназначено для того, чтобы вы запаниковали и немедленно предприняли какие-то меры, то, наоборот, действуйте крайне осторожно – скорее всего, вы столкнулись с распространенной среди кибер-преступников техникой.

- Подозрительные ссылки или вложения: Если вы получили неожиданное сообщение с просьбой открыть неизвестное вложение, никогда не делайте этого, пока не будете полностью уверены, что отправитель является легитимным контактом.

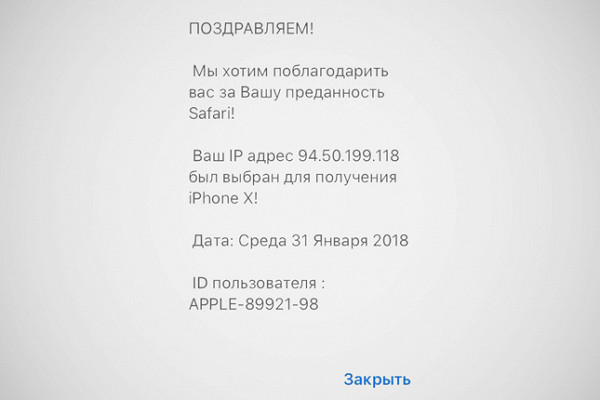

- Слишком хорошо, чтобы быть правдой: Если с вами связываются с целью предложить какую-то «сделку века» или «суперневероятное предложение», то скорее всего речь идет о подделке или обмане.

Следующая лучшая линия защиты от всех видов фишинговых атак и кибер-атак в целом – это использование надежного антивируса. По крайней мере, вы можете воспользоваться преимуществами бесплатного антивируса, чтобы лучше защитить себя от онлайн-преступников и сохранить ваши личные данные в безопасности.

Твой пароль длиной до 10 знаков и содержит буквы разных регистров. Но для хакеров ты все равно легкая добыча. Читай статью, расскажем, как мошенники пробиваются к твоим персональным данным и деньгам.

Оставь контакт — проконсультируем

У тебя свой сайт, который приносит 500 тыс. рублей в месяц. База подписчиков переваливает за 1 000 000. На счетах одного из популярных электронных кошельков и банковской карты скопилась кругленькая сумма. Теперь представь, что ты лишаешься всего этого за считанные секунды. Как? Один клик по фишинговой ссылке в письме!

Согласись, когда тебе приходит письмо, что «ваш счет на WebMoney заблокирован», последнее о чем ты будешь думать, что в адресной строке было написано v2-mail.ru, а не mail.ru. Киберпреступники играют на твоих эмоциях и страхах. Контент письма побуждает к спешке.

Какие еще уловки используют хакеры, чтобы поймать тебя на удочку фишинговых писем? Смотри ниже.

Пример 1 – Приемы взлома электронных ящиков

При входе в свой электронный ящик ты видишь сообщение о блокировке профиля.

При нажатии кнопки «опровергнуть жалобу», ты попадешь на поддельный сайт Gmail, где у тебя запросят пароль.

Вариаций таких писем о проблеме с электронным ящиком сотни: недоставленное сообщение, взлом пароля, рассылка спама, черный список, нехватка памяти. Хакеры умело маскируют сообщения под дизайн Gmail, Mail.ru и «Яндекс.Почты».

Пример 2 – Письмо от Роскомнадзора

Хакеры рассылают письма от имени органов власти.

В письме написано, что для идентификации пользователя нужно проделать несколько действий. На самом деле это инструкция по предоставлению доступа хакерам к сайту.

Обрати внимание: приветствие в письме обезличенное, заголовок вызывает тревогу, а в подписи к письму отсутствуют контактные данные.

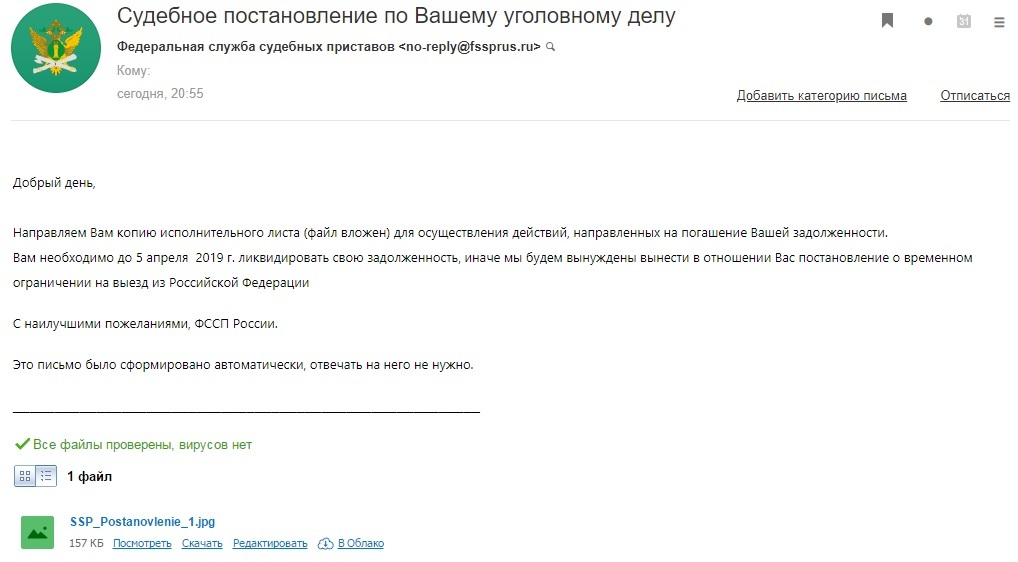

Пример 3 — Письмо из Арбитражного суда

Еще один вид письма от органов власти.

Письмо содержит в себе ссылку на кейлоггер. С помощью него хакер шифрует содержимое твоего ноута: программа работает в скрытом режиме и передает каждое нажатие клавиатуры злоумышленнику.

Пример 4 — Штраф ГИБДД

Тебе прислали штраф ГИБДД по России. В письме предлагают оплатить его со скидкой 50 % в первые 20 дней.

Вроде все верно. Только вот машины у тебя нет, как и прав.

Такие письма рассылаются массово. Если человек захочет проверить о каком штрафе идет речь и кликнет по ссылке, попадёт на фишинговую страницу, где у него запросят логин и пароль.

Пример 5 — Письмо от Сбербанка

Текст письма сообщает о задолженности. На самом деле в письме снова ссылка на кейлоггер.

Пример 6 — Возврат НДС

Ты недавно вернулся из США с крупной покупкой. Теперь хочешь вернуть денежные средства, которые были потрачены на уплату налогов при покупке товара. Для этого обратись в налоговую или банки. Или тебе не хочется тратить на это время? Тогда к твоим услугам хакеры, которые готовы помочь тебе вернуть НДС, не выходя из дома. Для этого всего лишь укажи в ответном письме адрес, номер и серию паспорта, ИНН и т.д. Только вот деньги тебе никто не вернет, как и конфиденциальность твоих данных. Теперь хакеры запросто доберутся и до твоего банковского счета.

Пример 7 — Письмо со ссылкой QR

Тебе приходит заманчивое предложение – установить полезную программу.

На деле QR код – дорога на мошеннический сайт. Будь бдителен и не кликай на подозрительные объекты в электронных письмах.

Пример 8 — Подмена рекламных баннеров

Это один из самых простых методов фишинга. Тебе может поступить предложение разместить рекламу на сайте. Один клик по баннеру и ты будешь перенаправлен на поддельный сайт организации. Здесь у тебя снова запросят учетные данные.

Пример 9 — Письмо от имени Amazon

Новая разновидность фишинга — письма от Amazon. Хакеры от лица интернет-магазина рассылают уведомления о несуществующей проблеме с заказом. Для решения проблемы мошенники предлагают обновить персональные данные по ссылке в письме, а иначе аккаунт будет заблокирован.

Если ты кликнешь по ссылке, попадаешь на поддельный сайт Amazon.com. Тут тебе предложат ввести персональные данные и реквизиты банковской карты. После того как ты нажмешь кнопку «Сохранить и продолжить», мошенники перенаправят тебя на настоящий сайт Amazon.com. Так они исключат любые подозрения.

Пример 10 — Письмо о выигрыше в лотерею

Тебе приходит письмо о том, что ты выиграл 1 млн рублей, автомобиль или другой ценный приз. Эйфория сменится паникой, когда ты вспомнишь, что не участвовал в никакой лотерее.

Чтобы усыпить твою бдительность, хакеры специально рассылают такие письма от имени известных марок: Google или Microsoft.

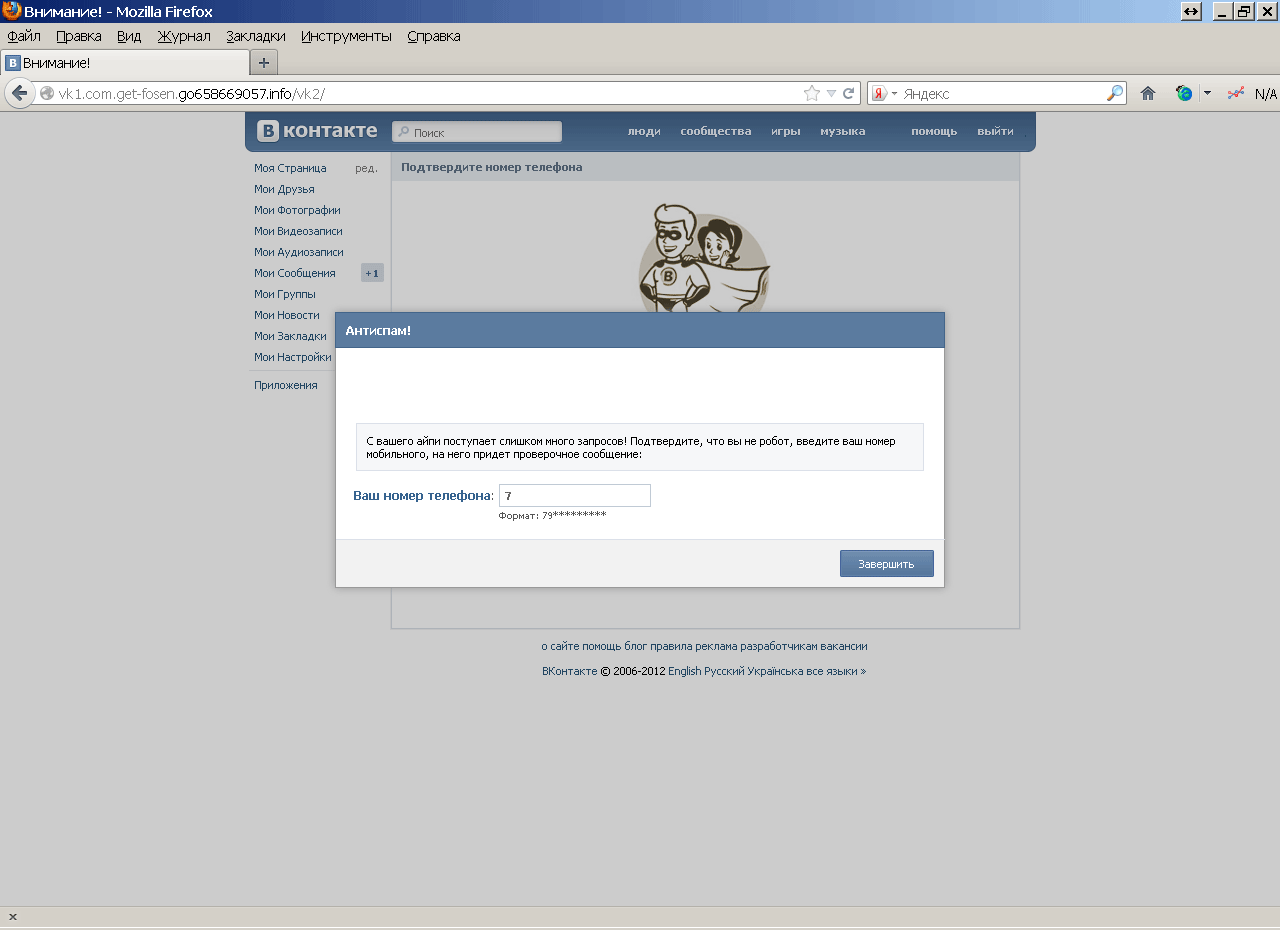

Пример 11 — Письмо от популярного сообщества

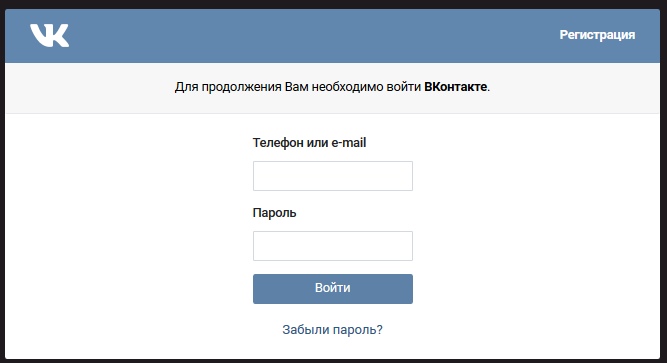

На твой электронный ящик приходит уведомление от «ВКонтакте» о новом сообщении. В письме говорится о том, что некий пользователь оставил тебе личное сообщение на сайте. Для того, чтобы его прочитать тебе предлагают перейти по ссылке.

При переходе по ссылке всплывает окно, где просят разрешить доступ к твоему электронному ящику. Все выглядит вполне логично и рука сама тянется к кнопке «Разрешить». Учись сдерживать свои порывы, чтобы не потерять e-mail.

Пример 12 — Электронное сообщение от друга

При целевом фишинге хакеру уже известны некоторые данные о тебе: имя и адрес. Приветствие в письме будет персонализированным: «Привет, Дима». Также в сообщении упоминается ваш «общий друг» или твоя последняя покупка в интернет-магазине. Хакер снижает твою бдительность. Ты уверен, что сообщение точно отправил твой знакомый и легко предоставляешь мошеннику интересующие его сведения.

Пример 13 — Письма от благотворительных организаций

Фишинговые сайты часто скрываются под маской благотворительности. На твой ящик пришло письмо якобы от «Русфонда». В сообщении просят оказать помощь в лечении 10-летнего ребенка. Сбор средств, естественно, осуществляется по ссылке в письме. Если ты введешь свои учетные данные, снова попадешь на крючок мошенников.

Пример 14 — Письмо от адвоката

Нигерийские письма – распространённый вид мошенничества. Рассылка таких сообщений началась в середине 1980-х гг. в Нигерии. Сюжеты мошенничества разнообразны: письма от имени президента или чиновника с просьбой о помощи в банковских операциях, письма с предложением денег. Но самый старый способ – письмо от адвоката. Тебе приходит сообщение от имени адвоката дальнего родственника. В сообщении тебе говорят о том, что твой родственник погиб в авиакатастрофе. Теперь тебе полагается солидное наследство. Но чтобы его получить, адвокат требует реквизиты твоей банковской карты.

Пример 15 — Вредоносные PDF файлы

PDF файлы представляются в виде важных документов, которые необходимо срочно прочитать. Открытый PDF файл внедряет на твой компьютер вирус. Далее вирус крадет твои конфиденциальные данные и нарушает функционирование компьютера. Вредоносные программы могут быть вложены и в другие файлы: jpg, doc, docx, excel, rar.

Пример 16 — Смишинг

Тебе приходит SMS. В нем тебе сообщают, что «Вашей учетной записи требуется проверка безопасности». Ты переходишь по ссылке в SMS. Далее тебе предлагают ввести номер мобильного телефона или идентификатор пользователя и пароль. Мошенники снова сделали фишинговый сайт, чтобы украсть твои личные данные.

Пример 17 — Вишинг

Это техника голосового фишинга. Вечером тебе приходит сообщение: «С вашего счета списано 5000 рублей. Если вы не производили данную операцию позвоните по этому номеру». Очередная уловка киберпреступников. По этому номеру автоответчик надиктовывает инструкцию о том, что нужно ввести PIN-код и номер счета.

Вывод: Любое письмо, sms, голосовое сообщение, которое побуждает к спешке должно тебя насторожить. Несколько раз перепроверяй адрес отправителя, домен и ссылку. Сомневаешься – обратись к специалистам.

Никогда не переходи по странным ссылкам в письме, даже если они пришли от друга или государственных органов.

И не забудь включить двухфакторную аутентификацию. Инструкции по установке ищи здесь: «Яндекс.Почта», Mail.ru, Gmail.

Заказать услугу управления репутацией

Ежегодно фишинг-атаки приводят к значительным убыткам в секторе бизнеса.

Например, для Google и Facebook связанные с фишингом убытки превышают $100 млн. Бельгийский Creland Bank отдал киберпреступникам более $75 млн. А австрийский производитель комплектующих для аэрокосмических систем FACC потерял больше $61 млн. Что приводит к таким колоссальным убыткам? Каждая из этих компаний стала жертвой различных и дорого им обошедшихся фишинг-атак.

Что такое фишинг-атака?

Фишинг – это вид хакерской атаки, при которой мошенники пытаются уловками заставить пользователя выполнить те или иные действия. В большинстве случаев атака осуществляется посредством электронных писем, которые рассылаются в больших количествах для обмана ничего не подозревающих людей. Вы, должно быть, слышали о «нигерийских принцах», которые предлагают наследство или баснословные богатства за небольшую «комиссию».

Однако с тех пор, как его величество впервые появилось на просторах интернета, фишинг значительно преобразился. И сегодня существует масса разновидностей фишинг-атак, нацеленных на бизнес-сектор. Одни происходят через электронные письма и сайты, другие через СМС и телефонные звонки.

Цель таких атак – обманным путем заполучить личные данные человека для кражи денег с его счетов. Сегодня индустрия киберпреступлений достигла небывалых масштабов. Согласно отчетам Cybersecurity Ventures, в 2021 году глобальные убытки от действий хакеров составят $6 триллионов. Львиная доля из которых придется на фишинг.

Но что конкретно имеется в виду, когда речь заходит о фишинге? Какие типы атак используются для обмана пользователей каждый день?

Давайте разберемся.

10 типов фишинг-атак, которые могут навредить вашему бизнесу

Итак, мы составили список из 10 самых распространенных фишинг-атак. Его задача – познакомить вас с максимальным количеством мошеннических схем и в общих чертах описать принцип их работы, чтобы вы могли при случае их распознать и отличить от других типов мошеннических действий.

Список представлен в произвольном порядке, и опасность той или иной схемы никак не связана с её порядковым номером.

Что ж, раз с этим разобрались… Давайте приступать.

1. Поддельное деловое письмо

Первый тип фишинг-атак, о котором мы хотели бы поговорить, это поддельные деловые письма. Их злоумышленник отправляет менеджерам нижнего звена – обычно сотрудникам финансового или бухгалтерского отдела. При этом хакер подписывает письмо именем директора компании, члена совета директоров или высокопоставленного менеджера. Цель такого письма – обманом вынудить получателя перевести денежные средства на подложный счет. Только задумайтесь: согласно данным ФБР, ежегодно в одних только США такие атаки приводят к миллиардным убыткам.

2. Клон-фишинг

Суть клон-фишинга заключается в попытке использования настоящих писем и сообщений, которые жертва уже получала ранее, для создания их вредоносных версий. Для атаки составляется виртуальная реплика уже существующего сообщения – отсюда и название. Затем хакер отправляет поддельное письмо с правдоподобно выглядящего электронного адреса. Текст письма остается тот же, но вот только все ссылки и вложения в нем заменяются на вредоносные.

Киберпреступник часто объясняет повторную отсылку письма тем, что в прошлой версии он вставил неправильную ссылку, тем самым побуждая жертву перейти по новой ссылке. Казалось бы, такой обман довольно легко раскусить. Но на деле на эту удочку ловится немало неосторожных пользователей.

3. Подмена домена

Следующий тип атак заключается в подмене домена (адреса сайта). Обычно проводится через электронную почту или мошеннические сайты. Атака заключается в подмене хакером адреса компании или организации таким образом, чтобы:

Электронные письма выглядели так, будто их отправили с официального адреса компании;

Поддельный сайт выглядел как реальный сайт компании; в том числе такой сайт имеет URL-адрес, похожий на настоящий.

Как такое возможно? В случае атаки через почту, мошенник подделывает письмо, чтобы казалось, будто оно отправлено из официального ящика компании. Во втором случае, хакер сначала создает поддельный сайт, который выглядит максимально похоже на оригинальный (при этом адрес такого сайта незначительно отличается от настоящего; например, apple.co вместо apple.com).

4. Злой близнец

Судя по названию, можно подумать, что эта атака не слишком отличается от клон-фишинга. Но на самом деле разница довольно существенная. В отличие от предыдущих схем, «злой близнец» осуществляется через Wi-Fi. Для проведения атаки, создается поддельная точка доступа Wi-Fi, которая маскируется под настоящую. При подключении к ней, хакер получает доступ к личной или корпоративной информации без ведома пользователя. Ещё эту схему называют «Старбакс-атакой», так как мошенники часто маскируются под Wi-Fi кофеен.

Для подключения к поддельной точке доступа используется тот же SSID-идентификатор, что и к настоящей. И когда ничего не подозревающий посетитель входит в интернет, он тем самым открывает доступ к своим личным данным, паролям и кредитным картам.

5. HTTPS-фишинг

58% фишинговых сайтов используют протокол передачи данных HTTPS. Чтобы заманить жертву на такой сайт, мошенники рассылают электронные письма со ссылкой на него. Причем часто письмо не содержит ничего, кроме самой ссылки (она может быть как кликабельной, так и требовать копирования и вставки в адресную строку; последний вариант реже замечают спам-фильтры).

Зачем вообще переходить по таким ссылкам? Дело в том, что мошенники отправляют такие письма с адресов, похожих на почтовые ящики знакомых жертвы. Например, на почтовый ящик босса или коллеги. Различия могут быть минимальны, и невнимательный пользователь часто их не замечает.

6. Смишинг

СМС-фишинг (или «Смишинг») – это тип фишинг-атаки, фокусирующийся на СМС и мессенджерах. В частности, хакеры нередко шлют сообщения, маскирующиеся под маркетинговую рассылку от различных компаний. Таким образом мошенник обманом заставляет человека скачать вредоносное ПО по ссылке, представленной в сообщении. При этом в тексте сообщения обычно указывается нечто заманчивое, например, «перейдите по ссылке и получите купон на 20% скидку» или «получите шанс выиграть бесплатные билеты на шоу».

Хороший способ распознать поддельное сообщение – проверить номер, с которого оно было отправлено. И лучше вообще не отвечать на любые хоть немного подозрительные сообщения. Если вы не подписывались на уведомления или рассылку от компании, никогда не переходите по ссылкам, указанным в СМС. А если сомневаетесь, то вспомните наставление, которое родители и учителя давали вам в детстве: не разговаривайте с незнакомцами.

7. Спирфишинг

Спирфишинг (или «фишинг копьем») – это нацеленный тип атаки. В отличие от массово рассылаемых фишинговых писем, которые спамеры отправляют максимальному количеству людей, спирфишинг заключается в отправке индивидуализированных сообщений конкретному человеку или компании. Перед этим мошенник пытается узнать о жертве любую возможную информацию, а затем составляет заголовок и текст письма таким образом, чтобы человеку захотелось его открыть и перейти по ссылке или открыть вложения в нем.

Чем так опасен спирфишинг? Дело в том, что 91% от всех кибератак начинаются именно со спирфишинга. Когда человек переходит по подозрительной ссылке, на его компьютер устанавливается вредоносное или шпионское ПО, благодаря которому хакер получает доступ к информации и счетам жертвы. К сожалению, традиционные методы защиты редко помогают предотвратить подобные атаки, так как они всегда нацелены на конкретного человека, и спам-фильтры их попросту не замечают.

8. Вишинг

Мы уже рассказали что такое смишинг – атака посредством СМС. Примерно по тому же принципу работает и вишинг – голосовой фишинг (“voice phishing”). Хакер звонит жертве и просит жертву предоставить свою личную или финансовую информацию. Обычно для первоначального контакта используется система автоматического дозванивания, и если человек клюет на схему, то его уже подключают к мошеннику напрямую. Помимо телефонных звонков, для вишинга также используются мессенджеры, а также различные методы по подделке или маскировке номера телефона.

Такие атаки также предполагают применение различных методов т. н. социальной инженерии (предварительного добывания различных данных о жертве перед атакой). Затем эта информация используется для выманивания личных данных о человеке. Например, мошенник может прикинуться кем-нибудь другим – сотрудником вашего банка или, скажем, директором, который якобы работает в другом филиале вашей компании. Нередко с вас будут требовать несуществующие налоговые или кредитные задолженности, а также данные банковской карты под предлогом «проверки». Стоит ли говорить, что не стоит вестись у них на поводу. Сразу же прекращайте разговор при малейших подозрениях.

9. «Водопой»

Менее распространенный тип фишинг-атаки, вдохновленный типичной ситуацией в животном мире. Представьте себе стадо зебр или антилоп у водоема. Они осторожно подбираются ближе к воде, чтобы напиться. Одна зебра подходит слишком близко и отделяется от стада. И тут из-под поверхности воды выпрыгивает крокодил, хватает жертву и утаскивает её на дно.

И, как вы уже догадались, в этом сценарии потенциальной жертвой выступаете именно вы.

- Хакер взламывает сторонний сайт

- Вы захотите на этот сайт и скачиваете вредоносное ПО

- ПО устанавливается на ваш компьютер

- Мошенник начинает собирать личные и финансовые данные

- Вирус распространяется на другие компьютеры.

«Водопой» вредит компаниям следующим образом:

- Хакер узнает, какие сайты сотрудники организации посещают чаще всего;

- А затем заражает один из них вредоносным ПО.

Например, целью заражения может стать поставщик услуг, которыми часто пользуется ваша компания. При переходе на зараженный сайт на компьютер пользователя автоматически загружается вирус. Это даст хакеру доступ к серверам компании и хранящейся на них личной и финансовой информации.

Будут ли заходить на сайт другие люди, не имеющие отношения к компании? Вероятно. Но с точки зрения киберпреступников, это лишь щепки, которые летят при рубке леса.

10. Вэйлинг

Вэйлинг – это ещё одна форма спирфишинга. По сути, она представляет собой противоположность схемы с поддельным деловым письмом, описанной в первом пункте. Этот метод нацелен не на сотрудников нижнего звена, а на высокопоставленных директоров. Задача хакера – выманить из жертвы важную финансовую или корпоративную информацию. При этом цели проходят тщательный отбор по причине их высокого положения в компании. Проводится вэйлинг обычно через электронные письма или поддельные домены.

Как и при спирфишинге, изначально о цели собирается максимально возможный объем информации (обычно из социальных сетей). Как минимум, перед отправкой письма мошеннику нужно узнать имя жертвы, должность, основные интересы и круг знакомств. Так разговор будет выглядеть более натуральным.

Этим список разновидностей фишинг атак не исчерпывается (например, мы не поговорили о сноушуинге). Однако вариации мошеннических схем можно перечислять до бесконечности, потому давайте остановимся на десяти.

Как обезопасить себя от фишинг-атак

По-настоящему надежная и эффективная кибербезопасность состоит из нескольких слоев. Вот несколько вещей, которые вы можете сделать, чтобы ваша информация не попала в руки злоумышленников:

Обучите сотрудников правилам корпоративной безопасности

Это должно быть чем-то само собой разумеющимся, но повторить не будет лишним, так как это по-прежнему кажется камнем преткновения для некоторых предприятий: обучайте своих сотрудников. Всех и каждого, от уборщиц до исполнительных директоров.

Пользуйтесь сертификатами подписи электронной почты

Как мы упоминали ранеее, от фишинговых писем помогут защититься сертификаты подписи. Они также известны как S/MIME-сертификаты и используются для шифрования содержимого писем (и любых вложений), а также для цифровой подписи любых сообщений.

Ниже пример письма, которое мне отправил босс. Оно подписано электронным сертификатом:

Под именем отправителя есть специальная графа “Signed By”. В ней указан подтвержеднный электронный адрес отправителя. Если навести на него мышью, то появится сообщение «Проверенная цифровая подпись. Нажмите, чтобы увидеть подробности». При нажатии выскочит следующее окно:

При клике на кнопку «Детали», вы увидите более подробное описание слоев защиты цифровой подписи.

Другие советы по предотвращению фишинг-атак:

- Менеджер паролей. Надежный менеджер паролей позволяет пользователям хранить и использовать сложные и разные пароли для каждого профиля без необходимости их запоминать.

- Двухфакторная аутентификация. При её включении, в систему можно войти только после успешного прохождения не менее двух следующих этапов:

- Ввод пароля или кодовая фраза;

- Подтверждение мобильным приложением, смарт-картой, личным жетоном и т. д.;

- Сканирование отпечатка пальца или сетчатки глаза.

- Инфраструктура политики отправителей. Это тип подтверждения электронной почты, который позволяет пользоваться электронным адресом только определенным людям.

- Подтверждение подозрительных сообщений по официальным каналам. Если вам поступил сомнительный звонок от сотрудника вашего банка, положите трубку и перепозвоните в банк по телефону, указанному на пластиковой карте. Если директор в электронном письме просит вас перевести ему деньги или передать важные данные, сначала свяжитесь с его помощником для уточнения деталей. Никогда не пользуйтесь контактной информацией, которую предоставляет вам потенциальный мошенник.

- Пользуйтесь безопасными сайтами с шифрованием. Убедитесь, что посещаемые вами сайты безопасны. Такой сайт использует протокол HTTPS вместо HTTP. А собственный сайт можно обезопасить с помощью сертификатов SSL/TLS, которые защищают данные, передаваемые между сервером и конечным пользователем.

Фишинг. Советы по безопасности

- Фишинг (англ. phishing, от fishing — рыбная ловля, выуживание) — вид компьютерного мошенничества, основная цель которого — обманным путем вынудить жертву предоставить мошеннику нужную ему информацию. Это компьютерное преступление, которое преследуется по закону.

- Фишер — мошенник или группа мошенников, которые занимаются фишингом.

Примерный сценарий фишинга

- Мошенник создает сайт, как две капли воды похожий на официальный веб-ресурс, например, банка, почтового сервиса или социальной сети, и с почти таким же адресом (примеры), с той только разницей, что поддельный сайт подготовлен для атаки на посетителя (например, инфицирован).

- Затем ссылка на эту подделку под видом официального письма с предложением, например, получить приз или прочитать важное сообщение отправляется на электронную почту как можно большему числу потенциальных жертв.

- Далее с помощью разнообразных уловок мошенник добивается, чтобы жертва посетила инфицированный сайт, установила на свой компьютер какую-либо программу, открыла файл, собственноручно выдала пароли к аккаунтам социальных сетей, номера банковских счетов, PIN-коды и многое другое.

- Перейдя на вредоносный сайт по полученной в письме ссылке, ничего не подозревающая жертва вводит свои данные для входа в систему.

- Введенные данные отправляются фишеру, а обманутый пользователь перенаправляется уже на настоящую страницу организации, даже не заподозрив неладное.

Сегодня фишинг — один из самых распространенных в мире видов киберпреступлений, с помощью которого чаще всего похищают аккаунты и банковскую информацию.

- Цели фишеров

- Как заманивают

- Как заражают

- Примеры фишинга

- Как защищаться

Фишинг остается одним из наиболее трудно детектируемых методов социальной инженерии, и потому частой причиной кражи учетных и финансовых данных и первого вхождения вредоносного ПО в защищенный периметр. Ряд исследований, в том числе компаний Microsoft и Check Point, подробно описывают фишинговые атаки прошлого года — представление и понимание пользователем механизма фишинга дает эффективный уровень защиты. Эксперты группы компаний Angara выделили наиболее интересные сценарии.

Отмечен рост популярности фишинговых e-mail сообщений. Например, в конце 2019 года исследователи Check Point обнаружили длительную фишинговую атаку на банки Канады — по сценарию пользователь получал по почте поддельное уведомление от банка с настоятельной рекомендацией срочно перевыпустить цифровый сертификат для доступа к интернет-банкингу. Ссылка в письме вела на точную копию сайта банкинга, выполненную в виде картинки с наложенными полями ввода данных, где пользователь «авторизовался» в системе и запускал процедуру перевыпуска сертификата. Данные авторизации передавались злоумышленнику, который таким образом получал полный доступ к финансовым активам и конфиденциальным данным клиента интернет-банкинга.

Статистика Google Safe Browsing’s Transparency Report свидетельствует о значительном росте числа фишинговых сайтов по сравнению с сайтами, зараженными вредоносным ПО (Malware sites). Компания Microsoft отметила интересную фишинговую кампанию, использующую сообщение «ошибка 404», — «песочницы» не детектировали нарушений, так как страница является легитимной. При открытии страницы по URL скачивался вредоносный контент.

OAuth Phishing – атаки, часто использующиеся против политических деятелей, иногда детектируется Google как «government-backed attackers are trying to steal your password». Фишинговое письмо имитирует предупреждение безопасности от известного сервиса, например, Google Security Alert. Далее происходит запрос авторизации приложения «Secure Mail» (которое на самом деле является вредоносным) в сервисах Google, и пользователь, как правило, дает авторизацию. Таким образом приложение получает полный доступ к сервисам на чтение и запись.

«Фишинговые сообщения обычно обладают некоторыми характерными свойствами: использование логотипов и стиля целевой компании, срочность в сообщении для формирования нервного напряжения у пользователя, длинные нечитаемые URL по ссылкам, неожиданные редиректы или не работающие ссылки на другие ресурсы сайта (новости, меню функций). Многие озвученные техники призваны запутать пользователя и снизить его бдительность, чтобы он выполнил необходимые злоумышленнику действия», — комментируют эксперты группы компаний Angara.

- Кибератаки

- Фишинг

Понравилась статья?

Подпишитесь на уведомления о новых материалах

«Здравствуйте, я Barrister Ekoue Dodji, и вас ждет огромное нигерийское наследство от умершего однофамильца». Примерно с такой фразы начинается классическое фишинговое письмо, целью которого является — обмануть и оставить в дураках. Как вы поняли, в этом материале будем разговаривать о фишинге. О том, что это за явление, какие формы оно умеет принимать и, что важнее всего, как с ним бороться.

Что такое фишинг?

Фишинг — это набор методик, которые используют злоумышленники, чтобы стащить личную информацию, какой-нибудь логин с паролем или данные кредитных карточек. Эти техники отличаются от других вариантов взлома подходом к взаимодействию с жертвой. Внедрение вирусов или DOS-атака зачастую направлены на программное обеспечение. Фишинг же завязан на контакте с живым человеком, который, в силу отсутствия навыков работы с компьютером или банальной наивности, сам подставится под хакера и выдаст ему что-то конфиденциальное.

Этимология термина

В английском языке это немного искаженное слово Fishing (пишется как Phishing), что переводится как «рыбалка». Ну и название тем самым обосновано. Фишинг — это своего рода рыбалка, где надо придумать для жертвы наименее подозрительную и наиболее заманчивую наживку. Дождаться, когда она клюнет. А после этого подсечь, чтобы рыбка не сорвалась. Только все это, используя реверсную инженерию вкупе с компьютерными технологиями.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Как работает фишинг?

Как и ловля рыбы, интернет-фишинг подразумевает несколько вариантов взаимодействия со своей добычей.

«Официальные» электронные письма

Начнем с методики, которую не так-то просто распознать даже умеренному параноику. Как это работает: вам приходит письмо якобы от Apple, Google, Ozon или любой другой крупной компании, чьими услугами вы пользуетесь. В письме есть всякие логотипы, адреса, да и название ящика вроде тоже официальное. Но просьба странная. Просят либо отправить свой логин с паролем, либо пройти по какой-нибудь подозрительной ссылке для подтверждения учетной записи (еще иногда приписывают, что скоро ее удалят, если этого не сделать). Жертва не видит угрозы, доверяет крупному бизнесу и попадается на эту уловку. В итоге или «сливает» злоумышленникам персональные данные для входа в условный Apple ID, или скачивает на компьютер вирус собственными руками.

Подставные сайты

Что-то в духе тех же писем, только в ход идут веб-сайты. Сразу отмечу, что подставные сайты редко пробираются в выдачу поисковиков на адекватные позиции, и встретить их там непросто. А вот ошибиться при вводе адреса сайта вручную или наткнуться на фальшивку в мессенджере или почтовом клиенте можно.

Зачастую ссылка выглядит как официальная. Ну, может, домен другой или один символ отсутствует. Кто станет на такое обращать внимание, верно? Страница тоже выглядит привычно, без изысков. Есть поле для ввода логина и пароля. Только это форма отправки логина и пароля злоумышленникам.

Провокационные электронные письма

И снова о письмах, но на этот раз несколько об иных. Выглядят они как типичный обман, ставящий читающего в эмоциональные условия, которые заставят его совершить необдуманное действие. Предоставить взломщику доступ личными данным или заплатить внушительную сумму.

Письмо может выглядеть как послание от некоего нигерийского баристера, обнаружевшего в Уругвае человека с вашей фамилией, а у того на счету миллионы долларов, которые надо передать родственникам. Родственника нет, поэтому он хочет все перевести вам. Только надо сначала выйти на связь и сделать дополнительную оплату.

Еще бывают варианты, когда от злоумышленника приходит письмо, в котором он заявляет, что подключился к веб-камере жертвы и записал видео, как та развлекается, посещая сайты для взрослых. Вместе с тем требует в среднем около 500 долларов в биткоинах.

И таких писем может быть много. Кто-то предлагает деньги. Кто-то лотереи. Вместо писем иногда попадается баннеры, в которых пишется примерно то же самое. Схемы идентичные. Во всех случаях преступник пытается надавить на самое больное. Либо опозорить, либо озолотить. Трудно отказаться, да?

Метод обмана стары, как сам интернет, но даже в 2020 году такие письма приходят с завидной регулярностью большому количеству людей, независимо от посещаемых страниц и ресурсов, на которых эти люди регистрируются.

Телефонный фишинг

Почти то же самое, что и письма от официальных представителей, только голосом по телефону. Пожалуй, самое распространенное на текущий момент явление — звонки от сотрудников банка. Вам звонит персона, представляется банковским рабочим и говорит, что прямо сейчас, в эту самую секунду, кто-то списывает с вашего счета деньги. Жертва в растерянности не совсем понимает, какие деньги и за что списывают. «Сотрудник банка» заявляет, что готов все вернуть обратно, только вот надо назвать номер карты и другие клиентские данные. А потом код из СМС. На кону деньги. Возможно, последние, ну что еще делать? Люди говорят и остаются ни с чем.

Гораздо проще, когда мошенники ошибаются и говорят о суммах, которых на счету нет. Или вовсе представляются сотрудниками банков, в которых человек не держит счетов. Но если попадут, то шансов на успех довольно много. Доверчивых хватает.

Как защитить себя от фишинга?

На самом деле, знание о том, что такое фишинг, уже в какой-то степени помогает себя защитить. Как минимум повысится бдительность и возникнет четкое понимание того, что в интернете слишком много персонажей, желающих стащить у вас персональные данные или деньги. Но мы все-таки рассмотрим и другие варианты. Итак, представьте, мы –потенциальная жертва фишинга, которая вовсе не желает такой быть. Вот что мы делаем прямо сейчас, чтобы себя спасти.

Изучаем техники фишинга

Да, самообразование крайне важно. Я, конечно, описал парочку популярных фишинг-методик, но этого недостаточно. Мошенники — смышленые ребята. У них R&D штаты похлеще топовых технологических компаний. Постоянно выдумывают что-то новое. Учатся обходить спам-фильтры, ищут новые пути добраться до почтовых ящиков людей. Все круче и круче оформляют подставные веб-сайты. Ищут подход к жертвам и натаскивают себя в психологии, чтобы увести побольше добычи. Поэтому лучше интересоваться темой и время от времени посещать новостные сайты о безопасности в интернете. Так можно побольше разузнать о проблеме и быть подготовленным.

Дважды думаем, прежде чем перейти по какой-либо ссылке

Оставайтесь бдительными и подозрительными до последнего. Увидели в письме ссылку? Подождите. Сначала убедитесь, что ящик действительно принадлежит компании, которая вам пишет. Покупаете что-то на Авито, а ссылку для оплаты товара почему-то отправляет продавец, а не сервис? Задумайтесь. Не факт, что тут нет обмана. Появилась возможность без усилий заработать огромную сумму денег в интернете? Не верьте. Ничего не дается просто так. Лотереи — ложь. Просто так деньги в интернете тоже не раздают. Так что всё, что хоть на долю секунду показалось подозрительным, надо подвергнуть серьезному анализу. И при необходимости отправить в спам.

Используем программы для защиты от фишинга

Есть утилиты, которые обязуются защищать клиента от фишинга. По большому счету, тот же браузер можно считать такой утилитой. Или же спам-фильтры, встроенные в серверную часть вашего почтового сервиса. Но это не совсем то. Есть специализированное программное обеспечение. Оно зачастую встроено в антивирусы. Установив условный «Касперский» или Avast, уже получите защиту от фишинга. Антивирус предупредит, если защитит мошеннический сайт или письмо.

К сожалению, базы антивируса пополняются не так быстро. Их эффективность не всегда стоит оплачиваемых средств. Так что надеяться исключительно на программу не стоит. Подведет в самый неподходящий момент.

Чтобы защищаться от всяких мошеннических объявлений в интернете, скачайте тот же AdBlock. Заблокируете рекламу и не увидите сообщений о том, что в интернете где-то дают миллион долларов за красивый IP-адрес.

Смотрим на содержимое адресной строки

Сразу скажу, что это не всегда помогает. Но бывает. Некоторые совсем отбитые мошенники клепают подставные страницы без зазрения совести, оставляя очевидные ошибки в адресе. vkantakte.ru, aple.net, netlixx.com. Бывают и более завуалированные. Те, кто похитрее, используют специальные символы, что похожи на английские буквы, но таковыми не являются. Поэтому спокойно регистрируют домен с названием популярной компании. Отличить почти нереально.

Также стоит обращать внимание на наличие SSL-шифрования. В адресной строке должен отображаться значок в виде навесного замка. Но опять же это не показатель. Мошенники до того преисполнились в своем мастерстве, что заказывают сертификаты для своих подставных сайтов. И это работает.

Держим учетные записи под контролем

Понятное дело, за всеми созданными почтовыми ящиками и аккаунтами не уследишь. Но хотя бы за мало-мальски актуальными стоит приглядывать. Заходите на них. Иногда меняйте пароль. Не оставляйте фишерам пространства для поиска дополнительной информации о вас. Заходите в онлайн-банк и проверяйте счет регулярно. И обязательно в тот самый момент, когда вам позвонит преступник, который будет заявлять, что со счета снимают деньги. В общем, держите ситуацию под контролем, чтобы никто не мог вам навязать фальшивую версию происходящего.

Регулярно обновляем браузер

Как я уже писал выше, браузер тоже своего рода защита от фишинга. Браузеры умеют защищать пользователей, предупреждая об опасности, когда те заходят на сайты, которые уже были скомпрометированы ранее, но все еще функционируют и представляют угрозу для интернета. Чем свежее браузер, тем более серьезные методы защиты данных в нем используются. Соответственно, больше шансов избежать попадания на какую-нибудь фишинговую страницу.

Не забываем про брандмауэр

Тут тот же принцип, что и с антивирусом. Лучше не пренебрегать. Пусть блокирует входящие соединения и оповещает о них. Он, конечно, не убережет от писем, но вот какие-нибудь рекламные скрипты, жаждущие подключиться к компьютеру, остановить сможет.

Анализируем pop-up

Внимательно читаем, что за информация всплывает на сайтах. Обычно все эти «Ура, вы выиграли миллион долларов, заберите прямо сейчас» как раз и появляются в качестве всплывшего уведомления. Старайтесь случайно не кликнуть по ссылке в pop-up-окне или по такому окну целиком. Наверняка там уже настроена переадресация на какой-нибудь подставной ресурс с вирусом или чем-то в таком духе. Если поп-апов с мошеннической информацией становится слишком много, можно использовать дополнение No Script для браузеров. Оно блокирует опасные всплывающие окна.

Не делимся ни с кем персональными данными

Важнейший из всех советов. Никому ничего не говорите в интернете. Сотрудник банка никогда не попросит у вас номер карты, CVV-код или другую личную информацию. Все, что специалисту такой структуры нужно для работы, у него есть. С незнакомцами в интернете тоже аккуратно. В частности, с теми, кто торгует на площадках Б/У-товаров. Там хитрых и жадных до чужих денег людишек почему-то сильно больше.

Оставайтесь бдительными и не верьте никому в интернете. Изучайте тему фишинга. Не ведитесь на провокации и «халяву» в виде африканского наследства. Если вы не звезда, то ваши видео с веб-камеры никому не будут интересны, а бесплатный сыр сами знаете где.

Фишинг (метод сетевого мошенничества) является одним из наиболее эффективных методов, используемых киберпреступниками для кражи ваших учетных данных. Этот метод представляет собой сочетание социальной инженерии и компьютерных навыков, целью является качественная маскировка под какую-либо авторитетную организацию, чтобы заставить пользователя выполнить определенные действия. Фишинг можно использовать по-разному, рассмотрим различные подходы и способы защиты от них.

- Введение

- Инструменты и тактика

- Установка вредоносной программы

- Регистрация похожего домена

- Атаки на организации

- Перенаправление портов

- Выводы

Введение

Сразу определимся, что основным вектором фишинг-атаки является вредоносный веб-сайт, грамотно (или нет) маскирующийся под легитимный. Такого рода маскировка осуществляется при помощи HTML, CSS и javascript, и результат, поверьте, может удивить вас — часто злоумышленникам удается создать точную копию популярного безобидного сайта. Следующим шагом будет попытка заставить пользователя посетить именно его сайт вместо настоящего. Это не так просто, как может казаться: есть несколько способов, о них поговорим чуть позже.

Также киберпреступникам стоит помнить о том, чтобы их сайт не был обнаружен властями или владельцами сайта, под который они пытаются замаскировать свой. Чтобы избежать обнаружения и охватить как можно большую аудиторию, фишеры используют в основном спам. Спам-письма часто отправляются с помощью бот-сети, поэтому маловероятно, что злоумышленники в таких случаях будут найдены властями. Часто спамеры располагают базами данных адресатов, им важно знать, клиентом какой организации является тот или иной пользователь, это позволит провести таргетированную атаку и сделать ее более эффективной.

Инструменты и тактика

В арсенале злоумышленников есть множество способов, которые позволяют обмануть пользователей и заставить их думать, что они посещают легитимный сайт. Обычно спам-письмо отправляется клиенту какой-либо организации, оно содержит гиперссылку, которая якобы ссылается на абсолютно безобидный сайт, например www.innocentwebsite.com.

Однако гиперссылка указывает на IP-адрес вместо имени домена. Маловероятно, что обычный клиент обратит на это внимание, отсюда и возникает этот хакерский трюк. Когда пользователь нажимает на www.innocentwebsite.com, его трафик перенаправляется на вредоносный веб-сайт, который идентичен оригиналу.

Установка вредоносной программы

Установка вредоносной программы — еще один вариант для злоумышленника. Эта программа может присвоить безобидному домену вредоносный IP-адрес, изменив файл hosts. Либо же зловред может использовать уязвимость в браузере жертвы для того, чтобы пользователь подключился к вредоносному сайту.

Тем не менее, такой сценарий представляется маловероятным, так как если хакер установит вредоносную программу на компьютер жертвы, ему вовсе не требуется прибегать к фишингу. Он вполне может использовать ее в качестве кейлоггера и таким образом собрать все пароли и учетные данные жертвы.

Регистрация похожего домена

Еще есть вероятность, что злоумышленник зарегистрирует похожее на легитимное доменное имя в надежде, что пользователь ошибется при вводе этого адреса в строку браузера. Например, вредоносный веб-сайт может быть зарегистрирован на www.inn0centwebsite.com, учитывая, что подлинный сайт www.innocentwebsite.com. Если пользователь ошибется, то попадет на вредоносный сайт. Также киберпреступник может закодировать URL-адрес так, чтобы он казался идентичным настоящему.

Атаки на организации

Очень распространенная процедура фишинга состоит из следующих этапов:

- Сканирование веб-серверов на уязвимости.

- Компрометация уязвимых серверов.

- Установка руткита.

- Загрузка фишингового сайта и массовых спам-инструментов.

С этого момента злоумышленник автоматизирует процедуру отправки спам-писем, которые кажутся вполне легитимными, приходящими с подлинного сервера. Этот метод обычно используется организованными группами киберпреступников, нацеленными на большое количество известных организаций, а не на отдельных лиц.

Перенаправление портов

Перенаправление портов — очень эффективный вариант для злоумышленников, которые не хотят устанавливать руткиты на взломанные веб-серверы. Используя уязвимость на сервере, можно установить инструмент перенаправления портов, который будет прозрачно перенаправлять весь трафик на вредоносный сервер в другой стране. Преступник начинает отправлять спам-письма, пользователи нажимают на ссылку — дело сделано.

Выводы

Не попасться на фишинг — вопрос здравого смысла. Серьезная организация вроде банка никогда не будет отправлять вам электронное письмо с просьбой изменить пароль или поделиться своими учетными данными. И если у вас есть сомнения, лучше позвонить им по официальному номеру телефона. Никогда не нажимайте на ссылки в сомнительных письмах, и вы будете в безопасности. Если же есть непреодолимое желание перейти по ссылке, можно сделать это на виртуальной машине.