Моделирование угроз на основе сценариев или Как Cyber Kill Chain и ATT&CK помогают анализировать угрозы ИБ

Введение

В последние годы ФСТЭК России последовательно отменяет устаревшие руководящие документы Гостехкомиссии России, в которых для обеспечения безопасности информационных систем требовалось выполнить фиксированный набор требований безопасности. Новые нормативные требования фактически обязывают операторов информационных систем самостоятельно формулировать требования безопасности с учетом специфики защищаемого объекта. Основным инструментом для этого является анализ угроз и, к сожалению, методики проведения такого анализа в нормативной базе описаны крайне скупо.

Одним из наиболее эффективных приемов анализа угроз является моделирование сценариев реализации угроз с построением графов атак, который в англоязычных источниках получил название «Cyber Kill Chain».

Регламентирование в российской нормативной базе деятельности по анализу угроз

На сегодняшний день в

нормативных документах ФСТЭК России

Приказ ФСТЭК России от 11.02.2013 N 17 «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах».

Приказ ФСТЭК России от 18.02.2013 N 21 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных».

Приказ ФСТЭК России от 14.03.2014 N 31 «Об утверждении Требований к обеспечению защиты информации в автоматизированных системах управления производственными и технологическими процессами на критически важных объектах, потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и для окружающей природной среды».

Приказ ФСТЭК России от 25.12.2017 N 239 «Об утверждении Требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации».

установлен единый порядок формирования требований безопасности, предъявляемых к информационным системам. Каждый нормативный документ определяет перечень базовых мер безопасности информации, которые являются обязательными для всех информационных систем одинакового класса защищенности или одинаковой категории значимости. В дополнение к нормативным документам выпускаются

методические документы,

Методический документ «Меры защиты информации в государственных информационных системах» для приказов ФСТЭК №17 и №21. Аналогичный документ разрабатывается для приказов ФСТЭК №31 и №239.

которые содержат требования к реализации базовых мер безопасности. При этом декларируется, что базовый набор мер безопасности является необходимым, но не достаточным, и на оператора информационной системы возлагается обязанность самостоятельно провести анализ угроз и сформулировать требования к дополнительным мерам безопасности. Кроме того, требования к базовым мерам безопасности вариабельны, и оператор информационной системы должен самостоятельно их интерпретировать с учетом как специфики защищаемого объекта, так и с учетом актуальных для него угроз безопасности.

Так, например, одной из мер безопасности, направленной на защиту от компьютерных атак, является мера безопасности СОВ.1

«Обнаружение вторжений»,

Определена как базовая мера защиты во всех четырех упомянутых выше приказах ФСТЭК.

которая предписывает применять средства обнаружения вторжений уровня сети в государственных информационных системах и информационных системах персональных данных второго и первого классов защищенности, а также значимых объектах КИИ второй и первой категорий значимости. При этом на основе анализа угроз оператору информационной системы необходимо самостоятельно решить, следует ли применять такие средства обнаружения вторжений в информационных системах третьего класса защищенности и на объектах КИИ третьей категории значимости, а также не следует ли дополнить их средствами обнаружения вторжений уровня узла.

Возникает вопрос: как именно следует проводить анализ угроз? Наиболее подробно процедура описана в приказе №239, но даже это описание не дает прямого ответа. Так, в соответствии с требованиями данного документа анализ угроз безопасности информации должен включать:

- выявление источников угроз и оценку возможностей нарушителей;

- анализ возможных уязвимостей информационной системы и отдельных ее компонентов;

- определение возможных способов (сценариев) реализации угроз безопасности информации;

- оценку возможных последствий от реализации угроз.

При этом в качестве исходных данных для анализа угроз следует использовать банк данных угроз безопасности ФСТЭК и руководствоваться методическими документами ФСТЭК России.

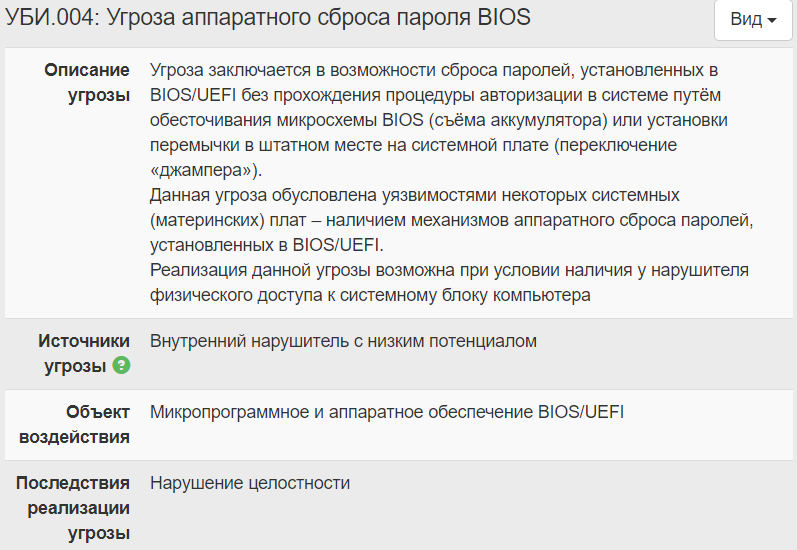

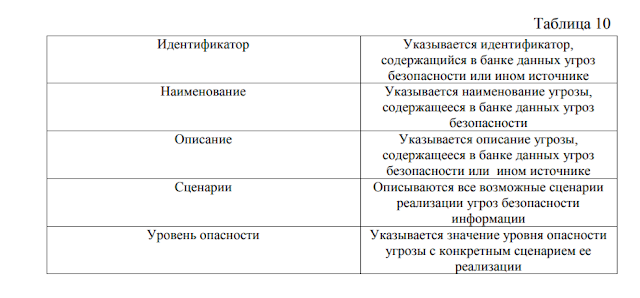

Раздел «Угрозы» Банка данных угроз и уязвимостей ФСТЭК России содержит описания более 200 видов угроз. Описания довольно краткие (см. пример на рисунке 1), и самое главное – большинство угроз сформулированы в терминах воздействия на отдельный компонент информационной системы. Без дополнительного анализа по такому описанию невозможно сделать вывод о последствиях воздействия для функционирования информационной системы и для безопасности обрабатываемой в ней информации.

Рисунок 1. Пример описания угрозы из БДУ ФСТЭК

В методических документах (например, в выписке из базовой модели угроз безопасности персональных данных

*

Аналогичный документ, рекомендованный для применения в критических информационной инфраструктуре, является документом ограниченного распространения и в настоящей статье не рассматривается.

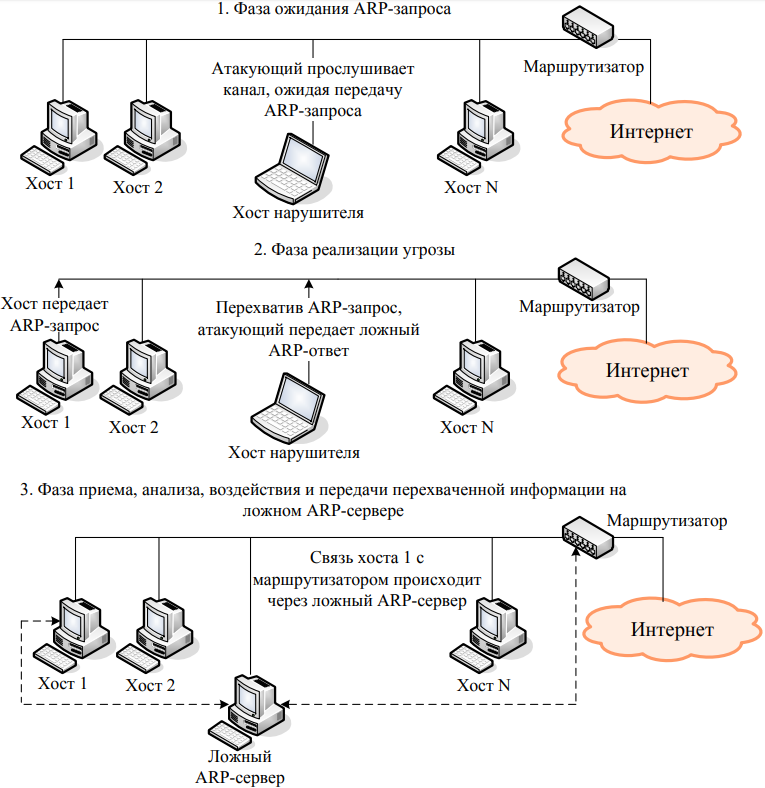

) рассматривается значительно меньшее количество угроз, но при этом и возможности нарушителя, и способы реализации ими угроз безопасности рассмотрены значительно подробнее. Однако и в этом документе описания большинства угроз сформулированы в терминах воздействия на отдельный компонент информационной системы с невозможностью без дополнительного анализа сделать адекватные выводы о последствиях реализации угрозы. Так, в документе подробно описана атака ARP spoofing (подмена MAC-адреса взаимодействующего узла в ARP-таблице атакуемого узла), но из этого описания сложно сделать вывод о том, как именно данная атака используется для анализа сетевого трафика, и к каким последствиям для защищаемой информационной системы она может привести (см. рисунок 2).

Рисунок 2. Описание атаки ARP spoofing в методическом документе ФСТЭК

Подобная ориентированность описаний угроз не на информационную систему в целом, а на отдельные ее компоненты создает для операторов информационных систем определенные трудности при моделировании угроз и провоцирует ошибки моделирования.

«Угроза», «способ», «сценарий»

Основной задачей системы информационной безопасности, когда речь идет об организации, является обеспечение нормального функционирования организации. Это особенно хорошо видно в нормативных документах по обеспечению безопасности критической информационной инфраструктуры: нарушения критических процессов (информационных, технологических, управленческих и т.п.) организации и последствия этих нарушений определяют категорию значимости информационной системы, используемой в этих процессах, а категория значимости – состав мер защиты.

При этом угрозы функционированию организации и основным процессам ее деятельности могут быть реализованы воздействием на информацию в процессе ее обработки, хранения или передачи, то есть реализацией угроз безопасности информации. Таким образом, регулятор задал определенную последовательность действий, включающих в себя анализ угроз:

- определяем угрозы критическим процессам и возможные последствия их реализации;

- исходя из этого определяем класс защищенности или категорию значимости, на их основе определяем базовый набор мер безопасности;

- проводим анализ угроз безопасности информации, реализация которых может привести к реализации угроз критическим процессам;

- на основании результатов анализа определяем особенности реализации базового набора мер безопасности и включаем в него дополнительные меры.

На практике специалисты органов власти и субъекты критической информационной инфраструктуры часто декларируют иной подход, который кажется им более простым:

- выбираем из БДУ и методических документов ФСТЭК все описанные угрозы безопасности информации и оцениваем, актуальны ли они для каких-либо компонентов информационной системы;

- если угроза безопасности информации актуальна для какого-либо компонента информационной системы, оцениваем, к каким последствиям для критических процессов она может привести.

Подобный подход методически неверен. В указанных источниках угрозы описаны в терминах воздействия на отдельный элемент информационной системы или инфраструктуры, причем для этого воздействия нарушителю требуется обладать определенными возможностями. Так, для перехвата трафика методом ARP spoofing нарушителю необходимо контролировать один из узлов локальной сети. Поскольку изначально нарушитель может не обладать подобными возможностями, у исследователя появляется соблазн признать данную угрозу неактуальной. Но в реальной жизни угрозы, которые могут быть реализованы в одно действие, большая редкость. Каждый известный инцидент – многоходовка, набор последовательных действий нарушителя в рамках некоторого сценария. Целью всех этих действий является достижение нужных нарушителю последствий выполнения сценария, а каждая реализуемая в рамках этого сценария угроза безопасности информации – лишь способ приблизиться к достижению этой цели. Таким образом, концентрация на анализе отдельных угроз безопасности информации может привести к тому, что действительно серьезные и практически реализуемые угрозы критическим процессам так и не будут рассмотрены. Покажем это на примере реального инцидента.

16 августа 2015 года

Подробнее см. в постановлении девятого арбитражного апелляционного суда от 31 августа 2016 г. по делу №А40-209112/2015

была проведена массовая кража денежных средств из банкоматов банков, входящих в Объединенную Расчетную Систему. Преступники открыли карточные счета в одном из региональных банков и в течение суток провели 3135 операций снятия наличных с карт с последующей отменой платежа на общую сумму около 470 млн руб. Все операции отмены были выполнены с использованием учетных записей двух уполномоченных сотрудников банка-эмитента. Как моделируются такие угрозы?

Для кражи наличных средств из банкоматов часто применяется атака «отмена платежа» (payment reversal). Преступник открывает в банке счет и получает привязанную к нему платежную карту. На счет вносится сумма, которую можно за одну операцию снять наличными в банкомате (150-200 тыс. руб.), и эту сумму банк устанавливает в качестве текущего лимита операций с данной картой. Преступник снимает эту сумму в банкомате, лимит уменьшается до нуля, после чего в процессинговый центр поступает сообщение об отмене платежа и для лимита операций устанавливается прежнее значение. Это дает преступнику возможность снова снять ту же сумму наличными. Такой трюк может повторяться до тех пор, пока в кассетах банкомата не закончатся купюры или пока действия преступника не будут замечены.

Отменить операцию может только сотрудник банка, обладающий необходимыми полномочиями, который в данной схеме действует как соучастник преступления. При моделировании угроз безопасности информации такой сотрудник рассматривается как основной источник угрозы, а самой угрозе в БДУ ФСТЭК соответствует, например, «УБИ.063: Угроза некорректного использования функционала программного и аппаратного обеспечения». В качестве защиты от данной угрозы нормативные документы Банка России рекомендуют применять «метод двойного ввода», при котором действие, выполненное одним сотрудником, должно быть подтверждено вторым сотрудником. Анализ угроз, проведенный по «упрощенной схеме» подтвердит достаточность этой меры защиты.

В данном примере «двойной ввод» не способен был предотвратить кражу. Как установило следствие, преступники внедрялись в информационную инфраструктуру банка, рассылая сотрудникам банка сообщения электронной почты с внедренной вредоносной программой Trojan-Dropper.Win32.Metel. Данная троянская программа позволяет получать контроль над атакованными рабочими местами, устанавливает соединение с сервером управления и дает хакерам возможность удаленно применять стандартные методы атаки на внутреннюю инфраструктуру (поиск и эксплуатация известных уязвимостей, анализ сетевого трафика с перехватом паролей пользователей и т.п.). Получив контроль над рабочими местами уполномоченных пользователей, преступники получили возможность отправлять от их имени управляющие сообщения в процессинговый центр. При этом защита методом «двойного ввода» не является для атакующего препятствием: учетная запись второго сотрудника получается теми же способами, что и первая учетная запись.

Таким образом, при моделировании угроз предусмотреть возможность такого инцидента можно было только в форме последовательности действий:

- внедрение вредоносной программы в атакуемую инфраструктуру с применением методов социальной инженерии («УБИ.186: Угроза внедрения вредоносного кода через рекламу, сервисы и контент» – наиболее близкая по смыслу к рассылке инфицированных сообщений электронной почты);

- загрузка на контролируемые узлы инфраструктуры инструментальных средств, необходимых для расширения атаки («УБИ.006: Угроза внедрения кода или данных»);

- анализ сетевого трафика, получение учетных записей и аутентификационных маркеров («УБИ.034: Угроза использования слабостей протоколов сетевого/локального обмена данными»);

- повышение привилегий до получения необходимых прав доступа – чаще всего атакующие стремятся получить административный доступ к контроллеру домена («УБИ.031: Угроза использования механизмов авторизации для повышения привилегий»);

- использование привилегированного доступа для выполнения нужных нарушителю действий («УБИ.063: Угроза некорректного использования функционала программного и аппаратного обеспечения»).

Подобная моделируемая последовательность действий называется сценарием реализации угрозы, причем выше описан только один из возможных сценариев, которые могли привести к подобному инциденту. Каждый элемент сценария описывает воздействие, приближающее нарушителя к достижению цели. При этом каждое из действий само по себе не представляет опасности для информационной системы, а большинство из них еще и нереализуемо без выполнения первых шагов сценария. Но, как мы видим, без рассмотрения таких сценариев очень легко недооценить возможности нарушителя, а тогда не будут приняты и необходимые меры защиты.

«Сценарный» подход к моделированию угроз имеет свое ограничение – он применим только для случая целенаправленных действий нарушителя. При этом, во избежание путаницы, приходится изменять понятийный аппарат, введенный в нормативных документах, используя следующие понятия:

- угроза – возможность наступления неприемлемых негативных последствий для функционирования организации в результате целенаправленных действий нарушителя;

- сценарий угрозы – последовательность действий нарушителя, способная привести к реализации угрозы;

- угроза безопасности информации – способ выполнения нарушителем определенного действия в рамках сценария угрозы.

Таким образом, при «сценарном» моделировании угроз БДУ ФСТЭК становится источником информации не об угрозах, а о способах выполнения нарушителем действий, которые могут складываться в сценарий угрозы.

Сценарии Cyber Kill Chain

Чтобы упростить моделирование действий нарушителя, исследователи неоднократно пытались систематизировать известные сценарии атак и выделить основные их

фазы по аналогии с

фазами ведения боевых действий.

Само понятие «kill chain» (убийственная последовательность) заимствовано из сленга Корпуса морской пехоты США и означает типовую последовательность действий, приводящую к уничтожению противника (например, «find, fix, fight, finish» — «найти, обездвижить, атаковать, прикончить»), в более широком смысле – к достижению требуемого результата.

Одна из первых систематизированных моделей (The Cyber Kill Chain) была предложена компанией Lockheed-Martin в 2011 году. Согласно этой модели, успешная атака на информационную инфраструктуру организации состоит из семи фаз:

- разведка (reconnaissance), то есть сбор общедоступной информации об объекте атаки;

- подготовка инструментария, прежде всего – вредоносного ПО (weaponization), с учетом особенностей инфраструктуры объекта атаки;

- доставка (delivery) вредоносного ПО на атакуемый объект;

- внедрение вредоносного ПО с использованием уязвимостей (exploitation);

- использование внедренного вредоносного ПО для развертывания дополнительных инструментальных средств (installation), необходимых для развития атаки;

- использование внедренных инструментальных средств для удаленного доступа к инфраструктуре и получения контроля над ней (command and control);

- достижение целей нарушителя (actions on objective).

Подобное разделение на фазы в целом соответствует большинству атак, связанных с использованием вредоносного ПО, но для моделирования угроз подобная модель практически непригодна, потому что:

- она неплохо описывает проникновение нарушителя в инфраструктуру и закрепление в ней, но не позволяет прогнозировать действия нарушителя, направленные на получение контроля над инфраструктурой и достижение им конечных целей;

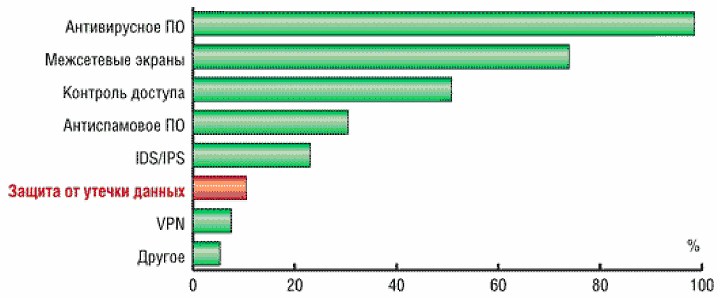

- в этой модели применение вредоносного ПО является ключевой возможностью нарушителя, что провоцирует ошибочный вывод о том, что защита должна ориентироваться прежде всего на применение антивирусных средств.

Тем не менее, несмотря на свои недостатки, модель дала толчок к развитию сценарных методов моделирования атак, и на сегодняшний день основным инструментом моделирования является база знаний ATT&CK (Adversarial Tactics, Techniques & Common Knowledge – тактики, техники и известные факты о противнике) компании MITRE. Ее создатели пошли по пути накопления базовых техник (techniques), то есть способов выполнения нарушителем атакующих действий. Техники группируются в тактики (tactics), направленных на достижение нарушителем некоторой цели, конечной или промежуточной. Всего выделяются двенадцать тактик:

- Первичное проникновение (initial access) – получение нарушителем начального (хоть какого-то) доступа к информационной системе или сегменту сети, который в дальнейшем используется в качестве плацдарма для развития атаки.

- Выполнение (execution) необходимого нарушителю программного кода (инструментальных средств) на узле, к которому получен первичный доступ. Эта тактика может использоваться для внедрения вредоносного ПО, но не ограничивается им.

- Закрепление (persistance) – обеспечение инструментальным средствам нарушителя возможности постоянного присутствия на атакованном узле, в том числе – после принудительного завершения процесса, перезагрузки узла и т.п.

- Повышение привилегий (privilege escalation) – название тактики говорит само за себя.

- Противодействие защите (defense evasion) – защита инструментальных средств нарушителя от обнаружения или блокирования со стороны применяемых жертвой средств защиты.

- Авторизованный доступ (credential access) – получение нарушителем учетных записей легитимных пользователей или иной информации, необходимой для получения доступа к компонентам информационной инфраструктуры от имени легитимных пользователей, а также создание нарушителем собственных учетных записей, обладающих необходимыми привилегиями.

- Исследование (discovery) – сбор сведений об инфраструктуре, полезных для начала или развития атаки.

- Распространение (lateral movement) – получение начального доступа к компонентам информационной инфраструктуры, смежным с атакованным узлом.

- Сбор (collection) данных, которые могут как сами по себе являться целью действий нарушителя, так и способствовать дальнейшим действиям нарушителя (например, перехват клавиатурного ввода или изображения на экране компьютера).

- Удаленное управление (command and control) инструментальными средствами нарушителя.

- Эксфильтрация (exfiltration), то есть копирование данных за пределы атакованной информационной инфраструктуры, в том числе – с обходом средств противодействия.

- Причинение вреда (impact), в том числе – на промежуточных стадиях сценария для сокрытия следов или затруднения противодействия.

В отличие от модели The Cyber Kill Chain, в ATT&CK тактики не образуют последовательность. В этой модели нарушитель может выполнить начальное проникновение в организацию, исследовать ее инфраструктуру и обнаружить незащищенный доступ в инфраструктуру дочерней компании, провести исследование и найти на серверах дочерней компании незащищенную целевую информацию, извлечь ее и совершить иные действия.

Для каждой тактики в базе знаний содержатся возможные способы ее реализации – техники. Так, в зависимости от конкретного программного инструмента, тактика «выполнение» для его внедрения может быть реализована через программный интерфейс API, с помощью утилит командной строки, через регистрацию компонента ActiveX утилитой regsvr32, с помощью расписания Scheduled Task и т.п. Для каждой техники в базе знаний содержится ее подробное описание и публично известные случаи применения этой техники в реальной жизни.

Таким образом, данная база знаний позволяет при моделировании угроз детально проработать возможные действия нарушителя.

Применение ATT&CK для моделирования угроз

Обратной стороной детального описания техник в модели ATT&CK является невозможность ее использования для абстрактной информационной системы на стадии ее создания. Моделирование угроз на основе этой модели возможно только после того, как будут выбраны основные технические решения, а также на стадии оценки защищенности информационной системы для ее последующей модернизации.

При моделировании угроз используется фиксированная модель нарушителя. Рассматриваемый нарушитель:

- является высококлассным специалистом;

- обладает знанием и навыками применения всех техник ATT&CK;

- способен применять известные техники и их вариации;

- способен использовать инструментальные средства, имеющиеся в свободном доступе или свободной продаже;

- способен самостоятельно разрабатывать инструментальные средства, при условии, что принцип их действия известен;

- знает архитектуру программных и аппаратных средств, особенности их реализации и использования их функциональных возможностей на уровне разработчика, но в объеме, соответствующем документации, имеющейся в свободном доступе или предоставляемой пользователям.

Прежде всего, определяются начальные возможности нарушителя:

- для внешнего нарушителя – нахождение вне периметра защиты, но с возможностью доступа к общедоступным интерфейсам исследуемой информационной системы и к интерфейсам ограниченного доступа с правами непривилегированного пользователя;

- для внутреннего нарушителя – нахождение в пользовательском сегменте локальной вычислительной сети с доступом только к интерфейсам исследуемой информационной системы, общедоступным для этого сегмента, в некоторых случаях – с возможностью доступа к компонентам информационной системы с правами непривилегированного пользователя.

Моделирование угроз проводится по тем же принципам, что и тестирование на проникновение, но без практического выполнения атакующих действий. Для начальной точки сценария оценивается, какие именно объекты будут доступны нарушителю и какими возможности нарушитель обладает при доступе к каждому такому объекту. Моделирование проводится итерационно:

- Для каждого объекта определяются применимые для него техники атаки в условиях отсутствия противодействия (например, в случае отсутствия средств защиты, их некорректной настройки и т.п.).

- Для каждой применимой техники определяются последствия ее успешного применения нарушителем, например, расширение возможностей доступа к рассматриваемым объектам или получение начального доступа к новым объектам. При этом новые объекты добавляются в область моделирования угроз, а для ранее рассмотренных объектов фиксируется получение нарушителем новых возможностей.

- Для каждой применимой техники также определяются меры защиты, необходимые для противодействия ее применению, и формируются или уточняются требования к ее реализации.

- Для каждой применимой техники также определяются следы, которые может оставить нарушитель при ее применении (сигнатуры применяемых инструментальных средств, характерные события или особенности сетевого трафика) – в дальнейшем они могут использоваться как индикаторы компрометации для регистрации атак.

- Если очередная итерация моделирования привела к расширению перечня объектов, к которым нарушитель условно получил доступ в ходе моделирования, или изменились возможности нарушителя при доступе к отдельным объектам, итерация повторяется. Если итерация не привела к каким-либо изменениям модели, возможности нарушителя считаются исчерпанными и проводится оценка результатов, условно достигнутых нарушителем в ходе моделирования.

Описанный выше подход может оказаться очень трудоемким, поэтому на практике часто применяются различные способы оптимизации, например:

- формулируются базовые меры защиты и типовые требования к их реализации, а применимость техник действий нарушителя оценивается исходя из предположения о корректной реализации этих мер защиты;

- область моделирования ограничивается отдельной информационной системой или отдельными ее подсистемами и т.п.

Подобные способы оптимизации снижают трудозатраты моделирования, но создают риск переоценки эффективности защиты.

Результатом моделирования является ориентированный граф (иногда называемый графом атак), узлами которого являются объекты, попавшие в область моделирования (например, узлы корпоративной вычислительной сети или компоненты информационной системы), а дугами – применение отдельных техник. Характеристикой дуги являются возможности доступа к объекту, полученные нарушителем при применении соответствующей техники; характеристикой узла – совокупные возможности доступа к соответствующему объекту, полученные нарушителем в ходе моделирования. На основе совокупных возможностей доступа к узлам сети или компонентам информационной системы оцениваются результирующие возможности нарушителя по воздействию на функционирование информационной системы и негативные последствия такого воздействия.

В случае, если воздействие нарушителя на один или несколько узлов приводит к неприемлемым последствиям для функционирования информационной системы или организации в целом, такое воздействие характеризуется как угроза функционированию системы (или угроза процессу, в котором используется информационная система), а все возможные пути в графе атак, приводящие к такому воздействию признаются возможными сценариями реализации данной угрозы.

Заключение

Моделирование угроз на основе сценариев позволяет одновременно решить сразу несколько задач обеспечения информационной безопасности:

- охватить максимально возможный спектр угроз, актуальных для данной информационной системы;

- разработать детальные требования к мерам безопасности, препятствующим каждому возможному действию нарушителя;

- определить индикаторы компрометации, которые позволят обнаружить применение сценария реализации угрозы;

- заблаговременно разработать меры оперативного реагирования на каждый сценарий;

- в ходе реагирования на атаку – прогнозировать возможные следующие действия нарушителя и оперативно противодействовать им.

При этом каждой технике из базы знаний ATT&CK соответствует некоторая угроза из БДУ ФСТЭК, что позволяет использовать БДУ как классификатор действий нарушителя и формализовывать сценарии в соответствии с требованиями нормативных документов ФСТЭК.

При этом следует учитывать, что база знаний ATT&CK имеет свои ограничения. Так, она содержит только примеры действий нарушителя, возможность выполнения которых подтверждена практикой или лабораторными исследованиями, и на ее основе невозможно в полном объеме смоделировать некоторые теоретически возможные угрозы, предусмотренные БДУ ФСТЭК. Таким образом, моделирование угроз на основе сценариев требует не только заимствования готовых знаний, но и самостоятельной оценки возможностей реализации перспективных угроз, особенно когда речь идет о применении мобильной связи, облачных технологий, Интернета вещей и т.п.

Интернет-портал «Безопасность пользователей в сети Интернет»

admin@safe-surf.ru

https://safe-surf.ru

Другие материалы

Каждый из нас понимает очевидную вещь: перспективное планирование обеспечивает широкому кругу (специалистов) участие в формировании первоочередных требований..

Интернет-портал «Безопасность пользователей в сети Интернет»

admin@safe-surf.ru

https://safe-surf.ru

5. Оценка возможности реализации (возникновения) угроз

безопасности информации и определение их актуальности

5.1 Определение источников угроз безопасности информации

5.1.1. В ходе оценки угроз безопасности информации должны быть определены возможные антропогенные источники угроз безопасности информации, к которым относятся лица (группа лиц), осуществляющие реализацию угроз безопасности информации путем несанкционированного доступа и (или) воздействия на информационные ресурсы и (или) компоненты систем и сетей, — актуальные нарушители.

5.1.2. Исходными данными для определения возможных актуальных нарушителей являются:

а) общий перечень угроз безопасности информации, содержащийся в банке данных угроз безопасности информации ФСТЭК России (bdu.fstec.ru), модели угроз безопасности информации, разрабатываемые ФСТЭК России в соответствии с подпунктом 4 пункта 8 Положения о Федеральной службе по техническому и экспортному контролю, утвержденного Указом Президента Российской Федерации от 16 августа 2004 г. N 1085, а также отраслевые (ведомственные, корпоративные) модели угроз безопасности информации;

б) описания векторов компьютерных атак, содержащихся в базах данных и иных источниках, опубликованных в сети «Интернет» (CAPEC, ATT&CK, OWASP, STIX, WASC и др.);

в) нормативные правовые акты Российской Федерации, в соответствии с которыми создается и функционирует система или сеть, содержащие описание назначения, задач (функций) систем и сетей, состав обрабатываемой информации и ее правовой режим;

г) документация на сети и системы (в части сведений о назначении и функциях, составе и архитектуре систем и сетей, о группах пользователей и уровне их полномочий и типах доступа, о внешних и внутренних интерфейсах);

д) договоры, соглашения или иные документы, содержащие условия использования информационно-телекоммуникационной инфраструктуры центра обработки данных или облачной инфраструктуры поставщика услуг (в части персонала поставщика услуг, имеющего доступ к этой инфраструктуре, его прав и обязанностей, уровня полномочий и типов доступа);

е) результаты оценки ущерба (рисков), проведенной обладателем информации или оператором;

ж) негативные последствия от реализации (возникновения) угроз безопасности информации, определенные в соответствии с настоящей Методикой;

з) объекты воздействия угроз безопасности информации и виды воздействия на них, определенные в соответствии с настоящей Методикой.

Указанные исходные данные могут быть дополнены иными документами и сведениями с учетом особенностей области деятельности, в которой функционируют системы и сети.

5.1.3. На основе анализа исходных данных, а также результатов оценки возможных целей реализации нарушителями угроз безопасности информации определяются виды нарушителей, актуальных для систем и сетей.

Основными видами нарушителей, подлежащих оценке, являются:

специальные службы иностранных государств;

террористические, экстремистские группировки;

преступные группы (криминальные структуры);

отдельные физические лица (хакеры);

конкурирующие организации;

разработчики программных, программно-аппаратных средств;

лица, обеспечивающие поставку программных, программно-аппаратных средств, обеспечивающих систем;

поставщики услуг связи, вычислительных услуг;

лица, привлекаемые для установки, настройки, испытаний, пусконаладочных и иных видов работ;

лица, обеспечивающие функционирование систем и сетей или обеспечивающих систем оператора (администрация, охрана, уборщики и др.);

авторизованные пользователи систем и сетей;

системные администраторы и администраторы безопасности;

бывшие (уволенные) работники (пользователи).

Указанные виды нарушителей могут быть дополнены иными нарушителями с учетом особенностей области деятельности, в которой функционируют системы и сети. Для одной системы и сети актуальными могут являться нарушители нескольких видов.

5.1.4. Нарушители признаются актуальными для систем и сетей, когда возможные цели реализации ими угроз безопасности информации могут привести к определенным для систем и сетей негативным последствиям и соответствующим рискам (видам ущерба). Возможные цели реализации угроз безопасности информации нарушителями приведены в приложении 6 к настоящей Методике.

Пример соответствия нарушителей, возможных целей реализации ими угроз безопасности информации и возможных негативных последствий и видов рисков (ущерба) от их реализации (возникновения) приведен в приложении 7 к настоящей Методике.

5.1.5. Нарушители имеют разные уровни компетентности, оснащенности ресурсами и мотивации для реализации угроз безопасности информации. Совокупность данных характеристик определяет уровень возможностей нарушителей по реализации угроз безопасности информации.

В зависимости от уровня возможностей нарушители подразделяются на нарушителей, обладающих:

базовыми возможностями по реализации угроз безопасности информации (Н1);

базовыми повышенными возможностями по реализации угроз безопасности информации (Н2);

средними возможностями по реализации угроз безопасности информации (Н3);

высокими возможностями по реализации угроз безопасности информации (Н4).

Для одной системы или сети актуальными могут являться нарушители, имеющие разные уровни возможностей.

Уровни возможностей нарушителей по реализации угроз безопасности информации приведены в приложении 8 к настоящей Методике.

5.1.6. Для актуальных нарушителей должны быть определены их категории в зависимости от имеющихся прав и условий по доступу к системам и сетям, обусловленных архитектурой и условиями функционирования этих систем и сетей, а также от установленных возможностей нарушителей. При этом нарушители подразделяются на две категории (рисунок 5, 6):

внешние нарушители — нарушители, не имеющие прав доступа в контролируемую (охраняемую) зону (территорию) и (или) полномочий по доступу к информационным ресурсам и компонентам систем и сетей, требующим авторизации;

внутренние нарушители — нарушители, имеющие права доступа в контролируемую (охраняемую) зону (территорию) и (или) полномочия по автоматизированному доступу к информационным ресурсам и компонентам систем и сетей.

Рисунок 5. Внешний нарушитель при реализации угроз

безопасности информации

Рисунок 6. Внутренний нарушитель при реализации угроз

безопасности информации

Внутренние нарушители первоначально могут иметь разный уровень прав доступа к информационным ресурсам и компонентам систем и сетей (например, доступ в личный кабинет на сайте, исполнение обязанностей на автоматизированном рабочем месте, администрирование систем и сетей). К внутренним нарушителям относятся пользователи, имеющие как непривилегированные (пользовательские), так и привилегированные (административные) права доступа к информационным ресурсам и компонентам систем и сетей.

5.1.7. Внешние нарушители реализуют угрозы безопасности информации преднамеренно (преднамеренные угрозы безопасности информации) с использованием программных, программно-аппаратных средств или без использования таковых. Внутренние нарушители реализуют угрозы безопасности информации преднамеренно (преднамеренные угрозы безопасности информации) с использованием программных, программно-аппаратных средств или без использования таковых или непреднамеренно (непреднамеренные угрозы безопасности информации) без использования программных, программно-аппаратных средств.

Пример 4: к непреднамеренным угрозам безопасности информации могут относиться:

1) нарушение функционирования системы управления базы данных за счет ввода в поля данных информации, превышающей допустимый объем;

2) нарушение функционирования веб-ресурса за счет того, что системный <…>

5.1.8. В случае если к системам и сетям предъявлены требования к устойчивости и надежности функционирования (в части целостности и доступности информационных ресурсов и компонентов систем и сетей), дополнительно к антропогенным источникам угроз безопасности информации в качестве актуальных могут быть определены техногенные источники (физические явления, материальные объекты). Угрозы безопасности информации, связанные с техногенными источниками, включаются в модель угроз безопасности информации по решению обладателя информации или оператора систем и сетей.

Основными факторами возникновения угроз безопасности информации, связанными с техногенными источниками, могут являться:

а) недостатки качества, надежности программного обеспечения, программно-аппаратных средств, обеспечивающих обработку и хранение информации, их линий связи;

б) недостатки в работе обеспечивающих систем;

в) недоступность сервисов (услуг), предоставляемых сторонними организациями.

Возможность возникновения таких угроз определяется на основе статистики их возникновения за прошлые годы. В случае отсутствия указанной статистики возможно использование экспертной оценки.

Выявление техногенных источников должно осуществляться с учетом требований и правил, установленных уполномоченными федеральными органами исполнительной власти, национальными стандартами <1>, и не входит в область действия данной Методики.

———————————

<1> Например, такими стандартами являются:

ГОСТ Р 22.0.05-2020 Безопасность в чрезвычайных ситуациях. Техногенные чрезвычайные ситуации. Термины и определения;

ГОСТ Р 51901.1-2002 Менеджмент риска. Анализ риска технологических систем (с Поправкой).

5.1.9. По результатам определения источников угроз безопасности информации должны быть определены:

а) виды актуальных нарушителей и возможные цели реализации ими угроз безопасности информации, а также их возможности;

б) категории актуальных нарушителей, которые могут реализовывать угрозы безопасности информации, в том числе непреднамеренные угрозы.

При определении источников угроз безопасности информации необходимо исходить из предположения о наличии повышенной мотивации внешних и внутренних нарушителей, преднамеренно реализующих угрозы безопасности информации. Кроме того, необходимо учитывать, что такие виды нарушителей как специальные службы иностранных государств и террористические, экстремистские группировки могут привлекать (входить в сговор) внутренних нарушителей, в том числе обладающих привилегированными правами доступа. В этом случае уровень возможностей актуальных нарушителей будет определяться совокупностью возможностей нарушителей, входящих в сговор.

Примеры определения актуальных нарушителей при реализации угроз безопасности информации и соответствующие им виды нарушителей и их возможности приведены в приложении 9 к настоящей Методике.

5.2 Оценка способов реализации (возникновения) угроз

безопасности информации

5.2.1. В ходе оценки угроз безопасности информации должны быть определены возможные способы реализации (возникновения) угроз безопасности информации, за счет использования которых актуальными нарушителями могут быть реализованы угрозы безопасности информации в системах и сетях, — актуальные способы реализации (возникновения) угроз безопасности информации.

5.2.2. Исходными данными для определения актуальных способов реализации (возникновения) угроз безопасности информации являются:

а) общий перечень угроз безопасности информации, содержащийся в банке данных угроз безопасности информации ФСТЭК России (bdu.fstec.ru), модели угроз безопасности информации, разрабатываемые ФСТЭК России в соответствии с подпунктом 4 пункта 8 Положения о Федеральной службе по техническому и экспортному контролю, утвержденного Указом Президента Российской Федерации от 16 августа 2004 г. N 1085, а также отраслевые (ведомственные, корпоративные) модели угроз безопасности информации;

б) описания векторов компьютерных атак, содержащихся в базах данных и иных источниках, опубликованных в сети «Интернет» (CAPEC, ATT&CK, OWASP, STIX, WASC и др.);

в) документация на системы и сети (в части сведений о составе и архитектуре, о группах пользователей и их типах доступа и уровней полномочий, о внешних и внутренних интерфейсах);

г) негативные последствия от реализации (возникновения) угроз безопасности информации, определенные в соответствии с настоящей Методикой;

д) объекты воздействия угроз безопасности информации и соответствующие им виды воздействия, определенные в соответствии с настоящей Методикой;

е) виды и категории актуальных нарушителей, которые могут реализовывать угрозы безопасности информации, в том числе непреднамеренные угрозы, и их возможности, определенные в соответствии с настоящей Методикой.

Указанные исходные данные могут быть дополнены иными документами и сведениями с учетом особенностей области деятельности, в которой функционируют системы и сети.

5.2.3. На основе анализа исходных данных, а также возможностей нарушителей определяются способы реализации (возникновения) угроз безопасности информации, актуальные для систем и сетей.

Основными способами реализации (возникновения) угроз безопасности информации являются:

1) использование уязвимостей (уязвимостей кода (программного обеспечения), уязвимостей архитектуры и конфигурации систем и сетей, а также организационных и многофакторных уязвимостей);

2) внедрение вредоносного программного обеспечения;

3) использование недекларированных возможностей программного обеспечения и (или) программно-аппаратных средств;

4) установка программных и (или) программно-аппаратных закладок в программное обеспечение и (или) программно-аппаратные средства;

5) формирование и использование скрытых каналов (по времени, по памяти) для передачи конфиденциальных данных;

6) перехват (измерение) побочных электромагнитных излучений и наводок (других физических полей) для доступа к конфиденциальной информации, содержащейся в аппаратных средствах аутентификации;

7) инвазивные способы доступа к конфиденциальной информации, содержащейся в аппаратных средствах аутентификации;

9) ошибочные действия в ходе создания и эксплуатации систем и сетей, в том числе при установке, настройке программных и программно-аппаратных средств.

Указанные способы реализации (возникновения) угроз безопасности информации могут быть дополнены иными способами с учетом особенностей архитектуры и условий функционирования систем и сетей.

Способы реализации (возникновения) угроз безопасности информации определяются применительно к объектам воздействия, определенным в соответствии с настоящей Методикой. Способы являются актуальными, когда возможности нарушителя позволяют их использовать для реализации угроз безопасности и имеются или созданы условия, при которых такая возможность может быть реализована в отношении объектов воздействия. Одна угроза безопасности информации может быть реализована несколькими способами.

5.2.4. Условием, позволяющим нарушителям использовать способы реализации угроз безопасности информации, является наличие у них возможности доступа к следующим типам интерфейсов объектов воздействия:

внешние сетевые интерфейсы, обеспечивающие взаимодействие с сетью «Интернет», смежными (взаимодействующими) системами или сетями (проводные, беспроводные, веб-интерфейсы, интерфейсы удаленного доступа и др.);

внутренние сетевые интерфейсы, обеспечивающие взаимодействие (в том числе через промежуточные компоненты) с компонентами систем и сетей, имеющими внешние сетевые интерфейсы (проводные, беспроводные);

интерфейсы для пользователей (проводные, беспроводные, веб-интерфейсы, интерфейсы удаленного доступа и др.);

интерфейсы для использования съемных машинных носителей информации и периферийного оборудования;

интерфейсы для установки, настройки, испытаний, пусконаладочных работ (в том числе администрирования, управления, обслуживания) обеспечения функционирования компонентов систем и сетей;

возможность доступа к поставляемым или находящимся на обслуживании, ремонте в сторонних организациях компонентам систем и сетей.

Наличие указанных интерфейсов определяется архитектурой, составом и условиями функционирования систем и сетей, группами пользователей, их типами доступа и уровнями полномочий. В ходе анализа должны быть определены как логические, так и физические интерфейсы объектов воздействия, в том числе требующие физического доступа к ним.

Интерфейсы определяются на аппаратном, системном и прикладном уровнях систем и сетей, а также для телекоммуникационного оборудования. Возможность их использования на указанных уровнях определяется возможностями актуальных нарушителей.

5.2.5. На этапе создания систем и сетей определение интерфейсов объектов воздействия, которые могут использоваться для реализации угроз безопасности, проводится на основе предполагаемой архитектуры и условий функционирования систем и сетей, определенных на основе изучения и анализа исходных данных о них.

На этапе эксплуатации систем и сетей для определения интерфейсов объектов воздействия, которые могут использоваться для реализации угроз безопасности, дополнительно к документации на сети и системы используются результаты инвентаризации систем и сетей, проведенной с использованием автоматизированных средств.

5.2.6. По результатам оценки возможных способов реализации угроз безопасности информации должны быть определены:

а) виды и категории нарушителей, которые имеют возможность использования актуальных способов;

б) актуальные способы реализации угроз безопасности информации и типы интерфейсов объектов воздействия, за счет которых они могут быть реализованы.

Примеры определения актуальных способов реализации угроз безопасности информации и соответствующие им виды нарушителей и их возможности приведены в приложении 10 к настоящей Методике.

5.3 Оценка актуальности угроз безопасности информации

5.3.1. В ходе оценки угроз безопасности информации должны быть определены возможные угрозы безопасности информации и оценена их актуальность для систем и сетей — актуальные угрозы безопасности информации.

5.3.2. Исходными данными для оценки актуальности угроз безопасности информации являются:

а) общий перечень угроз безопасности информации, содержащийся в банке данных угроз безопасности информации ФСТЭК России (bdu.fstec.ru), модели угроз безопасности информации, разрабатываемые ФСТЭК России в соответствии с подпунктом 4 пункта 8 Положения о Федеральной службе по техническому и экспортному контролю, утвержденного Указом Президента Российской Федерации от 16 августа 2004 г. N 1085, а также отраслевые (ведомственные, корпоративные) модели угроз безопасности информации;

б) описания векторов компьютерных атак, содержащихся в базах данных и иных информационных источниках, опубликованных в сети «Интернет» (CAPEC, ATT&CK, OWASP, STIX, WASC и др.);

в) негативные последствия от реализации (возникновения) угроз безопасности информации, определенные в соответствии с настоящей Методикой;

г) объекты воздействия угроз безопасности информации и виды воздействий на них, определенные в соответствии с настоящей Методикой;

д) виды и категории актуальных нарушителей, которые могут реализовывать угрозы безопасности информации, в том числе непреднамеренные угрозы, и их возможности, определенные в соответствии с настоящей Методикой;

е) актуальные способы реализации (возникновения) угроз безопасности информации.

5.3.3. На основе анализа исходных данных определяются возможные для систем и сетей угрозы безопасности информации, к которым относятся осуществляемые нарушителем воздействия на информационные ресурсы и компоненты систем и сетей (объекты воздействия), в результате которых возможно нарушение безопасности информации и (или) нарушение или прекращение функционирования систем и сетей.

Угроза безопасности информации возможна, если имеются нарушитель или иной источник угрозы, объект, на который осуществляются воздействия, способы реализации угрозы безопасности информации, а реализация угрозы может привести к негативным последствиям:

УБИi = [нарушитель (источник угрозы); объекты воздействия;

способы реализации угроз; негативные последствия].

5.3.4. Актуальность возможных угроз безопасности информации определяется наличием сценариев их реализации.

Сценарии реализации угроз безопасности информации должны быть определены для соответствующих способов реализации угроз безопасности информации, определенных в соответствии с настоящей Методикой, и применительно к объектам воздействия и видам воздействия на них. Определение сценариев предусматривает установление последовательности возможных тактик и соответствующих им техник, применение которых возможно актуальным нарушителем с соответствующим уровнем возможностей, а также доступности интерфейсов для использования соответствующих способов реализации угроз безопасности информации.

Перечень основных тактик (тактических задач) и соответствующих им типовых техник, используемых для построения сценариев реализации угроз безопасности информации, приведен в приложении 11 к настоящей Методике.

5.3.5. На этапе создания систем и сетей должен быть определен хотя бы один сценарий каждого способа реализации возможной угрозы безопасности информации. Сценарий определяется для каждого актуального нарушителя и их уровней возможностей.

При наличии хотя бы одного сценария угрозы безопасности информации такая угроза признается актуальной для системы и сети и включается в модель угроз безопасности систем и сетей для обоснования выбора организационных и технических мер по защите информации (обеспечению безопасности), а также выбора средств защиты информации (рисунок 7).

Угроза несанкционированного доступа к базе данных,

содержащей защищаемую информацию

Рисунок 7. Пример сценария реализации угрозы

безопасности информации

На этапе эксплуатации систем и сетей для каждой возможной угрозы безопасности информации определяется множество возможных сценариев ее реализации в интересах оценки эффективности принятых технических мер по защите информации (обеспечению безопасности), в том числе средств защиты информации. При этом множество сценариев определяется для каждого актуального нарушителя и уровней его возможностей в соответствии с полученными результатами инвентаризации систем и сетей, анализа уязвимостей и (или) тестирования на проникновение, проведенных с использованием автоматизированных средств (рисунок 8).

5.3.6. На этапе эксплуатации определение сценариев реализации угрозы включает:

а) анализ исходных данных на систему или сеть, предусматривающий в том числе анализ документации, модели угроз безопасности информации, применяемых средств защиты информации, и определение планируемых к применению автоматизированных средств;

б) проведение инвентаризации информационных систем и сетей и определение объектов воздействия и их интерфейсов;

в) определение внешних интерфейсов, которые могут быть задействованы при реализации угроз безопасности информации;

г) определение внутренних интерфейсов, которые могут быть задействованы при реализации угроз безопасности информации;

д) выявление уязвимостей объектов воздействия, а также компонентов систем и сетей, имеющих внешние интерфейсы, с которыми посредством внутренних интерфейсов взаимодействуют объекты воздействия;

е) проведение тестирования на проникновение, подтверждающего возможность использования выявленных уязвимостей или выявления новых сценариев реализации угрозы безопасности информации;

ж) поиск последовательности тактик и техник, применение которых может привести к реализации угрозы безопасности информации, исходя из уровня возможностей актуальных нарушителей, а также результатов инвентаризации, анализа уязвимостей и тестирования на проникновение;

з) составление сценариев реализации угрозы безопасности информации применительно к объектам и видам воздействия, а также способам реализации угроз безопасности информации.

Рисунок 8. Пример сценариев реализации угроз

безопасности информации

Экспертный материал

Алексей Залецкий | специалист по информационной безопасности

Любой современный бизнес сталкивается с киберугрозами, которые не так очевидны, как финансовые угрозы и угрозы физической безопасности бизнеса, но потенциально могут нанести гораздо больший вред.

Столкнувшись с инцидентами информационной безопасности или требованиями регуляторов, первый вопрос, который встает перед любой компанией: «На чём основываться при создании системы защиты информации?». И тут на помощь приходит процедура моделирования угроз, которая позволяет определить актуальные угрозы безопасности, от которых и необходимо защищать бизнес.

Без моделирования угроз либо будет построена избыточная система защиты, защищающая в том числе от угроз, которых нет. Либо неэффективная система защиты, не охватывающая все актуальные угрозы.

Что такое модель угроз и кому необходимо ее разрабатывать

Модель угроз является фундаментом для создания системы защиты информации. При создании любой системы защиты в первую очередь нужно ответить на следующие вопросы:

-

Что защищаем?

-

От чего защищаем?

-

Какой ущерб может быть нанесен?

Первый и третий вопрос относится к оценке рисков. Оценка и анализ рисков позволит определить все активы в компании, которые необходимо защитить, определить их стоимость, критичность и какой ущерб может быть нанесён этим активам.

Как результат оценки рисков будет понимание, сколько обосновано компания может потратить на создание системы защиты информации. Так как информационная безопасность — это почти неосязаемая сфера, пока не случится инцидент, крайне важно руководству иметь какие-то ориентиры для определения объёма финансирования этой составляющей.

Но если смотреть с точки зрения построения системы защиты, даже при отчетливо понятных границах бюджета всё равно остаётся вопрос: «А от чего защищать?». И ответ на этот вопрос предоставляет модель угроз. Она позволяет понять, какие угрозы для компании актуальны, а какие нет, и что даёт возможность построить действительно эффективную систему защиты.

Моделирование угроз является обязательным для компаний, которые создают систему защиты в соответствии с требованиями регуляторов. То есть если у вас обрабатываются персональные данные или есть государственная информационная система либо даже критическая информационная инфраструктура, то вам это точно нужно. В остальных случаях — не обязательно. Но чем вы будете руководствоваться при выборе мер защиты? Можно, конечно, придерживаться лучших практик, но где гарантия, что созданная вами система будет не избыточно и при этом достаточна.

О том, как разработать модель угроз и на что обратить внимание, мы писали в статье.

Что нового в моделировании угроз

5 февраля 2021 года вышла новая методика ФСТЭК России по определению актуальных угроз. В этой методике нет ни одной формулы, она вся основывается на экспертном подходе и сочетает в себе определение актуальных угроз с риск ориентированным подходом. Это весьма современный документ, который учитывает в том числе вариант размещения защищаемых систем в облаках.

С 2015 года существует ресурс bdu.fstec.ru, который крайне полезен при моделировании угроз, а для некоторых типов систем даже обязателен.

Чего пока нет, так это новых базовых моделей угроз. Есть базовая модель угроз КСИИ от 2007 года (которая, в дальнейшем заменила документы по КИИ, кроме как раз базовой модели угроз) и базовая модель угроз персональных данных от 2008 года.

Базовая модель угроз безопасности информации в ключевых системах информационной инфраструктуры (утв. ФСТЭК России 18.05.2007) имеет гриф ДСП (для служебного пользования и не распространяется свободно).

Основные сложности при моделировании угроз

Самое сложное при моделировании угроз по новой методике — это разработка реалистичных сценариев. В методике приводятся только графические примеры таких сценариев. Но что, если актуальных угроз, например, штук 10, и на каждую есть по 10 разных сценариев. Трудоёмкость рисования этих сценариев становится крайне высока.

В конце данной статьи приводится более простой способ составления сценариев реализации угроз в табличном виде.

Кроме того, не имея опыта попытки эксплуатации уязвимостей как можно определить, реалистичный сценарий или нет. В идеале в команде экспертов должен быть пентестер, который точно может на основе своего опыта сказать, будет сценарий реалистичным или нет.

Используемые методики, иные документы и ресурсы

В первую очередь это методика оценки угроз безопасности информации ФСТЭК России от 5 февраля 2021 года.

Базовая модель угроз безопасности персональных данных при обработке в информационной системе персональных данных, утвержденная заместителем директора ФСТЭК России 15.02.2008.

Базовая модель угроз безопасности информации в ключевых системах информационной инфраструктуры, утвержденная ФСТЭК России 18 мая 2007 г.

Отраслевые базовые модели угроз.

Сайт Банка данных угроз ФСТЭК России.

Основные этапы моделирования угроз

В соответствии с новой методикой определение актуальных угроз проводится в три этапа:

Этап 1. Определение негативных последствий

Это как раз интеграция риск ориентированного подхода в процесс моделирования угроз. Но есть отличия. В риск ориентированном подходе сначала определяются активы, которым может быть нанесён ущерб, а уже потом определяются негативные последствия для этих активов.

В данном же случае негативные последствия определяются в отношении физических, юридических лиц и государства. То есть суммарный риск по всем активам.

Этап 2. Определение возможных объектов воздействия угроз безопасности информации

На данном этапе определяются конкретные активы, которым может быть нанесён вред. Начиная с информации, циркулирующей в информационной системе, заканчивая ПО и машинными носителями.

Этап 3. Оценка возможности реализации (возникновения) угроз безопасности информации и определение их актуальности.

Определяются источники угроз безопасности. В новой методике рассматриваются только антропогенные источники, иначе говоря, злоумышленники. Техногенные и природные факторы в расчёт не берутся. Как результат, должен быть определен список актуальных нарушителей.

Актуальные нарушители бывают как внешние, так и внутренние. Кроме того, они обладают разным потенциалом воздействия. Например, администратор будет иметь гораздо больше возможностей по взлому и нанесению негативных последствий, чем рядовой пользователь. Так же возможности спецслужб и опытных хакерских групп гораздо выше, чем возможности хакеров одиночек.

В новой методике определены четыре уровня возможностей нарушителей:

-

базовые возможности по реализации угроз безопасности информации (Н1);

-

базовые повышенные возможности по реализации угроз безопасности информации (Н2);

-

средние возможности по реализации угроз безопасности информации (Н3);

-

высокие возможности по реализации угроз безопасности информации (Н4).

Здесь есть отличия от того, как возможности классифицируются в Банке данных угроз (БДУ) ФСТЭК России, которые делятся на:

-

нарушитель с низким потенциалом;

-

нарушитель со средним потенциалом;

-

нарушитель с высоким потенциалом.

Возможно, в БДУ приведут классификацию нарушителей к формату новой методики. Но на данный момент принято считать, что нарушителям с базовыми, повышенными и средними возможностями соответствуют нарушителям со средним потенциалом.

Оценка актуальности угроз безопасности информации

Угроза является актуальной, если от реализации угрозы может быть нанесён ущерб, есть актуальный нарушитель и сценарий реализации угрозы.

В качестве исходных данных используются данные, собранные и систематизированные на предыдущих этапах. Явным образом не рассматривается мотивация нарушителя, но понятно, что немотивированного нарушителя вы при моделировании угроз навряд ли отнесете к актуальным.

Самое сложное — это определение сценариев реализации угроз.

В методике приведены примеры таких сценариев, например:

Данный сценарий показывают последовательность атаки на инфраструктуру промышленного предприятия. Для получения доступа к корпоративной сети используется атака отказ в обслуживании и письмо с вредоносным вложением. Что дальше позволяет с компьютеров корпоративной сети изменить настройки межсетевого экрана между корпоративной сетью и производственным сегментом и совершить атаку на сеть АСУ ТП, выводя из строя технологический процесс.

Разработка сценариев реализации угроз

Сценарии в графическом виде выглядят наглядно, но при большом количестве сценариев трудоёмкость составления модели угроз вырастает в разы.

Более удобный и предсказуемый в плане трудозатрат вариант — сценарии в табличном виде.

Примеры сценариев

Пример сценариев в табличном виде:

| УБИ | Наименование угрозы | Актуальность угрозы | Потенциал нарушителя | Тактика | Основные техники |

| 3-й уровень (обеспечения системного программного обеспечения серверных компонентов) | |||||

| 6 | Угроза внедрения кода или данных | Актуальная | Внешний нарушитель с низким потенциалом |

Т3 T10 |

Т3.1-Т3.9 Т10.1-Т10.7 |

| 8 | Угроза восстановления аутентификационной информации | Актуальная | Внешний нарушитель с низким потенциалом | Т6 | Т6.1-Т6.7 |

| 14 | Угроза длительного удержания вычислительных ресурсов пользователями | Актуальная | Внешний нарушитель с низким потенциалом | T10 | Т10.10-Т10.11 |

| 15 | Угроза доступа к защищаемым файлам с использованием обходного пути | Актуальная | Внешний нарушитель с низким потенциалом | T9 | Т9.4, Т9.7 |

| 22 | Угроза избыточного выделения оперативной памяти | Актуальная | Внешний нарушитель с низким потенциалом | T10 | Т10.10-Т10.11 |

| 28 | Угроза использования альтернативных путей доступа к ресурсам | Актуальная | Внешний нарушитель с низким потенциалом | T9 | Т9.11 |

| 31 | Угроза использования механизмов авторизации для повышения привилегий | Актуальная | Внешний нарушитель с низким потенциалом | Т6 | Т6.1-Т6.9 |

| 34 | Угроза использования слабостей протоколов сетевого/локального обмена данными | Актуальная | Внешний нарушитель с низким потенциалом | Т7 | Т7.21 |

Номера тактик и техник можно взять из приложения к методике и добавить собственные. Данный табличный вид позволяет автоматизировать процесс моделирования. Можно разработать свой шаблон сценариев, например, в Excel. Где, выбирая из перечня тактик и техник, можно за сравнительно небольшое время получить сценарии всех актуальных угроз.

Более детально сценарии реализации угроз безопасности, мы рассматривали на вебинаре.

Заключение

Процесс моделирования угроз весьма не прост, но разобраться в нём по силам каждому. Для качественного моделирования угроз лучше обращаться к профессионалам, потому что, как уже упоминалось в статье, для определения реалистичных сценариев угроз нужно привлекать опытных аудиторов и пентестеров. Компания Corpsoft 24 в рамках услуг размещения в облаке информационных систем, обрабатывающих информацию ограниченного доступа, предоставляет услуги по моделированию угроз, так и полного спектра услуг по защите информации.

Ознакомиться с облачным решением 152-ФЗ от Corpsoft24

О чем исследование

Ссылки на другие части исследования

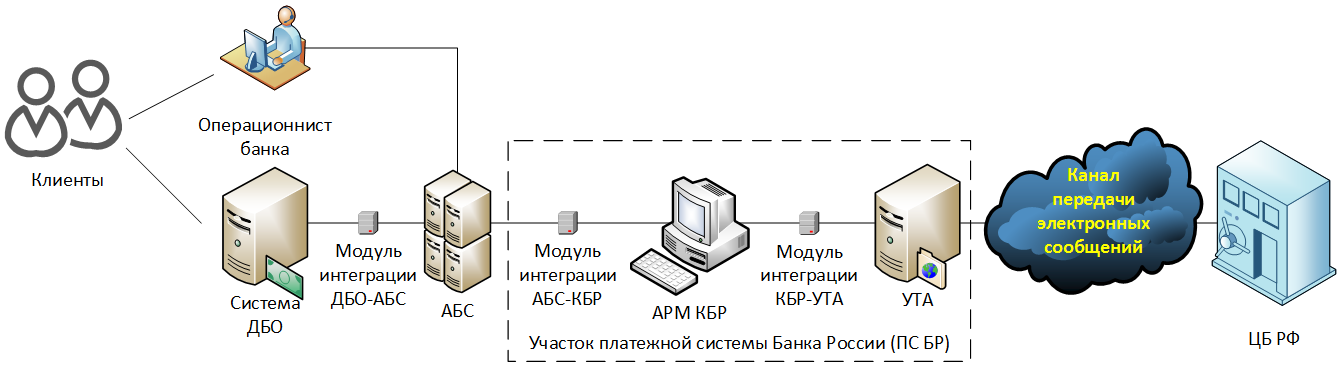

В данной статье представлена базовая модель угроз информационной безопасности банковских безналичных переводов, осуществляемых через платежную систему Банка России.

Угрозы, представленные здесь, справедливы практически для любого банка в Российской Федерации, а также для любых других организаций, использующих для осуществления расчетов толстые клиенты с криптографическим подтверждением платежей.

Настоящая модель угроз предназначена для обеспечения практической безопасности и формирования внутренней документации банков в соответствии с требованиями Положений Банка России № 552-П от 24 августа 2016 г. и № 382-П от 9 июня 2012 г.

Применение сведений из статьи в противоправных целях преследуется по закону.

Методика моделирования

Структура модели угроз

Одним из наиболее удачных на сегодняшний день способов моделирования компьютерных атак является Kill chain. Данный способ представляет компьютерную атаку как последовательность этапов, выполняемую злоумышленниками для достижения поставленных ими целей.

Описание большинства этапов приведено в MITRE ATT&CK Matrix, но в ней нет расшифровки конечных действий — «Actions» (последнего этапа Kill chain), ради которых злоумышленники осуществляли атаку и которые, по сути, и являются кражей денег у банка. Другой проблемой применения классического Kill chain для моделирования угроз является отсутствие в нем описания угроз, связанных с доступностью.

Данная модель угроз призвана компенсировать эти недостатки. Для этого она формально будет состоять из двух частей:

- Первая будет описывать проблемы, связанные с доступностью.

- Вторая, представляющая собой классический Kill chain с расшифрованным последним этапом, будет описывать «компьютерную» кражу денег у банка.

Методика формирования модели угроз

Основными требованиями к создаваемой модели угроз были:

- сохранение компактности и минимизация дублирования,

- полнота идентификации угроз и простота уточнения модели,

- обеспечение возможности работы с моделью как бизнес-специалистам, так и техническим работникам.

Для реализации поставленных задач модель строилась на базе методики «дерево угроз», в которую были внесены небольшие улучшения:

- Угрозы описывались, начиная с бизнес-уровня, и постепенно декомпозировались на технические составляющие.

- Угрозы, свойственные типовым элементам информационной инфраструктуры (например, сетевым соединениям, системам криптографической защиты информации, …) группировались в типовые модели угроз.

- Далее при моделировании угроз, свойственных типовым элементам информационной инфраструктуры, вместо дублирования описания угроз давалась ссылка на соответствующую типовую модель.

Порядок применения данной модели угроз к реальным объектам

Применение данной модели угроз к реальным объектам следует начинать с уточнения описания информационной инфраструктуры, а затем, в случае необходимости, провести более детальную декомпозицию угроз.

Порядок актуализации угроз, описанных в модели, следует проводить в соответствии с внутренними документами организации. В случае отсутствия таких документов их можно разработать на базе методик, рассмотренных в предыдущей статье исследования.

Особенности оформления модели угроз

В данной модели угроз приняты следующие правила оформления:

- Модель угроз представляет собой дерево угроз. Дерево угроз записывается в виде иерархического списка, где каждый элемент списка соответствует узлу дерева и соответственно определенной угрозе.

- Наименование угрозы начинается с идентификатора угрозы, который имеет вид:

У<Код угрозы>

где «У» — сокращение от угроза, «Код угрозы» — номер угрозы в иерархическом списке (дереве угроз).

- Описание угрозы может содержать в себе два блока:

- Пояснения содержат разъяснения к описываемой угрозе. Здесь могут приводиться примеры реализации угрозы, объяснение решений, принятых во время декомпозиции, ограничения по моделированию и другая информация.

- Декомпозиция содержит иерархический список дочерних угроз.

- При декомпозиции угроз по умолчанию считается, что реализация хотя бы одной дочерней угрозы приводит к реализации родительской угрозы. Если реализация родительской угрозы зависит от реализации дочерних угроз другим образом, то при декомпозиции в конце строки, описывающей родительский элемент, обозначается тип зависимости:

- (И) – реализация родительской угрозы происходит только при реализации всех дочерних угроз.

- (Сценарий) – реализация родительской угрозы происходит при некотором определенном сценарии или алгоритме реализации дочерних угроз.

- Ссылки на угрозы, описанные в этой же или других моделях угроз, оформляются по шаблону: Ссылка: «<Наименование модели угроз>.<Наименование угрозы>».

- Если наименование дочерней угрозы начинается с <…>, то это означает, что при чтении вместо <…> необходимо полностью вставить наименование родительской угрозы.

Базовая модель угроз информационной безопасности банковских безналичных платежей

Объект защиты, для которого применяется модель угроз (scope)

Область действия настоящей модели угроз распространяется на процесс безналичных переводов денежных средств через платежную систему Банка России.

Архитектура

В зону действия модели входит следующая информационная инфраструктура:

Здесь:

«Участок платежной системы Банка России (ПС БР)» — участок информационной инфраструктуры, подпадающий под действие требований Положения Банка России от 24 августа 2016 г. № 552-П. Критерий отнесения информационной инфраструктуры к участку ПС БР — обработка на объектах информационной инфраструктуры электронных сообщений в формате УФЭБС.

«Канал передачи электронных сообщений» включает в себя канал связи банка с ЦБ РФ, построенный через специализированного оператора связи или модемное соединение, а так же механизм обмена электронными сообщениями, функционирующий с помощью курьера и отчуждаемых машинных носителей информации (ОМНИ).

Перечень помещений, входящих в зону действия модели угроз, определяется по критерию наличия в них объектов информационной инфраструктуры, участвующих в осуществлении переводов денежных средств.

Ограничения модели

Настоящая модель угроз распространяется только на вариант организации платежной инфраструктуры с АРМ КБР, совмещающим в себе функции шифрования и электронной подписи, и не рассматривает случая использования АРМ КБР-Н, где электронная подпись осуществляется «на стороне АБС».

Угрозы безопасности верхнего уровня

Декомпозиция

У1. Прекращение функционирования системы безналичных переводов.

У2. Кража денежных средств в процессе функционирования системы безналичных переводов.

У1. Прекращение функционирования системы безналичных переводов

Пояснения

Потенциальный ущерб от реализации данной угрозы можно оценить на основании следующих предпосылок:

- В договорах обслуживания банковского счета, заключенных между клиентами и банком, как правило, присутствует отметка о том, в течение какого времени банк обязан исполнить платеж. Нарушение указанных в договоре сроков влечет ответственность банка перед клиентом.

- Если банк неожиданно прекратит исполнять платежи, то это вызовет вопросы о его финансовой стабильности, и, как следствие, может спровоцировать массовый отток депозитов.

- Непрерывность осуществления платежей является одним из условий сохранения лицензии на банковскую деятельность. Систематические отказы и сбои могут породить серьезные вопросы к банку со стороны ЦБ РФ и привести к отзыву лицензии.

В общем случае максимально допустимой задержкой исполнения платежа можно считать один рейс в течение операционного дня. Дальнейшее увеличение задержки будет приводить ко все большему ущербу для банка.

При декомпозиции данной угрозы учитывались следующие документы:

- Каталог угроз BSI Threat catalogue.

- Рекомендации в области стандартизации Банка России РС БР ИББС-2.2-2009. Обеспечение информационной безопасности организаций банковской системы Российской Федерации.

- ГОСТ Р 51275-2006 Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения.

Декомпозиция

У1.1. Проблемы с оборудованием или носителями информации, используемыми в осуществлении переводов:

У1.1.1. Отказы и сбои.

У1.1.2. Кража.

У1.1.3. Утрата.

У1.2. Уничтожение программ или данных, необходимых для осуществления переводов.

У1.3. Совершение злоумышленниками атак, направленных на отказ в обслуживании (DoS, DDoS) технических средств и каналов связи, используемых для осуществления переводов.

У1.4. Невозможность обмена электронными сообщениями с платежной системой ЦБ РФ (И):

У1.4.1. <…>, осуществляемого через сетевые соединения:

У1.4.1.1. Неработоспособность каналов связи с ЦБ РФ (И):

У1.4.1.1.1. <…>, предоставляемых специализированным оператором связи.

У1.4.1.1.2. <…>, организованных как модемное соединение.

У1.4.1.2. Прекращение действия информации, используемой для аутентификации сетевого соединения с ЦБ РФ.

У1.4.2. <…>, осуществляемого с помощью курьера на отчуждаемых машинных носителях информации (ОМНИ):

У1.4.2.1. Отсутствие должным образом оформленных документов:

У1.4.2.1.1 <…>, подтверждающих полномочия курьера.

У1.4.2.1.2 <…>, сопровождающих платежи на ОМНИ.

У1.5. Прекращения действия криптографических ключей, используемых для защиты электронных сообщений:

У1.5.1. Окончание сроков действия криптографических ключей.

У1.5.2. Компрометация криптографических ключей.

У1.5.3. Провокация злоумышленниками удостоверяющего центра ЦБ РФ на блокирование действия криптографических ключей банка.

У1.6. Отсутствие на рабочем месте лиц, участвующих в осуществлении безналичных платежей.

У1.7. Использование устаревших версий программного обеспечения, применяемого для осуществления безналичных переводов.

У1.8. Возникновение в помещениях условий, при которых невозможно нормальное функционирование технических средств, каналов связи и персонала, участвующих в переводах:

У1.8.1. Отсутствие электропитания.

У1.8.2. Существенные нарушения температурного режима (перегрев, переохлаждение).

У1.8.3. Пожар.

У1.8.4. Затопление помещения.

У1.8.5. Обрушение или угроза обрушения помещений.

У1.8.6. Вооруженное нападение.

У1.8.7. Радиоактивное или химическое заражение.

У1.8.8. Сильные электромагнитные помехи.

У1.8.9. Эпидемии.

У1.9. Административное прекращение доступа в здания или помещения, в которых расположена информационная инфраструктура, используемая для осуществления платежей:

У1.9.1. Блокирование доступа со стороны органов власти:

У1.9.1.1. Проведение обысков или других оперативно-следственных мероприятий.

У1.9.1.2. Проведение культурно-массовых мероприятий, религиозных праздников и т.д.

У1.9.2. Блокирование доступа со стороны собственника:

У1.9.2.1. Конфликт хозяйствующих субъектов.

У1.10. Действие обстоятельств непреодолимой силы (стихийные бедствия, катастрофы, массовые беспорядки, теракты, военные действия, зомбиапокалипсис, …).

У2. Кража денежных средств в процессе функционирования системы безналичных переводов

Пояснения

Кража денежных средств в процессе функционирования системы безналичных переводов представляет собой кражу безналичных денежных средств с их последующим или одновременным выводом из банка-жертвы.

Кража безналичных денежных средств представляет собой несанкционированное изменение остатка на счете клиента или банка. Данные изменения могут произойти в результате:

- нештатного изменения остатка на счете;

- несанкционированного внутрибанковского или межбанковского перевода денежных средств.

Нештатным изменением остатка на счете будем назвать не регламентированные внутренней документацией банка действия, в результате которых произошло несанкционированное уменьшение или увеличение остатка на банковском счете. Примерами подобных действий могу быть: проведение фиктивной банковской проводки, непосредственное изменение остатка в месте хранения (например, в базе данных) и другие действия.

Нештатное изменение остатка на счете, как правило, сопровождается штатными операциями по расходованию украденных денежных средств. К подобным операциям можно отнести:

- обналичивание денег в банкоматах банка-жертвы,

- осуществления переводов денежных средств на счета, открытые в других банках,

- совершения онлайн-покупок,

- и т.д.

Несанкционированный перевод денежных средств — это перевод, осуществленный без согласия лиц, правомочно распоряжающихся денежными средствами и, как правило, совершенный путем исполнения банком поддельного распоряжения о переводе денежных средств.

Формирование поддельных распоряжений о переводе денежных средств может производиться как по вине клиентов, так и по вине банка. В настоящей модели угроз будут рассмотрены только угрозы, находящиеся в зоне ответственности банка. В качестве распоряжений о переводах денежных средств в данной модели будут рассматриваться только платежные поручения.

В общем случае можно считать, что обработка банком внутрибанковских переводов является частным случаем обработки межбанковских переводов, поэтому для сохранения компактности модели далее будут рассматривать только межбанковские переводы.

Кража безналичных денежных средств может производиться как при исполнении исходящих платежных поручений, так и при исполнении входящих платежных поручений. При этом исходящим платежным поручением будем называть платежное поручение, направляемое банком в платежную систему Банка России, а входящим будем называть платежное поручение, поступающие в банк из платежной системы Банка России.

Декомпозиция

У2.1. Исполнение банком поддельных исходящих платежных поручений.

У2.2. Исполнение банком поддельных входящий платежных поручений.

У2.3. Нештатное изменение остатков на счете.

У2.1. Исполнение банком поддельных исходящих платежных поручений

Пояснения

Основной причиной, из-за которой банк может исполнить поддельное платежное поручение является его внедрение злоумышленниками в бизнес-процесс обработки платежей.

Декомпозиция

У2.1.1. Внедрение злоумышленниками поддельного исходящего платежного поручения в бизнес-процесс обработки платежей.

У2.1.1. Внедрение злоумышленниками поддельного исходящего платежного поручения в бизнес-процесс обработки платежей

Пояснения

Декомпозиция данной угрозы будет производиться по элементам информационной инфраструктуры, в которых может произойти внедрение поддельного платежного поручения.

| Элементы | Декомпозиция угрозы «У2.1.1. Внедрение злоумышленниками поддельного исходящего платежного поручения в бизнес-процесс обработки платежей» |

| Операционист банка | У2.1.1.1. |

| Сервер ДБО | У2.1.1.2. |

| Модуль интеграции ДБО-АБС | У2.1.1.3. |

| АБС | У2.1.1.4. |