BDU:W01 — Уязвимости, связанные с недостатками проверки вводимых данных

Описание:

Уязвимости данного типа связаны с ошибками, позволяющими нарушителю осуществить

несанкционированное внедрение кода в различные элементы, используемые в составе

веб-приложений:

— веб-страницы;

— запросы;

— заголовки;

— команды;

— сообщения;

— электронные документы.

Типы ошибок:

CWE-79 («Непринятие мер по защите структуры веб-страницы»)

CWE-20 («Недостаточная проверка вводимых данных»)

CWE-89 («Непринятие мер по защите структуры запроса SQL»)

CWE-78 («Непринятие мер по нейтрализации специальных элементов, используемых в

команде операционной системы»)

CWE-611 («Неверное ограничение XML-ссылок на внешние объекты»)

CWE-77 («Непринятие мер по чистке данных на управляющем уровне»)

CWE-601 («Переадресация URL на ненадежный сайт («Открытая переадресация»)»)

CWE-80 («Непринятие мер по нейтрализации script-related тэгов HTML на веб-странице

(основной XSS)»)

CWE-94 («Неверное управление генерацией кода (Внедрение кода)»)

CWE-434 («Неограниченная загрузка файлов опасного типа»)

CWE-74 («Неверная нейтрализация особых элементов в выходных данных, используемых

входящим компонентом («инъекция»)»)

CWE-83 («Непринятие мер по нейтрализации сценария в атрибутах на веб-странице»)

CWE-427 («Неконтролируемый элемент пути поиска»)

CWE-98 («Некорректное управление именем файла для оператора Include/Require в

программе PHP (Удаленное включение файла PHP)»)

CWE-626 («Ошибка взаимодействия нулевых байтов (Poison Null Byte)»)

CWE-91 («Внедрение XML (Blind XPath Injection)»)

CWE-96 («Непринятие мер по нейтрализации инструкций в статически сохраненном коде

(Внедрение статического кода)»)

CWE-90 («Непринятие мер по нейтрализации специальных элементов в запросе LDAP

(Внедрение LDAP)»)

CWE-116 («Некорректное кодирование или сокрытие выходных данных»)

CWE-444 («Передача скрытых HTTP-запросов»)

CWE-22 («Обход пути»)

CWE-35 («Обход пути: …/…//»)

Способы эксплуатации:

В общем случае уязвимости, связанные с недостаточной проверкой вводимых данных,

могут быть использованы нарушителем путем манипулирования входными данными

веб-приложения, контролируемыми пользователем

Известные способы эксплуатации для различных типов ошибок CWE:

1) CWE-20:

— выполнение произвольного кода путем отправки специально сформированного запроса;

— выполнение произвольного кода путем отправки специально сформированного

сериализованного

объекта Java;

— выполнение произвольного кода путем отправки специально сформированного flash-файла

(в

формате .swf);

— внесение несанкционированных изменений в файловую систему путем загрузки и

выполнения

вредоносного файла;

— повышение привилегий путем загрузки и выполнения вредоносного файла;

— выполнение произвольных команд путем отправки вредоносных запросов;

2) CWE-22:

— раскрытие защищаемой информации путем отправки специально созданных HTTP-запросов;

— получение содержимого каталога с ограниченным доступом путем отправки специально

сформированного HTTP-запроса;

— вызов отказа в обслуживании путем манипулирования параметрами запросов;

3) CWE-78:

— выполнение произвольного кода путем отправки специально сформированного запроса;

4) CWE-79:

— получение несанкционированного доступа к защищаемой информации путем отправки

специально

сформированного GET-запроса;

— осуществление межсайтовой сценарной атаки путем отправки специально сформированного

запроса;

— выполнение произвольного кода или осуществление межсайтовой сценарной атаки путем

загрузки на сервер вредоносных файлов с не запрещенным списком расширений (.pht, .php7,

.php5, .php3, .php4, .phtml, .pht и др.);

— отправка специально сформированного электронного письма;

5) CWE-89:

— получение содержимого базы данных путем манипулирования параметром GET-запроса;

— выполнение произвольных SQL-запросов, путем отправки специально сформированных

HTTP-запросов;

6) CWE-91:

— нарушение конфиденциальности, целостности и доступности защищаемой информации путем

отправки специально сформированных TCP и XML запросов;

7) CWE-434:

— выполнение произвольного кода путем загрузки вредоносного файла на сервер;

— выполнение произвольного кода путем загрузки вредоносного файла на сервер при

помощи

специально сформированного POST-запроса;

— чтение произвольных файлов на сервере путем объявления внешней ссылки;

— вызов отказа в обслуживании путем объявления внешней ссылки

Рекомендации по устранению и предотвращению:

1) Использование фреймворков (программных платформ) с автоматическими проверкой и

преобразованием пользовательских данных;

2) Использование проверки входных данных по «белым спискам»;

3) Использование WAF;

Для уязвимостей, связанных с недостаточной защитой структуры веб-страницы (CWE-79)

4) Использование политики защиты содержимого (Content Security Policy, CSP);

5) Анализ ограничений XSS-защиты в зависимости от используемого фреймворка и

обеспечение соответствующей обработки возникающих исключительных ситуаций

Для уязвимостей, связанных с недостаточной защитой структуры SQL-запросов

(CWE-89)

6) Использование параметризованных SQL-запросов;

7) Реализация экранирования специальных символов для динамических запросов;

предотвращения утечек данных);

Для уязвимостей, связанных с недостаточной защитой структуры XML (CWE-611,

CWE-91)

9) Своевременная установка обновлений для используемых обработчиков XML;

10) Отключение обработки внешних сущностей XML и DTD во всех используемых

XML-обработчиках;

11) Проверка входящих XML или XSL файлов с использованием XSD или другим способом

12) Использование вместо XML более простых форматов данных (например, JSON)

Примеры сценариев реализации угроз:

Пример сценария реализации угрозы несанкционированного доступа к автоматизированному

рабочему месту пользователя с использованием уязвимости системы управления содержимым

сайта, связанной с ошибкой CWE-79

Сбор информации о системах и сетях

1) Сканирование сетевых служб с целью определения уязвимостей, имеющих эксплойты

или иные техники использования уязвимостей;

Получение первоначального доступа к компонентам систем и сетей

2) Осуществление межсайтовой сценарной атаки путем отправки специально

сформированного запроса (CWE-79);

Внедрение и исполнение вредоносного программного обеспечения в системах и

сетях

4) Выполнение кода через различного рода загрузчики («drive-by» атака);

Закрепление (сохранение доступа) в системе или сети

5) Скрытая установка и запуск средств удаленного доступа

Сбор и вывод из системы или сети информации, необходимой для дальнейших действий

при реализации угроз безопасности информации или реализации новых угроз

6) Вывод информации через разрешённые на периметровых средствах защиты стандартные

tcp/udp-порты (например, tcp/80)

Примеры записей уязвимостей в БДУ:

Ссылки на источники:

BDU:W02 — Уязвимости, связанные с недостатками управления доступом и защиты данных

Описание:

Уязвимости данного типа связаны с ошибками механизмов разграничения доступа, а также

механизмов защиты данных, позволяющими нарушителю получить несанкционированный доступ к

запрашиваемому элементу веб-приложения

Типы ошибок:

CWE-284 («Неправильный контроль доступа»)

CWE-264 («Разрешения, привилегии и средства управления доступом»)

CWE-285 («Неправильная авторизация»)

CWE-863 («Неправильная авторизация»)

CWE-269 («Небезопасное управление привилегиями»)

CWE-862 («Отсутствие авторизации»)

CWE-59 («Неверное определение ссылки перед доступом к файлу»)

CWE-276 («Неправильные стандартные разрешения»)

CWE-639 («Обход авторизации посредством использования ключа, контролируемого

пользователем»)

CWE-73 («Внешнее управление именем или путем файла»)

CWE-668 («Раскрытие ресурса для ошибочной области»)

CWE-913 («Недостаточный контроль ресурсов кода с динамическим управлением»)

CWE-338 («Использование криптографически слабого генератора псевдослучайных чисел»)

CWE-693 («Нарушение механизма защиты данных»)

CWE-200 («Раскрытие информации»)

CWE-598 («Раскрытие информации посредством строки запросов»)

CWE-319 («Передача секретной информации в виде открытого текста»)

CWE-256 («Хранение пароля в незашифрованном виде»)

CWE-312 («Незашифрованное хранение критичной информации»)

CWE-326 («Слабое шифрование»)

CWE-310 («Проблемы использования криптографии»)

CWE-331 («Недостаточная энтропия»)

CWE-325 («Отсутствие необходимого этапа шифрования»)

CWE-327 («Использование криптографических алгоритмов, содержащих дефекты или

риски»)

CWE-311 («Непринятие мер по шифрованию секретных данных»)

CWE-538 («Утечка информации о файлах и каталогах»)

CWE-257 («Хранение паролей в восстанавливаемом формате»)

CWE-12 («Ошибка в конфигурации ASP.NET: отсутствие пользовательской страницы

ошибки»)

CWE-16 («Конфигурация»)

Способы эксплуатации:

В общем случае уязвимости, связанные с недостатками контроля доступа и защиты

данных, могут быть использованы нарушителем с помощью специально сформированного запроса

или путем перехвата трафика

Известные способы эксплуатации для различных типов ошибок CWE:

1) CWE-12:

— раскрытие защищаемой информации о системе с помощью вызова необработанного

исключения путем выполнения запросов с измененными значениями пользовательских

переменных;

2) CWE-16:

— раскрытие защищаемой информации с помощью специально созданного запроса;

3) CWE-200:

— получение доступа к защищаемой информации Java Content Repository с помощью

специально сформированного запроса;

— получение доступа к защищаемой информации об учетных данных и Cookie путем чтения

аутентификационных заголовков;

— раскрытие защищаемой информации с помощью специально сформированных запросов;

— раскрытие защищаемой информации с помощью специально сформированного SNMP-запроса;

— получение информации о внутренней сети путем сканирования портов;

— получение доступа к конфиденциальным данным с помощью отправки специально

созданного JSON-сообщения;

4) CWE-264:

— обход существующих ограничений доступа с помощью специально сформированного

запроса;

— получение доступа к аутентификационным данным интерфейса REST API с помощью

специально сформированных HTTP-запросов;

— получение доступа на изменение, добавление или удаление данных с помощью

HTTP-протокола;

— повышение своих привилегий с помощью специально созданного URI-запроса;

— получение полного контроля над приложением с помощью сетевого протокола T3;

5) CWE-284:

— получение доступа к защищаемой информации с помощью специально сформированного

HTTP-запроса;

— получение доступа к защищаемой информации о конфигурации устройства с помощью

специально сформированных запросов;

— получение несанкционированного доступа к защищаемым данным с помощью протокола

HTTP;

— повышение своих привилегий с помощью специально сформированного HTTP-запроса;

— получение доступа на изменение, добавление или удаление данных с помощью

HTTP-протокола;

— выполнение произвольных действий на уязвимом устройстве с привилегиями

администратора с помощью специально сформированноых HTTP-запросов;

6) CWE-285:

— повышение своих привилегий с помощью специально сформированного HTTP-запроса;

7) CWE-598:

— выполнение произвольного кода с помощью специально сформированого GET-запроса;

— раскрытие информации путем манипулирования параметром;

9) CWE-863:

— повышение привилегий с помощью специально созданного запроса

Рекомендации по устранению и предотвращению:

1) Классификация данных, обрабатываемых, хранимых или передаваемых приложением в

целях определения данных, подлежащих защите и последующая реализация разграничения

доступа согласно классификации;

2) Хранение паролей с использованием надежных функций хеширования;

3) Запрет доступа к ресурсам в стандартной конфигурации для всех ресурсов, за

исключением общедоступных;

4) Контроль доступа к моделям данных путем назначения владельцев записей, а не прав

пользователей на создание, просмотр, обновление или удаление записей;

5) Отключение вывода списка каталогов веб-сервера, а также обеспечение отсутствия

метаданных файлов (например, .git) и файлов резервных копий в корневых веб-каталогах;

6) Регистрация событий запрета доступа;

7) Ограничение частоты доступа к API и веб-интерфейсу для минимизации возможностей

по использованию инструментов автоматизации атак

Примеры сценариев реализации угроз:

Пример сценария реализации угрозы подмены информации, обрабатываемой программным

средством для реализации гипертекстовой среды путем эксплуатации уязвимости, связанной с

ошибкой CWE-284

Сбор информации о системах и сетях

1) Сканирование сетевых служб с целью определения уязвимостей, имеющих эксплойты

или иные техники использования уязвимостей;

Повышение привилегий по доступу компонентам систем и сетей

2) Повышение своих привилегий с помощью специально сформированного HTTP-запроса

(CWE-284);

Неправомерный доступ и (или) воздействие на информационные ресурсы или

компоненты систем и сетей, приводящее к негативным последствиям

3) Подмена информации

Примеры записей уязвимостей в БДУ:

Ссылки на источники:

BDU:W03 — Уязвимости, связанные с недостатками работы со структурами данных

Описание:

Уязвимости данного типа связаны с ошибками работы с различными структурами данных с

учетом параметров, полученных извне. Эксплуатация таких уязвимостей может привести к

выполнению произвольного кода, в том числе, с последующим получением полного контроля

над узлом, под управлением которого работат веб-приложение, или к аварийному завершению

работы программы

Типы ошибок:

CWE-119 («Выход операции за границы буфера в памяти»)

CWE-502 («Восстановление в памяти недостоверных данных»)

CWE-787 («Запись за границами буфера»)

CWE-121 («Переполнение буфера в стеке»)

CWE-704 («Неправильное преобразование типов»)

CWE-415 («Повторное освобождение»)

CWE-122 («Переполнение буфера в куче»)

CWE-189 («Ошибки, возникающие при обработке чисел»)

CWE-476 («Разыменование указателя NULL»)

CWE-822 («Ненадежное разыменование указателя»)

CWE-416 («Использование после освобождения»)

CWE-120 («Копирование буфера без проверки размера входных данных (классическое

переполнение буфера)»)

CWE-125 («Чтение за границами буфера»)

Способы эксплуатации:

В общем случае уязвимости, связанные с недостатками работы со структурами данных,

могут быть использованы нарушителем путем формирования специальных объектов, подающихся

на вход веб-приложения (например, файлов или запросов)

Известные способы эксплуатации для различных типов ошибок CWE:

1) CWE-119:

— вызов отказа в обслуживании с помощью специально сформированного RPC-запроса;

— выполнение произвольного кода с повышенными привилегиями с помощью специально

сформированной веб-страницы;

— выполнение произвольного кода с помощью специально сформированных запросов;

— вызов отказа в обслуживании с помощью специально сформированных запросов;

— выполнение произвольного кода с помощью специально сформированных файлов формата

Advanced Recording Format (ARF) или Webex Recording Format (WRF);

2) CWE-120:

— выполнить произвольный код с помощью специально сформированного сообщения RPC;

3) CWE-189:

— вызов отказа в обслуживании с помощью специально сформированного RPC-запроса;

4) CWE-415:

— перезагрузка устройства с помощью специально сформированных HTTP-запросов;

— отказ в обслуживании с помощью специально сформированных HTTP-запросов;

5) CWE-502:

— выполнение произвольного кода с помощью специально сформированных данных;

— манипулирование файлами в целевой системе с помощью специально сформированных

данных;

— выполнение произвольного кода с помощью специально созданного запроса;

— выполнение произвольного кода, путем отправки специально сформированного

сериализованного объекта Java;

6) CWE-787:

— выполнение произвольного кода в целевой системе с помощью специально созданных

вредоносных файлов формата MCR;

— выполнение произвольного кода в целевой системе с помощью специально сформированной

веб-страницы

Рекомендации по устранению и предотвращению:

1) Запуск кода с минимальными привилегиями;

2) Использование WAF;

Для уязвимостей, связанных с небезопасной десериализацией (CWE-502)

3) Проверка целостности сериализованных объектов, например, с помощью цифровых

подписей, для предотвращения создания вредоносных объектов или подмены данных;

4) Ввод строгих ограничений типов при десериализации перед созданием объекта;

5) Отслеживание десериализации с предупреждением о фактах продолжительной

десериализации

Примеры сценариев реализации угроз:

Пример сценария реализации угрозы переведения в состояние «отказ в обслуживании»

маршрутизатора путем эксплуатации уязвимости, связанной с ошибкой CWE-119

Сбор информации о системах и сетях

1) Сканирование сетевых служб с целью определения уязвимостей, имеющих эксплойты

или иные техники использования уязвимостей;

Неправомерный доступ и (или) воздействие на информационные ресурсы или

компоненты систем и сетей, приводящее к негативным последствиям

2) Вызов отказа в обслуживании с помощью специально сформированных запросов

(CWE-119)

Примеры записей уязвимостей в БДУ:

Ссылки на источники:

BDU:W04 — Уязвимости, связанные с недостатками проверки подлинности

Описание:

Уязвимости данного типа связаны с недостатками реализации процедур аутентификации. В

результате эксплуатации таких уязвимостей нарушитель может получить доступ к

веб-приложению от имени пользователей с различными уровнями доступа. В зависимости от

полученных прав в системе нарушитель может раскрыть защищаемую информацию, а также

нарушить ее целостность или доступность. В отдельных случаях нарушитель может получить

полный контроль над узлом, на базе которого функционирует веб-приложение

Типы ошибок:

CWE-352 («Межсайтовая фальсификация запросов»)

CWE-287 («Неправильная аутентификация»)

CWE-918 («Серверная фальсификация запросов»)

CWE-306 («Отсутствие аутентификации для критичной функции»)

CWE-798 («Жесткое кодирование регистрационных данных»)

CWE-384 («Фиксация сеанса»)

CWE-307 («Недостаточное ограничение попыток аутентификации»)

CWE-295 («Неправильное подтверждение подлинности сертификата»)

CWE-613 («Неверный срок действия сеанса»)

CWE-255 («Управление регистрационными данными»)

CWE-522 («Недостаточная защита регистрационных данных»)

CWE-288 («Обход аутентификации посредством использования альтернативного пути или

канала»)

CWE-640 («Слабый механизм восстановления забытых паролей»)

CWE-305 («Обход аутентификации в силу исходной ошибки»)

CWE-494 («Загрузка кода без проверки целостности»)

CWE-521 («Слабые требования к паролям»)

CWE-345 («Недостаточная проверка подлинности данных»)

CWE-308 («Применение однофакторной аутентификации»)

CWE-354 («Неправильное подтверждение значения проверки целостности»)

Способы эксплуатации:

В общем случае уязвимости, связанные с недостатками проверки подлинности, могут

быть использованы нарушителем путем подделки или раскрытия идентификационной или

аутентификационной информации субъекта доступа

Известные способы эксплуатации для различных типов ошибок CWE:

1) CWE-287:

— выполнить произвольный код с помощью специально созданных запросов;

— выполнить произвольный код с помощью специально сформированнного URI;

— получение несанкционированного доступа к защищаемой информации с использованием

метода полного перебора;

— выполнение произвольных действий на уязвимом устройстве с помощью отправки

специально сформированного HTTP-запроса;

2) CWE-295:

— выполнение произвольного кода с помощью специально созданной веб-страницы;

3) CWE-306:

— раскрытие защищаемой информации с помощью специально созданного HTTP-запроса;

— получение несанкционированного доступа к защищаемой информации путем отправки

специально созданного запроса и использования утилиты сетевого анализа Tcpdump;

4) CWE-352:

— получение доступа к аутентификационным данным произвольных пользователей с помощью

запросов, изменяющих настройки;

— выполнение произвольных действий на уязвимом устройстве с помощью специально

сформированной ссылки;

— выполнение произвольных действий на устройстве с привилегиями пользователя, включая

изменение конфигурации устройства, с помощью специально созданной ссылки;

— выполнение произвольного кода с помощью специально сформированной ссылки;

5) CWE-494:

— получение полного контроля над приложением с помощью HTTP протокола;

6) CWE-798

— повышение своих привилегий с помощью статического ключа шифрования;

7) CWE-918:

— осуществление управления приложением с помощью специально сформированных запросов;

— оказание воздействия на целостность защищаемой информации с помощью специально

созданного HTTP-запроса

Рекомендации по устранению и предотвращению:

1) Реализация многофакторной аутентификации для предотвращения автоматизированных

атак, в том числе, атак методом подбора, а также повторного использования украденных

учетных данных;

2) Запрет на использование предустановленных (стандартных) учетных данных.

3) Проверка надежности вновь создаваемых или изменяемых паролей;

4) Обеспечение защиты процедур регистрации, восстановления учетных данных, а также

соответствующего API от атак методом полного перебора за счет использования одинаковых

ответов сервера;

5) Ограничение количества возможных попыток входа или значительное увеличение

интервала между ними.

Примеры сценариев реализации угроз:

Пример сценария реализации угрозы нарушения функционирования средства защиты информации

с использованием уязвимости, связанной с ошибкой CWE-352

Сбор информации о системах и сетях

1) Сканирование сетевых служб с целью определения уязвимостей, имеющих эксплойты или

иные техники использования уязвимостей;

Получение первоначального доступа к компонентам систем и сетей

2) Использование методов социальной инженерии

Неправомерный доступ и (или) воздействие на информационные ресурсы или

компоненты систем и сетей, приводящее к негативным последствиям

3) Выполнение произвольных действий на уязвимом устройстве с помощью специально

сформированной ссылки (CWE-352);

Примеры записей уязвимостей в БДУ:

Ссылки на источники:

BDU:W05 — Уязвимости, связанные с недостатками управления ресурсами

Описание:

Уязвимости данного типа связаны с некорректным управлением ресурсами, доступными

веб-приложению. Эксплуатация уязвимостей данного типа приводит, преимущественно, к

отказу в обслуживании веб-приложения или узла, под управлением которого оно

функционирует

Типы ошибок:

CWE-399 («Ошибки управления ресурсом»)

CWE-400 («Неконтролируемый расход ресурса («Истощение ресурса»)»)

CWE-770 («Неограниченное распределение ресурсов или дросселирование»)

Способы эксплуатации:

В общем случае уязвимости, связанные с некорректным управлением ресурсами, могут

быть использованы нарушителем путем формирования специальных файлов или запросов,

подаваемых на вход веб-приложения

Известные способы эксплуатации для различных типов ошибок CWE:

1) CWE-399:

— вызов отказа в обслуживании путем задания определенного имени файла;

— вызов отказа в обслуживании путем отправки специально сформированных запросов;

— перезаписать файлы в файловой системе уязвимого устройства с помощью специально

созданного файла

2) CWE-400:

— вызвать отказ в обслуживании с помощью специально сформированного HTTP-запроса

Рекомендации по устранению и предотвращению:

1) Использование проверки типов и допустимых значений входных данных;

2) Использование фреймворков (программных платформ) с автоматическими проверкой и

преобразованием пользовательских данных;

3) Использование проверки входных данных по «белым спискам»;

4) Использование WAF

Примеры сценариев реализации угроз:

Пример сценария реализации угрозы несанкционированного доступа к СУБД путем переведения

в состояние «отказ в обслуживании» программное обеспечение управления событиями и

политиками безопасности сетевых устройств путем эксплуатации уязвимости, связанной с

ошибкой CWE-399

Сбор информации о системах и сетях

1) Сканирование сетевых служб с целью определения уязвимостей, имеющих эксплойты

или иные техники использования уязвимостей;

Неправомерный доступ и (или) воздействие на информационные ресурсы или

компоненты систем и сетей, приводящее к негативным последствиям

2) Вызов отказа в обслуживании с помощью специально сформированных запросов

(CWE-399)

Получение доступа (распространение доступа) к другим компонентам систем и сетей

или смежным системам и сетям

3) Использование средств и интерфейсов удаленного управления

Примеры записей уязвимостей в БДУ:

Ссылки на источники:

5. Оценка возможности реализации (возникновения) угроз

безопасности информации и определение их актуальности

5.1 Определение источников угроз безопасности информации

5.1.1. В ходе оценки угроз безопасности информации должны быть определены возможные антропогенные источники угроз безопасности информации, к которым относятся лица (группа лиц), осуществляющие реализацию угроз безопасности информации путем несанкционированного доступа и (или) воздействия на информационные ресурсы и (или) компоненты систем и сетей, — актуальные нарушители.

5.1.2. Исходными данными для определения возможных актуальных нарушителей являются:

а) общий перечень угроз безопасности информации, содержащийся в банке данных угроз безопасности информации ФСТЭК России (bdu.fstec.ru), модели угроз безопасности информации, разрабатываемые ФСТЭК России в соответствии с подпунктом 4 пункта 8 Положения о Федеральной службе по техническому и экспортному контролю, утвержденного Указом Президента Российской Федерации от 16 августа 2004 г. N 1085, а также отраслевые (ведомственные, корпоративные) модели угроз безопасности информации;

б) описания векторов компьютерных атак, содержащихся в базах данных и иных источниках, опубликованных в сети «Интернет» (CAPEC, ATT&CK, OWASP, STIX, WASC и др.);

в) нормативные правовые акты Российской Федерации, в соответствии с которыми создается и функционирует система или сеть, содержащие описание назначения, задач (функций) систем и сетей, состав обрабатываемой информации и ее правовой режим;

г) документация на сети и системы (в части сведений о назначении и функциях, составе и архитектуре систем и сетей, о группах пользователей и уровне их полномочий и типах доступа, о внешних и внутренних интерфейсах);

д) договоры, соглашения или иные документы, содержащие условия использования информационно-телекоммуникационной инфраструктуры центра обработки данных или облачной инфраструктуры поставщика услуг (в части персонала поставщика услуг, имеющего доступ к этой инфраструктуре, его прав и обязанностей, уровня полномочий и типов доступа);

е) результаты оценки ущерба (рисков), проведенной обладателем информации или оператором;

ж) негативные последствия от реализации (возникновения) угроз безопасности информации, определенные в соответствии с настоящей Методикой;

з) объекты воздействия угроз безопасности информации и виды воздействия на них, определенные в соответствии с настоящей Методикой.

Указанные исходные данные могут быть дополнены иными документами и сведениями с учетом особенностей области деятельности, в которой функционируют системы и сети.

5.1.3. На основе анализа исходных данных, а также результатов оценки возможных целей реализации нарушителями угроз безопасности информации определяются виды нарушителей, актуальных для систем и сетей.

Основными видами нарушителей, подлежащих оценке, являются:

специальные службы иностранных государств;

террористические, экстремистские группировки;

преступные группы (криминальные структуры);

отдельные физические лица (хакеры);

конкурирующие организации;

разработчики программных, программно-аппаратных средств;

лица, обеспечивающие поставку программных, программно-аппаратных средств, обеспечивающих систем;

поставщики услуг связи, вычислительных услуг;

лица, привлекаемые для установки, настройки, испытаний, пусконаладочных и иных видов работ;

лица, обеспечивающие функционирование систем и сетей или обеспечивающих систем оператора (администрация, охрана, уборщики и др.);

авторизованные пользователи систем и сетей;

системные администраторы и администраторы безопасности;

бывшие (уволенные) работники (пользователи).

Указанные виды нарушителей могут быть дополнены иными нарушителями с учетом особенностей области деятельности, в которой функционируют системы и сети. Для одной системы и сети актуальными могут являться нарушители нескольких видов.

5.1.4. Нарушители признаются актуальными для систем и сетей, когда возможные цели реализации ими угроз безопасности информации могут привести к определенным для систем и сетей негативным последствиям и соответствующим рискам (видам ущерба). Возможные цели реализации угроз безопасности информации нарушителями приведены в приложении 6 к настоящей Методике.

Пример соответствия нарушителей, возможных целей реализации ими угроз безопасности информации и возможных негативных последствий и видов рисков (ущерба) от их реализации (возникновения) приведен в приложении 7 к настоящей Методике.

5.1.5. Нарушители имеют разные уровни компетентности, оснащенности ресурсами и мотивации для реализации угроз безопасности информации. Совокупность данных характеристик определяет уровень возможностей нарушителей по реализации угроз безопасности информации.

В зависимости от уровня возможностей нарушители подразделяются на нарушителей, обладающих:

базовыми возможностями по реализации угроз безопасности информации (Н1);

базовыми повышенными возможностями по реализации угроз безопасности информации (Н2);

средними возможностями по реализации угроз безопасности информации (Н3);

высокими возможностями по реализации угроз безопасности информации (Н4).

Для одной системы или сети актуальными могут являться нарушители, имеющие разные уровни возможностей.

Уровни возможностей нарушителей по реализации угроз безопасности информации приведены в приложении 8 к настоящей Методике.

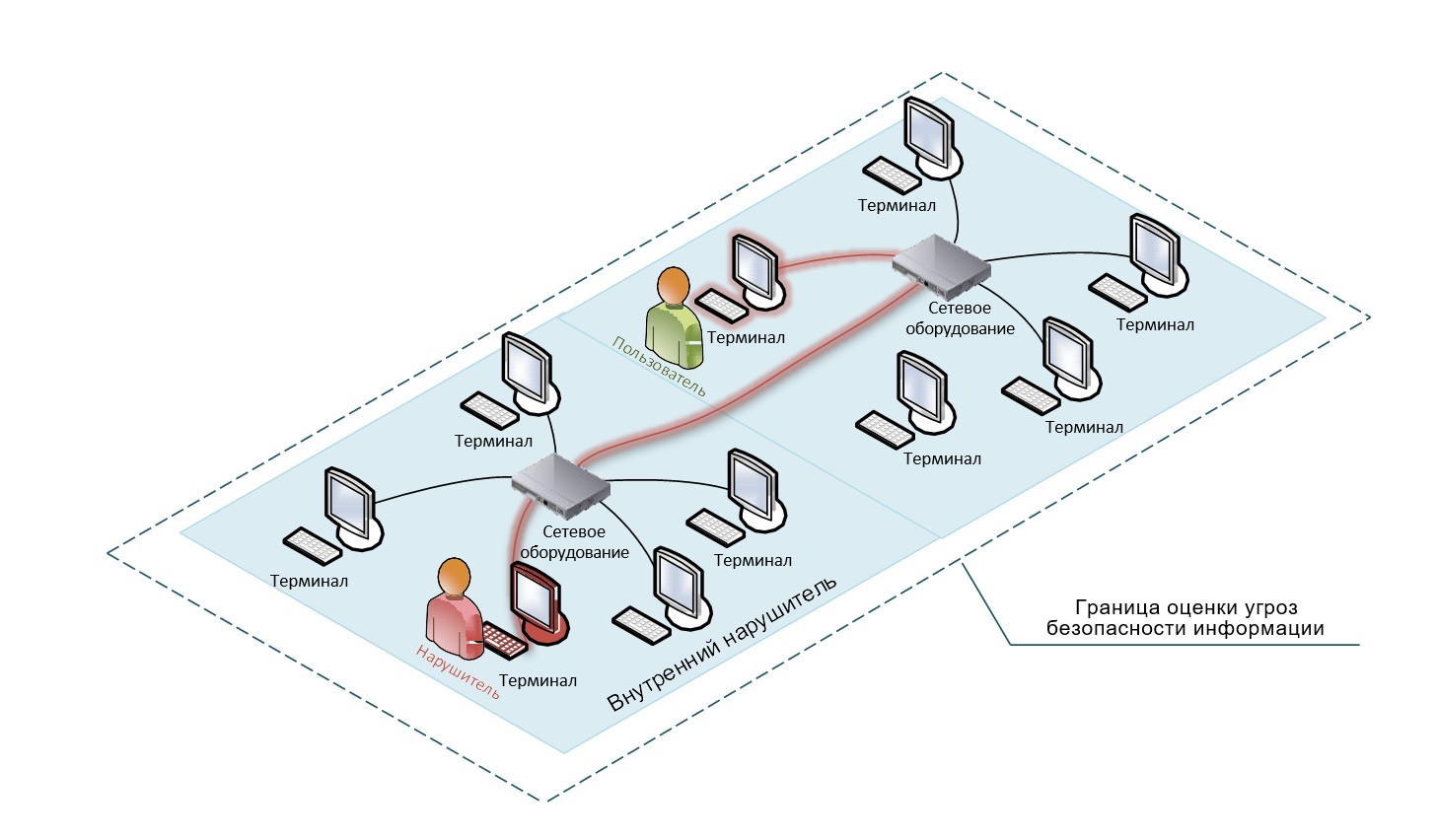

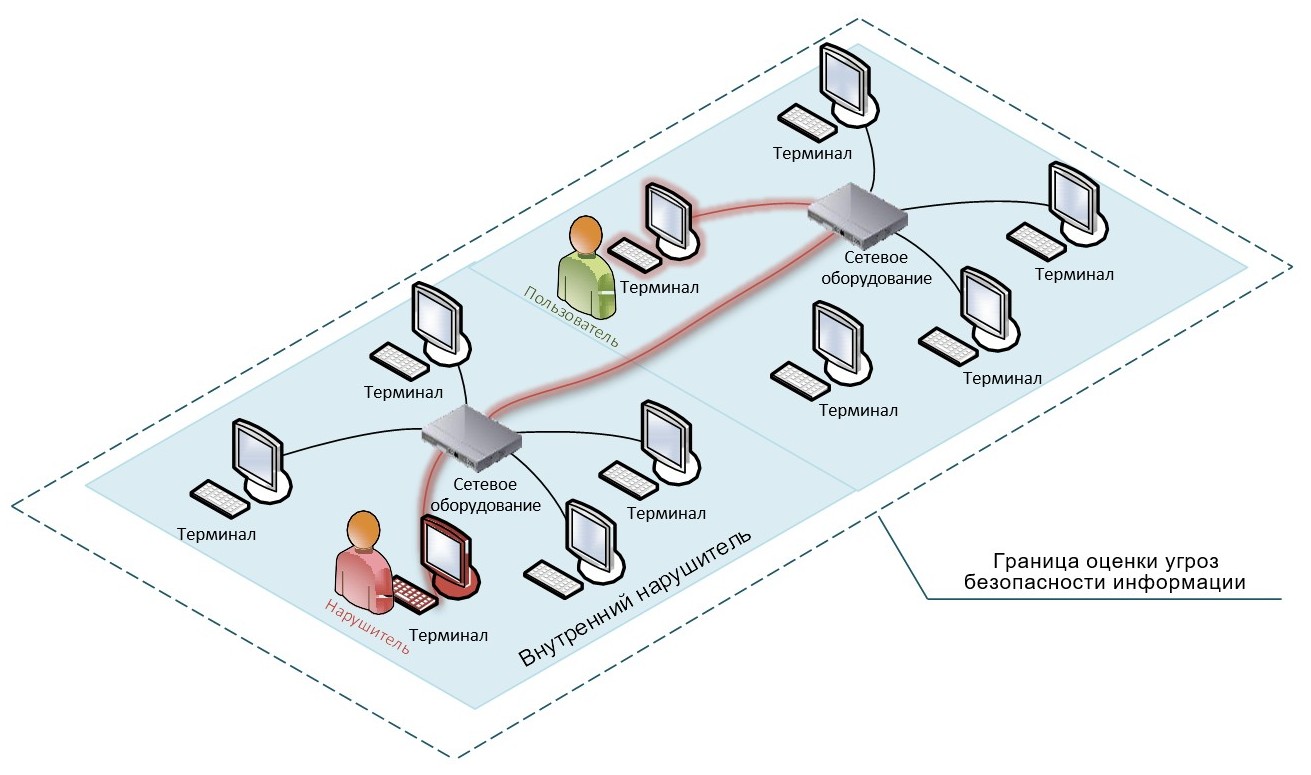

5.1.6. Для актуальных нарушителей должны быть определены их категории в зависимости от имеющихся прав и условий по доступу к системам и сетям, обусловленных архитектурой и условиями функционирования этих систем и сетей, а также от установленных возможностей нарушителей. При этом нарушители подразделяются на две категории (рисунок 5, 6):

внешние нарушители — нарушители, не имеющие прав доступа в контролируемую (охраняемую) зону (территорию) и (или) полномочий по доступу к информационным ресурсам и компонентам систем и сетей, требующим авторизации;

внутренние нарушители — нарушители, имеющие права доступа в контролируемую (охраняемую) зону (территорию) и (или) полномочия по автоматизированному доступу к информационным ресурсам и компонентам систем и сетей.

Рисунок 5. Внешний нарушитель при реализации угроз

безопасности информации

Рисунок 6. Внутренний нарушитель при реализации угроз

безопасности информации

Внутренние нарушители первоначально могут иметь разный уровень прав доступа к информационным ресурсам и компонентам систем и сетей (например, доступ в личный кабинет на сайте, исполнение обязанностей на автоматизированном рабочем месте, администрирование систем и сетей). К внутренним нарушителям относятся пользователи, имеющие как непривилегированные (пользовательские), так и привилегированные (административные) права доступа к информационным ресурсам и компонентам систем и сетей.

5.1.7. Внешние нарушители реализуют угрозы безопасности информации преднамеренно (преднамеренные угрозы безопасности информации) с использованием программных, программно-аппаратных средств или без использования таковых. Внутренние нарушители реализуют угрозы безопасности информации преднамеренно (преднамеренные угрозы безопасности информации) с использованием программных, программно-аппаратных средств или без использования таковых или непреднамеренно (непреднамеренные угрозы безопасности информации) без использования программных, программно-аппаратных средств.

Пример 4: к непреднамеренным угрозам безопасности информации могут относиться:

1) нарушение функционирования системы управления базы данных за счет ввода в поля данных информации, превышающей допустимый объем;

2) нарушение функционирования веб-ресурса за счет того, что системный <…>

5.1.8. В случае если к системам и сетям предъявлены требования к устойчивости и надежности функционирования (в части целостности и доступности информационных ресурсов и компонентов систем и сетей), дополнительно к антропогенным источникам угроз безопасности информации в качестве актуальных могут быть определены техногенные источники (физические явления, материальные объекты). Угрозы безопасности информации, связанные с техногенными источниками, включаются в модель угроз безопасности информации по решению обладателя информации или оператора систем и сетей.

Основными факторами возникновения угроз безопасности информации, связанными с техногенными источниками, могут являться:

а) недостатки качества, надежности программного обеспечения, программно-аппаратных средств, обеспечивающих обработку и хранение информации, их линий связи;

б) недостатки в работе обеспечивающих систем;

в) недоступность сервисов (услуг), предоставляемых сторонними организациями.

Возможность возникновения таких угроз определяется на основе статистики их возникновения за прошлые годы. В случае отсутствия указанной статистики возможно использование экспертной оценки.

Выявление техногенных источников должно осуществляться с учетом требований и правил, установленных уполномоченными федеральными органами исполнительной власти, национальными стандартами <1>, и не входит в область действия данной Методики.

———————————

<1> Например, такими стандартами являются:

ГОСТ Р 22.0.05-2020 Безопасность в чрезвычайных ситуациях. Техногенные чрезвычайные ситуации. Термины и определения;

ГОСТ Р 51901.1-2002 Менеджмент риска. Анализ риска технологических систем (с Поправкой).

5.1.9. По результатам определения источников угроз безопасности информации должны быть определены:

а) виды актуальных нарушителей и возможные цели реализации ими угроз безопасности информации, а также их возможности;

б) категории актуальных нарушителей, которые могут реализовывать угрозы безопасности информации, в том числе непреднамеренные угрозы.

При определении источников угроз безопасности информации необходимо исходить из предположения о наличии повышенной мотивации внешних и внутренних нарушителей, преднамеренно реализующих угрозы безопасности информации. Кроме того, необходимо учитывать, что такие виды нарушителей как специальные службы иностранных государств и террористические, экстремистские группировки могут привлекать (входить в сговор) внутренних нарушителей, в том числе обладающих привилегированными правами доступа. В этом случае уровень возможностей актуальных нарушителей будет определяться совокупностью возможностей нарушителей, входящих в сговор.

Примеры определения актуальных нарушителей при реализации угроз безопасности информации и соответствующие им виды нарушителей и их возможности приведены в приложении 9 к настоящей Методике.

5.2 Оценка способов реализации (возникновения) угроз

безопасности информации

5.2.1. В ходе оценки угроз безопасности информации должны быть определены возможные способы реализации (возникновения) угроз безопасности информации, за счет использования которых актуальными нарушителями могут быть реализованы угрозы безопасности информации в системах и сетях, — актуальные способы реализации (возникновения) угроз безопасности информации.

5.2.2. Исходными данными для определения актуальных способов реализации (возникновения) угроз безопасности информации являются:

а) общий перечень угроз безопасности информации, содержащийся в банке данных угроз безопасности информации ФСТЭК России (bdu.fstec.ru), модели угроз безопасности информации, разрабатываемые ФСТЭК России в соответствии с подпунктом 4 пункта 8 Положения о Федеральной службе по техническому и экспортному контролю, утвержденного Указом Президента Российской Федерации от 16 августа 2004 г. N 1085, а также отраслевые (ведомственные, корпоративные) модели угроз безопасности информации;

б) описания векторов компьютерных атак, содержащихся в базах данных и иных источниках, опубликованных в сети «Интернет» (CAPEC, ATT&CK, OWASP, STIX, WASC и др.);

в) документация на системы и сети (в части сведений о составе и архитектуре, о группах пользователей и их типах доступа и уровней полномочий, о внешних и внутренних интерфейсах);

г) негативные последствия от реализации (возникновения) угроз безопасности информации, определенные в соответствии с настоящей Методикой;

д) объекты воздействия угроз безопасности информации и соответствующие им виды воздействия, определенные в соответствии с настоящей Методикой;

е) виды и категории актуальных нарушителей, которые могут реализовывать угрозы безопасности информации, в том числе непреднамеренные угрозы, и их возможности, определенные в соответствии с настоящей Методикой.

Указанные исходные данные могут быть дополнены иными документами и сведениями с учетом особенностей области деятельности, в которой функционируют системы и сети.

5.2.3. На основе анализа исходных данных, а также возможностей нарушителей определяются способы реализации (возникновения) угроз безопасности информации, актуальные для систем и сетей.

Основными способами реализации (возникновения) угроз безопасности информации являются:

1) использование уязвимостей (уязвимостей кода (программного обеспечения), уязвимостей архитектуры и конфигурации систем и сетей, а также организационных и многофакторных уязвимостей);

2) внедрение вредоносного программного обеспечения;

3) использование недекларированных возможностей программного обеспечения и (или) программно-аппаратных средств;

4) установка программных и (или) программно-аппаратных закладок в программное обеспечение и (или) программно-аппаратные средства;

5) формирование и использование скрытых каналов (по времени, по памяти) для передачи конфиденциальных данных;

6) перехват (измерение) побочных электромагнитных излучений и наводок (других физических полей) для доступа к конфиденциальной информации, содержащейся в аппаратных средствах аутентификации;

7) инвазивные способы доступа к конфиденциальной информации, содержащейся в аппаратных средствах аутентификации;

9) ошибочные действия в ходе создания и эксплуатации систем и сетей, в том числе при установке, настройке программных и программно-аппаратных средств.

Указанные способы реализации (возникновения) угроз безопасности информации могут быть дополнены иными способами с учетом особенностей архитектуры и условий функционирования систем и сетей.

Способы реализации (возникновения) угроз безопасности информации определяются применительно к объектам воздействия, определенным в соответствии с настоящей Методикой. Способы являются актуальными, когда возможности нарушителя позволяют их использовать для реализации угроз безопасности и имеются или созданы условия, при которых такая возможность может быть реализована в отношении объектов воздействия. Одна угроза безопасности информации может быть реализована несколькими способами.

5.2.4. Условием, позволяющим нарушителям использовать способы реализации угроз безопасности информации, является наличие у них возможности доступа к следующим типам интерфейсов объектов воздействия:

внешние сетевые интерфейсы, обеспечивающие взаимодействие с сетью «Интернет», смежными (взаимодействующими) системами или сетями (проводные, беспроводные, веб-интерфейсы, интерфейсы удаленного доступа и др.);

внутренние сетевые интерфейсы, обеспечивающие взаимодействие (в том числе через промежуточные компоненты) с компонентами систем и сетей, имеющими внешние сетевые интерфейсы (проводные, беспроводные);

интерфейсы для пользователей (проводные, беспроводные, веб-интерфейсы, интерфейсы удаленного доступа и др.);

интерфейсы для использования съемных машинных носителей информации и периферийного оборудования;

интерфейсы для установки, настройки, испытаний, пусконаладочных работ (в том числе администрирования, управления, обслуживания) обеспечения функционирования компонентов систем и сетей;

возможность доступа к поставляемым или находящимся на обслуживании, ремонте в сторонних организациях компонентам систем и сетей.

Наличие указанных интерфейсов определяется архитектурой, составом и условиями функционирования систем и сетей, группами пользователей, их типами доступа и уровнями полномочий. В ходе анализа должны быть определены как логические, так и физические интерфейсы объектов воздействия, в том числе требующие физического доступа к ним.

Интерфейсы определяются на аппаратном, системном и прикладном уровнях систем и сетей, а также для телекоммуникационного оборудования. Возможность их использования на указанных уровнях определяется возможностями актуальных нарушителей.

5.2.5. На этапе создания систем и сетей определение интерфейсов объектов воздействия, которые могут использоваться для реализации угроз безопасности, проводится на основе предполагаемой архитектуры и условий функционирования систем и сетей, определенных на основе изучения и анализа исходных данных о них.

На этапе эксплуатации систем и сетей для определения интерфейсов объектов воздействия, которые могут использоваться для реализации угроз безопасности, дополнительно к документации на сети и системы используются результаты инвентаризации систем и сетей, проведенной с использованием автоматизированных средств.

5.2.6. По результатам оценки возможных способов реализации угроз безопасности информации должны быть определены:

а) виды и категории нарушителей, которые имеют возможность использования актуальных способов;

б) актуальные способы реализации угроз безопасности информации и типы интерфейсов объектов воздействия, за счет которых они могут быть реализованы.

Примеры определения актуальных способов реализации угроз безопасности информации и соответствующие им виды нарушителей и их возможности приведены в приложении 10 к настоящей Методике.

5.3 Оценка актуальности угроз безопасности информации

5.3.1. В ходе оценки угроз безопасности информации должны быть определены возможные угрозы безопасности информации и оценена их актуальность для систем и сетей — актуальные угрозы безопасности информации.

5.3.2. Исходными данными для оценки актуальности угроз безопасности информации являются:

а) общий перечень угроз безопасности информации, содержащийся в банке данных угроз безопасности информации ФСТЭК России (bdu.fstec.ru), модели угроз безопасности информации, разрабатываемые ФСТЭК России в соответствии с подпунктом 4 пункта 8 Положения о Федеральной службе по техническому и экспортному контролю, утвержденного Указом Президента Российской Федерации от 16 августа 2004 г. N 1085, а также отраслевые (ведомственные, корпоративные) модели угроз безопасности информации;

б) описания векторов компьютерных атак, содержащихся в базах данных и иных информационных источниках, опубликованных в сети «Интернет» (CAPEC, ATT&CK, OWASP, STIX, WASC и др.);

в) негативные последствия от реализации (возникновения) угроз безопасности информации, определенные в соответствии с настоящей Методикой;

г) объекты воздействия угроз безопасности информации и виды воздействий на них, определенные в соответствии с настоящей Методикой;

д) виды и категории актуальных нарушителей, которые могут реализовывать угрозы безопасности информации, в том числе непреднамеренные угрозы, и их возможности, определенные в соответствии с настоящей Методикой;

е) актуальные способы реализации (возникновения) угроз безопасности информации.

5.3.3. На основе анализа исходных данных определяются возможные для систем и сетей угрозы безопасности информации, к которым относятся осуществляемые нарушителем воздействия на информационные ресурсы и компоненты систем и сетей (объекты воздействия), в результате которых возможно нарушение безопасности информации и (или) нарушение или прекращение функционирования систем и сетей.

Угроза безопасности информации возможна, если имеются нарушитель или иной источник угрозы, объект, на который осуществляются воздействия, способы реализации угрозы безопасности информации, а реализация угрозы может привести к негативным последствиям:

УБИi = [нарушитель (источник угрозы); объекты воздействия;

способы реализации угроз; негативные последствия].

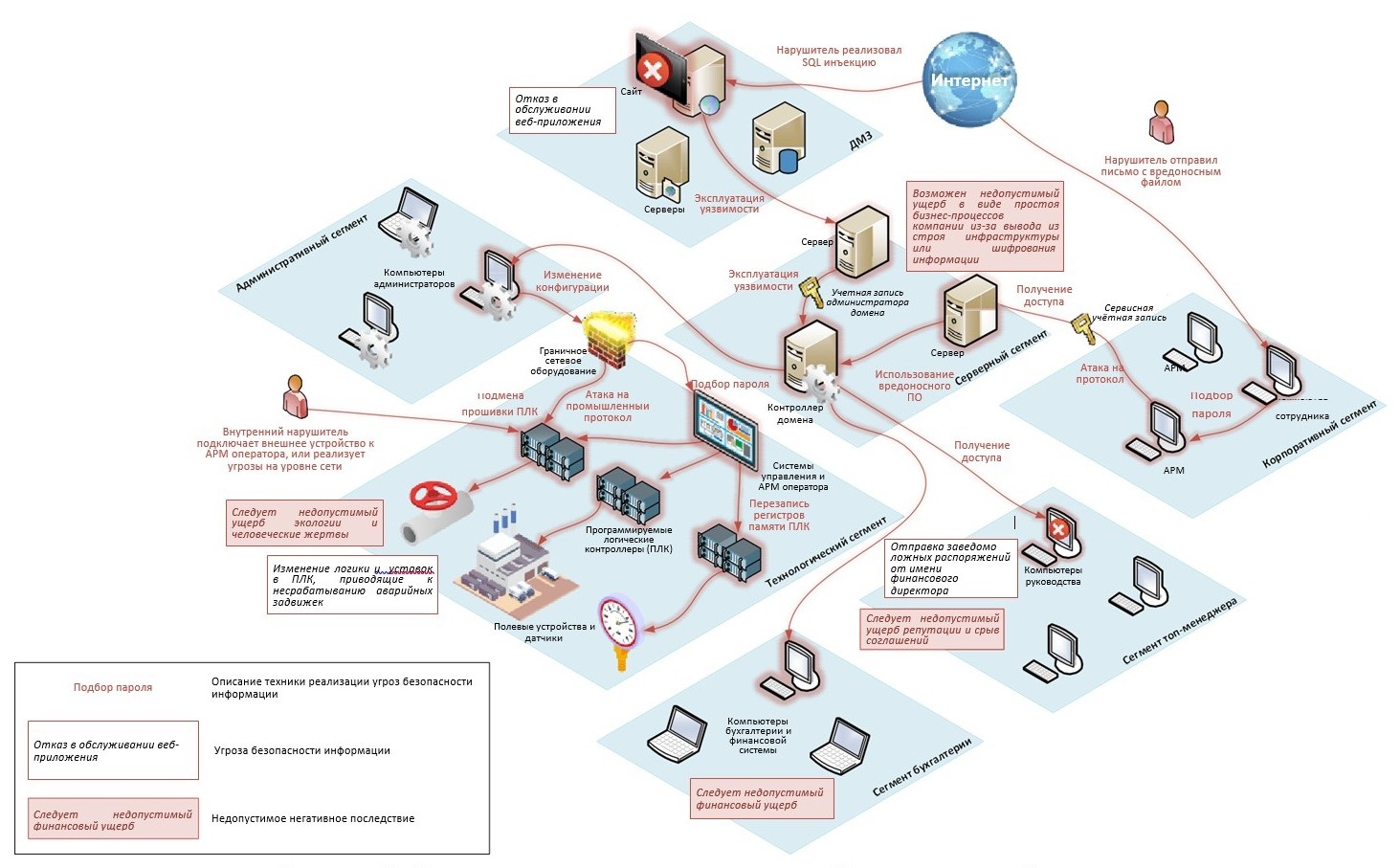

5.3.4. Актуальность возможных угроз безопасности информации определяется наличием сценариев их реализации.

Сценарии реализации угроз безопасности информации должны быть определены для соответствующих способов реализации угроз безопасности информации, определенных в соответствии с настоящей Методикой, и применительно к объектам воздействия и видам воздействия на них. Определение сценариев предусматривает установление последовательности возможных тактик и соответствующих им техник, применение которых возможно актуальным нарушителем с соответствующим уровнем возможностей, а также доступности интерфейсов для использования соответствующих способов реализации угроз безопасности информации.

Перечень основных тактик (тактических задач) и соответствующих им типовых техник, используемых для построения сценариев реализации угроз безопасности информации, приведен в приложении 11 к настоящей Методике.

5.3.5. На этапе создания систем и сетей должен быть определен хотя бы один сценарий каждого способа реализации возможной угрозы безопасности информации. Сценарий определяется для каждого актуального нарушителя и их уровней возможностей.

При наличии хотя бы одного сценария угрозы безопасности информации такая угроза признается актуальной для системы и сети и включается в модель угроз безопасности систем и сетей для обоснования выбора организационных и технических мер по защите информации (обеспечению безопасности), а также выбора средств защиты информации (рисунок 7).

Угроза несанкционированного доступа к базе данных,

содержащей защищаемую информацию

Рисунок 7. Пример сценария реализации угрозы

безопасности информации

На этапе эксплуатации систем и сетей для каждой возможной угрозы безопасности информации определяется множество возможных сценариев ее реализации в интересах оценки эффективности принятых технических мер по защите информации (обеспечению безопасности), в том числе средств защиты информации. При этом множество сценариев определяется для каждого актуального нарушителя и уровней его возможностей в соответствии с полученными результатами инвентаризации систем и сетей, анализа уязвимостей и (или) тестирования на проникновение, проведенных с использованием автоматизированных средств (рисунок 8).

5.3.6. На этапе эксплуатации определение сценариев реализации угрозы включает:

а) анализ исходных данных на систему или сеть, предусматривающий в том числе анализ документации, модели угроз безопасности информации, применяемых средств защиты информации, и определение планируемых к применению автоматизированных средств;

б) проведение инвентаризации информационных систем и сетей и определение объектов воздействия и их интерфейсов;

в) определение внешних интерфейсов, которые могут быть задействованы при реализации угроз безопасности информации;

г) определение внутренних интерфейсов, которые могут быть задействованы при реализации угроз безопасности информации;

д) выявление уязвимостей объектов воздействия, а также компонентов систем и сетей, имеющих внешние интерфейсы, с которыми посредством внутренних интерфейсов взаимодействуют объекты воздействия;

е) проведение тестирования на проникновение, подтверждающего возможность использования выявленных уязвимостей или выявления новых сценариев реализации угрозы безопасности информации;

ж) поиск последовательности тактик и техник, применение которых может привести к реализации угрозы безопасности информации, исходя из уровня возможностей актуальных нарушителей, а также результатов инвентаризации, анализа уязвимостей и тестирования на проникновение;

з) составление сценариев реализации угрозы безопасности информации применительно к объектам и видам воздействия, а также способам реализации угроз безопасности информации.

Рисунок 8. Пример сценариев реализации угроз

безопасности информации

5.1 Определение источников угроз безопасности информации

5.1.1. В ходе оценки угроз безопасности информации должны быть определены возможные антропогенные источники угроз безопасности информации, к которым относятся лица (группа лиц), осуществляющие реализацию угроз безопасности информации путем несанкционированного доступа и (или) воздействия на информационные ресурсы и (или) компоненты систем и сетей, – актуальные нарушители.

5.1.2. Исходными данными для определения возможных актуальных нарушителей являются:

а) общий перечень угроз безопасности информации, содержащийся в банке данных угроз безопасности информации ФСТЭК России (bdu.fstec.ru), модели угроз безопасности информации, разрабатываемые ФСТЭК России в соответствии с подпунктом 4 пункта 8 Положения о Федеральной службе по техническому и экспортному контролю, утвержденного Указом Президента Российской Федерации от 16 августа 2004 г. № 1085, а также отраслевые (ведомственные, корпоративные) модели угроз безопасности информации;

б) описания векторов компьютерных атак, содержащихся в базах данных и иных источниках, опубликованных в сети «Интернет» (CAPEC, ATT&CK, OWASP, STIX, WASC и др.);

в) нормативные правовые акты Российской Федерации, в соответствии с которыми создается и функционирует система или сеть, содержащие описание назначения, задач (функций) систем и сетей, состав обрабатываемой информации и ее правовой режим;

г) документация на сети и системы (в части сведений о назначении и функциях, составе и архитектуре систем и сетей, о группах пользователей и уровне их полномочий и типах доступа, о внешних и внутренних интерфейсах); д) договоры, соглашения или иные документы, содержащие условия использования информационно-телекоммуникационной инфраструктуры центра обработки данных или облачной инфраструктуры поставщика услуг (в части персонала поставщика услуг, имеющего доступ к этой инфраструктуре,

его прав и обязанностей, уровня полномочий и типов доступа);

е) результаты оценки ущерба (рисков), проведенной обладателем информации или оператором;

ж) негативные последствия от реализации (возникновения) угроз безопасности информации, определенные в соответствии с настоящей Методикой;

з) объекты воздействия угроз безопасности информации и виды воздействия на них, определенные в соответствии с настоящей Методикой.

Указанные исходные данные могут быть дополнены иными документами и сведениями с учетом особенностей области деятельности, в которой функционируют системы и сети.

5.1.3. На основе анализа исходных данных, а также результатов оценки возможных целей реализации нарушителями угроз безопасности информации определяются виды нарушителей, актуальных для систем и сетей.

Основными видами нарушителей, подлежащих оценке, являются: специальные службы иностранных государств; террористические, экстремистские группировки;

преступные группы (криминальные структуры); отдельные физические лица (хакеры); конкурирующие организации;

разработчики программных, программно-аппаратных средств;

лица, обеспечивающие поставку программных, программно-аппаратных средств, обеспечивающих систем;

поставщики услуг связи, вычислительных услуг;

лица, привлекаемые для установки, настройки, испытаний, пусконаладочных и иных видов работ;

лица, обеспечивающие функционирование систем и сетей или обеспечивающих систем оператора (администрация, охрана, уборщики и др.);

авторизованные пользователи систем и сетей;

системные администраторы и администраторы безопасности; бывшие (уволенные) работники (пользователи).

Указанные виды нарушителей могут быть дополнены иными нарушителями с учетом особенностей области деятельности, в которой функционируют системы и сети. Для одной системы и сети актуальными могут являться нарушители нескольких видов.

5.1.4. Нарушители признаются актуальными для систем и сетей, когда возможные цели реализации ими угроз безопасности информации могут привести к определенным для систем и сетей негативным последствиям и соответствующим рискам (видам ущерба). Возможные цели реализации угроз безопасности информации нарушителями приведены в приложении 6 к настоящей Методике.

Пример соответствия нарушителей, возможных целей реализации ими угроз безопасности информации и возможных негативных последствий и видов рисков (ущерба) от их реализации (возникновения) приведен в приложении 7 к настоящей Методике.

5.1.5. Нарушители имеют разные уровни компетентности, оснащенности ресурсами и мотивации для реализации угроз безопасности информации. Совокупность данных характеристик определяет уровень возможностей нарушителей по реализации угроз безопасности информации.

В зависимости от уровня возможностей нарушители подразделяются на нарушителей, обладающих:

базовыми возможностями по реализации угроз безопасности информации (Н1);

базовыми повышенными возможностями по реализации угроз безопасности информации (Н2);

средними возможностями по реализации угроз безопасности информации (Н3);

высокими возможностями по реализации угроз безопасности информации (Н4).

Для одной системы или сети актуальными могут являться нарушители, имеющие разные уровни возможностей.

Уровни возможностей нарушителей по реализации угроз безопасности информации приведены в приложении 8 к настоящей Методике.

5.1.6. Для актуальных нарушителей должны быть определены их категории в зависимости от имеющихся прав и условий по доступу к системам и сетям, обусловленных архитектурой и условиями функционирования этих систем и сетей, а также от установленных возможностей нарушителей. При этом нарушители подразделяются на две категории (рисунок 5, 6):

внешние нарушители – нарушители, не имеющие прав доступа в контролируемую (охраняемую) зону (территорию) и (или) полномочий по доступу к информационным ресурсам и компонентам систем и сетей, требующим авторизации;

внутренние нарушители – нарушители, имеющие права доступа в контролируемую (охраняемую) зону (территорию) и (или) полномочия по автоматизированному доступу к информационным ресурсам и компонентам систем и сетей.

Рисунок 5. Внешний нарушитель при реализации угроз безопасности информации

Рисунок 6. Внутренний нарушитель при реализации угроз безопасности информации

Внутренние нарушители первоначально могут иметь разный уровень прав доступа к информационным ресурсам и компонентам систем и сетей (например, доступ в личный кабинет на сайте, исполнение обязанностей на автоматизированном рабочем месте, администрирование систем и сетей). К внутренним нарушителям относятся пользователи, имеющие как непривилегированные (пользовательские), так и привилегированные (административные) права доступа к информационным ресурсам и компонентам систем и сетей.

5.1.7. Внешние нарушители реализуют угрозы безопасности информации преднамеренно (преднамеренные угрозы безопасности информации) с использованием программных, программно-аппаратных средств или без использования таковых. Внутренние нарушители реализуют угрозы безопасности информации преднамеренно (преднамеренные угрозы безопасности информации) с использованием программных, программно- аппаратных средств или без использования таковых или непреднамеренно (непреднамеренные угрозы безопасности информации) без использования программных, программно-аппаратных средств.

5.1.8. В случае если к системам и сетям предъявлены требования к устойчивости и надежности функционирования (в части целостности и доступности информационных ресурсов и компонентов систем и сетей), дополнительно к антропогенным источникам угроз безопасности информации в качестве актуальных могут быть определены техногенные источники (физические явления, материальные объекты). Угрозы безопасности информации, связанные с техногенными источниками, включаются в модель угроз безопасности информации по решению обладателя информации или оператора систем и сетей.

Основными факторами возникновения угроз безопасности информации, связанными с техногенными источниками, могут являться:

а) недостатки качества, надежности программного обеспечения, программно-аппаратных средств, обеспечивающих обработку и хранение информации, их линий связи;

б) недостатки в работе обеспечивающих систем;

в) недоступность сервисов (услуг), предоставляемых сторонними организациями.

Возможность возникновения таких угроз определяется на основе статистики их возникновения за прошлые годы. В случае отсутствия указанной статистики возможно использование экспертной оценки.

Выявление техногенных источников должно осуществляться с учетом требований и правил, установленных уполномоченными федеральными органами исполнительной власти, национальными стандартами(Например, такими стандартами являются: ГОСТ Р 22.0.05-2020 Безопасность в чрезвычайных ситуациях. Техногенные чрезвычайные ситуации. Термины и определения; ГОСТ Р 51901.1-2002 Менеджмент риска. Анализ риска технологических систем (с Поправкой)), и не входит в область действия данной Методики.

5.1.9. По результатам определения источников угроз безопасности информации должны быть определены:

а) виды актуальных нарушителей и возможные цели реализации ими угроз безопасности информации, а также их возможности;

б) категории актуальных нарушителей, которые могут реализовывать угрозы безопасности информации, в том числе непреднамеренные угрозы.

При определении источников угроз безопасности информации необходимо исходить из предположения о наличии повышенной мотивации внешних и внутренних нарушителей, преднамеренно реализующих угрозы безопасности информации. Кроме того, необходимо учитывать, что такие виды нарушителей как специальные службы иностранных государств и террористические, экстремистские группировки могут привлекать (входить в сговор) внутренних нарушителей, в том числе обладающих привилегированными правами доступа. В этом случае уровень возможностей актуальных нарушителей будет определяться совокупностью возможностей нарушителей, входящих в сговор.

Примеры определения актуальных нарушителей при реализации угроз безопасности информации и соответствующие им виды нарушителей и их возможности приведены в приложении 9 к настоящей Методике.

5.2 Оценка способов реализации (возникновения) угроз безопасности информации

5.2.1. В ходе оценки угроз безопасности информации должны быть определены возможные способы реализации (возникновения) угроз безопасности информации, за счет использования которых актуальными нарушителями могут быть реализованы угрозы безопасности информации в системах и сетях, – актуальные способы реализации (возникновения) угроз безопасности информации.

5.2.2. Исходными данными для определения актуальных способов реализации (возникновения) угроз безопасности информации являются:

а) общий перечень угроз безопасности информации, содержащийся в банке данных угроз безопасности информации ФСТЭК России (bdu.fstec.ru), модели угроз безопасности информации, разрабатываемые ФСТЭК России в соответствии с подпунктом 4 пункта 8 Положения о Федеральной службе по техническому и экспортному контролю, утвержденного Указом Президента Российской Федерации от 16 августа 2004 г. № 1085, а также отраслевые (ведомственные, корпоративные) модели угроз безопасности информации;

б) описания векторов компьютерных атак, содержащихся в базах данных и иных источниках, опубликованных в сети «Интернет» (CAPEC, ATT&CK, OWASP, STIX, WASC и др.);

в) документация на системы и сети (в части сведений о составе и архитектуре, о группах пользователей и их типах доступа и уровней полномочий, о внешних и внутренних интерфейсах);

г) негативные последствия от реализации (возникновения) угроз безопасности информации, определенные в соответствии с настоящей Методикой; д) объекты воздействия угроз безопасности информации и соответствующие им виды воздействия, определенные в соответствии

с настоящей Методикой;

е) виды и категории актуальных нарушителей, которые могут реализовывать угрозы безопасности информации, в том числе непреднамеренные угрозы, и их возможности, определенные в соответствии с настоящей Методикой.

Указанные исходные данные могут быть дополнены иными документами и сведениями с учетом особенностей области деятельности, в которой функционируют системы и сети.

5.2.3. На основе анализа исходных данных, а также возможностей нарушителей определяются способы реализации (возникновения) угроз безопасности информации, актуальные для систем и сетей.

Основными способами реализации (возникновения) угроз безопасности информации являются:

1) использование уязвимостей (уязвимостей кода (программного обеспечения), уязвимостей архитектуры и конфигурации систем и сетей, а также организационных и многофакторных уязвимостей);

2) внедрение вредоносного программного обеспечения;

3) использование недекларированных возможностей программного обеспечения и (или) программно-аппаратных средств;

4) установка программных и (или) программно-аппаратных закладок в программное обеспечение и (или) программно-аппаратные средства;

5) формирование и использование скрытых каналов (по времени, по памяти) для передачи конфиденциальных данных;

6) перехват (измерение) побочных электромагнитных излучений и наводок (других физических полей) для доступа к конфиденциальной информации, содержащейся в аппаратных средствах аутентификации;

7) инвазивные способы доступа к конфиденциальной информации, содержащейся в аппаратных средствах аутентификации;

9) ошибочные действия в ходе создания и эксплуатации систем и сетей, в том числе при установке, настройке программных и программно-аппаратных средств.

Указанные способы реализации (возникновения) угроз безопасности информации могут быть дополнены иными способами с учетом особенностей архитектуры и условий функционирования систем и сетей.

Способы реализации (возникновения) угроз безопасности информации определяются применительно к объектам воздействия, определенным в соответствии с настоящей Методикой. Способы являются актуальными, когда возможности нарушителя позволяют их использовать для реализации угроз безопасности и имеются или созданы условия, при которых такая возможность может быть реализована в отношении объектов воздействия. Одна угроза безопасности информации может быть реализована несколькими способами.

5.2.4. Условием, позволяющим нарушителям использовать способы реализации угроз безопасности информации, является наличие у них возможности доступа к следующим типам интерфейсов объектов воздействия:

внешние сетевые интерфейсы, обеспечивающие взаимодействие с сетью

«Интернет», смежными (взаимодействующими) системами или сетями

(проводные, беспроводные, веб-интерфейсы, интерфейсы удаленного доступа и др.);

внутренние сетевые интерфейсы, обеспечивающие взаимодействие (в том числе через промежуточные компоненты) с компонентами систем и сетей, имеющими внешние сетевые интерфейсы (проводные, беспроводные);

интерфейсы для пользователей (проводные, беспроводные, веб-интерфейсы, интерфейсы удаленного доступа и др.);

интерфейсы для использования съемных машинных носителей информации и периферийного оборудования;

интерфейсы для установки, настройки, испытаний, пусконаладочных работ (в том числе администрирования, управления, обслуживания) обеспечения функционирования компонентов систем и сетей;

возможность доступа к поставляемым или находящимся на обслуживании, ремонте в сторонних организациях компонентам систем и сетей. Наличие указанных интерфейсов определяется архитектурой, составом и условиями функционирования систем и сетей, группами пользователей, их типами доступа и уровнями полномочий. В ходе анализа должны быть определены как логические, так и физические интерфейсы объектов

воздействия, в том числе требующие физического доступа к ним.

Интерфейсы определяются на аппаратном, системном и прикладном уровнях систем и сетей, а также для телекоммуникационного оборудования. Возможность их использования на указанных уровнях определяется возможностями актуальных нарушителей.

5.2.5. На этапе создания систем и сетей определение интерфейсов объектов воздействия, которые могут использоваться для реализации угроз безопасности, проводится на основе предполагаемой архитектуры и условий функционирования систем и сетей, определенных на основе изучения и анализа исходных данных о них.

На этапе эксплуатации систем и сетей для определения интерфейсов объектов воздействия, которые могут использоваться для реализации угроз безопасности, дополнительно к документации на сети и системы используются результаты инвентаризации систем и сетей, проведенной с использованием автоматизированных средств.

5.2.6. По результатам оценки возможных способов реализации угроз безопасности информации должны быть определены:

а) виды и категории нарушителей, которые имеют возможность использования актуальных способов;

б) актуальные способы реализации угроз безопасности информации и типы интерфейсов объектов воздействия, за счет которых они могут быть реализованы.

Примеры определения актуальных способов реализации угроз безопасности информации и соответствующие им виды нарушителей и их возможности приведены в приложении 10 к настоящей Методике.

5.3 Оценка актуальности угроз безопасности информации

5.3.1. В ходе оценки угроз безопасности информации должны быть определены возможные угрозы безопасности информации и оценена их актуальность для систем и сетей – актуальные угрозы безопасности информации.

5.3.2. Исходными данными для оценки актуальности угроз безопасности информации являются:

а) общий перечень угроз безопасности информации, содержащийся в банке данных угроз безопасности информации ФСТЭК России (bdu.fstec.ru), модели угроз безопасности информации, разрабатываемые ФСТЭК России в соответствии с подпунктом 4 пункта 8 Положения о Федеральной службе по техническому и экспортному контролю, утвержденного Указом Президента Российской Федерации от 16 августа 2004 г. № 1085, а также отраслевые (ведомственные, корпоративные) модели угроз безопасности информации;

б) описания векторов компьютерных атак, содержащихся в базах данных и иных информационных источниках, опубликованных в сети «Интернет» (CAPEC, ATT&CK, OWASP, STIX, WASC и др.);

в) негативные последствия от реализации (возникновения) угроз безопасности информации, определенные в соответствии с настоящей Методикой; г) объекты воздействия угроз безопасности информации и виды

воздействий на них, определенные в соответствии с настоящей Методикой;

д) виды и категории актуальных нарушителей, которые могут реализовывать угрозы безопасности информации, в том числе непреднамеренные угрозы, и их возможности, определенные в соответствии с настоящей Методикой;

е) актуальные способы реализации (возникновения) угроз безопасности информации.

5.3.3. На основе анализа исходных данных определяются возможные для систем и сетей угрозы безопасности информации, к которым относятся осуществляемые нарушителем воздействия на информационные ресурсы и компоненты систем и сетей (объекты воздействия), в результате которых возможно нарушение безопасности информации и (или) нарушение или прекращение функционирования систем и сетей.

Угроза безопасности информации возможна, если имеются нарушитель или иной источник угрозы, объект, на который осуществляются воздействия, способы реализации угрозы безопасности информации, а реализация угрозы может привести к негативным последствиям:

УБИi = [нарушитель (источник угрозы); объекты воздействия; способы реализации угроз; негативные последствия].

5.3.4. Актуальность возможных угроз безопасности информации определяется наличием сценариев их реализации.

Сценарии реализации угроз безопасности информации должны быть определены для соответствующих способов реализации угроз безопасности информации, определенных в соответствии с настоящей Методикой, и применительно к объектам воздействия и видам воздействия на них. Определение сценариев предусматривает установление последовательности возможных тактик и соответствующих им техник, применение которых возможно актуальным нарушителем с соответствующим уровнем возможностей, а также доступности интерфейсов для использования соответствующих способов реализации угроз безопасности информации.

Перечень основных тактик (тактических задач) и соответствующих им типовых техник, используемых для построения сценариев реализации угроз безопасности информации, приведен в приложении 11 к настоящей Методике.

5.3.5. На этапе создания систем и сетей должен быть определен хотя бы один сценарий каждого способа реализации возможной угрозы безопасности информации. Сценарий определяется для каждого актуального нарушителя и их уровней возможностей.

При наличии хотя бы одного сценария угрозы безопасности информации такая угроза признается актуальной для системы и сети и включается в модель угроз безопасности систем и сетей для обоснования выбора организационных и технических мер по защите информации (обеспечению безопасности), а также выбора средств защиты информации (рисунок 7).

Рисунок 7. Пример сценария реализации угрозы безопасности информации

На этапе эксплуатации систем и сетей для каждой возможной угрозы безопасности информации определяется множество возможных сценариев ее реализации в интересах оценки эффективности принятых технических мер по защите информации (обеспечению безопасности), в том числе средств защиты информации. При этом множество сценариев определяется для каждого актуального нарушителя и уровней его возможностей в соответствии с полученными результатами инвентаризации систем и сетей, анализа уязвимостей и (или) тестирования на проникновение, проведенных с использованием автоматизированных средств (рисунок 8).

5.3.6. На этапе эксплуатации определение сценариев реализации угрозы включает:

а) анализ исходных данных на систему или сеть, предусматривающий в том числе анализ документации, модели угроз безопасности информации, применяемых средств защиты информации, и определение планируемых к применению автоматизированных средств;

б) проведение инвентаризации информационных систем и сетей и определение объектов воздействия и их интерфейсов;

в) определение внешних интерфейсов, которые могут быть задействованы при реализации угроз безопасности информации;

г) определение внутренних интерфейсов, которые могут быть задействованы при реализации угроз безопасности информации;

д) выявление уязвимостей объектов воздействия, а также компонентов систем и сетей, имеющих внешние интерфейсы, с которыми посредством внутренних интерфейсов взаимодействуют объекты воздействия;

е) проведение тестирования на проникновение, подтверждающего возможность использования выявленных уязвимостей или выявления новых сценариев реализации угрозы безопасности информации;

ж) поиск последовательности тактик и техник, применение которых может привести к реализации угрозы безопасности информации, исходя из уровня возможностей актуальных нарушителей, а также результатов инвентаризации, анализа уязвимостей и тестирования на проникновение;

з) составление сценариев реализации угрозы безопасности информации применительно к объектам и видам воздействия, а также способам реализации угроз безопасности информации.

Рисунок 8. Пример сценариев реализации угроз безопасности информации

Комментарии к статье «Методика оценки угроз безопасности информации (Утверждена ФСТЭК России 5 февраля 2021 г.) — 5. Оценка возможности реализации (возникновения) угроз безопасности информации и определение их актуальности»

Что такое базовая модель угроз ФСТЭК?

Содержание данной статьи проверено и подтверждено:

Что такое модель угроз

Модель угроз (безопасности информации) — это физическое, математическое, описательное представление свойств или характеристик угроз безопасности информации.

Угроза безопасности информации — это совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации.

Законодательство, в частности Федеральный закон №152 и 17 приказ, предъявляют требования по защите к обширному перечню информационных систем, одно из них – определение вероятных угроз.

Соответственно, модель угроз — это документ, назначение которого— определить угрозы, актуальные для конкретной системы. Только по факту наличия у организации подобного документа законодательные требования по моделированию будут выполнены.

Процесс разработки модели угроз

Содержимое модели угроз полностью описано новой методикой оценки ФСТЭК, выпущенной 5 февраля 2021, она пришла на смену полностью устаревшей базовой модели угроз 2008 года. Новая методика диктует следующие требования к содержанию модели:

- определить все последствия, которые могут возникнуть в случае использования угроз (ущерб рядовым гражданам или компаниям, ущерб государству);

- определить все возможные объекты для атак, перечислить функционирующие в ИС системы и сети, каналы связи;

- оценить возможности вероятных злоумышленников, иными словами – определить источники атак;

- оценить способы атак, вероятные для исследуемой системы;

- оценить возможности по выполнению атак и определить актуальность угроз;

- оценить вероятные сценарии атак в Ваших сетях.

Это обобщённое наполнение реальной модели угроз, но всё же дословно следовать этому списку не следует. При разработке собственного документа можно и нужно опираться на приложение 3 новой методики ФСТЭК, на его основе можно сразу составить оглавление:

- Введение.

- Описание систем и сетей. Должен включать в себя наименования, классы защищённости, задачи, бизнес-процессы, архитектуру, описание групп пользователей, интерфейсов нормативно-правовую базу функционирования конкретных систем, в общем, исчерпывающую информацию о всех функционирующих системах и сетях.

- Возможные последствия. Должен содержать описание видов ущерба, актуальных для владельца ИС, а также негативных последствий, которые повлекут за собой описанный ущерб.

- Возможные объекты воздействия. Требуется наличие наименований и назначения компонентов систем и сетей, воздействие на которые может привести к нежелательным последствиям.

- Источники. Должен включать категории возможных нарушителей, их характеристику и возможности.

- Способы. Здесь необходимо описать способы реализации угроз, которые могут быть использованы возможными нарушителями, а также описать интерфейсы, через которые наиболее вероятные нарушители могут реализовать атаки.

- Актуальные угрозы. Финальный список всех возможных угроз, составленный на основе всех предыдущих глав. Также должен включать описание вероятных сценариев реализации и выводы об актуальности угроз. Главы 2–5 методики ФСТЭК дают исчерпывающие рекомендации по разработке каждого элемента модели угроз. Приложения 4–11 дают примеры таблиц, которые должны быть приведены в документе, опираясь на них, вполне возможно создать собственную модель угроз.

Модель угроз: основные моменты

Подводя итоги: модель угроз — это один из главных элементов всего пакета внутренних документов ИБ, который должен содержать выявление вероятных угроз для Вашей информационной системы. Требования к структуре и содержанию предъявляет новая методика оценки угроз безопасности информации ФСТЭК, она же даёт подробные рекомендации по разработке частной модели угроз.

Задать вопрос эксперту

Связанные услуги

Моделирование угроз на основе сценариев или Как Cyber Kill Chain и ATT&CK помогают анализировать угрозы ИБ

Введение

В последние годы ФСТЭК России последовательно отменяет устаревшие руководящие документы Гостехкомиссии России, в которых для обеспечения безопасности информационных систем требовалось выполнить фиксированный набор требований безопасности. Новые нормативные требования фактически обязывают операторов информационных систем самостоятельно формулировать требования безопасности с учетом специфики защищаемого объекта. Основным инструментом для этого является анализ угроз и, к сожалению, методики проведения такого анализа в нормативной базе описаны крайне скупо.

Одним из наиболее эффективных приемов анализа угроз является моделирование сценариев реализации угроз с построением графов атак, который в англоязычных источниках получил название «Cyber Kill Chain».

Регламентирование в российской нормативной базе деятельности по анализу угроз

На сегодняшний день в

нормативных документах ФСТЭК России

Приказ ФСТЭК России от 11.02.2013 N 17 «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах».

Приказ ФСТЭК России от 18.02.2013 N 21 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных».