Методики управления рисками информационной безопасности и их оценки (часть 1)

Одними из самых распространенных в мире методик управления рисками информационной безопасности являются CRAMM, COBIT for Risk, FRAP, Octave и Microsoft. Наряду с определенными преимуществами они имеют и свои ограничения. В частности, перечисленные зарубежные методики могут эффективно использоваться коммерческими компаниями, в то время как государственным организациям при оценке и управлении рисками информационной безопасности необходимо руководствоваться положениями нормативных актов ФСТЭК России. Например, для автоматизированных систем управления производственными и технологическими процессами на критически важных объектах следует руководствоваться приказом ФСТЭК России от 14 марта 2014 г. № 31. Вместе с тем этот документ в качестве дополнительного материала мог бы использоваться и федеральными органами исполнительной власти.

Риски информационной безопасности в современном обществе

За последнее время число атак на организации удвоилось. Атаки, ведущие к экстраординарному ущербу, становятся обычным явлением. Финансовый ущерб от атак возрастает и одни из самых больших потерь связаны с атаками вирусов-вымогателей. Ярким примером этого являются атаки вирусов-вымогателей WannaCry и NotPetya, затронувшие более 300 тыс. компьютеров в 150 странах мира и приведшие к финансовым потерям более 300 млн долл.

Еще одной тенденцией является увеличение количества атак на объекты критической инфраструктуры и стратегические промышленные объекты, что может привести к выводу из строя злоумышленниками систем, поддерживающих жизнеобеспечение человечества и возникновению глобальных техногенных катастроф.

Таким образом, риски информационной безопасности входят в тройку наиболее вероятных рисков (вместе с рисками природных катаклизмов и экстремальных погодных условий) и в список из шести наиболее критичных рисков по возможному ущербу (вместе с рисками применения оружия массового поражения, природными катаклизмами, погодными аномалиями и нехваткой питьевой воды). Поэтому управление рисками информационной безопасности является одним из приоритетных направлений развития организаций по всему миру и абсолютно необходимо для их дальнейшего функционирования.

Цели и подходы к управлению рисками информационной безопасности

Целью любой организации является достижение определенных показателей, характеризующих результаты ее деятельности. Например, для коммерческих компаний это извлечение прибыли, рост капитализации, доли рынка или оборота, а для правительственных организаций – предоставление государственных услуг населению и решение задач управления. В любом случае, независимо от цели деятельности организации, достижению этой цели может помешать реализация рисков информационной безопасности. При этом каждая организация по-своему оценивает риски и возможность инвестирования в их снижение.

Таким образом, целью управления рисками информационной безопасности является поддерживание их на приемлемом для организации уровне. Для решения данной задачи организации создают комплексные системы информационной безопасности (СИБ).

При создании таких систем встает вопрос выбора средств защиты, обеспечивающих снижение выявленных в процессе анализа рисков информационной безопасности без избыточных затрат на внедрение и поддержку этих средств. Анализ рисков информационной безопасности позволяет определить необходимую и достаточную совокупность средств защиты информации, а также организационных мер направленных на снижение рисков информационной безопасности, и разработать архитектуру СИБ организации, максимально эффективную для ее специфики деятельности и направленную на снижение именно ее рисков информационной безопасности.

Все риски, в том числе риски информационной безопасности, характеризуется двумя параметрами: потенциальным ущербом для организации и вероятностью реализации. Использование для анализа рисков совокупности этих двух характеристик позволяет сравнивать риски с различными уровнями ущерба и вероятности, приводя их к общему выражению, понятному для лиц, принимающих решение относительно минимизации рисков в организации. При этом процесс управления рисками состоит из следующих логических этапов, состав и наполнение которых зависит от используемой методики оценки и управления рисками:

- Определение приемлемого для организации уровня риска (риск-аппетита) – критерия, используемого при решении о принятии риска или его обработке. На основании этого критерия определяется, какие идентифицированные в дальнейшем риски будут безоговорочно приняты и исключены из дальнейшего рассмотрения, а какие подвергнуты дальнейшему анализу и включены в план реагирования на риски.

- Идентификация, анализ и оценка рисков. Для принятия решения относительно рисков они должны быть однозначно идентифицированы и оценены с точки зрения ущерба от реализации риска и вероятности его реализации. При оценке ущерба определяется степень влияния риска на ИТ-активы организации и поддерживаемые ими бизнес-процессы. При оценке вероятности производится анализ вероятности реализации риска. Оценка данных параметров может базироваться на выявлении и анализе уязвимостей, присущим ИТ-активам, на которые может влиять риск, и угрозам, реализация которых возможная посредством эксплуатации данных уязвимостей. Также в зависимости от используемой методики оценки рисков, в качестве исходных данных для их оценки может быть использована модель злоумышленника, информация о бизнес-процессах организации и других сопутствующих реализации риска факторах, таких как политическая, экономическая, рыночная или социальная ситуация в среде деятельности организации. При оценке рисков может использоваться качественный, количественный или смешанный подход к их оценке. Преимуществом качественного подхода является его простота, минимизация сроков и трудозатрат на проведение оценки рисков, ограничениями – недостаточная наглядность и сложность использования результатов анализа рисков для экономического обоснования и оценки целесообразности инвестиций в меры реагирования на риски. Преимуществом количественного подхода является точность оценки рисков, наглядность результатов и возможность сравнения значения риска, выраженного в деньгах, с объемом инвестиций, необходимых для реагирования на данный риск, недостатками – сложность, высокая трудоемкость и длительность исполнения.

- Ранжирование рисков. Для определения приоритета при реагировании на риски и последующей разработки плана реагирования все риски должны быть проранжированы. При ранжировании рисков, в зависимости от используемой методики, могут применяться такие критерии определения критичности, как ущерб от реализации рисков, вероятность реализации, ИТ-активы и бизнес-процессы, затрагиваемые риском, общественный резонанс и репутационый ущерб от реализации риска и др.

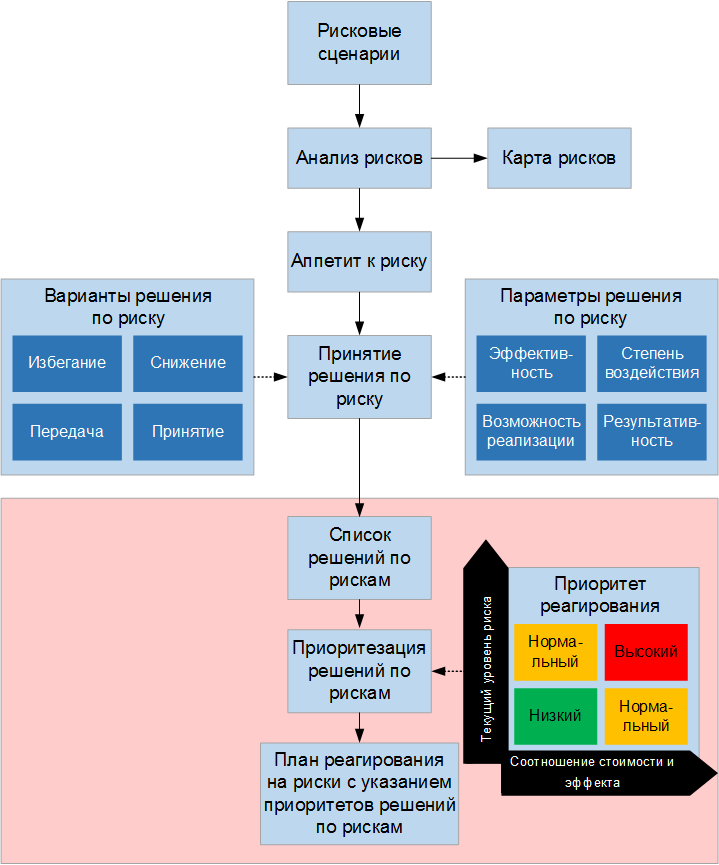

- Принятие решения по рискам и разработка плана реагирования на риски. Для определения совокупности мер реагирования на риски необходимо провести анализ идентифицированных и оцененных рисков с целью принятия относительно каждого их них одного из следующих решений:

- Избегание риска;

- Принятие риска;

- Передача риска;

- Снижение риска.

Принятое по каждому риску решение должно быть зафиксировано в плане реагирования на риски. Также данный план может содержать, в зависимости от используемой методики, следующие информацию, необходимую для реагирования на риски:

- Ответственный за реагирование;

- Описание мер реагирования;

- Оценка необходимых инвестиций в меры реагирования;

- Сроки реализации этих мер.

- Реализация мероприятий по реагированию на риски. Для реализации мер реагирования на риски ответственные лица организуют выполнение описанного в плане реагирования на риск действия в необходимые сроки.

- Оценка эффективности реализованных мер. Для достижения уверенности, что применяемые в соответствии с планом реагирования меры эффективны и уровень рисков соответствует приемлемому для организации, производится оценка эффективности каждой реализованной меры реагирования на риск, а также регулярная идентификация, анализ и оценка рисков организации.

Рассмотрим наиболее известные методики управления рисками информационной безопасности: CRAMM, COBIT for Risk, FRAP, Octave, Microsoft.

Обзор методики CRAMM

Методика CRAMM (CCTA Risk Analysis and Management Method), разработанная Службой безопасности Великобритании в 1985 году, базируется на стандартах управления информационной безопасности серии BS7799 (в настоящее время переработаны в ISO 27000) и описывает подход к качественной оценке рисков. При этом переход к шкале значений качественных показателей происходит с помощью специальных таблиц, определяющих соответствие между качественными и количественными показателями. Оценка риска производится на основе анализа ценности ИТ-актива для бизнеса, уязвимостей, угроз и вероятности их реализации.

Процесс управления рисками по методике CRAMM состоит из следующих этапов:

- Инициирование (Initiation). На этом этапе проводится серия интервью с заинтересованными в процессе анализа рисков информационной безопасности лицами, в том числе с ответственными за эксплуатацию, администрирование, обеспечение безопасности и использование ИТ-активов, для которых производится анализ рисков. В результате дается формализованное описание области для дальнейшего исследования, ее границ и определяется состав вовлеченных в анализ рисков лиц.

- Идентификация и оценка ИТ-активов (Identification and Valuation of Assets). Определяется перечень ИТ-активов, используемых организацией в определенной ранее области исследования. В соответствии с методологией CRAMM ИТ-активы могут быть одного из следующих типов:

- Данные;

- Программное обеспечение;

- Физические активы.

Для каждого актива определятся его критичность для деятельности организации и совместно с представителями подразделений, использующих ИТ-актив для решения прикладных задач, оцениваются последствия для деятельности организации от нарушения его конфиденциальности, целостности и доступности.

- Оценка угроз и уязвимостей (Threat and Vulnerability Assessment). В дополнение к оценке критичности ИТ-активов, важной частью методологии CRAMM является оценка вероятности угроз и уязвимостей ИТ-активов. Методология CRAMM содержит таблицы, описывающие соответствие между уязвимостями ИТ-активов и угрозами, которые могут влиять на ИТ-активы через эти уязвимости. Также имеются таблицы, описывающие ущерб для ИТ-активов в случае реализации этих угроз. Данный этап выполняется только для наиболее критичных ИТ-активов, для которых недостаточно внедрения базового набора мер обеспечения информационной безопасности. Определения актуальных уязвимостей и угроз производится путем интервьюирования лиц, ответственных за администрирование и эксплуатацию ИТ-активов. Для остальных ИТ-активов методология CRAMM содержит набор необходимых базовых мер обеспечения информационной безопасности.

- Вычисление риска (Risk Calculation). Вычисление риска производится по формуле: Риск = Р (реализации) * Ущерб. При этом вероятность реализации риска вычисляется по формуле: Р (реализации) = Р (угрозы) * Р (уязвимости). На этапе вычисления рисков для каждого ИТ-актива определяются требования к набору мер по обеспечению его информационной безопасности по шкале от «1» до «7», где значению «1» соответствует минимальный необходимый набор мер по обеспечению информационной безопасности, а значению «7» – максимальный.

- Управление риском (Risk Management). На основе результатов вычисления риска методология CRAMM определяет необходимый набор мер по обеспечению информационной безопасности. Для этого используется специальный каталог, включающий около 4 тыс. мер. Рекомендованный методологией CRAMM набор мер сравнивается с мерами, которые уже приняты организацией. В результате идентифицируются области, требующие дополнительного внимания в части применения мер защиты, и области с избыточными мерами защиты. Данная информация используется для формирования плана действий по изменению состава применяемых в организации мер защиты — для приведения уровня рисков к необходимому уровню.

С точки зрения практического применения можно выделить следующие достоинства методики CRAMM:

- Многократно апробированный метод, по которому накоплен значительный опыт и профессиональные компетенции; результаты применения CRAMM признаются международными институтами;

- Наличие понятного формализованного описания методологии сводит к минимуму возможность возникновения ошибок при реализации процессов анализа и управления рисками;

- Наличие средств автоматизации анализа рисков позволяет минимизировать трудозатраты и время выполнения мероприятий по анализу и управлению рисками;

- Каталоги угроз, уязвимостей, последствий, мер обеспечения информационной безопасности упрощают требования к специальным знаниям и компетентности непосредственных исполнителей мероприятий по анализу и управлению рисками.

При этом методике CRAMM присущи следующие недостатки:

- Высокая сложность и трудоемкость сбора исходных данных, требующая привлечения значительных ресурсов внутри организации или извне;

- Большие затраты ресурсов и времени на реализацию процессов анализа и управления рисками информационной безопасности;

- Вовлеченность большого количества заинтересованных лиц требует значительных затрат на организацию совместной работы, коммуникаций внутри проектной команды и согласование результатов;

- Невозможность оценить риски в деньгах затрудняет использование результатов оценки рисков ИБ при технико-экономическом обосновании инвестиций, необходимых для внедрения средств и методов защиты информации.

CRAMM широко применяется как в правительственных, так и в коммерческих организациях по всему миру, являясь фактически стандартом управления рисками информационной безопасности в Великобритании. Методика может быть успешно применена в крупных организациях, ориентированных на международное взаимодействие и соответствие международным стандартам управления, осуществляющих первоначальное внедрение процессов управления рисками информационной безопасности для покрытия ими всей организации сразу. При этом организации должны иметь возможность выделения значительных ресурсов и времени для применения CRAMM.

Обзор методологии COBIT for Risk

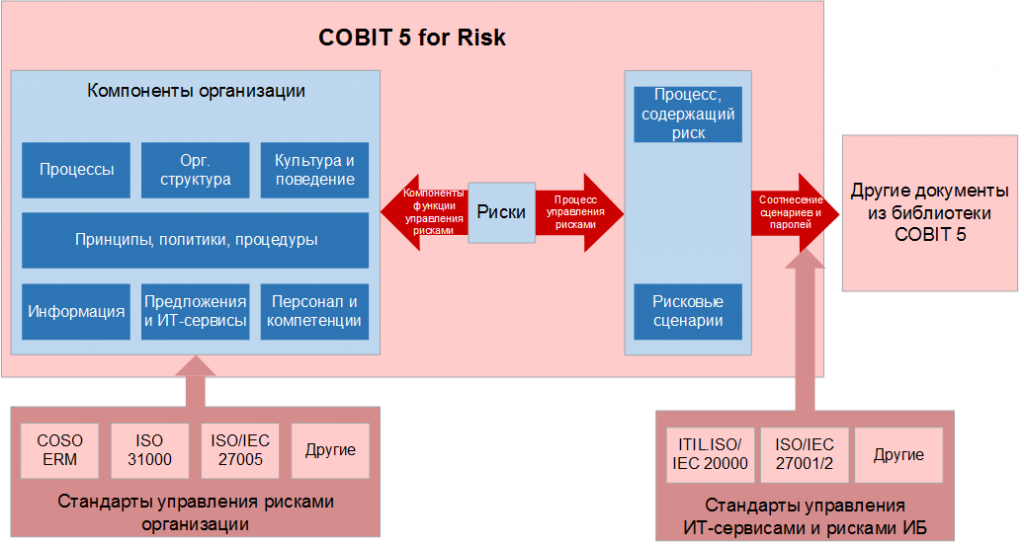

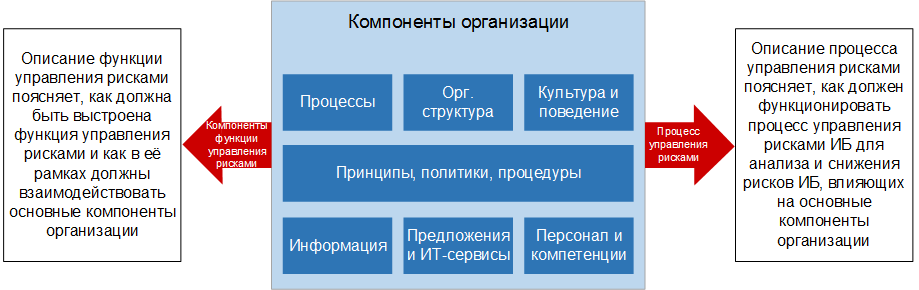

Методология COBIT for Risk разработана ассоциацией ISACA (Information Systems Audit and Control Association) в 2013 году и базируется на лучших практиках управления рисками (COSO ERM, ISO 31000, ISOIEC 27xxx и др.). Методология рассматривает риски информационной безопасности применительно к рискам основной деятельности организации, описывает подходы к реализации функции управления рисками информационной безопасности в организации и к процессам качественного анализа рисков информационной безопасности и управления ими.

- При реализации функции и процесса управления рисками в организации методология выделяет следующие компоненты, влияющие как на риски информационной безопасности, так и на процесс управления ими:

- Принципы, политики, процедуры организации;

- Процессы;

- Организационная структура;

- Корпоративная культура, этика и правила поведения;

- Информация;

- ИТ-сервисы, ИТ-инфраструктура и приложения;

- Люди, их опыт и компетенции.

- Необходимый процесс;

- Информационные потоки;

- Организационная структура;

- Люди и компетенции.

- Создание и обслуживание портфелей ИТ-проектов;

- Управление жизненным циклом программы / проекта;

- Инвестиции в ИТ;

- Экспертиза и навыки персонала ИТ;

- Операции с персоналом;

- Информация;

- Архитектура;

- ИТ-инфраструктура;

- Программное обеспечение;

- Неэффективное использование ИТ;

- Выбор и управление поставщиками ИТ;

- Соответствие нормативным требованиям;

- Геополитика;

- Кража элементов инфраструктуры;

- Вредоносное программное обеспечение;

- Логические атаки;

- Техногенное воздействие;

- Окружающая среда;

- Природные явления;

- Инновации.

- Стратегические риски – риски, связанные с упущенными возможностями использования ИТ для развития и повышения эффективности основной деятельности организации;

- Проектные риски – риски, связанные с влиянием ИТ на создание или развитие существующих процессов организации;

- Риски управления ИТ и предоставления ИТ-сервисов – риски, связанные с обеспечением доступности, стабильности и предоставления пользователям ИТ-сервисов с необходимым уровнем качества, проблемы с которыми могут привести к ущербу для основной деятельности организации.

- Тип источника угрозы — внутренний/внешний.

- Тип угрозы — злонамеренное действия, природное явление, ошибка и др.

- Описание события — доступ к информации, уничтожение, внесение изменений, раскрытие информации, кража и др.

- Типы активов (компонентов) организации, на которые влияет событие — люди, процессы, ИТ-инфраструктура и др.

- Время события.

- Избегание риска;

- Принятие риска;

- Передача риска;

- Снижение риска.

В части организации функции управления рисками информационной безопасности методология определяет и описывает требования к следующим компонентам:

Основным элементом анализа и управления рисками информационной безопасности в соответствии с методологией являются рисковые сценарии. Каждый сценарий представляет собой «описание события, которое в случае возникновения, может привести к неопределенному (позитивному или негативному) воздействию на достижение целей организации». Методология содержит более 100 рисковых сценариев, охватывающих следующие категории воздействия:

Для каждого рискового сценария в методологии определена степень его принадлежности к каждому типу рисков:

Каждый рисковый сценарий содержит следующую информацию:

В случае реализации рискового сценария деятельности организации причиняется ущерб. Таким образом, при анализе рисков информационной безопасности в соответствии с методологией COBIT for Risk, производится выявление актуальных для организации рисковых сценариев и мер снижения рисков, направленных на уменьшение вероятности реализации этих сценариев. Для каждого из выявленных рисков проводится анализ его соответствия риск-аппетиту организации с последующим принятием одного из следующих решений:

Дальнейшее управление рисками осуществляется путем анализа остаточного уровня рисков и принятия решения о необходимости реализации дополнительных мер снижения рисков. Методология содержит рекомендации по внедрению мер снижения рисков применительно к каждому из типов компонентов организации.

- Связь с общей библиотекой COBIT и возможность использовать подходы и «ИТ-контроли» (мер по снижению рисков) из смежных областей, позволяющие рассматривать риски информационной безопасности и меры по их снижению применительно к воздействию рисков на бизнес-процессы организации;

- Многократно апробированный метод, по которому накоплены значительный опыт и профессиональные компетенции, и результаты которого признаются международными институтами;

- Наличие понятного формализованного описания методологии позволяет свести к минимуму ошибки при реализации процессов анализа и управления рисками;

- Каталоги рисковых сценариев и «ИТ-контролей» позволяют упростить требования к специальным знаниям и компетентности непосредственных исполнителей мероприятий по анализу и управлению рисками;

- Возможность использования методологии при проведении аудитов позволяет снизить трудозатраты и необходимое время для интерпретации результатов внешних и внутренних аудитов.

- Высокая сложность и трудоемкость сбора исходных данных требует привлечения значительных ресурсов или внутри организации, или извне;

- Вовлеченность большого количества заинтересованных лиц требует значительных затрат на организацию совместной работы, выделения времени вовлеченных лиц на коммуникации внутри проектной команды и согласование результатов со всеми заинтересованными лицами;

- Отсутствие возможности оценки рисков в деньгах затрудняет использование результатов оценки рисков информационной безопасности при обосновании инвестиций, необходимых для внедрения средств и методов защиты информации.

С точки зрения практического применения можно выделить следующие достоинства методологии СOBIT for Risk:

При этом методологии СOBIT for Risk присущи следующие недостатки и ограничения:

Данный метод применяется как в правительственных, так и в коммерческих организациях по всему миру. Метод является наиболее подходящим для крупных технологических организаций или организаций с высокой степенью зависимости основной деятельности от информационных технологий, для тех, кто уже используют (или планируют использовать) стандарты и методики COBIT для управления информационными технологиями и имеют необходимые для этого ресурсы и компетенции. В этом случае возможна эффективная интеграция процессов управления рисками информационной безопасности и процессов общего управления ИТ и достижение синергетического эффекта, который позволит оптимизировать затраты на реализацию процессов анализа и управления рисками информационной безопасности.

Интернет-портал «Безопасность пользователей в сети Интернет»

admin@safe-surf.ru

https://safe-surf.ru

Другие материалы

Каждый из нас понимает очевидную вещь: перспективное планирование обеспечивает широкому кругу (специалистов) участие в формировании первоочередных требований..

Интернет-портал «Безопасность пользователей в сети Интернет»

admin@safe-surf.ru

https://safe-surf.ru

Управление рисками информационной безопасности (конспект лекции)

Цикл лекций по дисциплине «Автоматизация процессов управления информационной безопасностью»

CC BY 4.0 © Рахметов Р. для ООО «Интеллектуальная безопасность» (Security Vision), 2020

Риск информационной безопасности – это потенциальная возможность использования уязвимостей активов конкретной угрозой для причинения ущерба организации.

ВеличинаРиска=ВероятностьСобытия*РазмерУщерба, где

ВероятностьСобытия=ВероятностьУгрозы*ВеличинаУязвимости

Цели процесса анализа рисков ИБ:

1. Идентифицировать активы и оценить их ценность

2. Идентифицировать угрозы активам и уязвимости в системе защиты

3. Просчитать вероятность реализации угроз и их влияние на бизнес

4. Соблюсти баланс между стоимостью возможных негативных последствий и стоимостью мер защиты, дать рекомендации руководству компании по обработке выявленных рисков.

Этапы 1-3: оценка риска (risk assessment), т.е. сбор имеющейся информации.

Этап 4: анализ рисков (risk analysis), т.е. изучение собранных данных, предоставление указаний для дальнейших действий (выбор способа обработки для каждого из оцененных и актуальных киберрисков, выбор финансово приемлемого уровня рисков).

Способы обработки киберриска:

игнорировать, принять, избежать, передать, минимизировать.

Пример количественного анализа рисков:

Показатели:

ALE — annual loss expectancy, ожидаемые годовые потери, т.е. «стоимость» всех инцидентов за год.

SLE — single loss expectancy, ожидаемые разовые потери, т.е. «стоимость» одного инцидента.

EF — exposure factor, фактор открытости перед угрозой, т.е. какой процент актива разрушит угроза при её успешной реализации.

ARO — annualized rate of occurrence, среднее количество инцидентов в год в соответствии со статистическими данными.

Значение SLE вычисляется как произведение расчётной стоимости актива и значения EF:

SLE=AssetValue*EF

Значение ALE вычисляется как произведение SLE и ARO:

ALE=SLE*ARO

Ценность мер защиты:

(Ценность мер защиты для компании) = (ALE до внедрения мер защиты) — (ALE после внедрения мер защиты) — (Ежегодные затраты на реализацию мер защиты)

Пример качественного анализа рисков:

метод Дельфи (анонимный опрос экспертов в несколько итераций до достижения консенсуса), мозговой штурм, оценка «экспертным методом».

Положение ЦБ РФ от 08.04.2020 №716-П «О требованиях к системе управления операционным риском в кредитной организации и банковской группе“

Содержит требование о включении рисков ИБ и рисков отказов информационных систем в список операционных рисков, от величины которых зависит требуемый размер достаточности капитала банка.

Процедуры управления операционным риском:

1. Идентификация риска:

-

анализ базы событий

-

самооценка

-

анализ динамики количественных показателей (ключевых индикаторов риска)

-

анализ результатов регуляторных проверок

-

анализ результатов внешнего аудита

-

анализ поступающих сигналов от сотрудников.

2. Сбор и регистрация информации о событиях операционного риска:

-

автоматизированное (из информационных систем), неавтоматизированное (экспертным методом), алгоритмизированное выявление информации о рисках

-

классификация рисковых событий

-

оценка потерь, стоимости возмещения потерь

-

регистрация рисковых событий в базе событий

-

обновление информации, актуализация источников информации.

3. Количественная и качественная оценка уровней операционного риска.

Организации сами разрабатывают способы оценки.

4. Выбор и применение способов реагирования на риск.

Перечень мер для минимизации рисков приведен в приложении №3 к Положению.

5. Мониторинг рисков:

-

анализ индикаторов риска и статистики

-

контроль выполнения мероприятий

- мониторинг входящей информации.

Методологии риск-менеджмента:

1. Фреймворк «NIST Risk Management Framework» на базе американских правительственных документов NIST (National Institute of Standards and Technology, Национальный институт стандартов и технологий США) включает в себя набор взаимосвязанных т.н. «специальных публикаций» (англ. Special Publication (SP), будем для простоты восприятия называть их стандартами):

1.1. Стандарт NIST SP 800-39 «Managing Information Security Risk» («Управление рисками информационной безопасности») предлагает трехуровневый подход к управлению рисками: организация, бизнес-процессы, информационные системы. Данный стандарт описывает методологию процесса управления рисками: определение, оценка, реагирование и мониторинг рисков.

1.2. Стандарт NIST SP 800-37 «Risk Management Framework for Information Systems and Organizations» («Фреймворк управления рисками для информационных систем и организаций») предлагает для обеспечения безопасности и конфиденциальности использовать подход управления жизненным циклом систем.

1.3. Стандарт NIST SP 800-30 «Guide for Conducting Risk Assessments» («Руководство по проведению оценки рисков») сфокусирован на ИТ, ИБ и операционных рисках, описывает подход к процессам подготовки и проведения оценки рисков, коммуницирования результатов оценки, а также дальнейшей поддержки процесса оценки.

1.4. Стандарт NIST SP 800-137 «Information Security Continuous Monitoring» («Непрерывный мониторинг информационной безопасности») описывает подход к процессу мониторинга информационных систем и ИТ-сред в целях контроля примененных мер обработки рисков ИБ и необходимости их пересмотра.

2. Стандарты Международной организации по стандартизации ISO (International Organization for Standardization):

2.1. Стандарт ISO/IEC 27005:2018 «Information technology — Security techniques — Information security risk management» («Информационная технология. Методы и средства обеспечения безопасности. Менеджмент риска информационной безопасности») входит в серию стандартов ISO 27000 и является логически взаимосвязанным с другими стандартами по ИБ из этой серии. Данный стандарт отличается фокусом на ИБ при рассмотрении процессов управления рисками.

2.2. Стандарт ISO/IEC 27102:2019 «Information security management — Guidelines for cyber-insurance» («Управление информационной безопасностью. Руководство по киберстрахованию») предлагает подходы к оценке необходимости приобретения киберстраховки как меры обработки рисков, а также к оценке и взаимодействию со страховщиком.

2.3. Серия стандартов ISO/IEC 31000:2018 описывает подход к риск-менеджменту без привязки к ИТ/ИБ. В этой серии стоит отметить стандарт ISO/IEC 31010:2019 «Risk management — Risk assessment techniques» — на данный стандарт в его отечественном варианте ГОСТ Р ИСО/МЭК 31010-2011 «Менеджмент риска. Методы оценки риска» ссылается 607-П ЦБ РФ «О требованиях к порядку обеспечения бесперебойности функционирования платежной системы, показателям бесперебойности функционирования платежной системы и методикам анализа рисков в платежной системе, включая профили рисков».

3. Методология FRAP (Facilitated Risk Analysis Process) является относительно упрощенным способом оценки рисков, с фокусом только на самых критичных активах. Качественный анализ проводится с помощью экспертной оценки.

4. Методология OCTAVE (Operationally Critical Threat, Asset, and Vulnerability Evaluation) сфокусирована на самостоятельной работе членов бизнес-подразделений. Она используется для масштабной оценки всех информационных систем и бизнес-процессов компании.

5. Методология FMEA (Failure Modes and Effect Analysis) предлагает проведение оценки системы с точки зрения её слабых мест для поиска ненадежных элементов.

6. Методология CRAMM (Central Computing and Telecommunications Agency Risk Analysis and Management Method) предлагает использование автоматизированных средств для управления рисками.

7. Методология FAIR (Factor Analysis of Information Risk) — проприетарный фреймворк для проведения количественного анализа рисков, предлагающий модель построения системы управления рисками на основе экономически эффективного подхода, принятия информированных решений, сравнения мер управления рисками, финансовых показателей и точных риск-моделей.

8. Концепция COSO ERM (Enterprise Risk Management) описывает пути интеграции риск-менеджмента со стратегией и финансовой эффективностью деятельности компании и акцентирует внимание на важность их взаимосвязи. В документе описаны такие компоненты управление рисками, как стратегия и постановка целей, экономическая эффективность деятельности компании, анализ и пересмотр рисков, корпоративное управление и культура, а также информация, коммуникация и отчетность.

Этапы процесса управления рисками ИБ по документу NIST SP 800-39 «Managing Information Security Risk» («Управление рисками информационной безопасности»):

1. На этапе определения рисков организации следует выявить:

-

предположения о рисках, т.е. идентифицировать актуальные угрозы, уязвимости, последствия, вероятность возникновения рисков

-

ограничения рисков, т.е. возможности осуществления оценки, реагирования и мониторинга;

-

риск-толерантность, т.е. терпимость к рискам — приемлемые типы и уровни рисков, а также допустимый уровень неопределенности в вопросах управления рисками

-

приоритеты и возможные компромиссы, т.е. нужно приоритизировать бизнес-процессы, изучить компромиссы, на которые может пойти организация при обработке рисков, а также временные ограничения и факторы неопределенности, сопровождающие этот процесс.

2. На этапе оценки рисков организации следует выявить:

-

угрозы ИБ, т.е. конкретные действия, лиц или сущности, которые могут являться угрозами для самой организации или могут быть направлены на другие организации

-

внутренние и внешние уязвимости, включая организационные уязвимости в бизнес-процессах управления компанией, архитектуре ИТ-систем и т.д.

-

ущерб организации с учетом возможностей эксплуатации уязвимостей угрозами

-

вероятность возникновения ущерба.

В итоге организация получает детерминанты

риска, т.е. уровень ущерба и вероятность возникновения ущерба для каждого риска.

Для обеспечения процесса оценки рисков организация предварительно определяет:

-

инструменты, техники и методологии, используемые для оценки риска

-

допущения относительно оценки рисков

-

ограничения, которые могут повлиять на оценки рисков

-

роли и ответственность

-

способы сбора, обработки и передачи информации об оценке рисков в пределах организации

-

способы проведения оценки рисков в организации

-

частота проведения оценки рисков

-

способы получения информации об угрозах (источники и методы).

3. На этапе реагирования на риск организация выполняет следующие работы:

-

разработка возможных планов реагирования на риск

-

оценка возможных планов реагирования на риск

-

определение планов реагирования на риск, допустимых с точки зрения риск-толерантности организации

-

реализация принятых планов реагирования на риск.

Для обеспечения возможности реагирования на риски организация определяет типы возможной обработки рисков (принятие, избегание, минимизация, разделение или передача риска), а также инструменты, технологии и методологии для разработки планов реагирования, способы оценки планов реагирования и методы оповещения о предпринятых мерах реагирования в рамках организации и/или внешних контрагентов.

4. На этапе мониторинга рисков решаются следующие задачи:

-

проверка реализации принятых планов реагирования на риск и выполнения нормативных требований ИБ

-

определение текущей эффективности мер реагирования на риски

-

определение значимых для риск-менеджмента изменений в ИТ-системах и средах, включая ландшафт угроз, уязвимости, бизнес-функции и процессы, архитектуру ИТ-инфраструктуры, взаимоотношения с поставщиками, риск-толерантность организации и т.д.

Организации описывают методы оценки нормативного соответствия и эффективности мер реагирования на риски, а также то, как контролируются изменения, способные повлиять на эффективность реагирования на риски.

Управление рисками ведется на уровнях организации, бизнес-процессов и информационных систем, при этом следует обеспечивать взаимосвязь и обмен информацией между данными уровнями в целях непрерывного повышения эффективности осуществляемых действий и коммуникации рисков всем стейкхолдерам.

Уровень организации: принятие решений, финансирование, назначение ответственных.

Уровень бизнес-процессов: архитектура рабочих процессов, в т.ч. процессов ИБ.

Уровень информационных систем: реализация мер управления рисками.

Документ NIST SP 800-37 ”Risk Management Framework for Information Systems and Organizations: A System Life Cycle Approach for Security and Privacy” («Фреймворк управления рисками для информационных систем и организаций: жизненный цикл систем для обеспечения безопасности и конфиденциальности»)

Основные парадигмы:

-

обеспечение безопасности и конфиденциальности в ИТ-системах на протяжении всего жизненного цикла

-

непрерывный мониторинг состояния защиты ИТ систем

- предоставления информации руководству для принятия взвешенных риск-ориентированных решений.

Типы рисков по NIST SP 800-37:

-

программный риск

-

риск несоответствия законодательству

-

финансовый риск

-

юридический риск

-

бизнес-риск

-

политический риск

-

риск безопасности и конфиденциальности (включая риск цепочки поставок)

-

проектный риск

-

репутационный риск

-

риск безопасности жизнедеятельности

-

риск стратегического планирования.

Этапы применения фреймворка управления рисками (NIST SP 800-37):

- подготовка, т.е. определение целей и их приоритизация с точки зрения организации и ИТ-систем

- категоризация систем и информации на основе анализа возможного негативного влияния от потери информации

- выбор базового набора мер защиты и их уточнение (адаптация) для снижения риска до приемлемого уровня на основе оценки риска

- внедрение мер защиты и описание того, как именно применяются меры защиты

- оценка внедренных мер защиты для определения корректности их применения, работоспособности и продуцирования ими результатов, удовлетворяющих требованиям безопасности и конфиденциальности

- формальное согласование/утверждение использования систем или мер защиты на основе заключения о приемлемости рисков

- непрерывный мониторинг систем и примененных мер защиты для оценки эффективности примененных мер, документирования изменений, проведения оценки рисков и анализа негативного влияния, создания отчетности по состоянию безопасности и конфиденциальности.

Документ NIST SP 800-30 «Guide for Conducting Risk Assessments» («Руководство по проведению оценок риска») посвящен процедуре проведения оценки риска ИБ.

Процесс оценки рисков по NIST SP 800-30 включает в себя:

1. Подготовку к оценке рисков:

-

Идентификация цели оценки рисков

-

Идентификация области (англ. scope) оценки рисков

-

Идентификация специфичных предположений и ограничений

-

Идентификация источников предварительной информации, источников угроз и уязвимостей

-

Идентификация модели рисков, способа оценки рисков и подхода к анализу

2. Проведение оценки рисков:

-

Идентификация и характеризация актуальных источников угроз

-

Идентификация потенциальных событий угроз, релевантности этих событий, а также источников угроз

-

Идентификация уязвимостей

-

Определение вероятности того, что актуальные события угроз приведут к негативному влиянию

-

Определение негативного влияния, порожденного источниками угроз

-

Определение риска от реализации актуальных событий угроз

3. Коммуницирование результатов оценки и передачу информации внутри организации:

-

Коммуницирование результатов оценки рисков лицам, принимающим решения, для реагирования на риски

- Передача заинтересованным лицам информации, касающейся рисков, выявленных в результате оценки

4. Поддержание достигнутых результатов:

-

Проведение непрерывного мониторинга факторов риска

- Актуализация оценки рисков с использованием результатов процесса непрерывного мониторинга факторов риска

Способы анализа факторов рисков:

-

угрозо-центричный

-

ориентированный на активы

- ориентированный на уязвимости.

Документ NIST SP 800-137 ”Information Security Continuous Monitoring for Federal information Systems and Organizations” («Непрерывный мониторинг информационной безопасности для федеральных информационных систем и организаций»)

Рекомендуемый процессный подход к выстраиванию системы мониторинга ИБ, состоящий из:

-

определения стратегии непрерывного мониторинга ИБ

-

разработки программы непрерывного мониторинга ИБ

-

внедрения программы непрерывного мониторинга ИБ

-

анализа найденных недочетов и отчета о них

-

реагирования на выявленные недочеты

-

пересмотра и обновления стратегии и программы непрерывного мониторинга ИБ.

Рекомендации по выбору инструментов обеспечения непрерывного мониторинга ИБ:

-

поддержка ими большого количества источников данных

-

использование открытых и общедоступных спецификаций (например, SCAP — Security Content Automation Protocol)

-

интеграция с другим ПО, таким как системы Help Desk, системы управления инвентаризацией и конфигурациями, системами реагирования на инциденты

-

поддержка процесса анализа соответствия применимым законодательным нормам

-

гибкий процесс создания отчетов, возможность «проваливаться» (англ. drill-down) в глубину рассматриваемых данных

-

поддержка систем Security Information and Event Management (SIEM) и систем визуализации данных.

Стандарт ISO/IEC 27005:2018 ”Information technology — Security techniques — Information security risk management” («Информационные технологии – Техники обеспечения безопасности – Управление рисками информационной безопасности»)

Основные парадигмы:

1. Оценка рисков ведется с учетом последствий рисков для бизнеса и вероятности возникновения рисков. Осуществляются идентификация рисков, их анализ и сравнение (с учетом выбранного уровня риск-толерантности).

2. Вероятность и последствия рисков доводятся до заинтересованных сторон и принимаются ими.

3. Устанавливается приоритет обработки рисков и конкретных действий по снижению рисков.

4. В процесс принятия решений по управлению рисками вовлекаются стейкхолдеры, которые затем также информируются о статусе управления рисками.

5. Оценивается эффективность проведенной обработки рисков.

6. Контролируются и регулярно пересматриваются риски и сам процесс управления ими.

7. На основе получаемой новой информации процесс управления рисками непрерывно улучшается.

8. Проводится обучение сотрудников и руководителей относительно рисков и предпринимаемых действий для их снижения.

Процесс управления рисками по ISO/IEC 27005:2018 состоит из следующих шагов (процессов), которые соответствуют подходу PDCA (Plan — Do — Check — Act):

1. Определение контекста

Выбирается подход к управлению рисками, который должен включать в себя критерии оценки рисков, критерии оценки негативного влияния, критерии принятия рисков, оценка и выделение необходимых ресурсов.

2. Оценка рисков

2.1 Идентификация рисков (инвентаризация активов, идентификация угроз, идентификация имеющихся мер защиты, определение уязвимостей , выявление последствий реализации угроз нарушения конфиденциальности / целостности / доступности ИТ-активов).

2.2 Анализ рисков

Проводится с различной глубиной, в зависимости от критичности активов, количества известных уязвимостей, а также с учетом ранее произошедших инцидентов. Методология анализа рисков может быть как качественной, так и количественной: как правило, вначале применяют качественный анализ для выделения высокоприоритетных рисков, а затем уже для выявленных рисков применяют количественный анализ, который является более трудоемким и дает более точные результаты.

2.3 Оценка опасности рисков

Сравнение полученных на предыдущем этапе уровней рисков с критериями сравнения рисков и критериями принятия рисков, полученными на этапе определения контекста.

3. Обработка рисков ИБ

3.1. Модификация риска

3.2. Сохранение риска

3.3. Избегание риска

3.4. Передача риска

4. Принятие рисков

Формируется и утверждается руководством список принимаемых рисков.

5. Внедрение разработанного плана обработки рисков

Закупаются и настраиваются средства защиты и оборудование, заключаются договоры киберстрахования и реагирования на инциденты, ведется юридическая работа с контрагентами.

6. Непрерывный мониторинг и пересмотр рисков

Риски могут незаметно меняться со временем: изменяются активы и их ценность, появляются новые угрозы и уязвимости, изменяются вероятность реализации угроз и уровень их негативного влияния.

7. Поддержка и улучшение процесса управления рисками ИБ

Контекст, оценка и план обработки рисков должны оставаться релевантными текущей ситуации и обстоятельствам.

Стандарт IEC 31010:2019 ”Risk management — Risk assessment techniques” («Менеджмент риска — Методы оценки риска»)

Входит в серию стандартов по управлению бизнес-рисками без привязки конкретно к рискам ИБ.

В стандарте приведено более 40-ка разнообразных техник оценки риска, к каждой дано пояснение, указан способ применения для всех подпроцессов оценки риска (идентификация риска, определение источников и причин риска, анализ мер защиты, анализ последствий, вероятностей, взаимосвязей и взаимодействий, измерение и оценка уровня риска, выбор мер защиты, отчетность), а для некоторых техник приведены и практические примеры использования.

На данный стандарт в его отечественном варианте ГОСТ Р ИСО/МЭК 31010-2011 «Менеджмент риска. Методы оценки риска» ссылается 607-П ЦБ РФ «О требованиях к порядку обеспечения бесперебойности функционирования платежной системы, показателям бесперебойности функционирования платежной системы и методикам анализа рисков в платежной системе, включая профили рисков».

Интересные публикации

|

Мы используем файлы cookies для улучшения качества обслуживания. Оставаясь на сайте, вы соглашаетесь с использованием данных технологий. |

Согласен |

Текст работы размещён без изображений и формул.

Полная версия работы доступна во вкладке «Файлы работы» в формате PDF

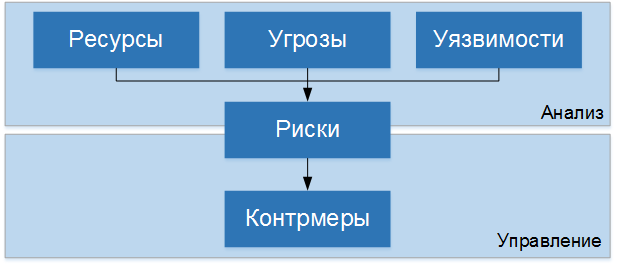

Процесс анализа рисков информационной безопасности.Сущность любого подхода к управлению рисками заключается в анализе факторов риска и принятии адекватных решений по обработке рисков. Факторы риска — это те основные параметры, которыми оперируют при оценке рисков

Актив (Asset).

Ущерб (Loss).

Угроза (Threat).

Уязвимость (Vulnerability).

Механизм контроля (Control).

(ALE).

Возврат инвестиций (ROI)

Способы анализа и оценки этих параметров определяются используемой в организации методологией оценки рисков.

Процедура анализа рисков информационной безопасности в целом заключается в 3-х этапах:

Подготовка к проведению анализа рисков информационной безопасности.

Анализ сценариев возможных инцидентов информационной безопасности.

Определение степени риска информационной безопасности и подбор рекомендаций по управлению рисками информационной безопасности.

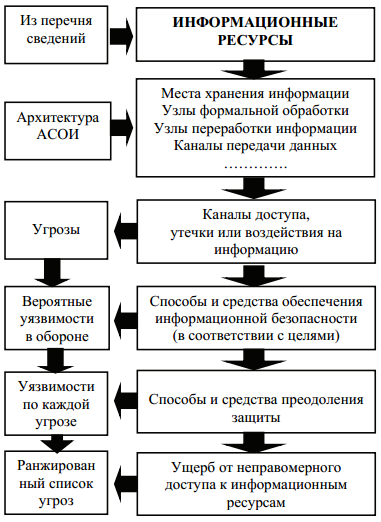

На первом этапе эксперт собирает сведения об информационной системе. Основные шаги первого этапа анализа информационных рисков представлены на рис.1.

На втором этапе специалист составляет сценарии вероятных конфликтов информационной безопасности, также анализирует их. Основные шаги второго этапа анализа рисков информационной безопасности представлены на рис.2.

Количественные методы анализа рисков информационной безопасности.

При использовании методов количественного анализа риска вычисляются числовые значения величин отдельных рисков и риска объекта в целом, выявляется возможный ущерб и дается стоимостная оценка от проявления риска. Результатом должна стать система мероприятий по снижению рисков и расчет их стоимостного эквивалента.

Количественный анализ возможно формализовать, с целью чего же применяется инструментарий теории вероятностей, математической статистики, теории исследования операций.

Рис.1. Подготовка к проведению анализа рисков информационной безопасности

Рис.2. Анализ сценариев возможных инцидентов информационной безопасности

Табличный метод анализа рисков.

Одним из наиболее распространенных количественных методов анализа рисков является табличный метод. Этот метод опирается на таблицу, определяющую схему связей между угрозами, уязвимостями и ресурсами. Количественные показатели информационных ресурсов, как правило, оцениваются с помощью опроса сотрудников компании — владельцев информации, которые могут определить ценность информации, её характеристики и степень критичности отталкиваясь от фактического положения дел. Согласно итогам выборочного опроса выполняется оценивание показателей и степени критичности информационных ресурсов для наихудшего варианта развития событий, рассматриваются потенциальные воздействия на деятельность компании при возможном несанкционированном ознакомлении с конфиденциальной информацией, нарушении её целостности и доступности. В случаях, когда количественные оценки по ряду причин затруднены, допускается использование качественных оценок. Количественные и качественные показатели оцениваются при помощи фиксированных балльных шкал. К примеру, для количественных характеристик возможна шкала от 1 до 10, для качественных характеристик возможна шкала «высокий — низкий». Довольно зачастую процедура получения количественных, а также качественных характеристик дополняются методиками оценки иных критичных характеристик, предусматривающих, к примеру, требования по соблюдению законодательства, коммерческие и общественные отношения и т.д.

Анализ иерархий.

Использование иного способа — анализа иерархий — объединяет изучение практически любых трудных концепций к последовательности попарных сопоставлений элементов данных концепций. Иерархические структуры, которые применяются в сфере информационной безопасности, имеют все шансы иметь отношение к разным классам иерархий, к примеру, физические иерархии (временные, пространственные, должностные и т.д.), специализированные иерархии (программные, аппаратно-технические, прав доступа и т.д.), исследовательские (структур данных, критериев, объектов и т.д.).

Модель обязана содержать в себе и разрешать измерять все без исключения важные количественные и качественные факторы. Однако метод работает лишь в том случае, когда практически все эти факторы измерены объективно и результаты задач принятия решений однозначны и отвечают мнению специалиста. По другому можно ожидать возникновения систематических и случайных погрешностей в оценках.

Метод анализа рисков информационной безопасности на основе экспертных оценок.

Этот метод предполагает собою совокупность логических и математико-статических методов и процедур по обрабатыванию итогов выборочного опроса группы специалистов в сфере информационной безопасности, при этом итоги выборочного опроса считаются основным источником информации. В основе метода находится концепция декомпозиции непростой и слабо поддающейся формализации задачи на последовательность наиболее простых подзадач, соответствующих конкретному числу элементарных экспертиз. Оценка характеристик входит в число более известных элементарных экспертиз. Как правило, под оценкой нечисловой информации подразумевается присвоение нечисловым характеристикам количественных или качественных значений по выбранной шкале измерений.

В общем случае оценка состоит в назначении вероятностей совершения событий, реализации угрозы, дат событий или весов. Установление весовых коэффициентов рисков применяется с целью их упорядочения также установления первоочередных действий по защите. Потом с целью установления уровня безопасности системы на основании ранее определённых характеристик применяется линейный способ взвешивания и подсчетов.

Метод анализа рисков информационной безопасности на основе оценки ожидаемых потерь и возврата от инвестиций. Данный метод был предложен Национальным Бюро Стандартов США в федеральном стандарте FIPS 65 “GuidelineforAutomaticDataProcessingRiskAnalysis”.

В соответствии с ним, оценка ожидаемого вероятного ущерба от единичной реализации определённой угрозы (SingleLossExposure, SLE) рассчитывается по формуле

SLE = AVXEF, (1)

где AV — стоимость ресурса (AssetValue); величина в фиксированном диапазоне, характеризующая ценность ресурса;

EF — мера уязвимости ресурса к угрозе; величина в фиксированном диапазоне, характеризующая степень уязвимости ресурса к данной угрозе.

Оценка годовых ожидаемых потерь (ALE, AnnualLossExpectancy) рассчитывается по формуле

ALE = SLEXARO, (2)

ARO – оценка вероятности реализации угрозы (AnnualRateofOccurrence); величина в фиксированном диапазоне, характеризующая насколько вероятна реализация данной угрозы в течение определённого периода времени.

Оценка возврата от инвестиций в информационную безопасность (ROSI, ReturnonSecurityInvestment) рассчитывается по формуле

ROSI = ALE — CCC, (3)

CCC — инвестиции в СЗИ, защищающие от данной угрозы. В случае, если величина ROSI является положительной (или, по крайней мере, неотрицательной), можно говорить о том, что инвестиции в СЗИ оправданы.

Недостатки количественных методов анализа рисков информационной безопасности. Количественные методы анализа рисков информационной безопасности обладают серьёзными недостатками.

Существуют составляющие риска, которые никак не учитываются в количественных методах анализа рисков:

♦ убыток в результате простоя бизнес-процесса;

♦ затраты на создание информации;

♦ приобретение активов;

♦ восстановительная стоимость;

♦ будущая стоимость;

♦ оплата сверхурочного труда работников;

♦ судебные издержки и некоторые другие составляющие.

Можно допустить существование математического метода, представляющего эти составляющие в виде некоторых численных показателей. Однако для этого необходимо проанализировать большое количество разнородных параметров состояния бизнеса в этом случае получить вряд ли возможно, поскольку за время, необходимое для его получения, обстановка внутри и вне бизнеса может значительно измениться. Исчерпывающее и актуальное количественное представление состояния бизнеса в данном случае приобрести маловероятно допустимо, так как за период, нужное с целью его получения, атмосфера изнутри также за пределами бизнеса способна существенно поменяться. В том числе и в случае подобного отображения оно способно демонстрировать собою большой объём информации, требующий большого количества времени с целью обработки и осознания.

Помимо этого, есть элементы риска никак не поддающиеся подсчету:

♦ репутация компании или организации;

♦ престиж и ценность торговой марки;

♦ нанесённый моральный ущерб;

♦ влияние риска на сотрудников;

♦влияние риска на акционеров или владельцев бизнеса;

♦ влияние риска на потребителей;

♦ влияние риска в поставщиков и партнёров;

♦ воздействие риска на агентства кредитных рейтингов и другие финансовые структуры.

В частности, если реализация угрозы скажется на моральное положение работников, последствия имеют все шансы проявиться в утрате производительности, ухаживании высококвалифицированных сотрудников и сдерживании притока новых сотрудников, производственным конфликтам.

Реализация угрозы может вызвать потерю доверия и отток потребителей, которые будут обеспокоены плохой репутацией бизнеса и неспособностью бизнеса защитить персональные данные потребителей.

Агентства кредитных рейтингов могут снизить показатели кредитоспособности пострадавшего от угрозы бизнеса, а поставщики товаров — сократить объёмы, то что в дальнейшем помешает пострадавшему бизнесу заинтересовать новейшие капиталовложения также возобновить собственное состояние на рынке.

Очевидно, недополучение прибыли от удара по престижу и снижения репутации может быть в определенных случаях значительно превзойти расходы в формирование системы информационной безопасности.

Анализ рисков информационной безопасности, основанный на аудите информационной безопасности. Количественный анализ рисков информационной безопасности способен быть соединен с аудитом на соответствие политики информационной безопасности рекомендациям, отражающим более эффективную практику управления информационной безопасностью. Данные советы рассказаны в специально созданных международных и национальных стандартах:

♦ISO/IECFDIS 17799:2005 и основанный на нём ГОСТ Р ИСО/МЭК 177992005;

♦ стандарты Банка России СТО БР ИББС-1.0-2008, СТО БР ИББС-1.1-2007 и СТО БР ИББС-1.2-2009;

♦ (PCIDSS);

♦ прочие национальные и правительственные стандарты.

Стандарты управления информационной безопасностью включают только рекомендации (либо условия) согласно использованию конкретных мер защиты, в большей степени технических. Стандарты предусмотрены в первую очередь в целом с целью формальной сертификации информационной системы и системы управления информационной безопасностью. Использование стандартов с целью анализа рисков информационной безопасности базируется в последующем дозволении: можно утверждать, то что риски информационной безопасности отсутствуют, в случае если информационная система сертифицирована на соответствие требованиям стандарта.

При этом требования стандартов никак не принимают во внимание целого ряда элементов информационного риска, упомянутых в предыдущем подразделе. Более того, формальное соответствие требованиям стандарта также удачное освоение сертификации совсем никак не обозначает присутствия действующей и эффективной системы управления информационной безопасностью.

Доказательством этому может быть утечка данных в платёжной системе HeartlandPaymentSystems, Inc., выявленная в январе 2009 г. также повлёкшая за собой компрометацию миллионов транзакций согласно банковским картам. В результате утечки преступникам стали известны номера банковских карт, даты завершения действия карт и имена владельцев карт. Данной информации достаточно для создания поддельных банковских карт и совершения нелегитимных транзакций от имени легитимных владельцев карт.

Компания Неarland миновала сертификацию на соотношение требованиям стандарта безопасности данных промышленности платёжных систем РCIDSS. Cертификация была выполнена компанией Trustwave, грамотным оценщиком безопасности, надёжность которого никак не побуждает сомнений. Предпосылки утечки данных в Неartland никак не разглашаются, однако подчёркивается, то что они никак не объединены с невыполнением требований стандарта PCIDSS.

С учётом данного факта инцидент с Неartland формирует серьезный факт, ставящий под сомнение результативность формальной сертификации в соотношение требованиям стандартов управления информационной безопасностью.

Качественный анализ рисков информационной безопасности.Альтернативой рассмотренным методам является качественный метод анализа рисков информационной безопасности — это процесс оценивания рисков, основанный на сценариях инцидентов информационной безопасности и определении влияния инцидента на активы

При проведении качественного анализа рисков эксперт составляет краткое описание сценариев возможных инцидентов информационной безопасности, которые затем разрабатываются и исследуются для поиска областей деятельности и активов компании, которые имеют все шансы являться затронутыми инцидентом, также с целью установления рамок ущерба, нанесённого абсолютно всем допустимым областям деятельности и активам. Вместо численной интерпретации понятия риска, свойственной количественным методам анализа рисков, выполняется классификация рисков информационной безопасности в соответствии с затрагиваемыми областями деятельности и активами.

Основываясь на сведениях о внешней среде бизнеса, эксперт в области информационной безопасности определяет возможные инциденты информационной безопасности в виде сценариев. Открывая план и меняя переменные сценария, оказывающие большое влияние на события, специалист определяет сферы деятельности и активы бизнеса, вероятно упомянутые инцидентом и устанавливает влияние на данную сферу либо актив в виде категории естественного языка: «воздействие выше среднего», «ушерб неприемлем», «низкий ущерб» и т.п.

Основное достоинство этих категорий заключается в том, что они не требуют дополнительной интерпретации и интуитивно понятны как специалисту в области информационной безопасности, как и неспециалистам, причастных в построении системы безопасности (акционерам, совету директоров т.п.). Специалист интуитивно из сценария рисковой ситуации и собственного профессионального навыка, осознает, какая категория естественного языка лучшим способом представляет тот или иной параметр сценария рисковой ситуации.

Помимо этого, специалист способен формировать наиболее непростые категории с поддержкой конкретных синтаксических правил, к примеру, «не очень высокая возможность возникновения угрозы», «степень риска ближе к высокой, чем к средней», «данная рекомендация по риску скорее уместна, чем нет». Сложные группы или включают определенный оттенок, видоизменение смысла исходной категории, или считаются объединением либо пересечением двух и более исходных категорий. Сложные категории используются во этих вариантах, если тот или иной параметр сценария рисковой ситуации невозможно конкретно отнести к одной из исходных категорий.

Без использования сложных категорий анализ риска сводится к выявлению линейной зависимости оценок риска и уместности рекомендаций по риску от показателей ценности ресурса, величины ущерба,возможности угроз и уязвимостей. Категории, описывающие степень риска и уместности рекомендаций согласно риску, в данном случае формируются простой суммой баллов, приобретенных за конкретные значения характеристик рисковых обстановок, а шкала, состоящая из категорий естественного языка, при этом ничем никак не отличается от шкалы, имеющей от трёх до пяти численных значений.

В настоящее время не существует метода анализа рисков информационной безопасности, позволяющего производить оценку степень риска также целесообразность рекомендации согласно этому риску с поддержкой категорий естественного языка и оттенков категорий, который мог бы лечь в базу системы поддержки принятия решений при управлении рисками информационной безопасности. Такого рода метод может быть основан на нечёткой логике и нечётных множествах, в частности, на основе нечётких предикатов также нечёткого логичного заключения, позволяющего систематизировать риски и извлекать оптимальные рекомендации по рискам с поддержкой категорий естественного языка, а также с учётом оттенков категорий.

Было проведено исследование возможных нечётких импликаций, обладающих свойством настройки оттенка заключения в зависимости от изменения оттенка посылки и пригодных для решения задач классификации рисков и выработки наилучших рекомендаций по рискам, а также исследование их возможностей. Анализ результатов экспериментов показал следующее.

Наиболее удобные для интерпретации заключения получены с помощью импликаций GainesandRescher, Godel, Goguen (при всех композициях), а также с помощью почти всех импликаций при композициях Max-Bounded и Max-Drastic. Заключения, отображающие всевозможные изменения посылок, можно приобрести при помощи импликации Goguen при композициях Мах-Мin и Мах-Prod. Bсе импликации предоставляют заключение «неизвестно», в случае если оказываются не в состоянии установить верный вывод (иными словами, если наблюдение считается отрицанием или дополнением посылки нечёткого правила). Импликация Goguen обладает качеством настройки оттенка заключения в зависимости от изменения оттенка посылки. Для решения задач классификации рисков и выработки наилучших рекомендаций по рискам подобрана нечёткая импликация Goguen.

Список использованных источников

https://cyberleninka.ru/article/n/analiz-riskov-informatsionnoy-bezopasnosti

https://cyberleninka.ru/article/n/klassifikatsiya-riskov-informatsionnoy-bezopasnosti

https://knowledge.allbest.ru/bank/3c0b65635b2ac69a5d53b88521206c26_0.html

http://masters.donntu.org/2009/fvti/khimka/library/article7.pdf

Статья посвящена процессу управления рисками информационной безопасности. Описываются основные компоненты безопасности, их взаимодействие, а также возможные сценарии реализации инцидента информационной безопасности. Рассматриваются этапы процесса управления рисками и их особенности.

Ключевые слова: процесс управления рисками информационной безопасности, компоненты безопасности, оценка риска, обработка риска, определение уровня риска.

Деятельность любых организаций связана с риском. Это означает, что невозможно точно определить какие нежелательные события обязательно произойдут в будущем, а какие нет. Так как информация является важным активом, то вопросы обеспечения информационной безопасности выходят на первый план. Организации может быть нанесен ущерб, включающий в себя непредвиденные расходы и возможную потерю клиентов, в случае реализации инцидента информационной безопасности. Для критически важных объектов последствия могут быть куда более серьезными. Таким образом, для обеспечения безопасности организации от информационных угроз необходимо управлять рисками информационной безопасности [1].

Компоненты безопасности

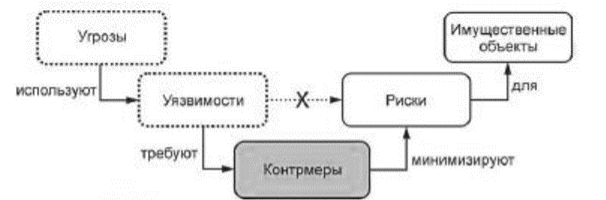

Для того, чтобы управлять рисками информационной безопасности, необходимо понять концепцию взаимодействия основных компонентов безопасности данного процесса (Рис.1) [2].

Рис. 1. Модель угроз-рисков

Исходя из данной модели, можно сделать следующие выводы:

– Угрозы используют уязвимости

– Без контрмер наличие уязвимостей может представлять недопустимый риск

– Для минимизации риска необходимы контрмеры

Компонентом, в отношении которого осуществляется внедрение комплекса мер по обеспечению информационной безопасности, выступает имущественный объект или актив. Данный компонент представляет ценность для организации и должен быть защищен. Активами могут быть:

– Материальные активы (вычислительные средства, средства связи)

– Информация (документы, базы данных)

– Программное обеспечение

– Услуги

– Люди

– Нематериальные ресурсы (репутация)

Успешность обеспечения информационной безопасности зависит от полноты идентификации активов. Можно разработать и внедрить эффективную программу безопасности, но упустить какой-либо актив из виду, в результате чего фактическая защищенность организации от угроз информационной безопасности будет отличаться от установленной. Степень детализации данного этапа осуществляется исходя из целей безопасности.

Следующим рассматриваемым компонентом безопасности является угроза. Данный компонент наносит ущерб организации, используя уязвимости его активов. Существует большое количество различных классификаций угроз, однако, важно понимать, что они могут быть не только целенаправленными, но и случайными. Основные особенности, характеризующие угрозу: источник, частота возникновения, вредоносное воздействие.

Уязвимость представляет собой «слабость» актива, которой может воспользоваться угроза. Данный компонент сам по себе не причиняет ущерб, равно как и угроза без уязвимости не опасна для организации. Однако, необходимо осуществлять мониторинг уязвимостей, чтобы своевременно выявить те, которые смогут использовать новые угрозы в случае функциональных изменений внутри защищаемого объекта.

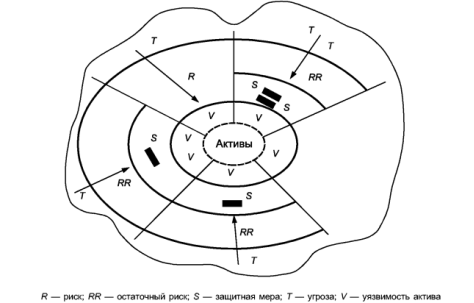

Как компонент безопасности, риск — это способность угрозы использовать уязвимость актива для нанесения ущерба организации. Риск характеризуется комбинацией вероятности наступления инцидента информационной безопасности и последствиями от такого инцидента. Важно понимать, что риск никогда не устраняется полностью. Принятие остаточного риска является частью заключения о соответствии уровня безопасности потребностям организации.

Последним рассматриваемым компонентом безопасности являются контрмеры, то есть действия, способные обеспечить безопасность от реализации угрозы. Выбор необходимых контрмер определяет эффективность мероприятий по обеспечению информационной безопасности.

Взаимосвязь компонентов безопасности показывает, как активы могут подвергаться воздействию угроз (Рис.2). Данные взаимосвязи представляют собой пять наиболее распространенных сценариев [3]:

- Существует уязвимость актива, но не известны угрозы, которые могут ее использовать.

- Защитная мера может быть эффективна для снижения рисков, связанных с угрозой, способной использовать уязвимость актива.

- Защитная мера может быть эффективна для снижения рисков, связанных с угрозой, использующей группу уязвимостей актива.

- Риск считают приемлемым, и никакие меры не реализуются даже в присутствии угрозы и при наличии уязвимости актива.

- Группа защитных мер может быть эффективна в снижении рисков, связанных с группой угроз, использующих уязвимость актива.

Рис. 2. Модель безопасности

Процесс управления рисками информационной безопасности

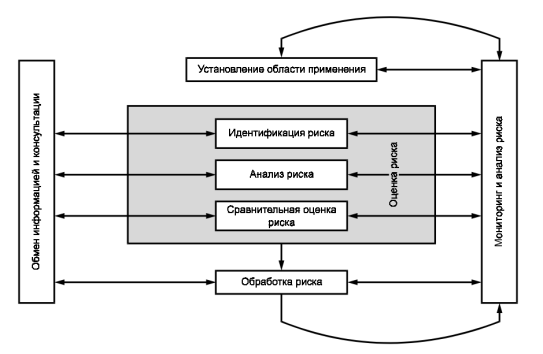

Процесс управления рисками информационной безопасности может быть применен как ко всей организации, так и к любой ее части (подразделению или информационной системе). Данный процесс должен быть непрерывным, так как со временем защищенность объекта ослабевает вследствие изменения функциональных возможностей компонентов и появления новых угроз. Поэтому на всех этапах процесса управление рисками необходимо осуществлять документирование полученных результатов. В целом, под управлением рисками понимается процесс, включающий контекст, оценку, обработку и мониторинг рисков (Рис.3) [4].

Рис. 3. Процесс управления рисками

Результативность управления рисками зависит от эффективности обмена информацией и консультаций с причастными сторонами, то есть с теми, кто заинтересован в обеспечении информационной безопасности защищаемого объекта. Важность данного этапа заключается в том, что причастные стороны принимают участие в процессе управления рисками, а, значит, существует понимание причин необходимости определенных действий. Информационный обмен происходит на всех этапах процесса управления рисками и может быть полезен при:

Определении области применения

Анализе требований причастных сторон

Сборе информации о рисках информационной безопасности

Разработке плана обработки рисков

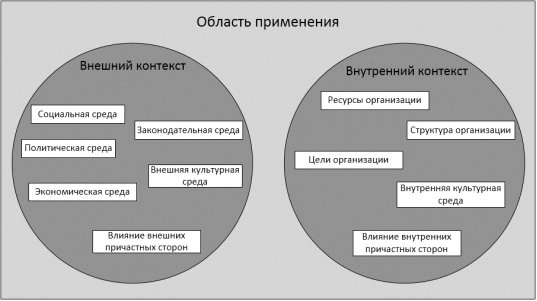

Установление области применения (контекст управления рисками) впервые осуществляется тогда, когда проводится высокоуровневая оценка рисков. Контекст определят основные параметры управления, область применения и критерии. В первую очередь, описываются внешние и внутренние условия, в которых функционирует организация (Рис.4).

Рис. 4. Внешняя и внутренняя среда организации

Следующим шагом является установление целей управления рисками. На этом этапе распределяются обязанности, определяется объем рассматриваемого проекта, а также необходимые действия. Кроме того, выбирается подходящий метод оценки рисков, исходя из особенностей функционирования организации и глубины проводимого анализа. На основании полученной информации определяются критерии оценки и приемлемости риска.

Оценка риска — процесс, объединяющий идентификацию, анализ и сравнительную оценку риска. В целом, оценка риска обеспечивает понимание причин и последствий инцидентов информационной безопасности, а также вероятности их возникновения. Способ реализации данного этапа зависит от выбранного метода оценки рисков.

Идентификация риска представляет собой процесс определения элементов риска, составления их перечня и описания каждого из элементов риска. В первую очередь, осуществляется идентификация активов и их владельцев. Владелец может и не обладать правами собственности на актив, но он несет ответственность за его безопасность. Как правило, владелец лучше других сможет определить реальную ценность актива для организации. Определение ценности осуществляется на основе разработанной шкалы, которая может иметь разное количество значений. Распространенным вариантом является шкала с пятью значениями, которые могут быть как количественными, так и качественными. Поскольку цель данной работы заключается в описании общих принципов управления рисками информационной безопасности, а не оценки рисков конкретного объекта, то в качестве примера рассмотрен типовой вариант с качественными значениями (таблица 1).

Таблица 1

Шкала ценности активов

|

Значение шкалы |

Название |

Качественное описание |

|

1 |

Очень малая |

От актива не зависят критически важные задачи |

|

2 |

Малая |

От актива зависят некоторые задачи, но может быть восстановлен с небольшими затратами времени |

|

3 |

Средняя |

От актива зависит ряд важных задач, но может быть восстановлен за время, не превышающее критически допустимое |

|

4 |

Высокая |

От актива зависят критически важные задачи, но может быть восстановлен за время, не превышающее критически допустимое |

|

5 |

Очень высокая |

От актива зависят критически важные задачи, а время восстановления превышает критически допустимое |

В качестве критериев определения ценности активов, как правило, выступают требования законодательства и причастных сторон, установленных в контексте управления рисками. Для каждого из свойств актива, таких как конфиденциальность, целостность и доступность, должно быть определено отдельное значение ценности, так как они являются независимыми. На основании полученных результатов составляется таблица ценности активов (таблица 2). Определяется общее значение ценности актива, которое будет учитываться в дальнейшем анализе при оценке тяжести последствий. Зачастую общее значение определяется экспертным путем, минуя определение ценности для каждого из свойств. Однако, такой подход менее точен.

Таблица 2

Таблица ценности активов

|

Название актива |

Свойства актива |

Требования законодательства |

Требования причастных сторон |

Ценность актива |

|

Актив 1 |

Конфиденциальность |

2 |

2 |

3 |

|

Целостность |

3 |

2 |

||

|

Доступность |

4 |

4 |

||

|

Актив 2 |

Конфиденциальность |

1 |

2 |

2 |

|

Целостность |

1 |

1 |

||

|

Доступность |

2 |

3 |

||

|

Актив 3 |

Конфиденциальность |

3 |

4 |

4 |

|

Целостность |

3 |

2 |

||

|

Доступность |

5 |

5 |

Следующим шагом является идентификация существующих средств управления. Формируется понимание того, что уже есть в организации и насколько это эффективно. Затем осуществляется идентификация угроз и уязвимостей. Результаты оформляются в виде двух документов: перечня угроз и перечня уязвимостей. Последним элементом данного этапа является идентификация последствий, которая заключается в составлении перечня сценариев инцидентов информационной безопасности с их последствиями для организации. Зачастую, при проведении высокоуровневой оценки рисков по результатам совещания с причастными сторонами формируется данный перечень сценариев, на основании которого осуществляется детальная оценка рисков.

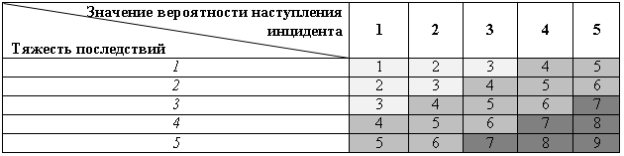

Анализ риска — процесс изучения характера риска и определение уровня риска. Данный этап включает в себя оценку тяжести последствий и соответствующих им вероятностей. В свою очередь, значение вероятности включает в себя как вероятность реализации угрозы, так и вероятность того, что угроза использует уязвимость актива для нанесения ущерба. Данное выражение может быть представлено следующей формулой:

P = PT* PV,

где P — вероятность наступления инцидента, PT — вероятность реализации угрозы, а PV — вероятность использования уязвимости.

Исходя из этого, уровень риска будет определяться следующей формулой:

R = PT* PV * L,

где R — уровень риска, а L — тяжесть последствий.

Методы, используемые при анализе риска, могут быть количественными, качественными, смешанными. В зависимости от потребностей организации и доступности достоверных данных определяется степень детализации анализа. На практике качественная оценка часто используется первой для получения общих сведений об уровне риска. Позднее может возникнуть необходимость в осуществлении более углубленного анализа, в результате чего будет применяться количественная оценка риска. При оценке тяжести последствий учитываются данные таблицы ценности активов, а также результаты оценки ущерба. В первую очередь, на основании определенной в контексте управления рисками шкалы последствий, строится таблица оценки ущерба. Для примера рассмотрим шкалу последствий, основанную на пяти качественных значениях (таблица 3).

Таблица 3

Шкала последствий

|

Значение шкалы |

Название |

Качественное описание |

|

1 |

Очень низкое |

Может привести к незначительному ущербу |

|

2 |

Низкое |

Может привести к ущербу без нарушения обязательств организации |

|

3 |

Среднее |

Может привести к нарушению обязательств организации, в результате чего будет нанесен значительный ущерб |

|

4 |

Высокое |

Может привести к частичной остановке выполнения основных процессов организации |

|

5 |

Очень высокое |

Может привести к полной остановке выполнения основных процессов организации |

На основании данной шкалы и выбранных критериев осуществляется построение таблицы оценки ущерба. Наиболее очевидным критерием являются финансовые потери, которые понесет организация в случае успешной реализации инцидента информационной безопасности. Однако, важно понимать, что данный критерий отражает лишь часть «общей картины» последствий. Например, для критически важных объектов помимо финансовых потерь, необходимо учитывать также последствия для окружающей среды. В связи с этим, на данном этапе в таблицу оценки ущерба включаются все необходимые критерии, чтобы всеобъемлюще охватить основные виды последствий для организации, учитывая ее деятельность. В качестве примера рассмотрим наиболее распространённые критерии: финансовые потери и потеря репутации организации. Для включения их в таблицу оценки ущерба необходимо обратиться к шкале критериев оценки ущерба, установленной на этапе контекста управления рисками (таблица 4). Значения данной шкалы в приведенном примере условны и зависят от особенностей организации.

Таблица 4

Шкала критериев оценки ущерба

|

Категория последствий |

Финансовые потери (тыс. рублей) |

Потеря репутации |

|

1 |

50 000 |

Незначительная |

|

2 |

100 000 |

Потеря партнера |

|

3 |

500 000 |

Частичная потеря доверия клиентов |

|

4 |

1 000 000 |

Потеря доверия клиентов |

|

5 |

> 5 000 000 |

Потеря имиджа брэнда |

Опираясь на шкалу критериев оценки ущерба, осуществляется построение таблицы оценки ущерба (таблица 5). Для каждого актива определяются значения последствий относительно определенных критериев. Результатом является значение рейтинга последствий, который будет учитываться в таблице тяжести последствий.

Таблица 5

Таблица оценки ущерба

|

Название актива |

Финансовые потери |

Потеря репутации |

Рейтинг последствий |

|

Актив 1 |

3 |

1 |

2 |

|

Актив 2 |

1 |

1 |

1 |

|

Актив 3 |

4 |

3 |

4 |

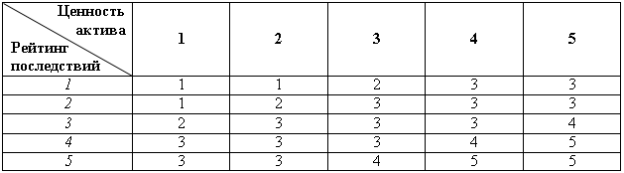

С целью определения тяжести последствий для организации от реализации инцидентов информационной безопасности, строится таблица, объединяющая значения ценности активов и последствий (таблица 6). В приведенном примере полученное значение тяжести последствий лежит в диапазоне от 1 до 5. Данное значение учитывается в определении уровня риска. Зачастую, значение тяжести последствий близко к значению ценности актива и определяется экспертами. Безусловно, такой метод прост в реализации, однако, более субъективен. Он будет уместен в случае проведения высокоуровневой оценки риска. Между тем, при детальном анализе важно понимать, что существует большая разница между определением ценности актива и оценкой ущерба. Так, в частности, в случае внедрения дополнительных контрмер повышается защищенность объекта, в результате чего ущерб от реализации той же угрозы будет значительно меньше, при этом ценность актива для организации не меняется.

Таблица 6

Таблица тяжести последствий