В проектах по верификации компании в среднем обозначали шесть недопустимых событий, которые необходимо было реализовать. По мнению наших клиентов, наибольшую опасность для них представляют события, связанные с нарушением технологических процессов, процессов оказания услуг, кражей денежных средств и важной информации. Всего удалось подтвердить возможность реализации 71% обозначенных событий 4. Примечательно, что на атаку, которая приведет к реализации недопустимого события, злоумышленнику потребуется не больше месяца. Развитие атак на некоторые системы и вовсе может произойти за считанные дни. Так, в одной компании спустя всего два дня после проникновения в корпоративную сеть эксперты Positive Technologies продемонстрировали возможность кражи персональных данных миллионов пользователей. Несмотря на то, что финансовые организации считаются одними из наиболее защищенных, в рамках верификации недопустимых событий в каждом банке удалось выполнить действия, нарушающие бизнес-процессы и влияющие на качество оказываемых услуг. Например, был получен доступ к системе управления банкоматами с возможностью кражи денежных средств.

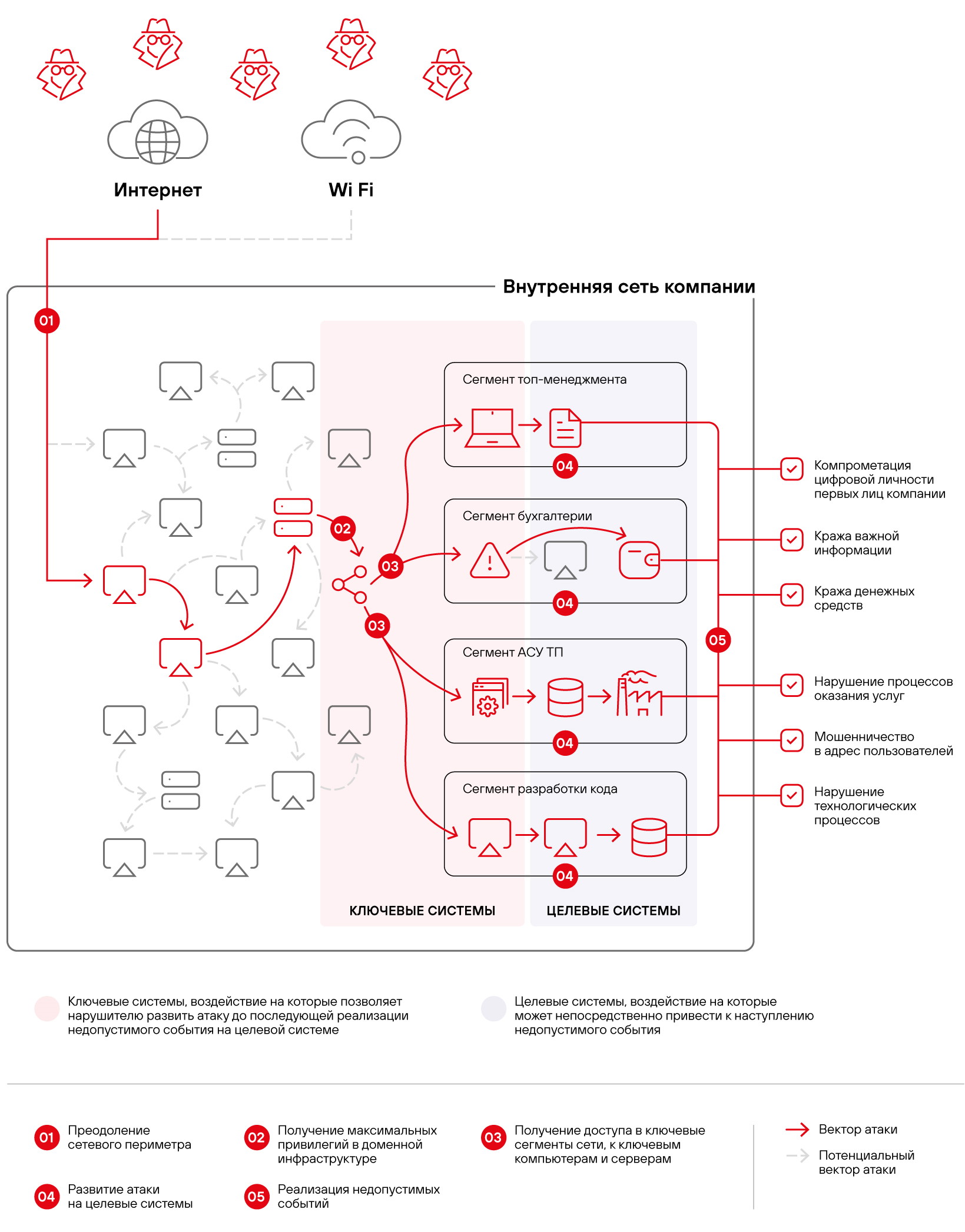

Шаг 1. Преодоление сетевого периметра

Путь злоумышленника из внешних сетей до целевых систем начинается с преодоления сетевого периметра. В среднем на проникновение во внутреннюю сеть компании уходит два дня.

Во время работ по анализу защищенности со стороны внешнего злоумышленника, проведенных во второй половине 2020 — первой половине 2021 года, экспертам Positive Technologies удалось преодолеть сетевой периметр в 93% проектов даже без использования методов социальной инженерии. Этот показатель уже многие годы остается на высоком уровне и подтверждает, что практически для любой корпоративной инфраструктуры преступники смогут подобрать ключ и проникнуть внутрь. В ходе таких работ эксперты Positive Technologies используют социотехнические техники редко, только в случае моделирования целенаправленных атак. Однако согласно нашей статистике киберугроз, атаки с использованием методов социальной инженерии в реальной жизни занимают первое место среди методов проникновения в корпоративную сеть и составляют 57% всех атак на организации.

Если же говорить про атаки, в которых производится взлом систем на сетевом периметре, то основным способом проникновения в корпоративную инфраструктуру является подбор учетных данных. И в первую очередь это связано с тем, что сотрудники любят устанавливать простые пароли, в том числе для учетных записей, используемых для администрирования систем.

Использование устаревших версий ПО и небезопасных протоколов позволяет злоумышленникам воспользоваться известными уязвимостями для преодоления сетевого периметра. Мы уже делились результатами инструментального анализа защищенности, где отмечали, какие уязвимости встречаются в сервисах компаний, доступных из сети Интернет.

По итогам работ по анализу защищенности со стороны внешнего злоумышленника в 60% проектов именно эксплуатация известных уязвимостей в ПО, а в 43% — в коде веб-приложений позволила нашим специалистам проникнуть в корпоративную сеть. Среди использованных уязвимостей были:

- «Удаленное выполнение произвольного кода» (CVE-2020-0688) в доступном из интернета сервере Microsoft Exchange;

- «Чтение произвольных файлов» (CVE-2020-3452) и «Разглашение информации» (CVE-2020-3259) в веб-интерфейсе управления устройствами Cisco ASA 5;

- «Удаленное выполнение произвольного кода» (CVE-2020-1147) в программном обеспечении Microsoft SharePoint;

- «Удаленное выполнение команд ОС» (CVE-2019-19781) в программном обеспечении Citrix NetScaler 6;

- «Удаленное выполнение произвольного кода» (CVE-2015-8562) в CMS Joomla.

В рамках одного проекта могло применяться одновременно несколько способов проникновения в локальную сеть из интернета. Среднее количество векторов проникновения в локальную сеть на один проект — 3, максимальное — 19.

Рисунок 5. Методы проникновения в локальную сеть (доля компаний)

Рисунок 6. Точки проникновения в корпоративную сеть компаний (доля компаний)

Шаг 2. Получение максимальных привилегий

В 100% компаний внутренний злоумышленник может получить полный контроль над инфраструктурой, причем в 81% компаний существует простой способ получить привилегии администратора домена, который под силу даже низкоквалифицированному злоумышленнику. Стоит отметить, что эта тенденция сохраняется из года в год: в 2019 году получить полный контроль над инфраструктурой также удалось во всех компаниях. Привилегии администратора домена не всегда необходимы для реализации недопустимого события, однако их наличие существенно упрощает развитие атаки. Наше исследование показало, что максимальные привилегии в домене позволяют получить доступ к другим ключевым системам в 100% случаев.

Злоумышленник, обладающий учетными данными с привилегиями администратора домена, может получить множество других учетных данных для горизонтального перемещения по корпоративной сети и доступа к компьютерам и серверам. В большинстве компаний отсутствует сегментация сети по бизнес-процессам, что позволяет развивать несколько векторов атак вплоть до реализации нескольких недопустимых событий одновременно. Если же в компании выстроены доверительные отношения между доменами либо используются одни и те же учетные данные администраторов, то злоумышленник может получить контроль и над другими корпоративными доменами и продолжить развитие атаки в них. Максимальное число подконтрольных доменов внутри одной компании, полученное в рамках проведения работ по анализу защищенности со стороны внутреннего злоумышленника, — 10.

Мы уже рассказывали о сценариях развития атак внутри корпоративной инфраструктуры и давали рекомендации по выявлению злоумышленника на разных стадиях продвижения по сети, поэтому не будем подробно останавливаться на этом.

Рисунок 7. Успешные атаки внутри сети (доля компаний)

В ходе большинства атак на внутреннюю сеть злоумышленники предпочитают использовать архитектурные особенности ОС и протоколов аутентификации и выполнять другие легитимные действия, не отличающиеся от обычной деятельности пользователей или администраторов, чтобы остаться незамеченными.

В 41% компаний экспертами были использованы уязвимости в ПО 7, большинство из которых позволяло повысить привилегии в системе, например:

- критически опасная уязвимость в протоколе Netlogon (CVE-2020-1472), позволяющая повысить привилегии до администратора домена, вошедшая в список самых эксплуатируемых уязвимостей 2020 года по версии Американского агентства кибербезопасности CISA;

- уязвимость PrintNightmare в диспетчере очереди печати Windows (CVE-2021-34527), позволяющая удаленно выполнить произвольный код, а также просматривать, изменять или удалять данные, создавать новые учетные записи с пользовательскими правами.

Шаг 3. Получение доступа к ключевым системам

Прежде чем добраться до целевой системы, злоумышленнику приходится сделать несколько последовательных шагов. В одних компаниях необходимый доступ обеспечат привилегии администратора домена (и в этом случае контроллер домена будет ключевой системой на пути к реализации недопустимого события), в других цепочка атаки будет длиннее и потребует компрометации ряда других ключевых систем.

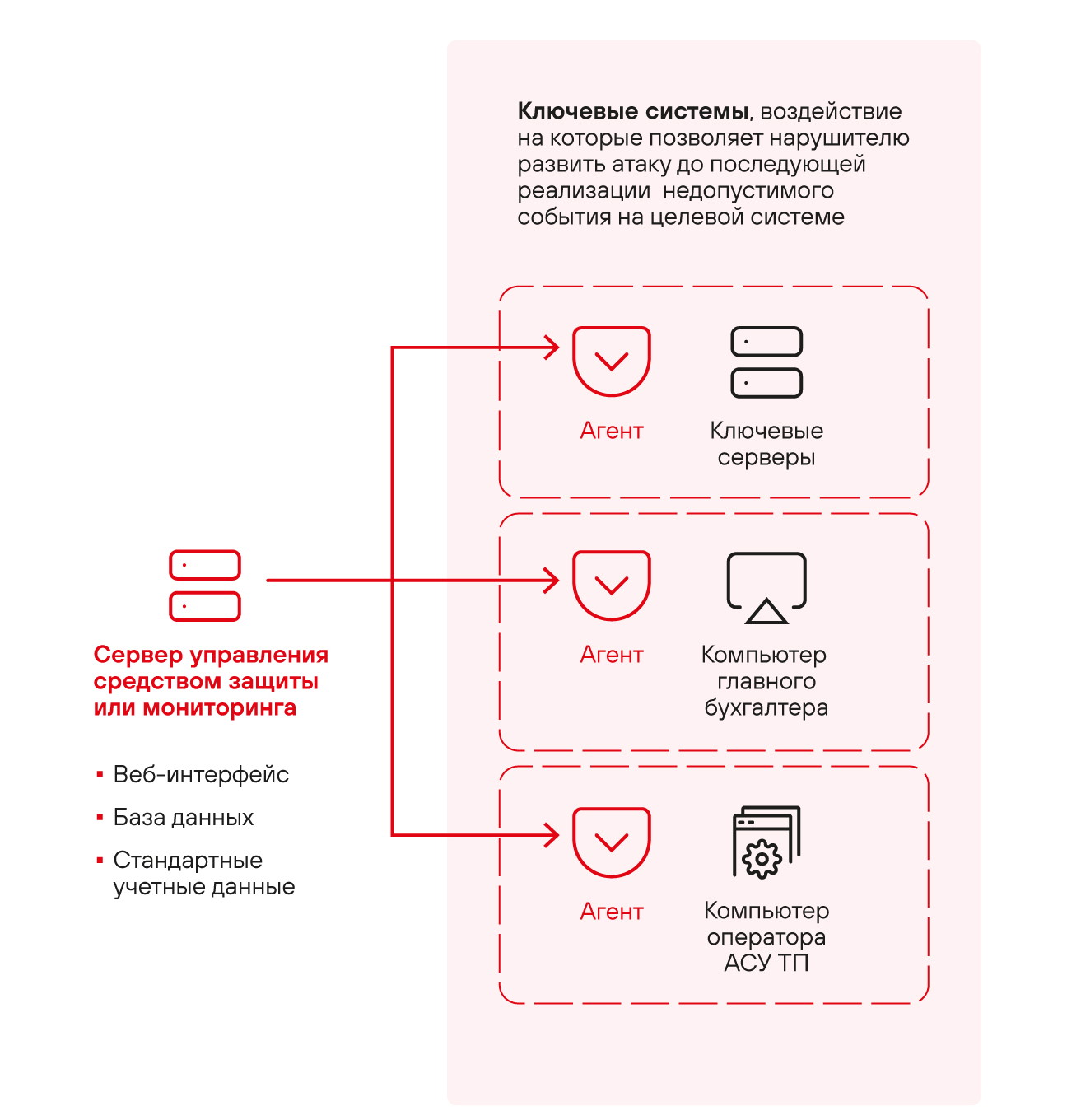

Получить доступ в изолированные сегменты сети, к ключевым компьютерам и серверам нарушителю зачастую помогают средства администрирования, виртуализации, защиты или мониторинга. Эти системы важны злоумышленникам еще и потому, что позволяют действовать незаметно от имени легитимных пользователей, не создавая дополнительные подозрительные подключения, и выполнять команды с высоким уровнем привилегий. Основная проблема заключается в том, что такие системы:

- хранят информацию об инфраструктуре (устройствах, IP-адресах, активных сервисах, используемом ПО);

- позволяют удаленно контролировать устройства (есть возможность удаленно выполнить код на агентах);

- имеют распределенную архитектуру (веб-интерфейс, базы данных, сервер, агенты);

- имеют предустановленные учетные записи и используют определенные порты для подключения;

- при отсутствии своевременных обновлений могут содержать уязвимости.

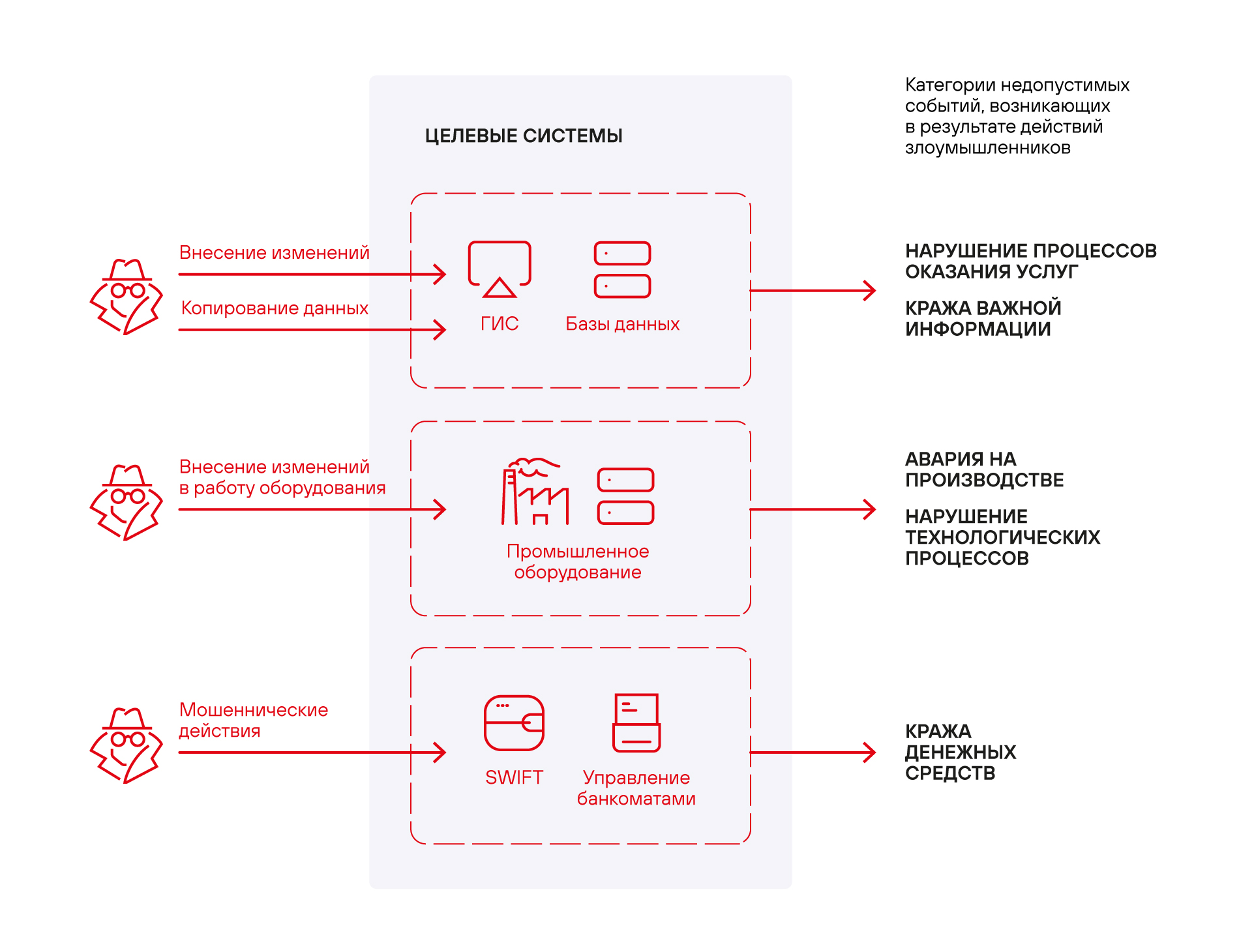

Шаги 4 и 5. Развитие атаки на целевые системы и реализация недопустимых событий

После того как злоумышленник проник в технологическую сеть и, к примеру, получил доступ к компьютеру оператора АСУ ТП, ему остается один шаг до целевой системы, где может быть реализовано недопустимое событие, например нарушение технологического процесса или вывод из строя оборудования. Примерами целевых систем, в зависимости от сферы деятельности компании, могут быть АСУ ТП, ГИС, система управления банкоматами, система межбанковских переводов SWIFT, 1С, интерфейс администрирования сайта, среда разработки и контроля версий программного кода и другие. В сфере промышленности и топливной энергетики в рамках проектов по верификации было подтверждено 87% недопустимых событий. Возможность выполнить этот последний шаг и довести атаку до конца отчасти связана с тем, что сотрудники не соблюдают политики информационной безопасности. У 9 из 10 инженеров на компьютере в открытом виде хранится документ с перечнем используемых систем, кратким описанием, IP-адресами и учетными данными для входа.

В банковской сфере в число ключевых систем входят рабочие станции сотрудников, обеспечивающих администрирование платежных систем и банкоматов. В рамках работ по верификации недопустимых событий в таких организациях экспертам удалось продемонстрировать доступ к целевым системам банка с привилегиями, позволяющими проводить банковские операции в двух из трех компаний, при этом выполнить действия, нарушающие бизнес-процессы банка и влияющие на качество оказываемых услуг, можно было в каждом банке. Всего в рамках проведения верификации за ограниченный условиями договора период времени экспертам Positive Technologies удалось реализовать 62% недопустимых событий в банках.

Если говорить о произвольной коммерческой организации, то для того чтобы украсть денежные средства, злоумышленнику необходимо добраться до счетов компании. И тогда к ключевым системам можно отнести компьютеры сотрудников, отвечающих за финансы. Если же преступника интересуют базы данных и бизнес-приложения компании, тогда его действия будут направлены на получение доступа к серверам и развитие атак в их адрес.

Из-за переплетения бизнес-процессов в компании шаги злоумышленника, направленные на, казалось бы, разные целевые системы, на самом деле происходят параллельно. Получение доступа к одной ключевой системе автоматически влечет за собой доступ к нескольким целевым. Так, злоумышленник, получивший максимальные привилегии в доменной инфраструктуре, сможет получить доступ и к компьютерам бухгалтеров, и к ноутбукам топ-руководителей, и к любым другим корпоративным системам. В рамках работ по верификации в одной из компаний доступ к системе «1С:Предприятие» был получен с компьютеров разработчиков ПО.

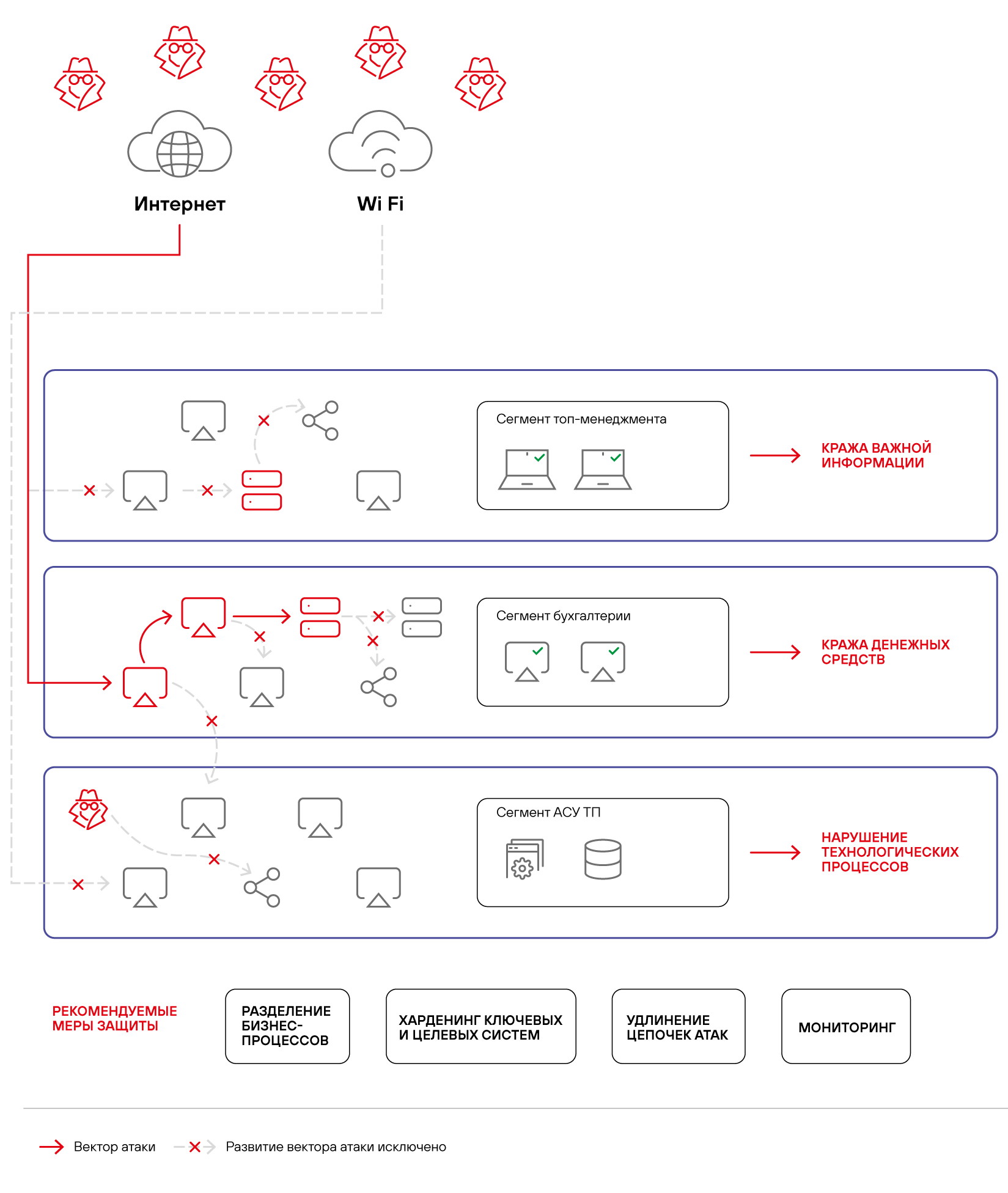

Как вовремя обнаружить и остановить атаку

Для того чтобы выстроить эффективную систему защиты компании, необходимо понимать, какие недопустимые события существуют. Спускаясь по пути бизнес-процесса от недопустимых событий к целевым и ключевым системам, можно отследить взаимосвязи и определить последовательность применяемых мер по защите. Чтобы затруднить продвижение злоумышленника внутри корпоративной сети по направлению к целевым системам, мы предлагаем ряд взаимозаменяемых и взаимодополняемых мер. Выбор тех или иных решений должен основываться на возможностях компании и ее инфраструктуре.

1. Разделение бизнес-процессов

Построение бизнес-процессов в компании — задача сложная и ресурсоемкая, как и изменение уже внедренных процессов. Но, как показало наше исследование, когда одна и та же ключевая система задействована сразу во множестве бизнес-процессов, злоумышленнику становится намного проще достигать своих целей, ведь ему достаточно скомпрометировать одну систему, чтобы затем добраться до нескольких целевых. Мы рекомендуем обратить особое внимание на те компоненты инфраструктуры, которые вовлечены одновременно в несколько бизнес-процессов, и проверить, нет ли среди них тех, через которые могут быть реализованы недопустимые для компании события. Отделение наиболее критичных для компании процессов от других может стать эффективным инструментом для защиты от реализации недопустимых событий наравне с другими мерами по защите.

2. Контроль безопасности конфигурации

Чтобы исключить возможность реализации недопустимого события в результате кибератаки, необходимо максимально усложнить злоумышленнику продвижение к цели. Чем сложнее будет цепочка атаки до целевой системы, тем меньше вероятность успешной компрометации и выше вероятность ошибки преступника. Мы рекомендуем особое внимание уделять защите точек проникновения в инфраструктуру из внешних сетей, минимизировать их количество, а также обеспечивать высокий уровень защищенности ключевых и целевых систем.

Харденинг — процесс повышения защищенности путем уменьшения поверхности атаки и устранения потенциальных векторов атаки (включая устранение уязвимостей, небезопасной конфигурации и слабых паролей).

3. Усиленный мониторинг

Важным инструментом в защите является мониторинг событий ИБ не только для конечных точек, но и в сетевом трафике. Необходимо учитывать, что злоумышленник будет стремиться упростить свой вектор атаки, искать быстрые пути достижения цели, подстраиваться под бизнес-процессы для сокрытия своих действий, а значит он будет атаковать ключевые системы. Усиленный харденинг и расширенный мониторинг событий ИБ в точках проникновения, на ключевых и целевых системах — это эффективные способы защиты от реализации недопустимых событий. Расширенный мониторинг позволит повысить вероятность обнаружения преступника даже на тех системах, на которых по каким-либо причинам не были обеспечены усиленные меры защиты или не были установлены обновления. Особенно важно включать расширенный мониторинг событий ИБ на ключевых системах, задействованных одновременно в нескольких критически важных бизнес-процессах.

4. Удлинение цепочки атаки

Успеет ли служба ИБ принять меры по реагированию в случае выявления атаки зависит от того, насколько длинный путь необходимо проделать злоумышленнику для реализации недопустимых событий. Чем короче цепочка, тем меньше возможностей у защищающейся стороны. Чтобы остановить атаку вовремя, до того, как будет реализовано недопустимое событие, необходимо устранить все самые короткие пути злоумышленника от точек проникновения до целевой системы. Удлинение цепочки атаки происходит за счет корректной сегментации сетей, добавления ключевых систем на пути злоумышленника, отдаления точек проникновения от целевой системы на расстояние как минимум нескольких шагов атаки.

Инфраструктура каждой организации уникальна. Где-то в результате одной атаки злоумышленник может реализовать одновременно несколько недопустимых событий, а в каких-то компаниях для достижения цели атакующему придется постараться. Выбирая подходящий баланс предложенных мер, каждая организация может с разумными затратами своевременно обнаружить и остановить злоумышленника и тем самым исключить реализацию недопустимых для бизнеса событий.

- В исследование вошли 45 проектов, для которых клиенты дали согласие на анализ результатов и публикацию в обезличенном виде.

- Недопустимые события формулировались индивидуально для каждой организации с указанием значений недопустимого ущерба. В рамках исследования мы объединили такие события в перечисленные категории.

- Оценка дана на основании проектов по верификации недопустимых событий.

- Верификация недопустимых событий происходит согласно заранее обозначенным критериям. Работы производятся в реальной инфраструктуре компании и прекращаются за один шаг до наступления недопустимого события без нанесения вреда бизнес-процессам.

- Уязвимости обнаружены экспертами Positive Technologies.

- Уязвимость обнаружена экспертами Positive Technologies.

- Так как работы по тестированию на проникновение и имитации целенаправленных кибератак проводятся методом «черного ящика», уязвимости ПО могут не использоваться в атаках при существовании более простого или более скрытного варианта компрометации, но при этом присутствовать во всех исследованных системах.

Моделирование угроз на основе сценариев или Как Cyber Kill Chain и ATT&CK помогают анализировать угрозы ИБ

Введение

В последние годы ФСТЭК России последовательно отменяет устаревшие руководящие документы Гостехкомиссии России, в которых для обеспечения безопасности информационных систем требовалось выполнить фиксированный набор требований безопасности. Новые нормативные требования фактически обязывают операторов информационных систем самостоятельно формулировать требования безопасности с учетом специфики защищаемого объекта. Основным инструментом для этого является анализ угроз и, к сожалению, методики проведения такого анализа в нормативной базе описаны крайне скупо.

Одним из наиболее эффективных приемов анализа угроз является моделирование сценариев реализации угроз с построением графов атак, который в англоязычных источниках получил название «Cyber Kill Chain».

Регламентирование в российской нормативной базе деятельности по анализу угроз

На сегодняшний день в

нормативных документах ФСТЭК России

Приказ ФСТЭК России от 11.02.2013 N 17 «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах».

Приказ ФСТЭК России от 18.02.2013 N 21 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных».

Приказ ФСТЭК России от 14.03.2014 N 31 «Об утверждении Требований к обеспечению защиты информации в автоматизированных системах управления производственными и технологическими процессами на критически важных объектах, потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и для окружающей природной среды».

Приказ ФСТЭК России от 25.12.2017 N 239 «Об утверждении Требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации».

установлен единый порядок формирования требований безопасности, предъявляемых к информационным системам. Каждый нормативный документ определяет перечень базовых мер безопасности информации, которые являются обязательными для всех информационных систем одинакового класса защищенности или одинаковой категории значимости. В дополнение к нормативным документам выпускаются

методические документы,

Методический документ «Меры защиты информации в государственных информационных системах» для приказов ФСТЭК №17 и №21. Аналогичный документ разрабатывается для приказов ФСТЭК №31 и №239.

которые содержат требования к реализации базовых мер безопасности. При этом декларируется, что базовый набор мер безопасности является необходимым, но не достаточным, и на оператора информационной системы возлагается обязанность самостоятельно провести анализ угроз и сформулировать требования к дополнительным мерам безопасности. Кроме того, требования к базовым мерам безопасности вариабельны, и оператор информационной системы должен самостоятельно их интерпретировать с учетом как специфики защищаемого объекта, так и с учетом актуальных для него угроз безопасности.

Так, например, одной из мер безопасности, направленной на защиту от компьютерных атак, является мера безопасности СОВ.1

«Обнаружение вторжений»,

Определена как базовая мера защиты во всех четырех упомянутых выше приказах ФСТЭК.

которая предписывает применять средства обнаружения вторжений уровня сети в государственных информационных системах и информационных системах персональных данных второго и первого классов защищенности, а также значимых объектах КИИ второй и первой категорий значимости. При этом на основе анализа угроз оператору информационной системы необходимо самостоятельно решить, следует ли применять такие средства обнаружения вторжений в информационных системах третьего класса защищенности и на объектах КИИ третьей категории значимости, а также не следует ли дополнить их средствами обнаружения вторжений уровня узла.

Возникает вопрос: как именно следует проводить анализ угроз? Наиболее подробно процедура описана в приказе №239, но даже это описание не дает прямого ответа. Так, в соответствии с требованиями данного документа анализ угроз безопасности информации должен включать:

- выявление источников угроз и оценку возможностей нарушителей;

- анализ возможных уязвимостей информационной системы и отдельных ее компонентов;

- определение возможных способов (сценариев) реализации угроз безопасности информации;

- оценку возможных последствий от реализации угроз.

При этом в качестве исходных данных для анализа угроз следует использовать банк данных угроз безопасности ФСТЭК и руководствоваться методическими документами ФСТЭК России.

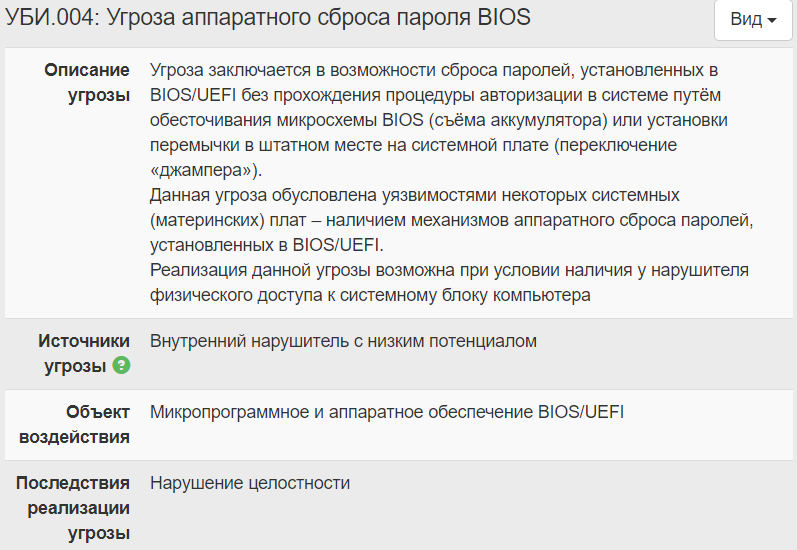

Раздел «Угрозы» Банка данных угроз и уязвимостей ФСТЭК России содержит описания более 200 видов угроз. Описания довольно краткие (см. пример на рисунке 1), и самое главное – большинство угроз сформулированы в терминах воздействия на отдельный компонент информационной системы. Без дополнительного анализа по такому описанию невозможно сделать вывод о последствиях воздействия для функционирования информационной системы и для безопасности обрабатываемой в ней информации.

Рисунок 1. Пример описания угрозы из БДУ ФСТЭК

В методических документах (например, в выписке из базовой модели угроз безопасности персональных данных

*

Аналогичный документ, рекомендованный для применения в критических информационной инфраструктуре, является документом ограниченного распространения и в настоящей статье не рассматривается.

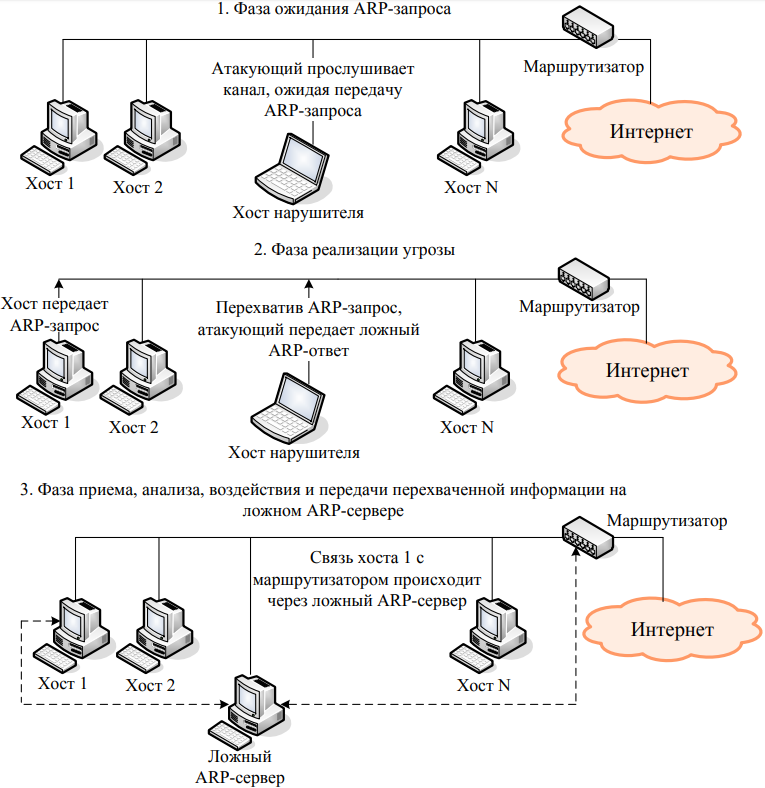

) рассматривается значительно меньшее количество угроз, но при этом и возможности нарушителя, и способы реализации ими угроз безопасности рассмотрены значительно подробнее. Однако и в этом документе описания большинства угроз сформулированы в терминах воздействия на отдельный компонент информационной системы с невозможностью без дополнительного анализа сделать адекватные выводы о последствиях реализации угрозы. Так, в документе подробно описана атака ARP spoofing (подмена MAC-адреса взаимодействующего узла в ARP-таблице атакуемого узла), но из этого описания сложно сделать вывод о том, как именно данная атака используется для анализа сетевого трафика, и к каким последствиям для защищаемой информационной системы она может привести (см. рисунок 2).

Рисунок 2. Описание атаки ARP spoofing в методическом документе ФСТЭК

Подобная ориентированность описаний угроз не на информационную систему в целом, а на отдельные ее компоненты создает для операторов информационных систем определенные трудности при моделировании угроз и провоцирует ошибки моделирования.

«Угроза», «способ», «сценарий»

Основной задачей системы информационной безопасности, когда речь идет об организации, является обеспечение нормального функционирования организации. Это особенно хорошо видно в нормативных документах по обеспечению безопасности критической информационной инфраструктуры: нарушения критических процессов (информационных, технологических, управленческих и т.п.) организации и последствия этих нарушений определяют категорию значимости информационной системы, используемой в этих процессах, а категория значимости – состав мер защиты.

При этом угрозы функционированию организации и основным процессам ее деятельности могут быть реализованы воздействием на информацию в процессе ее обработки, хранения или передачи, то есть реализацией угроз безопасности информации. Таким образом, регулятор задал определенную последовательность действий, включающих в себя анализ угроз:

- определяем угрозы критическим процессам и возможные последствия их реализации;

- исходя из этого определяем класс защищенности или категорию значимости, на их основе определяем базовый набор мер безопасности;

- проводим анализ угроз безопасности информации, реализация которых может привести к реализации угроз критическим процессам;

- на основании результатов анализа определяем особенности реализации базового набора мер безопасности и включаем в него дополнительные меры.

На практике специалисты органов власти и субъекты критической информационной инфраструктуры часто декларируют иной подход, который кажется им более простым:

- выбираем из БДУ и методических документов ФСТЭК все описанные угрозы безопасности информации и оцениваем, актуальны ли они для каких-либо компонентов информационной системы;

- если угроза безопасности информации актуальна для какого-либо компонента информационной системы, оцениваем, к каким последствиям для критических процессов она может привести.

Подобный подход методически неверен. В указанных источниках угрозы описаны в терминах воздействия на отдельный элемент информационной системы или инфраструктуры, причем для этого воздействия нарушителю требуется обладать определенными возможностями. Так, для перехвата трафика методом ARP spoofing нарушителю необходимо контролировать один из узлов локальной сети. Поскольку изначально нарушитель может не обладать подобными возможностями, у исследователя появляется соблазн признать данную угрозу неактуальной. Но в реальной жизни угрозы, которые могут быть реализованы в одно действие, большая редкость. Каждый известный инцидент – многоходовка, набор последовательных действий нарушителя в рамках некоторого сценария. Целью всех этих действий является достижение нужных нарушителю последствий выполнения сценария, а каждая реализуемая в рамках этого сценария угроза безопасности информации – лишь способ приблизиться к достижению этой цели. Таким образом, концентрация на анализе отдельных угроз безопасности информации может привести к тому, что действительно серьезные и практически реализуемые угрозы критическим процессам так и не будут рассмотрены. Покажем это на примере реального инцидента.

16 августа 2015 года

Подробнее см. в постановлении девятого арбитражного апелляционного суда от 31 августа 2016 г. по делу №А40-209112/2015

была проведена массовая кража денежных средств из банкоматов банков, входящих в Объединенную Расчетную Систему. Преступники открыли карточные счета в одном из региональных банков и в течение суток провели 3135 операций снятия наличных с карт с последующей отменой платежа на общую сумму около 470 млн руб. Все операции отмены были выполнены с использованием учетных записей двух уполномоченных сотрудников банка-эмитента. Как моделируются такие угрозы?

Для кражи наличных средств из банкоматов часто применяется атака «отмена платежа» (payment reversal). Преступник открывает в банке счет и получает привязанную к нему платежную карту. На счет вносится сумма, которую можно за одну операцию снять наличными в банкомате (150-200 тыс. руб.), и эту сумму банк устанавливает в качестве текущего лимита операций с данной картой. Преступник снимает эту сумму в банкомате, лимит уменьшается до нуля, после чего в процессинговый центр поступает сообщение об отмене платежа и для лимита операций устанавливается прежнее значение. Это дает преступнику возможность снова снять ту же сумму наличными. Такой трюк может повторяться до тех пор, пока в кассетах банкомата не закончатся купюры или пока действия преступника не будут замечены.

Отменить операцию может только сотрудник банка, обладающий необходимыми полномочиями, который в данной схеме действует как соучастник преступления. При моделировании угроз безопасности информации такой сотрудник рассматривается как основной источник угрозы, а самой угрозе в БДУ ФСТЭК соответствует, например, «УБИ.063: Угроза некорректного использования функционала программного и аппаратного обеспечения». В качестве защиты от данной угрозы нормативные документы Банка России рекомендуют применять «метод двойного ввода», при котором действие, выполненное одним сотрудником, должно быть подтверждено вторым сотрудником. Анализ угроз, проведенный по «упрощенной схеме» подтвердит достаточность этой меры защиты.

В данном примере «двойной ввод» не способен был предотвратить кражу. Как установило следствие, преступники внедрялись в информационную инфраструктуру банка, рассылая сотрудникам банка сообщения электронной почты с внедренной вредоносной программой Trojan-Dropper.Win32.Metel. Данная троянская программа позволяет получать контроль над атакованными рабочими местами, устанавливает соединение с сервером управления и дает хакерам возможность удаленно применять стандартные методы атаки на внутреннюю инфраструктуру (поиск и эксплуатация известных уязвимостей, анализ сетевого трафика с перехватом паролей пользователей и т.п.). Получив контроль над рабочими местами уполномоченных пользователей, преступники получили возможность отправлять от их имени управляющие сообщения в процессинговый центр. При этом защита методом «двойного ввода» не является для атакующего препятствием: учетная запись второго сотрудника получается теми же способами, что и первая учетная запись.

Таким образом, при моделировании угроз предусмотреть возможность такого инцидента можно было только в форме последовательности действий:

- внедрение вредоносной программы в атакуемую инфраструктуру с применением методов социальной инженерии («УБИ.186: Угроза внедрения вредоносного кода через рекламу, сервисы и контент» – наиболее близкая по смыслу к рассылке инфицированных сообщений электронной почты);

- загрузка на контролируемые узлы инфраструктуры инструментальных средств, необходимых для расширения атаки («УБИ.006: Угроза внедрения кода или данных»);

- анализ сетевого трафика, получение учетных записей и аутентификационных маркеров («УБИ.034: Угроза использования слабостей протоколов сетевого/локального обмена данными»);

- повышение привилегий до получения необходимых прав доступа – чаще всего атакующие стремятся получить административный доступ к контроллеру домена («УБИ.031: Угроза использования механизмов авторизации для повышения привилегий»);

- использование привилегированного доступа для выполнения нужных нарушителю действий («УБИ.063: Угроза некорректного использования функционала программного и аппаратного обеспечения»).

Подобная моделируемая последовательность действий называется сценарием реализации угрозы, причем выше описан только один из возможных сценариев, которые могли привести к подобному инциденту. Каждый элемент сценария описывает воздействие, приближающее нарушителя к достижению цели. При этом каждое из действий само по себе не представляет опасности для информационной системы, а большинство из них еще и нереализуемо без выполнения первых шагов сценария. Но, как мы видим, без рассмотрения таких сценариев очень легко недооценить возможности нарушителя, а тогда не будут приняты и необходимые меры защиты.

«Сценарный» подход к моделированию угроз имеет свое ограничение – он применим только для случая целенаправленных действий нарушителя. При этом, во избежание путаницы, приходится изменять понятийный аппарат, введенный в нормативных документах, используя следующие понятия:

- угроза – возможность наступления неприемлемых негативных последствий для функционирования организации в результате целенаправленных действий нарушителя;

- сценарий угрозы – последовательность действий нарушителя, способная привести к реализации угрозы;

- угроза безопасности информации – способ выполнения нарушителем определенного действия в рамках сценария угрозы.

Таким образом, при «сценарном» моделировании угроз БДУ ФСТЭК становится источником информации не об угрозах, а о способах выполнения нарушителем действий, которые могут складываться в сценарий угрозы.

Сценарии Cyber Kill Chain

Чтобы упростить моделирование действий нарушителя, исследователи неоднократно пытались систематизировать известные сценарии атак и выделить основные их

фазы по аналогии с

фазами ведения боевых действий.

Само понятие «kill chain» (убийственная последовательность) заимствовано из сленга Корпуса морской пехоты США и означает типовую последовательность действий, приводящую к уничтожению противника (например, «find, fix, fight, finish» — «найти, обездвижить, атаковать, прикончить»), в более широком смысле – к достижению требуемого результата.

Одна из первых систематизированных моделей (The Cyber Kill Chain) была предложена компанией Lockheed-Martin в 2011 году. Согласно этой модели, успешная атака на информационную инфраструктуру организации состоит из семи фаз:

- разведка (reconnaissance), то есть сбор общедоступной информации об объекте атаки;

- подготовка инструментария, прежде всего – вредоносного ПО (weaponization), с учетом особенностей инфраструктуры объекта атаки;

- доставка (delivery) вредоносного ПО на атакуемый объект;

- внедрение вредоносного ПО с использованием уязвимостей (exploitation);

- использование внедренного вредоносного ПО для развертывания дополнительных инструментальных средств (installation), необходимых для развития атаки;

- использование внедренных инструментальных средств для удаленного доступа к инфраструктуре и получения контроля над ней (command and control);

- достижение целей нарушителя (actions on objective).

Подобное разделение на фазы в целом соответствует большинству атак, связанных с использованием вредоносного ПО, но для моделирования угроз подобная модель практически непригодна, потому что:

- она неплохо описывает проникновение нарушителя в инфраструктуру и закрепление в ней, но не позволяет прогнозировать действия нарушителя, направленные на получение контроля над инфраструктурой и достижение им конечных целей;

- в этой модели применение вредоносного ПО является ключевой возможностью нарушителя, что провоцирует ошибочный вывод о том, что защита должна ориентироваться прежде всего на применение антивирусных средств.

Тем не менее, несмотря на свои недостатки, модель дала толчок к развитию сценарных методов моделирования атак, и на сегодняшний день основным инструментом моделирования является база знаний ATT&CK (Adversarial Tactics, Techniques & Common Knowledge – тактики, техники и известные факты о противнике) компании MITRE. Ее создатели пошли по пути накопления базовых техник (techniques), то есть способов выполнения нарушителем атакующих действий. Техники группируются в тактики (tactics), направленных на достижение нарушителем некоторой цели, конечной или промежуточной. Всего выделяются двенадцать тактик:

- Первичное проникновение (initial access) – получение нарушителем начального (хоть какого-то) доступа к информационной системе или сегменту сети, который в дальнейшем используется в качестве плацдарма для развития атаки.

- Выполнение (execution) необходимого нарушителю программного кода (инструментальных средств) на узле, к которому получен первичный доступ. Эта тактика может использоваться для внедрения вредоносного ПО, но не ограничивается им.

- Закрепление (persistance) – обеспечение инструментальным средствам нарушителя возможности постоянного присутствия на атакованном узле, в том числе – после принудительного завершения процесса, перезагрузки узла и т.п.

- Повышение привилегий (privilege escalation) – название тактики говорит само за себя.

- Противодействие защите (defense evasion) – защита инструментальных средств нарушителя от обнаружения или блокирования со стороны применяемых жертвой средств защиты.

- Авторизованный доступ (credential access) – получение нарушителем учетных записей легитимных пользователей или иной информации, необходимой для получения доступа к компонентам информационной инфраструктуры от имени легитимных пользователей, а также создание нарушителем собственных учетных записей, обладающих необходимыми привилегиями.

- Исследование (discovery) – сбор сведений об инфраструктуре, полезных для начала или развития атаки.

- Распространение (lateral movement) – получение начального доступа к компонентам информационной инфраструктуры, смежным с атакованным узлом.

- Сбор (collection) данных, которые могут как сами по себе являться целью действий нарушителя, так и способствовать дальнейшим действиям нарушителя (например, перехват клавиатурного ввода или изображения на экране компьютера).

- Удаленное управление (command and control) инструментальными средствами нарушителя.

- Эксфильтрация (exfiltration), то есть копирование данных за пределы атакованной информационной инфраструктуры, в том числе – с обходом средств противодействия.

- Причинение вреда (impact), в том числе – на промежуточных стадиях сценария для сокрытия следов или затруднения противодействия.

В отличие от модели The Cyber Kill Chain, в ATT&CK тактики не образуют последовательность. В этой модели нарушитель может выполнить начальное проникновение в организацию, исследовать ее инфраструктуру и обнаружить незащищенный доступ в инфраструктуру дочерней компании, провести исследование и найти на серверах дочерней компании незащищенную целевую информацию, извлечь ее и совершить иные действия.

Для каждой тактики в базе знаний содержатся возможные способы ее реализации – техники. Так, в зависимости от конкретного программного инструмента, тактика «выполнение» для его внедрения может быть реализована через программный интерфейс API, с помощью утилит командной строки, через регистрацию компонента ActiveX утилитой regsvr32, с помощью расписания Scheduled Task и т.п. Для каждой техники в базе знаний содержится ее подробное описание и публично известные случаи применения этой техники в реальной жизни.

Таким образом, данная база знаний позволяет при моделировании угроз детально проработать возможные действия нарушителя.

Применение ATT&CK для моделирования угроз

Обратной стороной детального описания техник в модели ATT&CK является невозможность ее использования для абстрактной информационной системы на стадии ее создания. Моделирование угроз на основе этой модели возможно только после того, как будут выбраны основные технические решения, а также на стадии оценки защищенности информационной системы для ее последующей модернизации.

При моделировании угроз используется фиксированная модель нарушителя. Рассматриваемый нарушитель:

- является высококлассным специалистом;

- обладает знанием и навыками применения всех техник ATT&CK;

- способен применять известные техники и их вариации;

- способен использовать инструментальные средства, имеющиеся в свободном доступе или свободной продаже;

- способен самостоятельно разрабатывать инструментальные средства, при условии, что принцип их действия известен;

- знает архитектуру программных и аппаратных средств, особенности их реализации и использования их функциональных возможностей на уровне разработчика, но в объеме, соответствующем документации, имеющейся в свободном доступе или предоставляемой пользователям.

Прежде всего, определяются начальные возможности нарушителя:

- для внешнего нарушителя – нахождение вне периметра защиты, но с возможностью доступа к общедоступным интерфейсам исследуемой информационной системы и к интерфейсам ограниченного доступа с правами непривилегированного пользователя;

- для внутреннего нарушителя – нахождение в пользовательском сегменте локальной вычислительной сети с доступом только к интерфейсам исследуемой информационной системы, общедоступным для этого сегмента, в некоторых случаях – с возможностью доступа к компонентам информационной системы с правами непривилегированного пользователя.

Моделирование угроз проводится по тем же принципам, что и тестирование на проникновение, но без практического выполнения атакующих действий. Для начальной точки сценария оценивается, какие именно объекты будут доступны нарушителю и какими возможности нарушитель обладает при доступе к каждому такому объекту. Моделирование проводится итерационно:

- Для каждого объекта определяются применимые для него техники атаки в условиях отсутствия противодействия (например, в случае отсутствия средств защиты, их некорректной настройки и т.п.).

- Для каждой применимой техники определяются последствия ее успешного применения нарушителем, например, расширение возможностей доступа к рассматриваемым объектам или получение начального доступа к новым объектам. При этом новые объекты добавляются в область моделирования угроз, а для ранее рассмотренных объектов фиксируется получение нарушителем новых возможностей.

- Для каждой применимой техники также определяются меры защиты, необходимые для противодействия ее применению, и формируются или уточняются требования к ее реализации.

- Для каждой применимой техники также определяются следы, которые может оставить нарушитель при ее применении (сигнатуры применяемых инструментальных средств, характерные события или особенности сетевого трафика) – в дальнейшем они могут использоваться как индикаторы компрометации для регистрации атак.

- Если очередная итерация моделирования привела к расширению перечня объектов, к которым нарушитель условно получил доступ в ходе моделирования, или изменились возможности нарушителя при доступе к отдельным объектам, итерация повторяется. Если итерация не привела к каким-либо изменениям модели, возможности нарушителя считаются исчерпанными и проводится оценка результатов, условно достигнутых нарушителем в ходе моделирования.

Описанный выше подход может оказаться очень трудоемким, поэтому на практике часто применяются различные способы оптимизации, например:

- формулируются базовые меры защиты и типовые требования к их реализации, а применимость техник действий нарушителя оценивается исходя из предположения о корректной реализации этих мер защиты;

- область моделирования ограничивается отдельной информационной системой или отдельными ее подсистемами и т.п.

Подобные способы оптимизации снижают трудозатраты моделирования, но создают риск переоценки эффективности защиты.

Результатом моделирования является ориентированный граф (иногда называемый графом атак), узлами которого являются объекты, попавшие в область моделирования (например, узлы корпоративной вычислительной сети или компоненты информационной системы), а дугами – применение отдельных техник. Характеристикой дуги являются возможности доступа к объекту, полученные нарушителем при применении соответствующей техники; характеристикой узла – совокупные возможности доступа к соответствующему объекту, полученные нарушителем в ходе моделирования. На основе совокупных возможностей доступа к узлам сети или компонентам информационной системы оцениваются результирующие возможности нарушителя по воздействию на функционирование информационной системы и негативные последствия такого воздействия.

В случае, если воздействие нарушителя на один или несколько узлов приводит к неприемлемым последствиям для функционирования информационной системы или организации в целом, такое воздействие характеризуется как угроза функционированию системы (или угроза процессу, в котором используется информационная система), а все возможные пути в графе атак, приводящие к такому воздействию признаются возможными сценариями реализации данной угрозы.

Заключение

Моделирование угроз на основе сценариев позволяет одновременно решить сразу несколько задач обеспечения информационной безопасности:

- охватить максимально возможный спектр угроз, актуальных для данной информационной системы;

- разработать детальные требования к мерам безопасности, препятствующим каждому возможному действию нарушителя;

- определить индикаторы компрометации, которые позволят обнаружить применение сценария реализации угрозы;

- заблаговременно разработать меры оперативного реагирования на каждый сценарий;

- в ходе реагирования на атаку – прогнозировать возможные следующие действия нарушителя и оперативно противодействовать им.

При этом каждой технике из базы знаний ATT&CK соответствует некоторая угроза из БДУ ФСТЭК, что позволяет использовать БДУ как классификатор действий нарушителя и формализовывать сценарии в соответствии с требованиями нормативных документов ФСТЭК.

При этом следует учитывать, что база знаний ATT&CK имеет свои ограничения. Так, она содержит только примеры действий нарушителя, возможность выполнения которых подтверждена практикой или лабораторными исследованиями, и на ее основе невозможно в полном объеме смоделировать некоторые теоретически возможные угрозы, предусмотренные БДУ ФСТЭК. Таким образом, моделирование угроз на основе сценариев требует не только заимствования готовых знаний, но и самостоятельной оценки возможностей реализации перспективных угроз, особенно когда речь идет о применении мобильной связи, облачных технологий, Интернета вещей и т.п.

Интернет-портал «Безопасность пользователей в сети Интернет»

admin@safe-surf.ru

https://safe-surf.ru

Другие материалы

Каждый из нас понимает очевидную вещь: перспективное планирование обеспечивает широкому кругу (специалистов) участие в формировании первоочередных требований..

Интернет-портал «Безопасность пользователей в сети Интернет»

admin@safe-surf.ru

https://safe-surf.ru

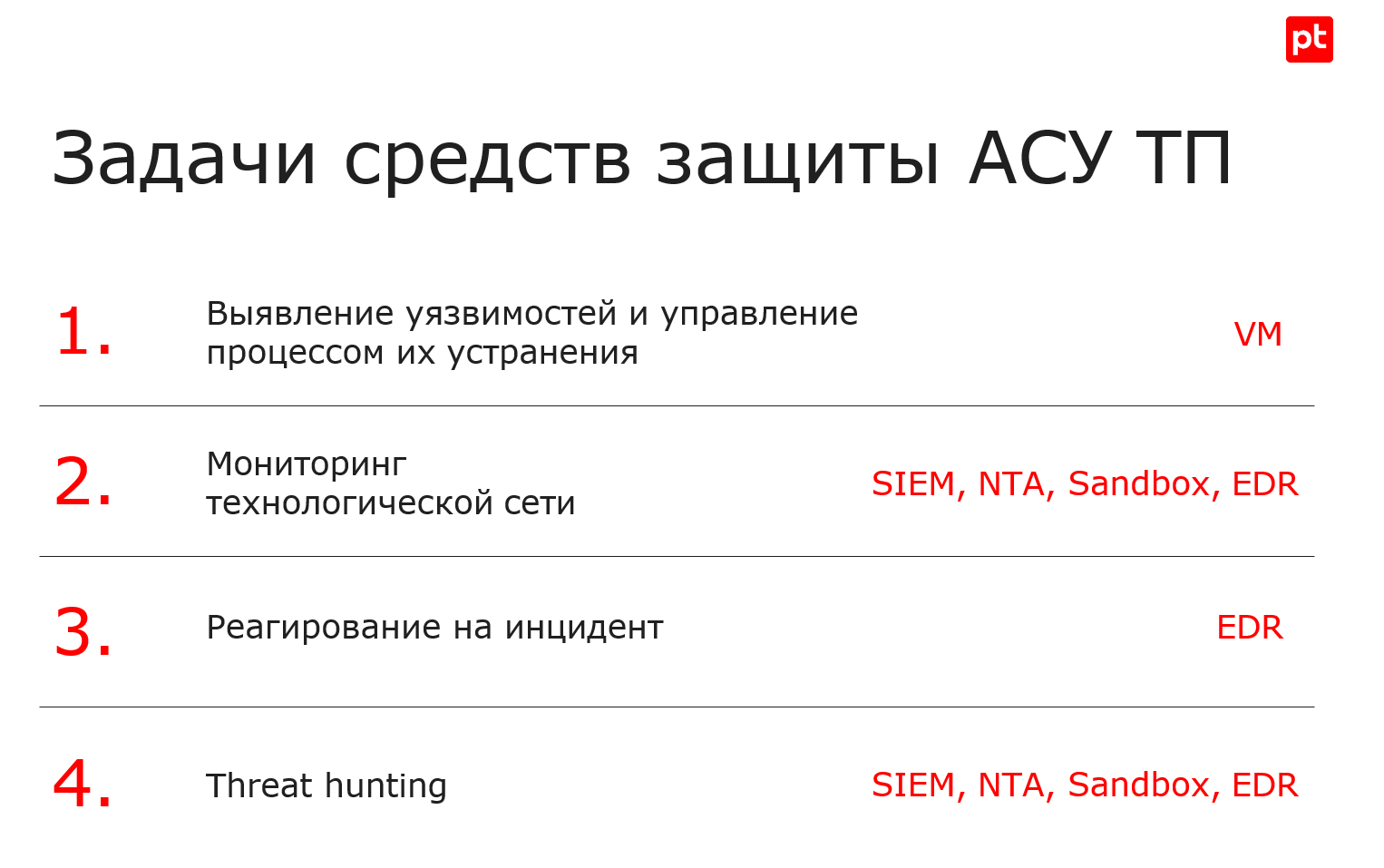

Смотрим на технологическую сеть глазами злоумышленников

Могут ли злоумышленники проникнуть в АСУ ТП[1]? Как они это делают и какие инструменты используют? А главное, обязательно ли атакующие должны что-то понимать в АСУ ТП и технологических системах, чтобы нанести ущерб промышленным предприятиям?

Дмитрий Федосов, специалист отдела экспертных сервисов и развития SOC в Positive Technologies, и Дмитрий Даренский, руководитель направления по развитию продуктов промышленной безопасности Positive Technologies, рассказывают, как злоумышленники видят технологическую сеть и что объективно необходимо для защиты промышленных инфраструктур. Их статья будет полезна специалистам SOC, инженерам промышленных компаний и тем, кто интересуется безопасностью АСУ ТП.

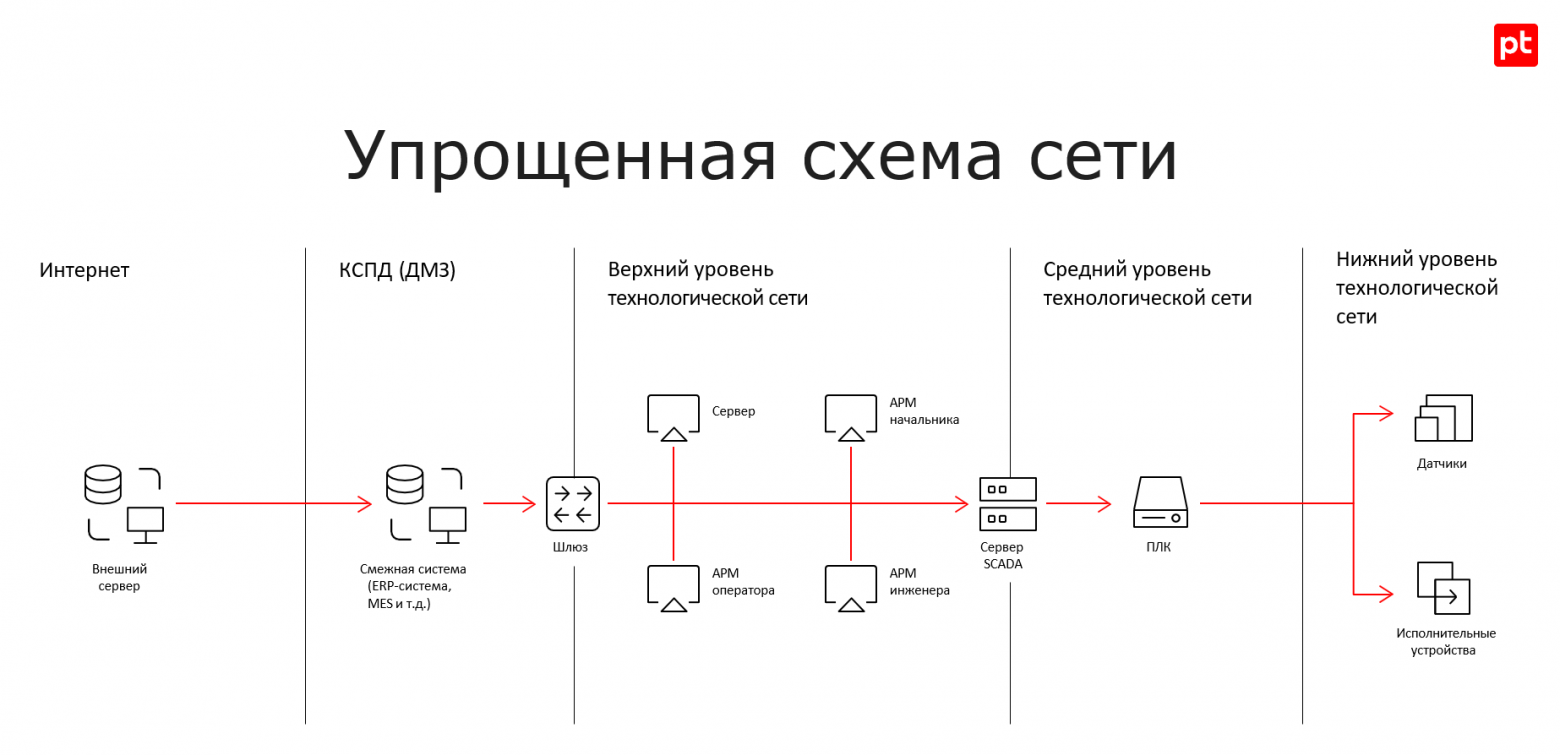

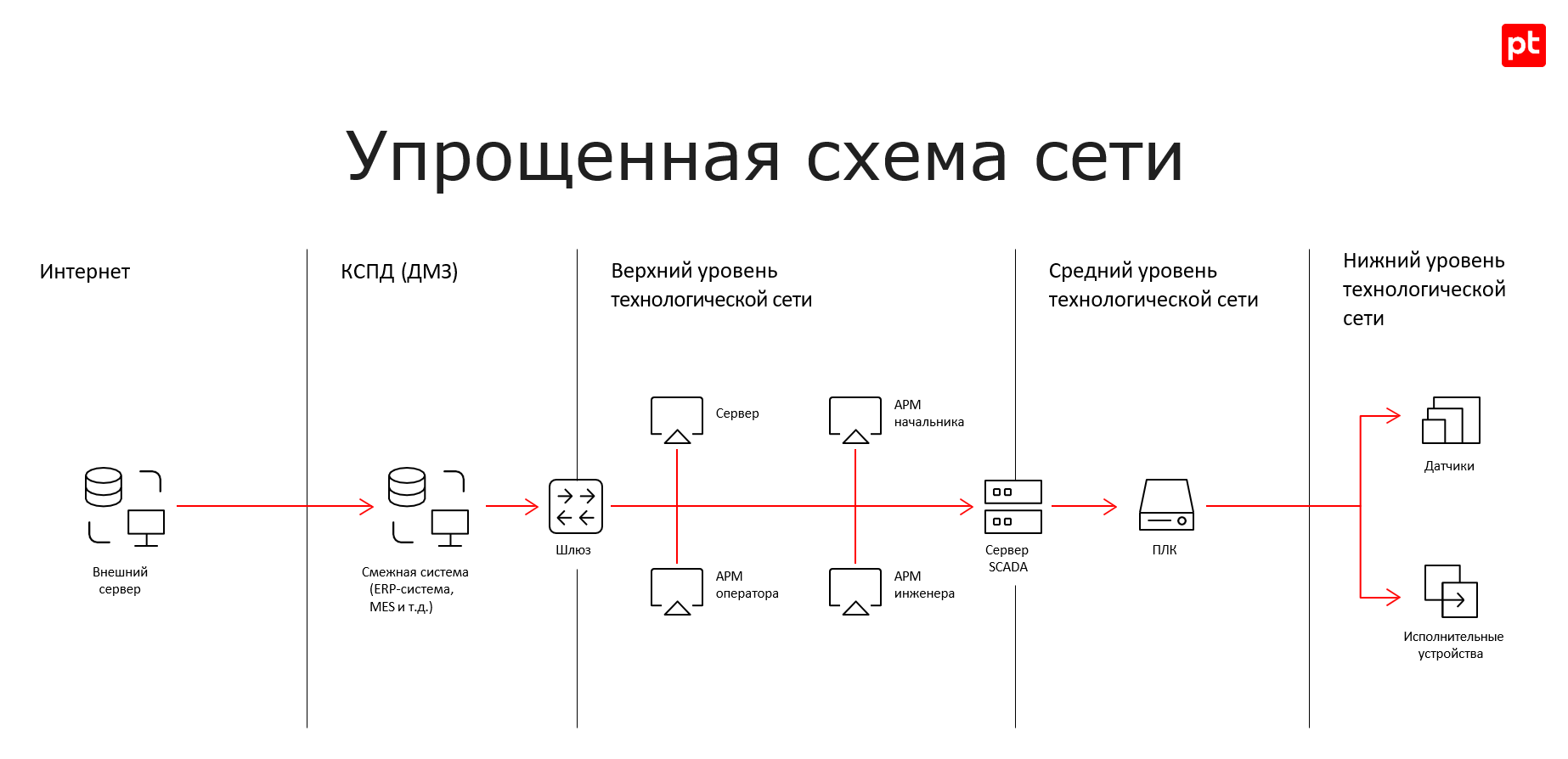

Атаки на АСУ ТП

Как злоумышленники атакуют АСУ ТП? Чтобы ответить на этот вопрос, рассмотрим упрощенную структуру технологической сети и ее связь с корпоративной сетью. Наша схема[2] не заточена под конкретную отрасль производства или направление деятельности предприятия, а просто показывает, какие в сети есть узлы и как они взаимодействуют друг с другом. Будем двигаться слева направо.

В сегменте «Интернет» расположен внешний сервер. Доступ в интернет из корпоративной сети есть всегда, и это неудивительно. Иногда встречаются случаи, когда из технологического сегмента сети также есть неограниченный доступ к всемирной паутине.

Следующий элемент — корпоративная сеть передачи данных (КСПД). Вместо нее может быть демилитаризованная зона (ДМЗ), которая находится между корпоративным сегментом и технологической сетью. В этом сегменте расположена смежная система. Стандартом де-факто считается ERP-система или MES.

Корпоративную и технологические сети разделяет шлюз.

АСУ ТП, как правило, состоит из трех уровней технологической сети. На верхнем уровне располагается SCADA-система, включая сервер SCADA, автоматизированные рабочие места операторов, инженеров и начальника. Там же находятся различные серверы, в том числе серверы единого времени, сообщений и тревог, исторических данных и иногда веб-серверы. Кроме того, следует учитывать не только те ресурсы, которые появились при развертывании АСУ ТП, но и те, что были добавлены в сеть позже. Сервер SCADA обычно имеет доступ в верхний уровень технологической сети через один интерфейс, а через другой — в средний уровень, где расположены программируемые логические контроллеры (ПЛК). В ПЛК закладывается основная логика технологических процессов.

На нижнем уровне технологической сети располагаются два типа устройств: датчики (например, давления или температуры) и исполнительные устройства (двигатели, роутеры, заслонки).

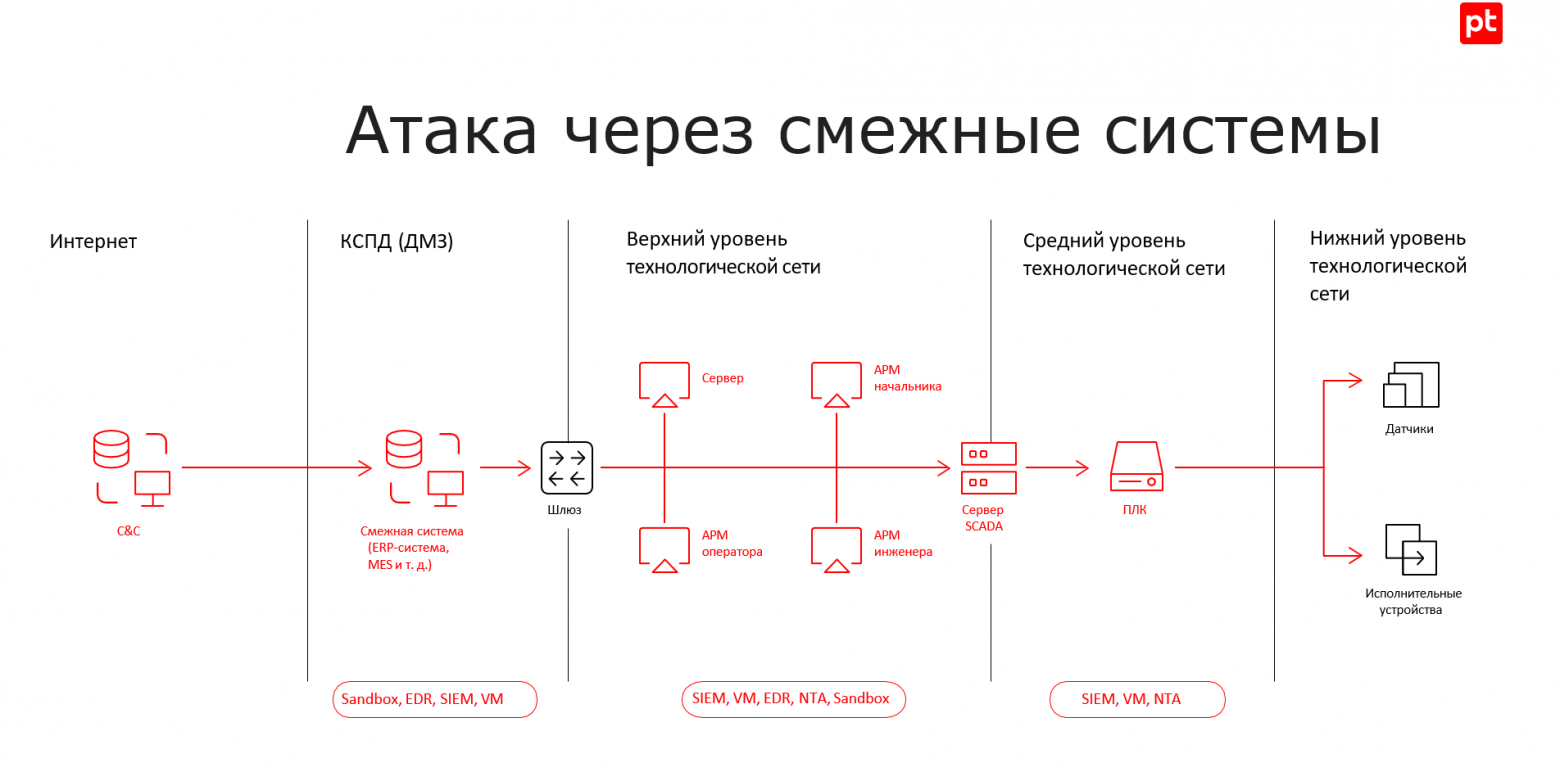

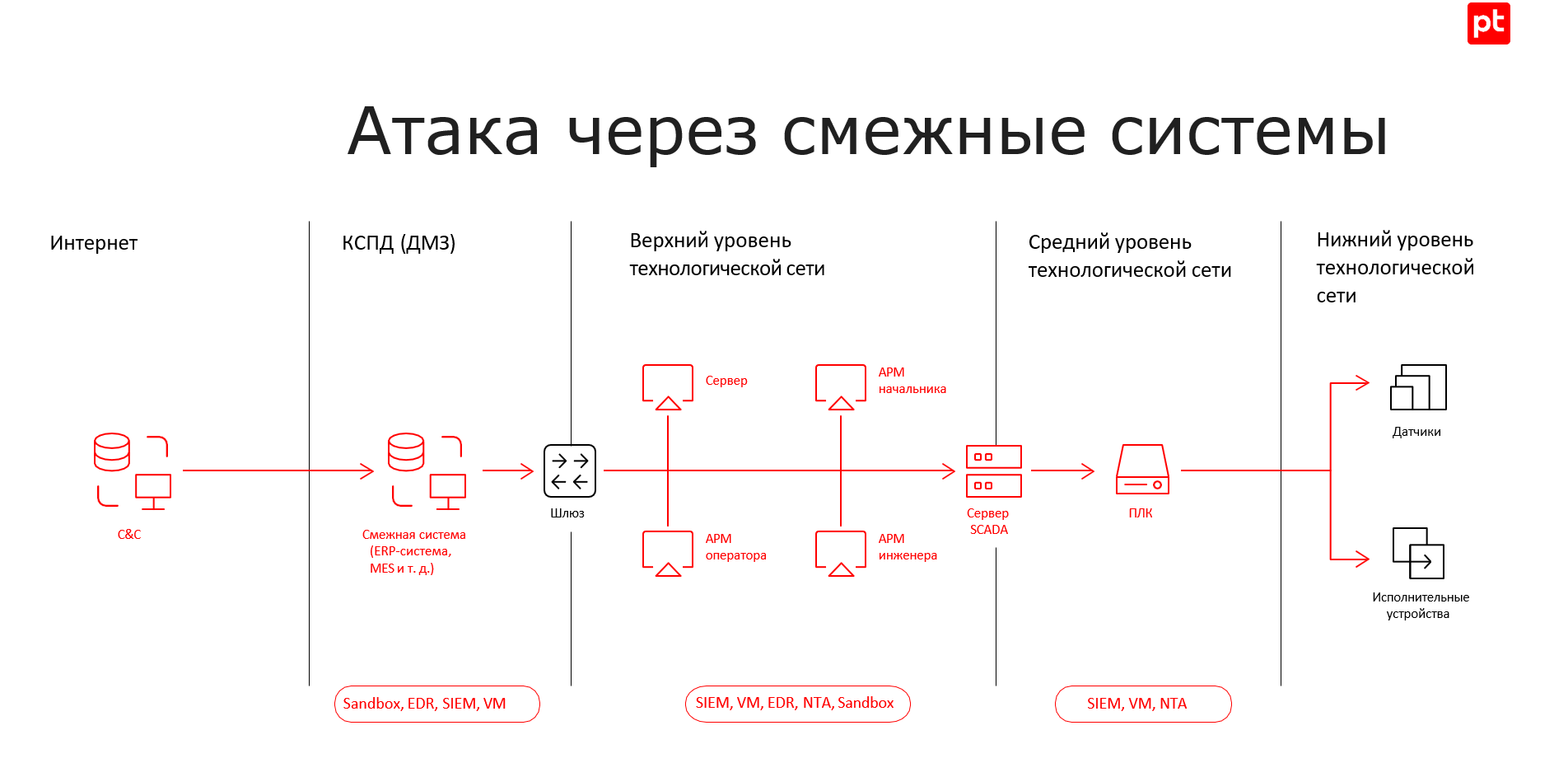

Сценарий № 1. Атака на технологический сегмент через смежные системы

Как видно на схеме, в сегменте «Интернет» вместо внешнего сервера появился командный центр атакующего. Рассмотрим варианты компрометации смежной системы в корпоративной сети.

Как правило, любая атака на корпоративную сеть включает две основные стадии:

-

Перемещение атакующего от узла к узлу для повышения привилегий. Классический пример — получение учетных данных администратора домена или предприятия в Active Directory.

-

Перемещение атакующего по сети в попытке реализовать собственные задачи. Проводя разведку на узлах, анализируя, какие системы есть и как их выгодно можно использовать, повышая в них привилегии, злоумышленник может атаковать технологический сегмент через корпоративную систему, которая имеет туда доступ, то есть является смежной.

Классы средств защиты, которые выявят компрометацию смежной системы

EDR-система. Выявляет целевые атаки и, если допустимо, сразу реагирует на них.

Сетевая песочница. Если EDR-система обнаружит артефакт деятельности атакующего, то она передаст его на анализ в песочницу. Песочница проведет сетевой или поведенческий анализ артефакта и вынесет вердикт. На его основе оператор SOC определит, действительно ли происходит атака.

Система класса SIEM. Выявляет подозрительную активность пользователей и приложений внутри каждого актива. Является ядром любого SOC.

Система управления уязвимостями (vulnerability management). Правильнее говорить «процесс управления уязвимостями». Он позволяет выявлять критически опасные уязвимости в инфраструктуре (в нашем случае — в смежной системе) и устранять их.

Закрепившись в смежной системе и проведя разведку, атакующий обнаружит, что у него есть доступ в другую подсеть или сегмент. Возможно, он еще даже не поймет, что может попасть в технологический сегмент. В этом случае среднестатистический злоумышленник просканирует обнаруженную сеть (по меньшей мере те узлы, которые доступны ему через шлюз), чтобы определить возможные векторы для перемещения. Для этого он может использовать классический набор инструментов, включающий SOCKS-прокси, Chisel, SOCKS4a, Autoroute (модуль Metasploit) и ProxyChains. Через них атакующий пробросит трафик во внутреннюю сеть (верхний уровень технологической сети), опять просканирует ее и выберет следующую цель для бокового перемещения (lateral movement). На представленной выше схеме следующей целью атакующего будет АРМ оператора. Чаще всего злоумышленник выбирает один из следующих вариантов:

-

использовать штатный удаленный доступ (через jump host по RDP подключиться к АРМ оператора);

-

побрутфорсить учетные записи с нужными ему правами;

-

эксплуатировать RCE-уязвимость (удаленное выполнение кода). Технологический сегмент не отличается актуальными операционными системами и, как правило, имеет проблемы с патч-менеджментом.

Переместившись на рабочую станцию оператора, атакующий может:

-

Повысить привилегии и начать деструктивную деятельность на захваченном АРМ.

С точки зрения технологического процесса это нам не очень интересно, так как все АРМ задублированы.

-

Влиять на технологический процесс.

В зависимости от используемой SCADA и схемы ее развертывания злоумышленник может подменить мнемосхему, на которую смотрит оператор. Так, например, оператор увидит, что температура в котле выше нормы (хотя на самом деле все в порядке), предпримет меры для «стабилизации» ситуации, и они в итоге негативно повлияют на технологический процесс.

-

Без ограничений сканировать весь верхний уровень технологической сети и начать боковое перемещение. Таким образом, большая часть узлов в скором времени будет скомпрометирована.

Особое значение имеет компрометация сервера SCADA, так как это основной узел, отвечающий за мониторинг и управление технологическим процессом.

Как будет дальше действовать атакующий? Есть три варианта развития событий:

-

Атакующий не захочет разбираться, что такое SCADA-системы и как они работают. Ему они могут показаться слишком сложными и непонятными. Вместе с тем у атакующего может быть достаточно привилегий, чтобы запустить банальный шифровальщик и тем самым нарушить технологический процесс. Свежий пример — атака на американскую трубопроводную систему Colonial Pipeline. Шифровальщик повредил ИТ-инфраструктуру, операторы не могли отслеживать состояние технологического процесса и сами остановили его. Трубопровод не функционировал в течение пяти дней, что спровоцировало дефицит бензина и дизельного топлива на Восточном побережье США.

-

С сервера SCADA у атакующего есть возможность подменить информацию о технологическом процессе большим количеством способов. Например, он может заменить мнемосхему на всех автоматизированных рабочих местах.

-

Атакующий может развить атаку вглубь технологической сети для получения доступа к ПЛК.

Классы решений ИБ, которые выявляют атаки на верхнем уровне технологической сети

EDR-система. Анализирует и выявляет целевые атаки на узлы. Если допустимо (все-таки идет речь о технологическом сегменте), она может осуществлять реагирование на обнаруженные киберугрозы.

Сетевая песочница. Анализирует подозрительные артефакты и предоставляет оператору SOC объективную информацию о том, что происходит на верхнем уровне технологической сети.

NTA-решение. Выявляет сканирование узлов на предмет уязвимостей и эксплойты, которые злоумышленники используют для эксплуатации уязвимостей.

SIEM-система. Выявляет подозрительную активность пользователей и приложений внутри каждого актива. Является ядром любого SOC. Если атакующий установит хакерский софт, система этого класса сможет выявить запуск вредоносного ПО с определенными параметрами.

Система (процесс) управления уязвимостями. Поскольку на автоматизированных рабочих местах и серверах, как правило, установлены не последние версии ПО, следует тщательно проверять их на наличие уязвимостей. При этом не всегда обязательно устанавливать патчи. В бюллетенях безопасности есть раздел Mitigations c рекомендациями, следуя которым можно исключить или снизить вероятность успешной эксплуатации уязвимости. Например, с помощью файрвола можно ограничить доступ к уязвимому сервису или полностью отключить такой сервис.

Как учесть рекомендации НКЦКИ в работе с уязвимостями, в каких ситуациях следует обновлять ПО, а когда все же не стоит, читайте в руководстве, составленном экспертами Positive Technologies.

Затем атакующий может переместиться на средний уровень технологической сети, где расположены ПЛК. У SCADA-сервера есть множество встроенных утилит, которые позволяют управлять ПЛК: передавать им команды, такие как «Стоп» и «Старт», или иным образом влиять на их работу.

Злоумышленник также может установить на сервере SCADA собственное ПО, которое позволит ему делать с ПЛК то же самое, что делают штатные средства. В одном из последних отчетов команды Dragos описан вредонос Pipedream, фантастический набор функций которого позволяет влиять на контроллеры разных вендоров: проводить разведку, подбирать учетные данные для авторизации на узлах и отправлять команды.

Еще один интересный и по сей день актуальный пример — Stuxnet. Червь позволяет атакующему выгрузить проект и его логику, модифицировать их, а затем загрузить обратно. Таким способом можно подменить информацию о состоянии технологического процесса и лишить инженеров и диспетчеров возможности видеть, что на самом деле происходит на производстве.

Продукты ИБ, выявляющие атаки на среднем уровне технологической сети

Система класса SIEM. Ничто лучше самого ПЛК не сможет рассказать, что творится у него внутри. Не стоит забывать, что ПЛК уже давно умеют писать логи сами, поэтому хорошая SIEM-система обязана уметь получать логи с ПЛК, нормализовывать и коррелировать события, причем с событиями не только из технологической сети, но и из корпоративной.

NTA-решение. Анализирует трафик между SCADA-сервером и ПЛК, глубоко его разбирает и определяет, какие команды авторизованы, а какие нет. Если работающая система отправляет странные команды, например, такие как перевод ПЛК в состояние форсирования ввода — вывода, то это должно насторожить специалистов по мониторингу технологической сети. Их последующие действия должны соответствовать принятому на промышленном предприятии плану реагирования.

Система vulnerability management. Оценивает состояние защищенности технологических систем и выявляет, какие проблемы могут возникнуть у ПЛК определенных серий и прошивок.

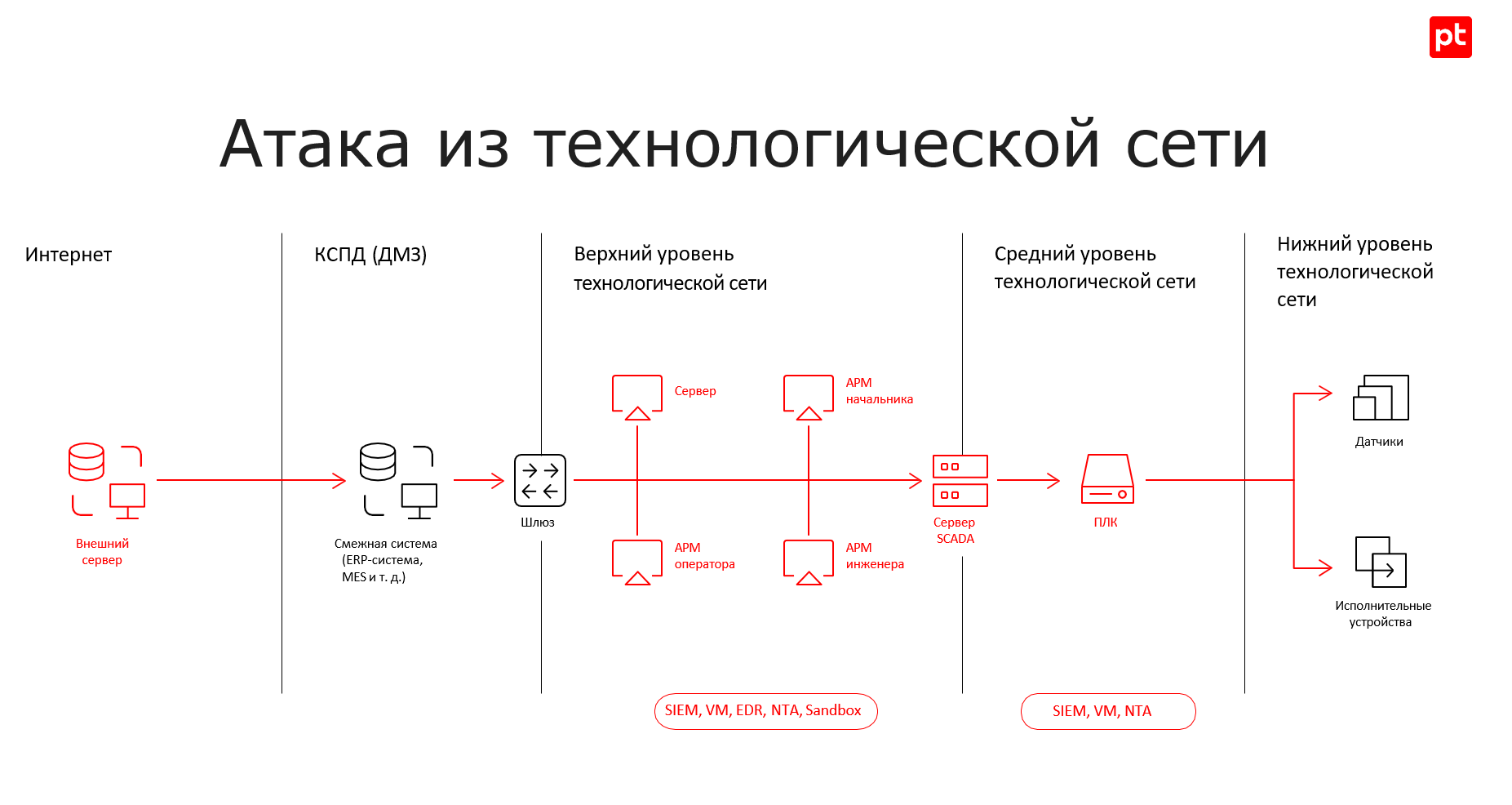

Сценарий № 2. Атака из технологической сети

Казалось бы, технологическая сеть — это самый изолированный сегмент, и проблем с ним быть не должно. Однако практические кейсы свидетельствуют об обратном. «Корень зла» лежит в человеческом факторе. В качестве примера рассмотрим вариант с оператором АРМ. Ему приходится круглосуточно дежурить и не спускать глаз с мнемосхемы. Неудивительно, что иногда ему бывает скучно и хочется развлечься. Легким движением руки оператор вставляет носитель, например флешку, и копирует на АРМ фильм и набор кодеков для его просмотра. Скопированный дистрибутив может быть заражен вирусом, и атака из технологической сети, по сути, превращается в атаку через смежные системы. Объединяет их то, что у атакующего появляется возможность сразу выполнять команды внутри технологического сегмента.

Другой вариант (напоминаем, что доступ в интернет из технологического сегмента у нас по-прежнему закрыт): оператор подключает модем 3G или 4G или раздает интернет со смартфона, заходит на сомнительный ресурс, выигрывает (неожиданно!) в лотерее, а затем скачивает и запускает на своем рабочем месте исполняемый файл. Злоумышленники могут преподносить это как способ перевести деньги на свой счет в банке. Фактически происходит то же, что и в предыдущем случае: после подключения к командному центру атакующий, находясь в технологической сети, может выполнять код на АРМ оператора. Дальнейшее движение хакера по сети аналогично сценарию № 1: компрометация узлов верхнего уровня технологической сети, компрометация сервера SCADA, развитие атаки внутрь технологической инфраструктуры. Классы средств защиты для верхнего уровня технологической сети полностью аналогичны описанным в первом кейсе.

Типичные для корпоративной сети решения ИБ в большинстве случае справляются со своими задачами. Однако, как только атакующий пересекает границу корпоративной и технологической сети, средства мониторинга теряют его из виду — и в этом кроется главная проблема.

Что нужно для защиты

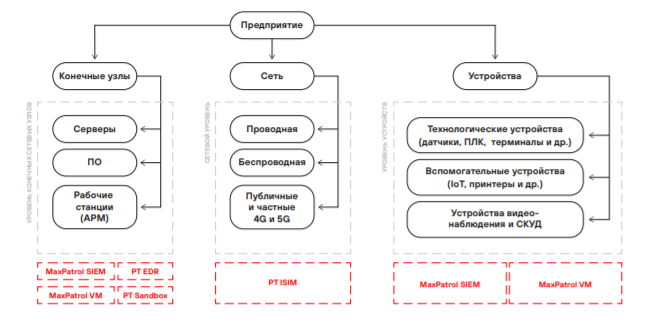

Если резюмировать первую часть статьи, то хакерские атаки необходимо выявлять на трех уровнях ИТ-инфраструктуры: на конечных узлах, в сетях передачи данных и на специализированных для индустриального сегмента устройствах.

Защита промышленного предприятия, во-первых, должна основываться на инструментах, знакомых и понятных специалистам по ИБ. Сетевые песочницы, системы SIEM, NTA и EDR, без сомнения, известны и привычны любому безопаснику. Во-вторых, чтобы обеспечивать безопасность технологического объекта, все продукты должны «дружить» с АСУ ТП и видеть происходящее в них.

В апреле этого года мы представили платформу для защиты промышленности от киберугроз — PT Industrial Cybersecurity Suite (PT ICS). Платформа позволяет обнаруживать злоумышленника на всех этапах развития атаки в промышленных средах и своевременно реагировать на атаки. PT ICS обеспечивает комплексную безопасность всего промышленного предприятия, включая сегмент АСУ ТП (начиная от сетевых узлов и заканчивая технологическими устройствами). В состав PT ICS входят:

1. Ключевые продукты Positive Technologies и их компоненты, отвечающие за безопасность технологических систем:

· новые промышленные агенты MaxPatrol SIEM собирают информацию с узлов технологической сети, а специализированные правила нормализации и корреляции событий для популярных АСУ ТП иностранных и отечественных производителей доступны «из коробки»;

· сенсоры PT ISIM, адаптированные под АСУ ТП, отвечают за глубокий анализ трафика технологических сетей, выявление в них аномалий и помогают осуществлять проактивный поиск угроз (threat hunting);

· новые промышленные агенты MaxPatrol VM позволяют безопасно сканировать технологическую сеть, проводить аудит ПО и аппаратных средств популярных зарубежных и отечественных производителей;

· специализированные возможности PT Sandbox помогают динамически выявлять в файлах, общих сетевых папках и ссылках вредоносное ПО, нацеленное на компоненты АСУ ТП различных производителей. Песочница проводит статический и динамический анализ объектов как с узлов, так и из других источников.

2. Сервисы Positive Technologies:

· анализ защищенности промышленных систем — глубокое практическое исследование безопасности систем автоматизации в комплексе и их компонентов по отдельности (аппаратных и программных);

· услуги PT Expert Security Center по обнаружению, реагированию и расследованию сложных инцидентов, связанных с АСУ ТП, ретроспективному анализу. Доступны сертификаты на расследования в промышленных инфраструктурах.

Высококвалифицированных ИБ-экспертов всегда будет недостаточно. С помощью экспертных сервисов мы предлагаем решить проблему острой нехватки кадров на рынке и помочь предприятиям промышленности, у которых зачастую нет необходимых ресурсов, расследовать киберинциденты на профессиональном уровне.

Как работает PT ICS

За счет новых возможностей, учитывающих особенности автоматизированных систем управления, продукты Positive Technologies, положенные в основу платформы PT ICS, эффективно обнаруживают действия хакеров в промышленных сегментах и обеспечивают сквозную защиту всей технологической инфраструктуры. А EDR-агенты PT XDR дают возможность выборочного реагирования на конечных узлах в АСУ ТП.

Компоненты и продукты платформы PT ICS разворачиваются как в производственном сегменте компании, так и за его пределами. Все они располагают кросс-продуктовой экспертизой в АСУ ТП и регулярно накачиваются ей. Она необходима, чтобы выявлять специфичные для этой области киберугрозы, и это ключевое преимущество платформы. Проще говоря, знания, которые получают MaxPatrol SIEM, MaxPatrol VM или PT Sandbox, ориентированы на платформы автоматизации и продукты конкретных производителей компонентов АСУ ТП (Siemens, AVEVA, АдАстра и других). Экспертизу постоянно обогащают новыми возможностями, правилами корреляции, транспортами к уникальным устройствам и прикладному ПО, которые встречаются только в технологических сегментах промышленных компаний. Таким образом, предприятие получает возможность на одной платформе и в едином продуктовом портфеле построить единый SOC, равнозначно работающий как с корпоративной, так и технологической инфраструктурой.

Это настоящий on-premise: все собранные данные анализируются внутри компании и не покидают ее периметр.

Если в компании уже есть корпоративный SOC на базе наших продуктов, можно распространить защиту на технологические сегменты, а также подключить функции безопасности по отдельности или все сразу: в частности, начать анализировать вредоносное ПО из технологического трафика или собирать логи с ПЛК и SCADA-серверов.

Все продукты, входящие в PT ICS, расширяются промышленными компонентами или сенсорами[3]. PT Sandbox расширяется за счет лицензии Industrial Entrypoint Traffic, а EDR-агент адаптирован для применения в OT и ICS.

Варианты реализации платформы PT ICS на промышленном предприятии

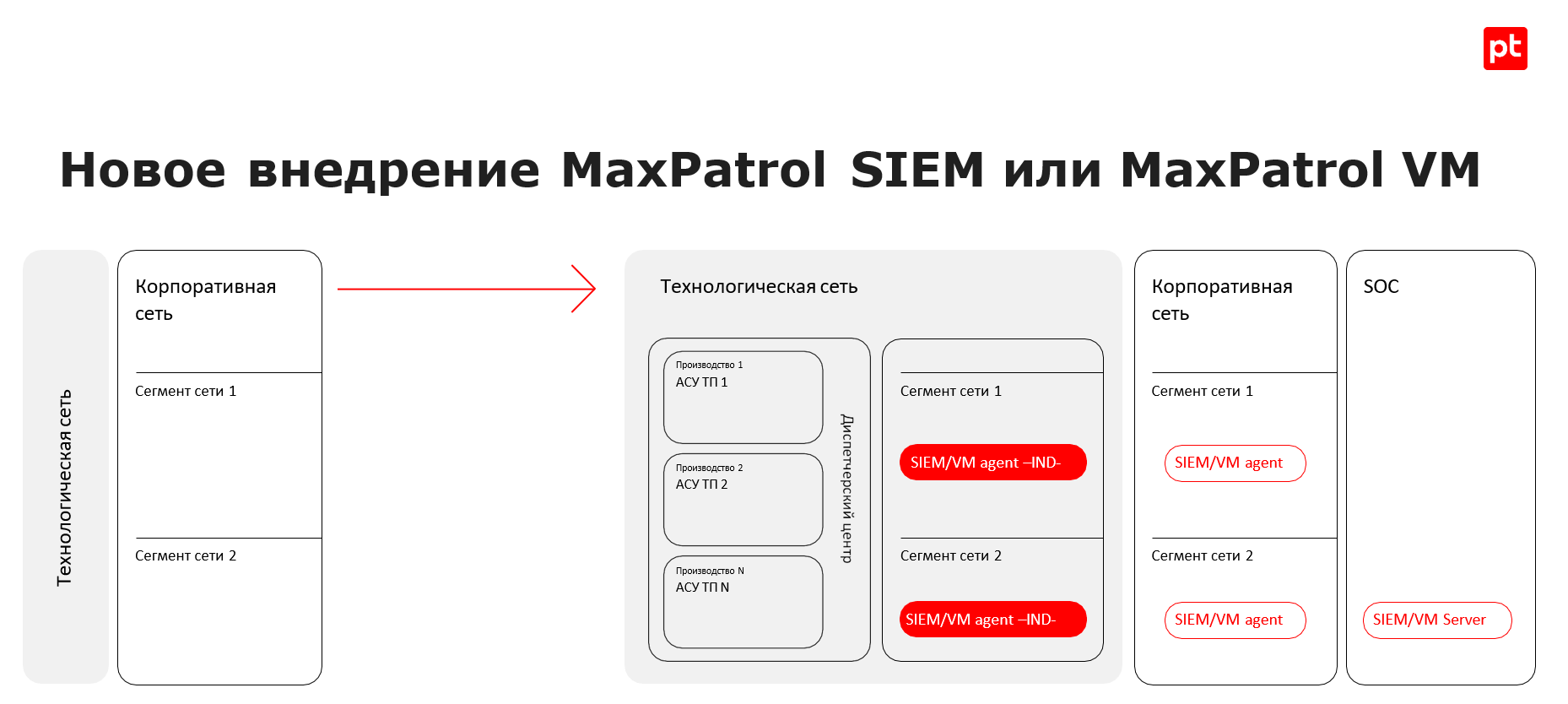

Задача № 1: необходимо обеспечить мониторинг всей инфраструктуры предприятия, нет центра оперативного реагирования на киберугрозы.

Решение: устанавливаются сервер, стандартные и промышленные агенты MaxPatrol SIEM и MaxPatrol VM. Пользователям промышленных агентов становятся доступны пакеты экспертизы АСУ ТП.

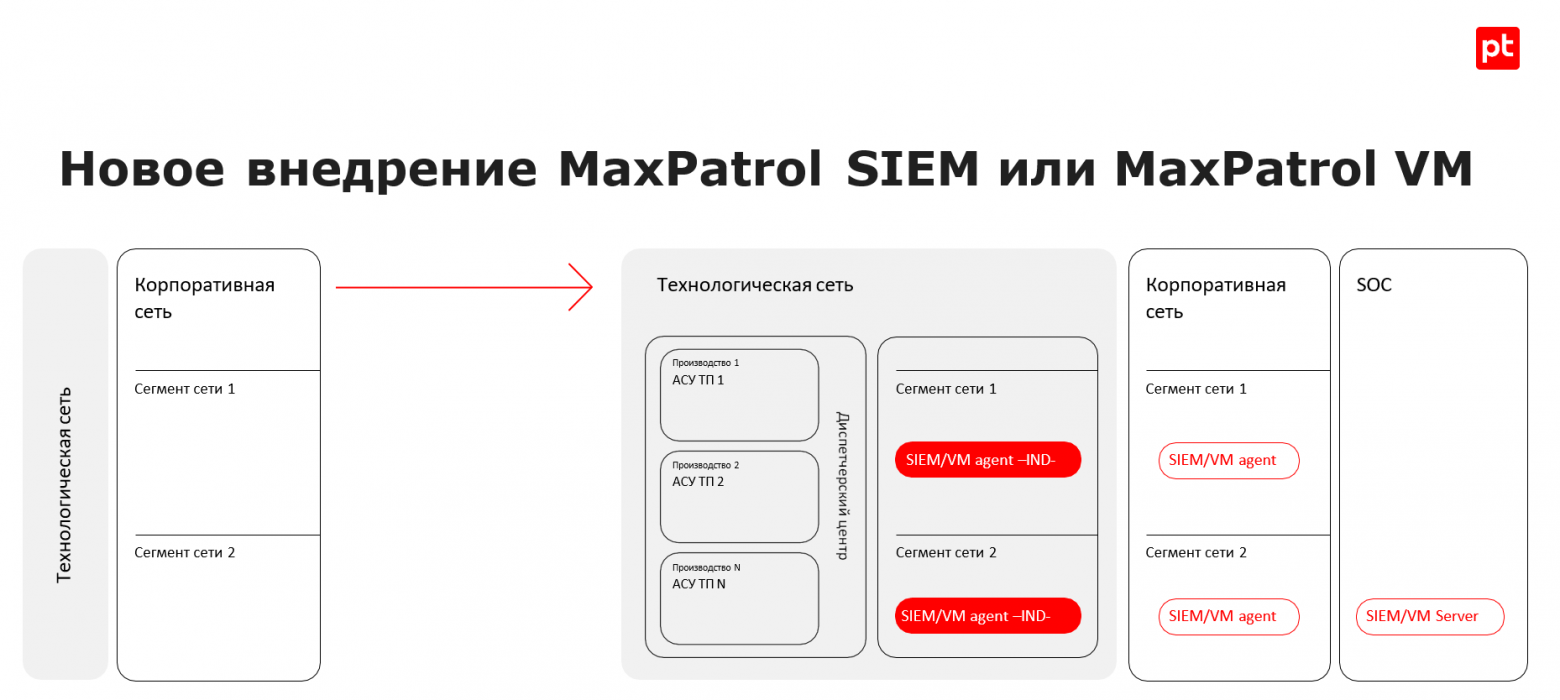

Задача № 2: на предприятии уже есть MaxPatrol SIEM либо MaxPatrol VM, дополнительно требуется обеспечить мониторинг технологической сети.

Решение: поставляются промышленные агенты MaxPatrol SIEM или MaxPatrol VM. При необходимости расширяется лицензия для SIEM или VM server. Пользователям промышленных агентов становятся доступны пакеты экспертизы АСУ ТП.

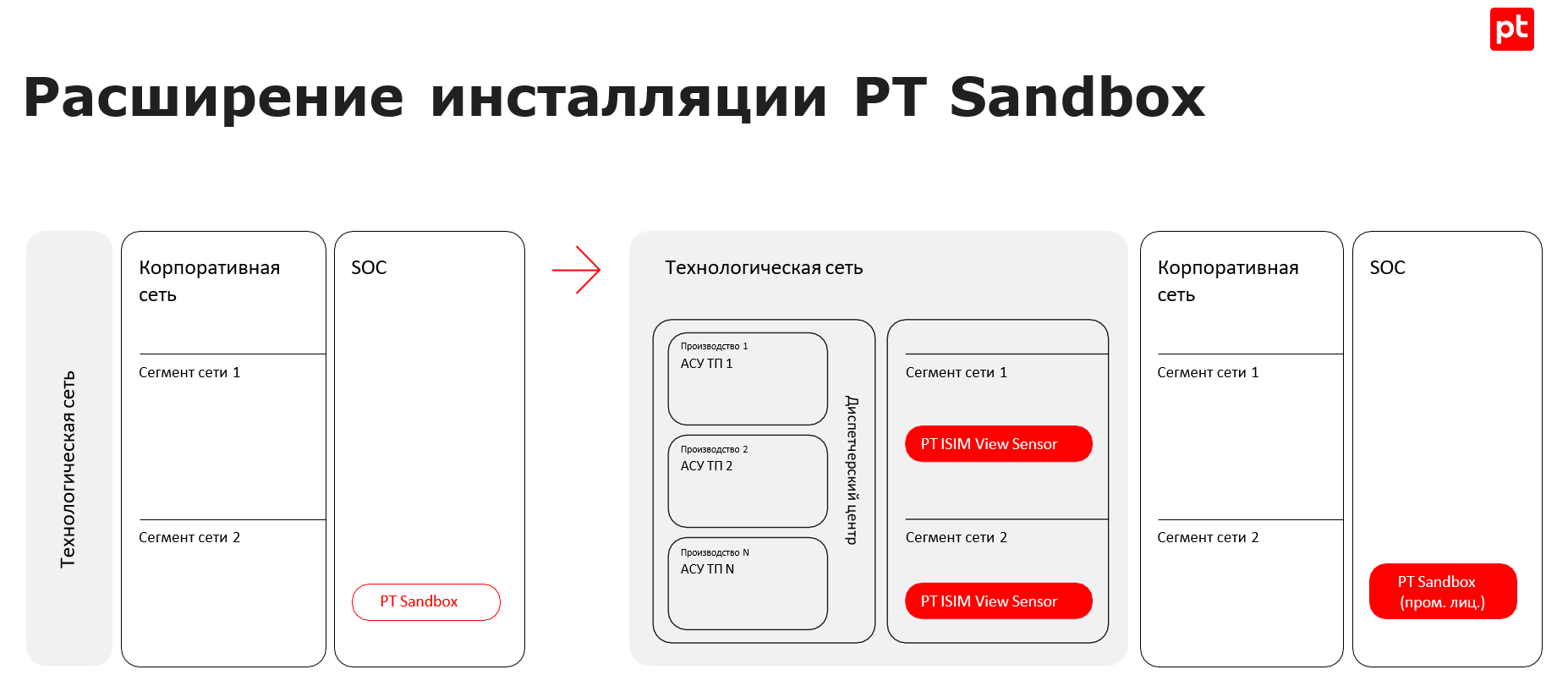

Задача № 3: у компании уже есть PT Sandbox, для анализа файлов из трафика АСУ ТП к песочнице требуется подключить технологическую cеть.

Решение: устанавливаются сенсоры PT ISIM для извлечения файлов из технологического трафика и отправки в сетевую песочницу. Кроме того, устанавливается дополнительная лицензия Industrial Entrypoint Traffic для PT Sandbox, чтобы анализировать файлы из промышленного сегмента.

PT ICS подходит для любой отрасли промышленности: энергетики, транспорта, металлургии, машиностроения, медицины, ЖКХ, судоходных и железнодорожных компаний. Платформа легко масштабируется от одной производственной площадки до размеров промышленного холдинга или отрасли производства.

Все продукты в составе PT ICS полностью российского производства и входят в реестр отечественного ПО. Если в компании уже установлена часть наших продуктов для корпоративной сети, достаточно расширить существующие лицензии для поддержки технологического сегмента. Специалисты продолжат работать с привычными им инструментами, дополненными экспертизой в АСУ ТП. Это повысит эффективность работы служб ИБ и снизит затраты на эксплуатацию систем безопасности.

[1] Автоматизированная система управления технологическим процессом.

[2] Для простоты изложения представлена упрощенная схема сети.

[3] Либо можно приобрести решение All-in-One с индустриальными агентами на борту.

В статье мы рассмотрим мотивацию атакующих и проведем их классификацию. Также классифицируем основные векторы атак, оценим их риски и возможные последствия.

К сожалению, от атак не застрахован ни один веб-проект. Даже если ваш сайт ничем не интересен профессиональным хакерам (денег нет, данных мало и они не ценные), если проект не вызывает яркие негативные эмоции у кого-либо, а монетизация возможной атаки ничтожна по прибыльности, то это лишь снижает риски и всё равно проекту не избежать автоматизированных атак с целью захвата вычислительных ресурсов или для перенаправления трафика.

Мотивация атакующих

- Вымогательство — требуют деньги за прекращение атаки, за возврат зашифрованных / удаленных данных или за сохранение конфиденциальности полученных данных

- Охота за данными — ворованная информация может быть продана или иным образом монетизирована

- Перехват пользовательского трафика — этот тип атаки направлен на посещаемые сайты, трафик с которых выгодно перенаправлять на иные ресурсы с целью монетизации.

- Захват вычислительных ресурсов — атакованная система встраивается в ботнет, нацеленный на осуществление спам-рассылок или DDoS-атак на другие ресурсы, а также в последние годы стало актуальным использование «угнанных» серверных мощностей для майнинга криптовалют.

- Недоброжелатели — мотивация атаки крайне проста: владелец системы чем-то обидел злоумышленника, примеры: «бан на форуме», «блокировка аккаунта в копьютерной игре» и т.д.

- Идеологические противники — похожи на недоброжелателей, но обычно это группа лиц, действующих против

- Just for fun — мотивация атакующего может быть и просто в получении удовольствия от процесса взлома системы.

Виды атакующих

С прикладной точки зранее вполне достаточно наиболее простой и грубой классификации:

- Роботы — полностью автоматический, массовый и обычно простой сценарий атаки, вероятность контакта около 100%

- Скрипт-кидди — простой неадаптивный сценарий атаки с использованием готового инструментария, вероятность контакта высокая для относительно популярных публичных ресурсов

- Профи — адаптивный сценарии атаки с индивидуальным подходом к атакуемой системе. Вероятность контакта зависит от многих факторов: для популярных ресурсов и финансовых приложений — очень высокая, для остальных — зависит по большей части от тематики проекта.

Профи часто разделяют «по цвету шляпы», что отражает их мотивацию.

- White Hat Hacker — это обычно специалисты по информационной безопасности, изучающие уязвимости или атакующие систему с явного разрешения владельца (по должностным обязанностям, по контракту или по баг-баунти программе)

- Black Hat Hacker — злоумышленники, целью которых является нажива или нанесение вреда атакуемой системе по другим соображениям.

- Gray Hat Hacker — весьма сомнительная категория, в которую входят специалисты по информационной безопасности, взламывающие системы, а затем (при успешном взломе) продающие свои услуги жертве. От блэк-хэтов отличаются наличием декларируемой этики, не позволяющей им продавать данные или каким-то другим образом монетизировать полученную ими информацию.

Иногда отдельно выделяют дополнительные группы:

- Script kiddie / Newbie — «недохакеры», освоившие пару программ для нагрузочного тестирования или пентестинга

- Criminal gangs — криминал, обычно охотятся за деньгами и данными на продажу

- Hacktivist — хактивисты, идеологические противники

- Cyberwarfare — кибер-войска

Возможные последствия для проекта

- Снижение производительности / неработоспособность — атаки типа «отказ в обслуживании» могут вывести веб-приложения из строя либо только на момент их проведения, либо проект может сам и не восстановиться после сильной атаки.

- Заражение пользователей вирусами — взломанный сайт может служить площадкой для распространения вредоносного ПО / фишинга или иных

- Перенаправление трафика — пользователи взломанной системы могут быть перенаправлены на другие сайты (обычно, казино, фарма, финансовые услуги и т.д.)

- Присоединение к ботнету — вычислительные мощности могут использоваться для спама, атак на другие системы или для майнинга

- Кража данных и шпионаж — из взломанной системы могут быть украдены данные и может быть установлен бэкдор, позволяющий получать данные из системы и в последующем.

- Взлом учетных записей — учетные записи могут быть скомпрометиованы как в атакованной системе, так и в других системах — к сожалению, у пользователей очень часто одинаковые пароли для нескольких разных систем

- Дефейс — на веб-страницах может быть размещена информация, наносящая репутационный ущерб

Основные методы атак на веб-проекты

- (D)DoS-атаки — атаки типа «отказ в обслуживании»

- Различные инъекции — внедрение произвольного исполняемого кода, загрузка shell / бэкдора, SQL-инъекции…

- Атаки на систему аутентификации и управления сессиями — взлом учетных записей, перехват учетных записей

- Межсайтовые скриптинг и подделка запроса — XSS & CSRF

- Атаки на экспозицию чувствительных данных — получение данных, которые хоть и недоступны из графического интерфейса, но по каким-то причинам всё же могут быть получены без должной авторизации

- Атаки на неверную конфигурацию ПО — поиск «открытых портов», «дефолтных паролей» и т.д.

- MITM и сниффинг — перехват пользовательского трафика, подмена получаемых и отправляемых данных

- Социальная инженерия — большой набор методов, использующих человеческий фактор

Ни один проект не застрахован от кибер-атак. Для оценки рисков важно понимать, что в вашем проекте может быть интересно злоумышленникам и с какими угрозами в результате можно столкнуться.

Red Teaming — это про обучение и подготовку защитников организации к отражению реальной атаки, а еще, конечно, про оценку общего уровня безопасности в компании. В предыдущем посте мы писали о мифах, которые сложились вокруг Red Teaming. Сегодня я хотел бы рассказать о том, как его правильно планировать и какая нужна начальная подготовка. Не стоит недооценивать этот этап – ведь в ходе планирования определяется главное: тип работ, модель нарушителя, существенные особенности проекта и общий сценарий Red Teaming.

Типы работ

Red Teaming имеет множество разных форм, но можно выделить три основных типа.

• «Настольные упражнения». Это теоретические поиски без проведения каких-либо активных атак, так сказать, размышления

о вечном

на тему «а что будет, если» или, как это официально именуют, «штабные киберучения». Такие упражнения требуют некоторых вводных данных: это могут быть предположения, основанные на реальных угрозах или результатах работы утилит по сбору информации, например, Bloodhound . Сегодня к такому типу работ интерес весьма нишевый, но он может появиться в рамках Purple Team, т.е. при совместных действиях команды атакующих и защитников.

• Военные игры (War Games). Данный вид Red Teaming проводится в искусственной среде полигона. Как пример можно привести «Standoff» конференции Positive Hack Days. В таких упражнениях есть ряд преимуществ: можно выполнять почти любые действия без реального вреда инфраструктуре. Но есть и недостаток – он заключается в искусственности среды, а именно в отсутствии живых людей и человеческого фактора, при этом сами недостатки и уязвимости закладываются организаторами и разработчиками такого полигона.

• Атака на инфраструктуру организации. Это самый популярный тип работ и, на мой взгляд, наиболее полезный для команды защитников. Все действия приближены к реальным, и нельзя предсказать, как поступит команда атакующих в следующий момент. В данном типе работ защитники организации должны продемонстрировать свою способность реагировать и противостоять реальному противнику и, конечно, получить полезные знания и новый опыт.

Симуляция или имитация

Сообщество «offensive и defensive security» спорит на предмет того, чем является Red Teaming — имитацией или симуляцией.

Имитация — это уподобление, подражание кому-то или чему-то. При имитации действий нарушителя команда Red Team воспроизводит, повторяет атаки какого-либо нарушителя, например, APT-группы, и делает это

без импровизаций

.

Если организация желает провести имитацию атак какой-нибудь APT-группировки, она сообщает об этом на первой встрече. Далее команда Red Team изучает TTP (тактики, техники и процедуры) этой группировки (если, конечно, есть такая аналитика) и пошагово «выполняет» все действия. Плюсом таких работ является отсутствие необходимости в долгой подготовке и планировании: команда Red Team не будет ничего менять в сценарии и использует те же инструменты и утилиты, что и APT-группировка. А большим минусом является то, что IoC (индикаторы компрометации) этой группировки уже известны, а значит, сценарий работ нужно корректировать (например, атакующие могут использовать те же утилиты, но изменить тактику, пойти другими путями). Если в такой ситуации Red Team останется незамеченной, то возникает вопрос, почему команда защиты просмотрела известные IoC и не настроила реагирование систем безопасности на такие события.

Симуляция – это воспроизведение атаки так, чтобы все выглядело по-настоящему, но опять же без реального ущерба для организации. При симуляции команда атакующих действует по своему усмотрению, основываясь на собственном опыте проведения Red Teaming или на показателях эффективности самых популярных в мире техник. Могут использоваться собственные разработки или TTP, которые позволят достигнуть целей, независимо от того, какая APT-группировка их применяет.

Таким образом, Red Teaming может проводиться как в виде симуляции (и проверять готовность команды защиты к обнаружению новых атак и новых TTP), так и в виде имитации (здесь проверяется готовность отражать атаки известных APT-групп). Выбор зависит от целей и желания заказчика. От этого же зависит ход выполняемых работ.

Модели нарушителя

Можно подумать, что модель нарушителя — это термин из области так называемой бумажной безопасности. Однако для Red Team это действительно важная информация, т.к. она влияет на создание сценария. В Red Teaming существует три модели нарушителя:

• Удаленный – это может быть любой человек или группа людей. Основная особенность – нарушитель не имеет законного физического доступа и доступа к внутренним системам и сетям организации, но может действовать по любому сценарию: проникновение через интернет, использование методов социальной инженерии, попытки получения физического доступа или получения доступа с помощью беспроводных сетей.

• Приближенный – это может быть сотрудник вспомогательных служб (клининг, охрана, обслуживающий персонал офисного здания). Основная особенность – нарушитель имеет законный физический доступ, но не имеет законного доступа к внутренним системам и сетям.

• Внутренний – сотрудник организации, подвергшийся социальной инженерии или инсайдер, решивший украсть информацию организации. В качестве внутреннего нарушителя могут рассматриваться не только сотрудники организации, но и подрядчики, обладающие определенными полномочиями. Основная особенность – нарушитель имеет законный физический доступ и законный технический доступ к внутренним системам и сетям.

Выбранная модель нарушителя будет определять начальную точку проекта Red Teaming и весь дальнейший сценарий.

Сценарии

Сценарии управляют

миром

проведением Red Teaming. В некотором смысле сценарий определяется моделью нарушителя и целью, которая дает начальный толчок к старту проекта.

Можно выделить следующие типы сценариев, различающиеся отправными точками и векторами проводимых атак:

• Сценарии с использованием беспроводных технологий, в которых в качестве отправной точки берется модель удаленного или приближенного нарушителя, а в качестве вектора атаки – беспроводная сеть.

• Сценарии с применением социальной инженерии, в которых для проникновения используется человеческий фактор. Могут быть произведены фишинговая рассылка или телефонные звонки, побуждающие пользователей выполнить определенные действия, которые позволят атакующим получить первоначальный уровень доступа во внутреннюю сеть организации.

• Сценарии с применением физического доступа, которые используют любой физический доступ как точку начала работ. Это может быть, например, проникновение в офис под видом соискателя (и установка там физического «импланта» для дальнейшего получения доступа во внутреннюю сеть извне или проведение атаки на беспроводные сети). Но важно помнить, что за незаконное и не согласованное с заказчиком проникновение на территорию организации можно

присесть

огрести немало проблем с правоохранительными органами. И в этот момент важно, чтобы у оперативника Red Team с собой были документы удостоверяющие, что он может проводить подобные действия (например, авторизационное письмо).

• Сценарий полномасштабных работ – этот тип сценариев объединяет в себе все вышеперечисленные и реализуется с применением комплексной модели нарушителя. Начинается все с внешнего для организации нарушителя, который может собрать данные из открытых источников и поискать уязвимости, открывающие пути во внутреннюю сеть. Большая часть работ в таком сценарии будет выглядеть как обычное тестирование на проникновение. Но основное отличие заключается в том, что внимание исполнителей будет фокусироваться на глубине, а не на ширине: команда атакующих, обнаружив один путь получения доступа во внутреннюю сеть, будет использовать его как средство достижения своих целей.