Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Протокол WPAD

Прежде всего немного теории. Давайте разберемся, как работает протокол и какие сетевые службы нужны для этого.

Автоматическая настройка системы на работу с прокси-сервером производится специальным набором инструкций на JavaScript, который называется PAC-файл (Proxy Auto Configuration), для нахождения его расположения в локальной сети используется протокол WPAD (Web Proxy Auto-Discovery Protocol).

Рассмотрим следующую схему:

Если в ответе DHCP-сервера искомый адрес не найден, то посылается DNS-запрос для хоста wpad в текущем домене. Некоторые браузеры, например, Firefox, не используют DHCP-запросы, а сразу обращаются к DNS. С механизмом поиска службы WPAD через DNS связана одна серьезная уязвимость. Если в текущем домене хост с именем wpad не найден, то поиск будет произведен в вышестоящем домене, при этом выход за пределы домена организации никак не контролируется.

Что это значит? Допустим клиент расположен в домене office.spb.example.com, то поочередно будет произведен поиск следующих хостов:

- wpad.office.spb.example.com

- wpad.spb.example.com

- wpad.example.com

- wpad.com

Пользуясь этим, злоумышленники могут расположить PAC-файл по адресу за пределами домена предприятия и направить весь трафик на свои прокси сервера, в том числе и зашифрованный, в отношении которого можно осуществить атаку типа «человек посередине» с подменой сертификата.

В связи с этим DNS-сервер от Microsoft начиная с Windows Server 2008 содержит хост wpad в черном списке и не разрешает данное имя, даже если соответствующая запись на данном сервере существует.

В среде OC Windows, если предыдущие попытки не принесли результата, производится поиск хоста WPAD на WINS-сервере и посредством широковещательных протоколов LLMNR (Link-Local Multicast Name Resolution) и NBNS (NetBIOS Name Service).

После того, как расположение PAC-файла установлено, система делает попытку получить его из корневой директории веб-сервера по полученному через WPAD адресу, предопределенное имя PAC-файла — wpad.dat. Здесь таится еще одна тонкость. Разные браузеры по-разному формируют запрос к веб-серверу. Например, Firefox обращается по доменному имени — http://wpad.example.com/wpad.dat, а Internet Explorer использует для этого IP-адрес — http://192.168.0.100/wpad.dat.

Поэтому, если данный веб-сервер использует виртуальные хосты, хост wpad должен являться хостом по умолчанию (или корневым хостом), т.е. его содержимое должно отдаваться при обращении к данному серверу без указания имени хоста, просто по IP-адресу.

Также, в целях безопасности, PAC-файл не должен быть доступен за пределами локальной сети.

PAC-файл

Как мы уже упоминали, PAC-файл является JavaScript-скриптом, однако количество инструкций в нем жестко ограничено. Разберем некоторые из них.

isPlainHostName(host) — истина если host — «плоское» имя хоста, т.е. обычное NetBIOS-имя и т.п. Позволяет определять обращения к хостам локальной сети по простому имени.

dnsDomainIs(host, domain) — истина, если домен в запросе (host) совпадает с заданным в директиве domain.

isResolvable(host) — истина, если доменное имя удается разрешить. Данную инструкцию следует использовать осторожно, так как она делает дополнительный DNS-запрос, что может увеличить нагрузку на сервера и ухудшить время отклика.

isInNet(host, pattern, mask) — истина, если IP-адрес хоста совпадает с шаблоном, где pattern — шаблон сети, mask — маска. Например, 192.168.0.0, 255.255.255.0.

shExpMatch(str, shexp) — истина, если строка совпадает с шаблоном, в качестве строки можно использовать host или url, при этом следует помнить, что шаблон не является регулярным выражением.

Этих инструкций вполне достаточно, чтобы составить достаточно подробные и разветвленные правила для работы с прокси-сервером. Попробуем составить реальный сценарий.

Прежде всего укажем функцию:

function FindProxyForURL(url, host)

{

...

}Данная функция получает от браузера URL и host из запроса и в ответ должна вернуть адрес прокси-сервера. Внутри фигурных скобок следует располагать инструкции и условия, в зависимости от выполнения которых браузеру будет возвращен тот или иной результат.

Начнем с того, что не следует направлять на прокси. Прежде всего это «плоские» имена, когда к какому-либо ресурсу пытаются обратиться по короткому имени, например, http://server, так как это однозначно ресурс локальной сети.

if (isPlainHostName(host)) {return "DIRECT";}Согласно данной записи, если в поле host запроса содержится «плоское» имя, то возвращаем браузеру директиву DIRECT, что означает, что прокси-сервер для этого соединения использовать не следует.

Таким же образом предписываем обращаться напрямую по запросам с IP-адресами локальной сети:

if (isInNet(host, "192.168.31.0", "255.255.255.0")) {return "DIRECT";}И локальным адресам:

if (shExpMatch(host, "127.0.0.1" )) {return "DIRECT";}

if (shExpMatch(host, "*/localhost*" )) {return "DIRECT";}Кстати, первое правило можно переписать по-другому:

if (isInNet(host, "127.0.0.1", "255.255.255.255")) {return "DIRECT";}В доменной сети также следует настроить прямое соединение для внутренних ресурсов:

if (dnsDomainIs(host, ".interface31.lab")) {return "DIRECT";}Аналогичным образом можно направить мимо прокси какие-либо критичные внешние ресурсы, например, интернет-банки или площадки электронных торгов.

Если ваш прокси не обрабатывает https запросы, то их тоже следует направить мимо, обратите внимание, что вместо host в данном правиле мы используем url:

if (shExpMatch(url, "https:*")) {return "DIRECT";}Тоже самое следует сделать и для ftp запросов:

if (shExpMatch(url, "ftp:*")) {return "DIRECT";}И наконец все, что не попало ни под одно правило отправляем на прокси:

return "PROXY srv-gw01.interface31.lab:3128";Разобравшись с тем, как устроен PAC-файл перейдем к сценариям практической реализации служб WPAD в сети.

Сети Active Directory

Так как все наши статьи преемственны, то далее будет подразумеваться что WPAD настраивается для работы с роутером в сети Active Directory, описанного нами в цикле Настраиваем Squid для работы с Active Directory, таким образом данный материал может служить его логическим завершением.

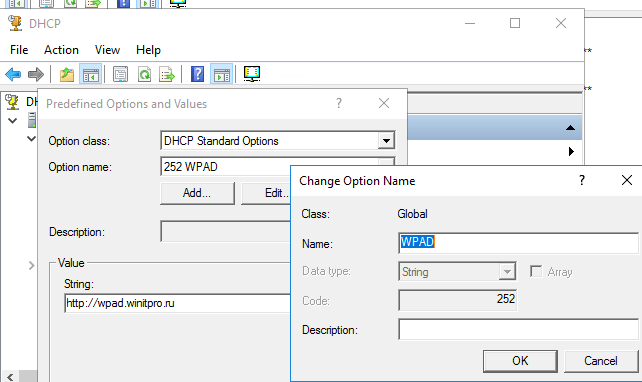

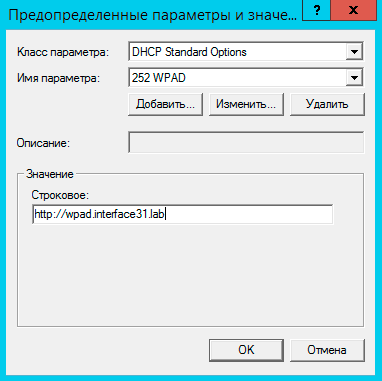

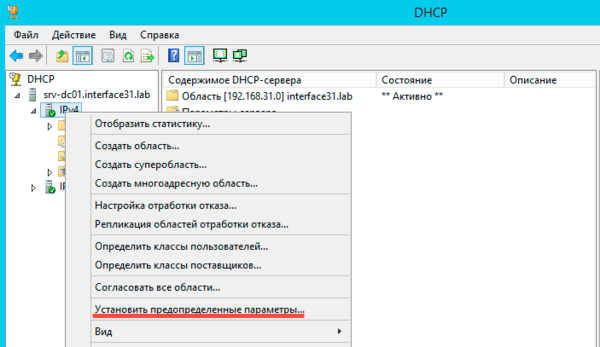

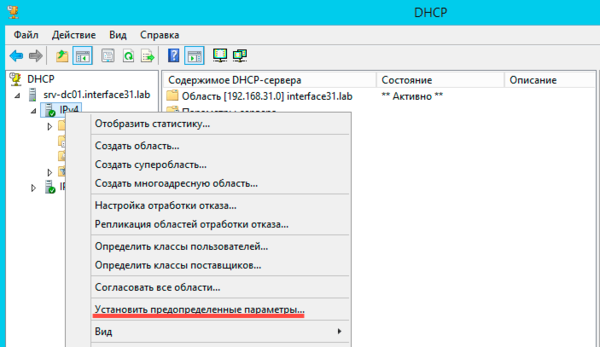

Начнем с настройки DHCP, откроем соответствующую оснастку и перейдем к списку серверов, щелкните правой кнопкой мыши на пункт IPv4 и выберите Предопределенные параметры.

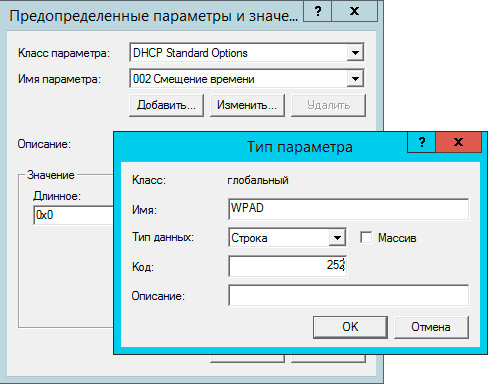

- Имя — WPAD

- Тип данных — строка

- Код — 252

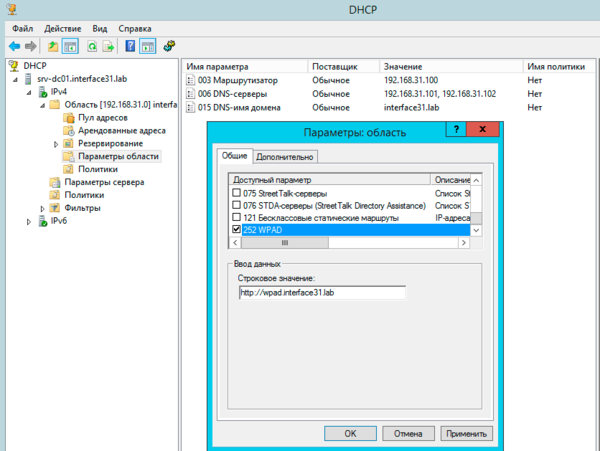

Затем нажмите ОК и в поле Значение — Строковое введите адрес расположения PAC-файла, в нашем случае это http://wpad.interface31.lab

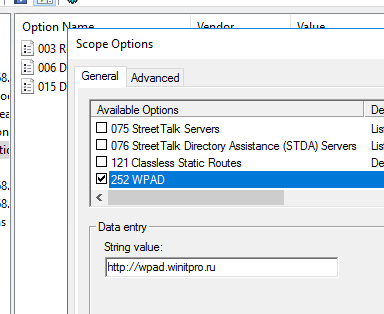

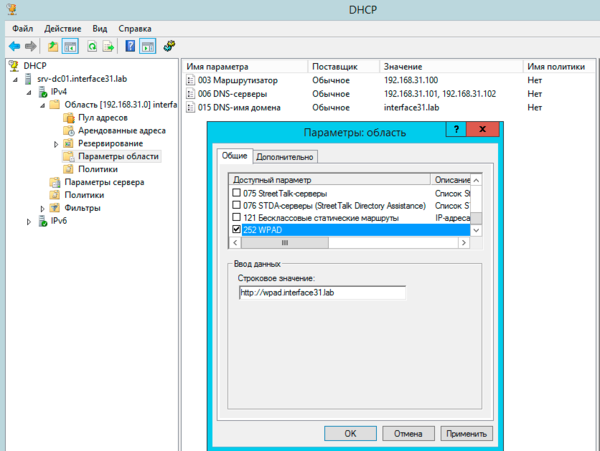

После чего перейдите в Область — Параметры области — Настроить параметры и добавьте созданную нами опцию WPAD.

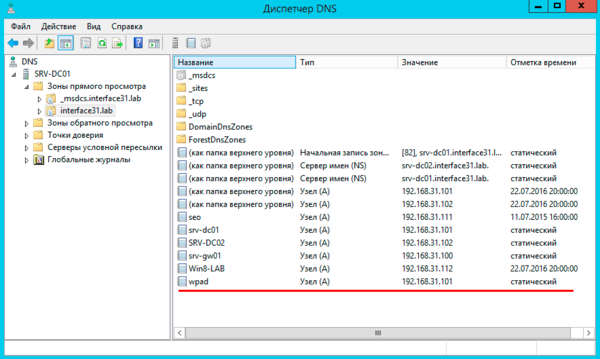

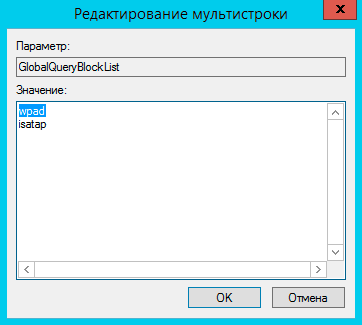

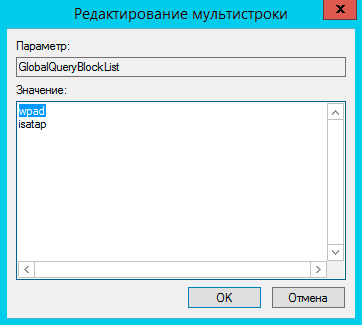

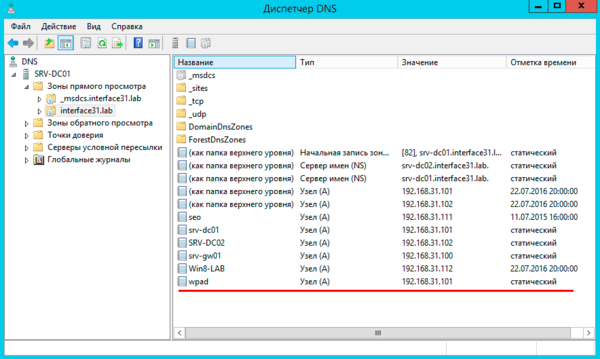

Следующим шагом будет настройка DNS, прежде всего откорректируем черный список, для этого на DNS-сервере откроем редактор реестра и перейдем в раздел:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDNSParametersОткроем опцию GlobalQueryBlockList и удалим оттуда значение wpad, после чего службу DNS нужно перезапустить.

Затем добавьте запись типа A для хоста wpad, которая должна указывать на веб-сервер с PAC-файлом.

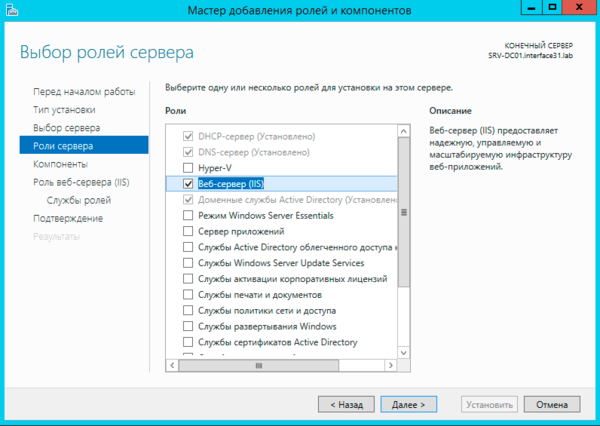

Закончив настройки DHCP и DNS следует наконец установить на выбранный хост веб-сервер и разместить на нем wpad.dat. Никаких ограничений здесь нет, вы можете настроить любой веб-сервер на любом узле сети. В нашем случае напрашиваются два варианта: веб-сервер непосредственно на роутере, мы рекомендуем для этих целей простой и легкий lighttpd или веб-сервер на одном из контроллеров домена, в этом случае предпочтение следует отдать IIS.

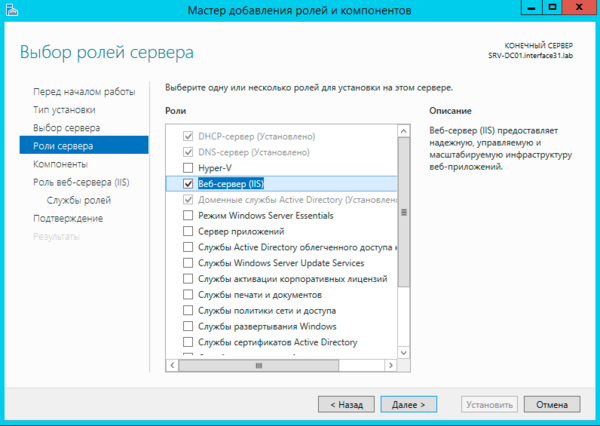

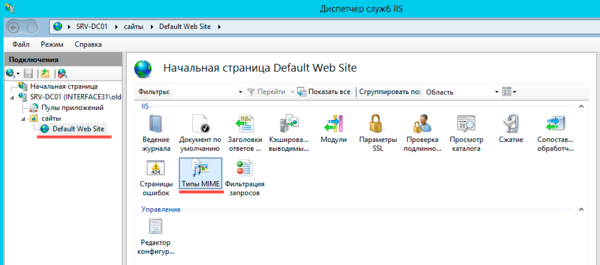

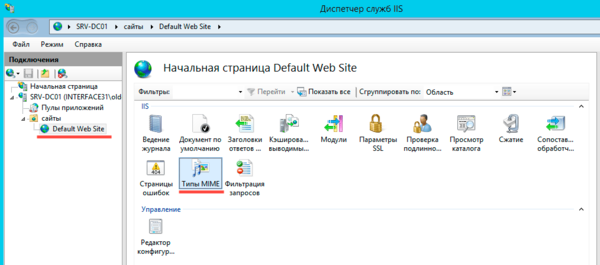

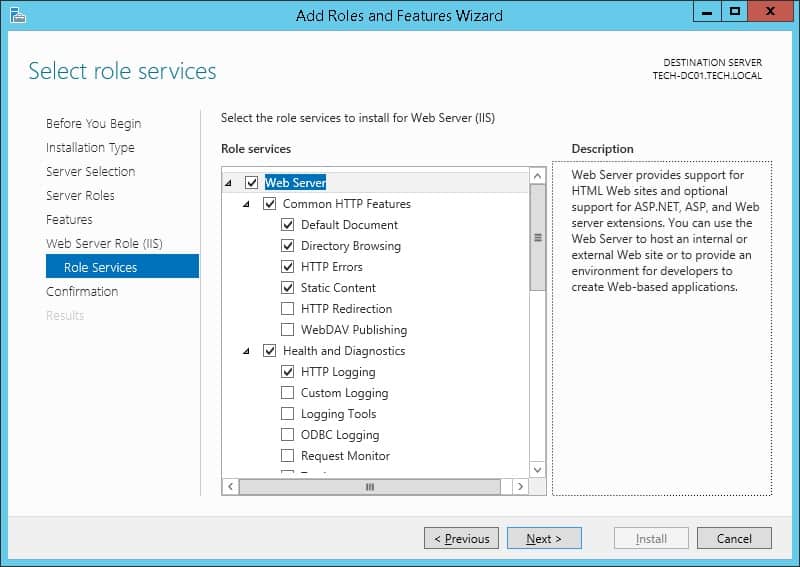

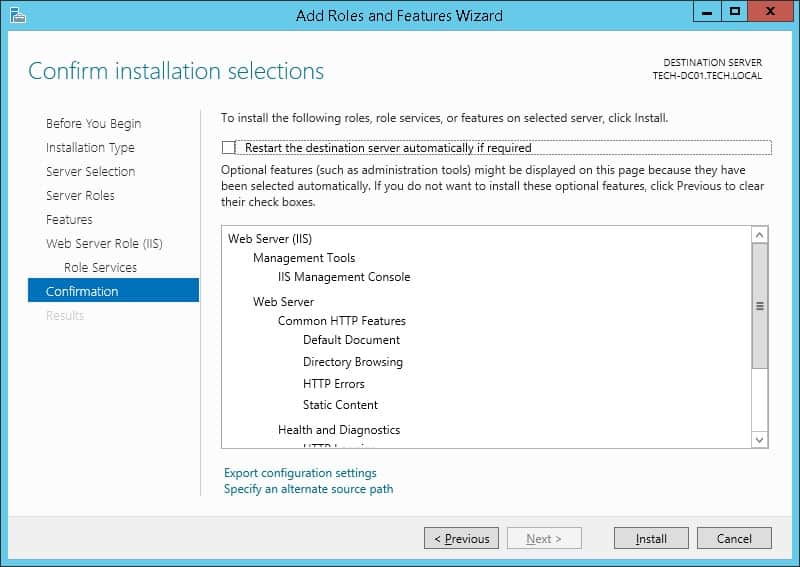

В данной части статьи мы рассмотрим вариант с IIS, а к lighttpd вернемся чуть позже, когда будем говорить об одноранговых сетях. Мы не будем подробно останавливаться на установке роли Веб-сервер (IIS), достаточно просто пройти все шаги мастера со значениями по умолчанию.

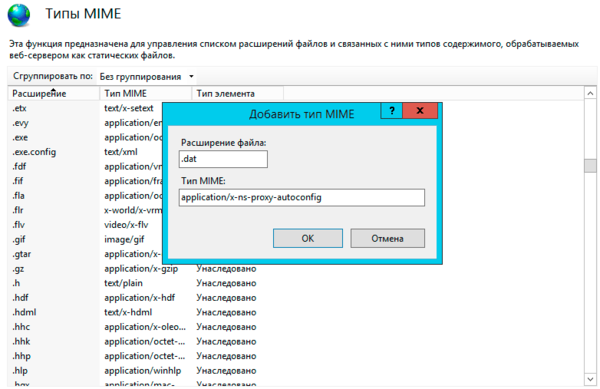

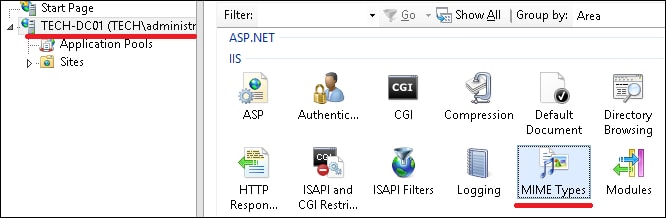

После установки роли перейдите в Диспетчер служб IIS — Сайты — Default Web Site в настройках которого выберите Типы MIME.

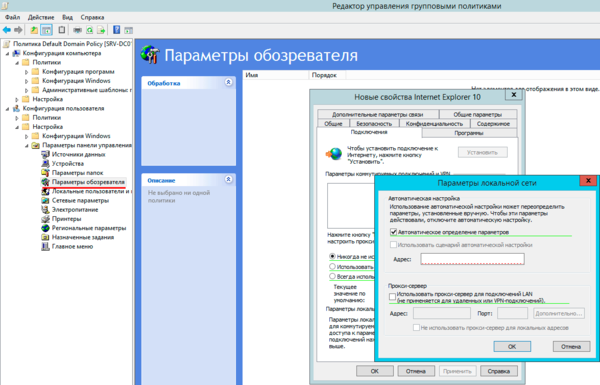

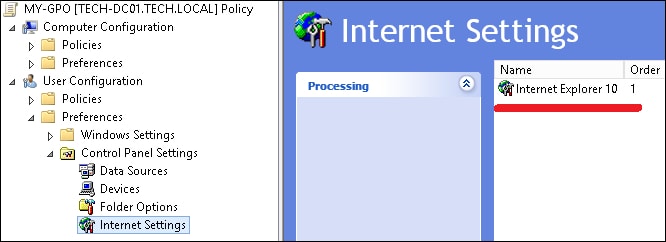

Как правило, дальнейших действий не требуется. Internet Explorer и Edge по умолчанию имеют настройку автоматического определения настройки параметров прокси-сервера. Но можно подстраховаться и создать отдельную политику в GPO, для этого используйте Конфигурация пользователя — Настройка — Параметры панели управления — Параметры обозревателя.

Одноранговая сеть

Одноранговая сеть

В одноранговых сетях обычно применяются прозрачные прокси, не требующие настройки параметров браузера, однако в ряде случаев, например, для аутентификации, от прозрачности приходится отказываться, следовательно, возникает потребность в WPAD. Далее мы будем рассматривать настройку на примере роутера, настроенного по нашей статье: Ubuntu Server. Настраиваем роутер NAT + DHCP + Squid3.

Так как в большинстве случаев лишних серверов в небольших сетях нет, то все службы будем располагать в пределах роутера. DHCP и кэширующий DNS у нас уже есть, в виде пакета dnsmasq, а в качестве веб-сервера можно установить легковесный lighttpd. На первый взгляд все необходимое имеется и особых проблем возникнуть не должно.

А теперь вспомним, как происходит поиск PAC-файла. Если браузер не получил нужной опции по DHCP или не умеет ее получать, он делает DNS-запрос для хоста wpad в текущем домене. Мы специально выделили ключевой момент — в текущем домене. А какой текущий домен в одноранговой сети? Правильно, никакого…

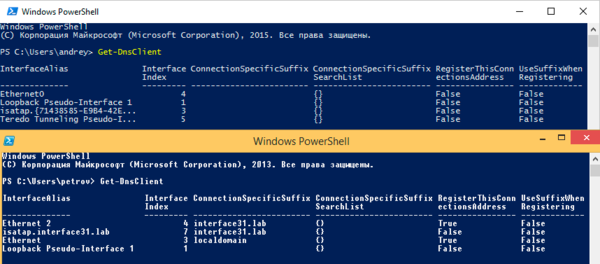

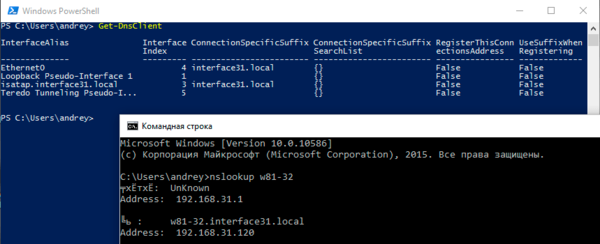

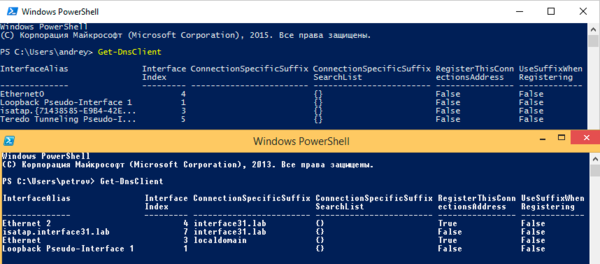

Чтобы убедиться в этом, следует проверить DNS-суффикс текущего подключения. Для этого в консоли PowerShell выполните команду:

Get-DnsClientНиже показан вывод команды для одноранговой и доменной сетей, разница в отсутствии DNS-суффикса отлично видна «невооруженным глазом».

Откроем /etc/dnsmasq.conf и последовательно изменим в нем следующие опции:

local=/interface31.local/Данная опция указывает, что домен interface31.local — локальный и разрешать его имена на вышестоящих DNS-серверах не следует.

address=/wpad.interface31.local/192.168.31.1Данная запись в формате dnsmasq является аналогом A-записи для хоста wpad, где 192.168.31.1 — адрес хоста, на котором будет расположен веб-сервер (в нашем случае это роутер).

domain=interface31.localDNS-имя домена, передаваемое клиенту в опции 015 DHCP.

dhcp-option=252,http://wpad.interface31.local/wpad.datЗадает расположение PAC-файла.

Перезапустим службу:

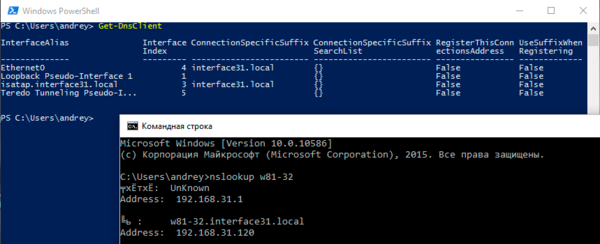

service dnsmasq restartТеперь заново получим IP-адрес и снова проверим DNS-суффикс, также можно попробовать разрешить любое плоское имя (существующего хоста) командой nslookup.

Установим lighttpd:

apt-get install lighttpdЗатем откроем его конфигурационный файл /etc/lighttpd/lighttpd.conf и добавим туда опцию:

server.bind = "192.168.31.1"Это ограничит работу веб-сервера только локальной сетью.

После чего следует убедиться, что в файле /etc/mime.types присутствует запись:

application/x-ns-proxy-autoconfig pac datЕсли такой записи нет, то ее следует добавить.

Перезапустим веб-сервер:

service lighttpd restartНа этом настройка сервера закончена, осталось разместить PAC-файл в директории /var/www и проверить работу браузеров.

Поскольку одноранговая сеть не предоставляет таких возможностей по управлению клиентскими ПК как ActiveDirectory, то следует предпринять меры по предотвращению обхода прокси. Это можно сделать через iptables, запретив форвардинг пакетов с назначением на 80-й порт. Но лучше поступить иначе.

В /etc/nat добавим следующее правило:

# Запрещаем обход прокси

iptables -t nat -A PREROUTING -i eth1 ! -d 192.168.31.0/24 -p tcp -m multiport --dport 80,8080,3128 -j REDIRECT --to-port 80Данная конструкция перенаправит все запросы к веб-серверам или сторонним прокси на порт 80 нашего роутера, где работает собственный веб-сервер.

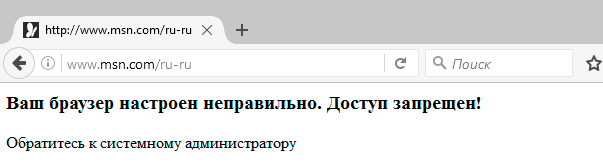

В конфигурацию lighttpd добавим опцию (не забудьте перезапустить веб-сервер):

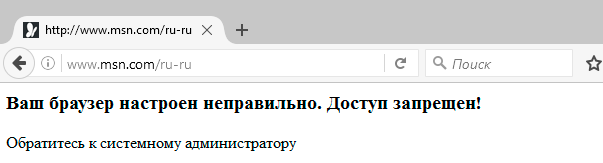

server.error-handler-404 = "/index.html"Теперь в /var/www создадим файл index.html со следующим содержимым:

<!DOCTYPE html>

<html>

<head>

<meta charset="utf-8">

</head>

<body>

<h3>Ваш браузер настроен неправильно. Доступ запрещен!</h3>

<p>Обратитесь к системному администратору</p>

</body>

</html>После чего при попытке обхода прокси пользователь увидит сообщение:

Если вам нужно разрешить работу с некоторыми сайтами напрямую, минуя прокси, то перед запрещающим правилом добавьте:

iptables -t nat -A PREROUTING -i eth1 -d xxx.xxx.xxx.xxx -j ACCEPTгде xxx.xxx.xxx.xxx — IP-адрес требуемого ресурса.

Как видим, настроить автоматическое получение параметров прокси совсем несложно и можно эффективно применять данную технологию как в крупных, так и в небольших сетях.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Протокол WPAD (Web Proxy Auto-Discovery Protocol) позволяет упростить настройку параметров прокси сервера в браузерах на клиентах в вашей сети. Идея WPAD в том, что клиент сам обнаруживает (через DHCP или DNS) в вашей сети веб-сервер, где хранится конфигурационный файл с настройками прокси (

http://yourdomain/wpad.dat

).

Содержание:

- Настройка параметров прокси в файле wpad.dat

- Настройка WPAD записей в DHCP и DNS

- Использование WPAD с настройками прокси в браузерах

Настройка параметров прокси в файле wpad.dat

Правила использования прокси описываются в специальном файле PAC-файле (Proxy Auto Configuration). PAC файл имеет предопределенное имя wpad.dat. В этом файле указываются правила, в которых указано, нужно ли клиенту использовать прокси сервер при подключении или обращаться к запрошенному ресурсу (HTTP, HTTPS или FTP) напрямую.

В файле wpad.dat использует синтаксис Java-script. Вы можете задать адрес прокси сервера по-умолчанию, а также различные исключения и правила, когда клиент должен использовать (или не использовать) подключение через прокси.

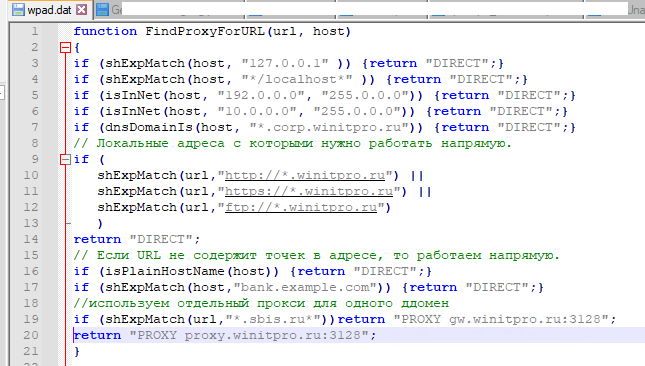

Рассмотрим простой примера синтаксиса файла wpad.dat:

function FindProxyForURL(url, host)

{

if (shExpMatch(host, "127.0.0.1" )) {return "DIRECT";}

if (shExpMatch(host, "*/localhost*" )) {return "DIRECT";}

if (isInNet(host, "192.0.0.0", "255.0.0.0")) {return "DIRECT";}

if (isInNet(host, "10.0.0.0", "255.0.0.0")) {return "DIRECT";}

//отдельный прокси для одной подсети:

if (isInNet(myIpAddress(), "172.10.30.0", "255.255.255.0"))

{return "PROXY prx2.winitpro.ru:8080";

}

if (dnsDomainIs(host, "*.corp.winitpro.ru")) {return "DIRECT";}

// Локальные адреса с которыми нужно работать напрямую.

if (

shExpMatch(url,"http://*.winitpro.ru") ||

shExpMatch(url,"https://*.winitpro.ru") ||

shExpMatch(url,"ftp://*.winitpro.ru")

)

return "DIRECT";

// Если URL не содержит точек в адресе, то работаем напрямую.

if (isPlainHostName(host)) {return "DIRECT";}

if (shExpMatch(host,"bank.example.com")) {return "DIRECT";}

//используем отдельный прокси для одного домена

if (shExpMatch(url,"*.sbis.ru*")){return "PROXY prx2.winitpro.ru:8080";}

//адрес прокси-сервера по-умолчанию

return "PROXY proxy.winitpro.ru:3128";

}

PAC файл обычно состоит из одной функции

FindProxyForURL

, которая возвращает клиенту адрес прокси в зависимости от запрошенного URL адреса. В данном случае директива

return "DIRECT"

указывает, что для данных адресов и доменов нужно использовать прямое подключение (без прокси). Если сайт, к которому обращается клиент не подходит ни под одно из правил в файле WPAD, для доступа к нему используется прокси сервер

PROXY proxy.winitpro.ru:3128

.

В качестве прокси вы можете использовать любой из популярных прокси серверов, таких как squid или 3proxy.

PAC файл можно использовать в качестве средства простейшей фильтрации контента, чтобы запретить пользователям доступ к определенным сайтам или запретить обращаться к доменам с рекламой.

proxy_empty = "PROXY 127.0.0.1:3128"; // ссылка на несуществующий прокси

if ( shExpMatch(url,"*://twitter.com/*")) { return proxy_empty; }

if ( shExpMatch(url,"*://spam.*")) { return proxy_empty; }

if ( shExpMatch(url,"*doubleclick.net/*")) { return proxy_empty; }

В различных версиях ОС есть ограничения на максимальный размер PAC-файла. Для Windows – не превышайте размер 1 Мб.

Нужно разместить файл wpad.dat на HTTP веб сервере в локальной сети, который будет доступен для чтения всем пользователям. Можно использовать веб сервер на Linux (nginx, apache, lighttpd) или Windows (IIS, или даже простейший веб сервер на PowerShell).

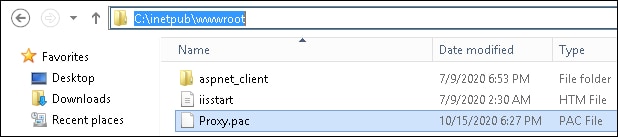

В нашем примере я опубликую файл wpad.dat на веб сервере IIS на контроллере домена. Скопируйте файл wpad.dat в каталог C:inetpubwwwroot.

Если в вашей сети используются недоменные клиенты, нужно предоставить права на чтение каталога в IIS для «IUSR» и «IIS APPPOOLDefaultAppPool.

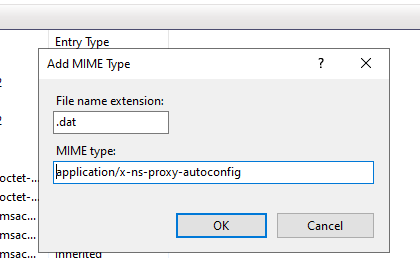

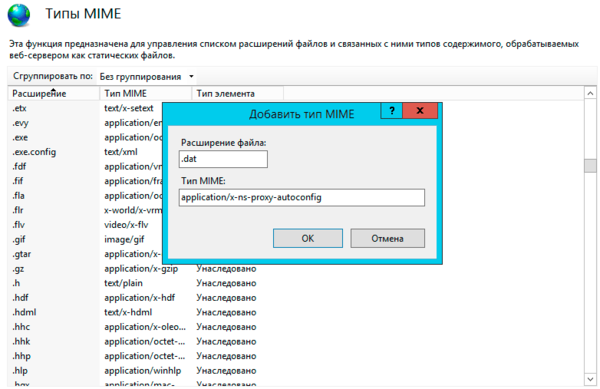

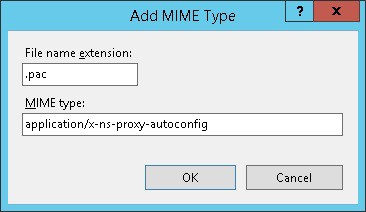

Запустите консоли IIS Manager, в настройках сайта IIS выберите раздел MIME Types и добавьте новый тип:

- File name extension:

.dat - MIME type:

application/x-ns-proxy-autoconfig

Перезапустите IIS.

Настройка WPAD записей в DHCP и DNS

Теперь нужно настроить сервера DHCP и DNS записи обнаружения PAC файла клиентами.

Если у вас используется сервер DHCP, можно задать адрес WPAD для клиентов с помощью опции 252.

В нашем примере для DHCP на Windows Server:

- Запустите консоль

dhcpmgmt.msc

, щелкните по разделу IPv4 и выберите опцию Set Predefined Options; - Нажмите кнопку Add и добавьте запись с параметрами:Name:

WPAD

Data type:

string

Code:

252 - Нажмите OK и укажите адрес вашего WPAD сервера (http://wpad.winitpro.ru);

- Затем откройте параметры DHCP области Scope Options и включите для нее опцию 252 WPAD (или настройте этот параметр в разделе Server Options).

Теперь нужно создать DNS записи типа A или CNAME для имени wpad в вашем домене.

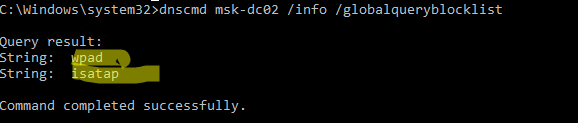

Если у вас используется Active Directory, обратите внимание, что сервер Microsoft DNS по умолчанию блокирует использование имен wpad и isatap. Можете проверить это, выполнив команду:

dnscmd msk-dc02 /info /globalqueryblocklist

Чтобы разрешить использование этих имен в DNS, нужно выполнить команду:

dnscmd msk-dc02 /config /enableglobalqueryblocklist 0

Можно очистить этот список:

dnscmd /config /globalqueryblocklist

И добавить запись для isatap:

dnscmd /config /globalqueryblocklist isatap

Эти изменения нужно внести на всех DNS серверах.

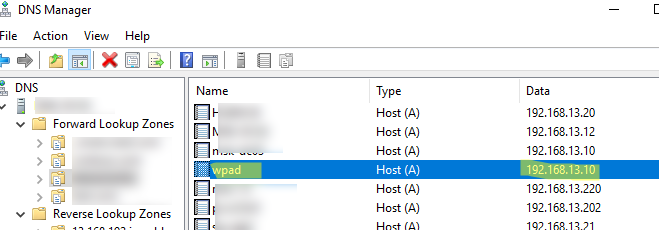

Теперь создайте A запись с именем wpad, которая указывает на ваш веб-сервер, где находится WPAD файл. Можно создать A запись вручную через консоль DNS Manager (dnsmgmt.msc) или воспользоваться PowerShell командлетом Add-DnsServerResourceRecordA:

Add-DnsServerResourceRecordA -Name wpad -IPv4Address 192.168.13.10 -ZoneName resource.loc -TimeToLive 01:00:00

Использование WPAD с настройками прокси в браузерах

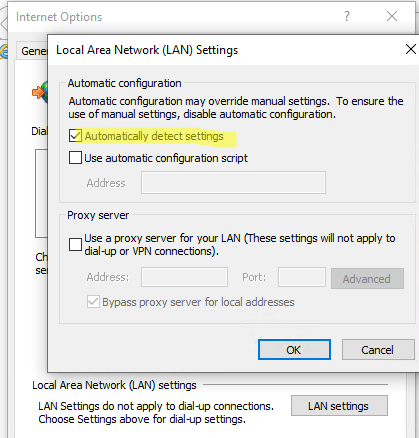

Теперь нужно настроить браузеры, чтобы при старте они автоматически получали PAC файл с настройками. Для этого в параметрах IE или в настройках прокси в Windows в панели Параметры (команда быстрого доступа

ms-settings:network-proxy

) должна быть включена опцию Automatic Detect Settings (Tools > Internet Options > Connections > LAN Settings).

Можно централизованно включи эту опцию с помощью групповой политики User Configuration -> Preferences -> Control Panel Settings -> Internet Settings –> New -> Internet Explorer 10.

Теперь браузеры на клиентских устройствах при загрузке будут искать wpad запись в DNS (или получат ее от DHCP). Если в сети найдет сервер с WPAD, браузер клиента скачает файл

http://wpad.%domain%/wpad.dat

, выполнит код JavaScript и применит правила прокси-сервера из PAC файла.

Windows например выполняет поиск имени wpad сначала по DNS, затем через Link-Local Multicast Name Resolution (LLMNR) и затем через NetBIOS (NBNS). Если LLMNR и NetBIOS отключены, используется только DNS поиск.

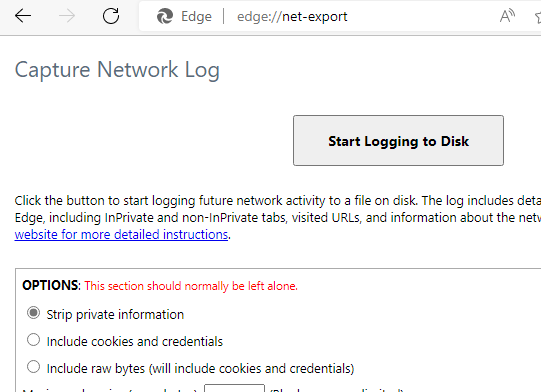

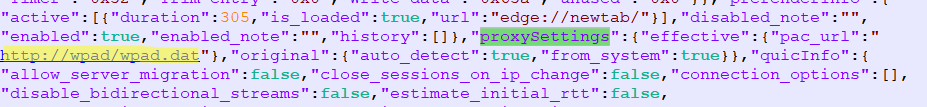

Вы можете проверить, что браузер использует PAC файл при доступе в интернет (для веб браузеров на движке Chromium: Google Chrome, Opera, Microsoft Edge):

- Откройте браузер и перейдите на

chrome://net-export/ - Выберите опцию Strip private information и нажмите кнопку Start Logging to Disk;

- Затем укажите имя json файла для сохранения данных;

- Нажмите Stop Logging;

- Откройте полученный json файл с помощью любого текстового редактора и выполните поиск по ключу

proxySettings

. В нашем примере видно, что браузер использует настройки прокси из wpad.dat:"proxySettings":{"effective":{"pac_url":"http://wpad/wpad.dat"},"original":{"auto_detect":true,"from_system":true}}

Если вы хотите запретить использовать WPAD на компьютере Windows, нужно создать параметр Dword параметр с именем DisableWpad и значением 1 в ветке

HKLMSOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsWinHttp

.

Настройка параметров прокси через файл WPAD (PAC) позволяет добавить гибкость, недоступные при настройке параметров прокси в Windows через GPO. Кроме того, WPAD поддерживается не только на Windows, но и на Linux, MacOS и мобильных устройствах.

Если автоматическая настройка сетевых параметров сегодня стала «нормой жизни» даже в небольших сетях, то автоматическое получение настроек прокси-сервера по-прежнему вызывает некоторые затруднения. Для этих целей существует протокол автоматической настройки прокси — WPAD, который позволяет достаточно гибко управлять трафиком и избежать необходимости настраивать браузеры и иное сетевое ПО вручную.

Протокол WPAD

Прежде всего немного теории. Давайте разберемся, как работает протокол и какие сетевые службы нужны для этого.

Автоматическая настройка системы на работу с прокси-сервером производится специальным набором инструкций на JavaScript, который называется PAC-файл

(Proxy Auto Configuration

), для нахождения его расположения в локальной сети используется протокол WPAD

(Web Proxy Auto-Discovery Protocol

).

Рассмотрим следующую схему:

Если в ответе DHCP-сервера искомый адрес не найден, то посылается DNS-запрос для хоста wpad

в текущем домене. Некоторые браузеры, например, Firefox, не используют DHCP-запросы, а сразу обращаются к DNS. С механизмом поиска службы WPAD через DNS связана одна серьезная уязвимость. Если в текущем домене хост с именем wpad

не найден, то поиск будет произведен в вышестоящем домене, при этом выход за пределы домена организации никак не контролируется.

Что это значит? Допустим клиент расположен в домене office.spb.example.com

, то поочередно будет произведен поиск следующих хостов:

- wpad.office.spb.example.com

- wpad.spb.example.com

- wpad.example.com

- wpad.com

Пользуясь этим, злоумышленники могут расположить PAC-файл по адресу за пределами домена предприятия и направить весь трафик на свои прокси сервера, в том числе и зашифрованный, в отношении которого можно осуществить атаку типа «человек посередине» с подменой сертификата.

В связи с этим DNS-сервер от Microsoft начиная с Windows Server 2008 содержит хост wpad

в черном списке и не разрешает данное имя, даже если соответствующая запись на данном сервере существует.

В среде OC Windows, если предыдущие попытки не принесли результата, производится поиск хоста WPAD

на WINS-сервере

и посредством широковещательных протоколов LLMNR

(Link-Local Multicast Name Resolution

)

и NBNS

(NetBIOS Name Service

).

После того, как расположение PAC-файла установлено, система делает попытку получить его из корневой директории веб-сервера по полученному через WPAD адресу, предопределенное имя PAC-файла — wpad.dat

. Здесь таится еще одна тонкость. Разные браузеры по-разному формируют запрос к веб-серверу. Например, Firefox обращается по доменному имени — http://wpad.example.com/wpad.dat

, а Internet Explorer использует для этого IP-адрес — http://192.168.0.100/wpad.dat

.

Поэтому, если данный веб-сервер использует виртуальные хосты, хост wpad должен являться хостом по умолчанию (или корневым хостом), т.е. его содержимое должно отдаваться при обращении к данному серверу без указания имени хоста, просто по IP-адресу.

Также, в целях безопасности, PAC-файл не должен быть доступен за пределами локальной сети.

PAC-файл

Как мы уже упоминали, PAC-файл является JavaScript-скриптом, однако количество инструкций в нем жестко ограничено. Разберем некоторые из них.

isPlainHostName(host)

— истина если host — «плоское» имя хоста, т.е. обычное NetBIOS-имя и т.п. Позволяет определять обращения к хостам локальной сети по простому имени.

dnsDomainIs(host, domain)

— истина, если домен в запросе (host) совпадает с заданным в директиве domain.

isResolvable(host)

— истина, если доменное имя удается разрешить. Данную инструкцию следует использовать осторожно, так как она делает дополнительный DNS-запрос, что может увеличить нагрузку на сервера и ухудшить время отклика.

isInNet(host, pattern, mask)

— истина, если IP-адрес хоста совпадает с шаблоном, где pattern — шаблон сети, mask — маска. Например, 192.168.0.0, 255.255.255.0.

shExpMatch(str, shexp)

— истина, если строка совпадает с шаблоном, в качестве строки можно использовать host или url, при этом следует помнить, что шаблон не является регулярным выражением.

Этих инструкций вполне достаточно, чтобы составить достаточно подробные и разветвленные правила для работы с прокси-сервером. Попробуем составить реальный сценарий.

Прежде всего укажем функцию:

Function FindProxyForURL(url, host)

{

…

}

Данная функция получает от браузера URL и host из запроса и в ответ должна вернуть адрес прокси-сервера. Внутри фигурных скобок следует располагать инструкции и условия, в зависимости от выполнения которых браузеру будет возвращен тот или иной результат.

Начнем с того, что не следует направлять на прокси. Прежде всего это «плоские» имена, когда к какому-либо ресурсу пытаются обратиться по короткому имени, например, http://server

, так как это однозначно ресурс локальной сети.

If (isPlainHostName(host)) {return «DIRECT»;}

Согласно данной записи, если в поле host запроса содержится «плоское» имя, то возвращаем браузеру директиву DIRECT

, что означает, что прокси-сервер для этого соединения использовать не следует.

Таким же образом предписываем обращаться напрямую по запросам с IP-адресами локальной сети:

If (isInNet(host, «192.168.31.0», «255.255.255.0»)) {return «DIRECT»;}

И локальным адресам:

If (shExpMatch(host, «127.0.0.1»)) {return «DIRECT»;}

if (shExpMatch(host, «*/localhost*»)) {return «DIRECT»;}

Кстати, первое правило можно переписать по-другому:

If (isInNet(host, «127.0.0.1», «255.255.255.255»)) {return «DIRECT»;}

В доменной сети также следует настроить прямое соединение для внутренних ресурсов:

If (dnsDomainIs(host, «.interface31.lab»)) {return «DIRECT»;}

Аналогичным образом можно направить мимо прокси какие-либо критичные внешние ресурсы, например, интернет-банки или площадки электронных торгов.

Если ваш прокси не обрабатывает https запросы, то их тоже следует направить мимо, обратите внимание, что вместо host

в данном правиле мы используем url

:

If (shExpMatch(url, «https:*»)) {return «DIRECT»;}

Тоже самое следует сделать и для ftp запросов:

If (shExpMatch(url, «ftp:*»)) {return «DIRECT»;}

И наконец все, что не попало ни под одно правило отправляем на прокси:

Return «PROXY srv-gw01.interface31.lab:3128»;

Разобравшись с тем, как устроен PAC-файл перейдем к сценариям практической реализации служб WPAD в сети.

Сети Active Directory

Так как все наши статьи преемственны, то далее будет подразумеваться что WPAD настраивается для работы с роутером в сети Active Directory, описанного нами в цикле , таким образом данный материал может служить его логическим завершением.

Начнем с настройки DHCP, откроем соответствующую оснастку и перейдем к списку серверов, щелкните правой кнопкой мыши на пункт IPv4

и выберите Предопределенные параметры

.

И заполните поля следующим образом:

- Имя — WPAD

- Тип данных — строка

- Код — 252

Затем нажмите ОК и в поле Значение — Строковое

введите адрес расположения PAC-файла, в нашем случае это http://wpad.interface31.lab

После чего перейдите в Область — Параметры области — Настроить параметры

и добавьте созданную нами опцию WPAD

.

Следующим шагом будет настройка DNS, прежде всего откорректируем черный список, для этого на DNS-сервере откроем редактор реестра и перейдем в раздел:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesDNSParameters

Откроем опцию GlobalQueryBlockList

и удалим оттуда значение wpad

, после чего службу DNS нужно перезапустить.

Затем добавьте запись типа A для хоста wpad

, которая должна указывать на веб-сервер с PAC-файлом.

Закончив настройки DHCP и DNS следует наконец установить на выбранный хост веб-сервер и разместить на нем wpad.dat

. Никаких ограничений здесь нет, вы можете настроить любой веб-сервер на любом узле сети. В нашем случае напрашиваются два варианта: веб-сервер непосредственно на роутере, мы рекомендуем для этих целей простой и легкий lighttpd

или веб-сервер на одном из контроллеров домена, в этом случае предпочтение следует отдать IIS

.

В данной части статьи мы рассмотрим вариант с IIS

, а к lighttpd

вернемся чуть позже, когда будем говорить об одноранговых сетях. Мы не будем подробно останавливаться на установке роли Веб-сервер (IIS), достаточно просто пройти все шаги мастера со значениями по умолчанию.

После установки роли перейдите в Диспетчер служб IIS — Сайты — Default Web Site

в настройках которого выберите Типы MIME

.

и тип MIME application/x-ns-proxy-autoconfig

.

файл wpad.dat

.

Как правило, дальнейших действий не требуется. Internet Explorer

и Edge

по умолчанию имеют настройку автоматического определения настройки параметров прокси-сервера. Но можно подстраховаться и создать отдельную политику в GPO, для этого используйте Конфигурация пользователя — Настройка — Параметры панели управления — Параметры обозревателя

.

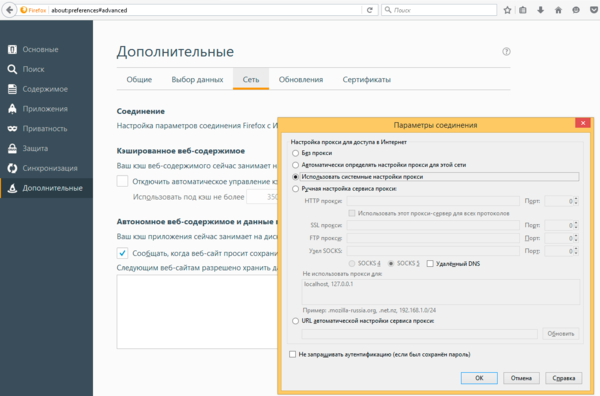

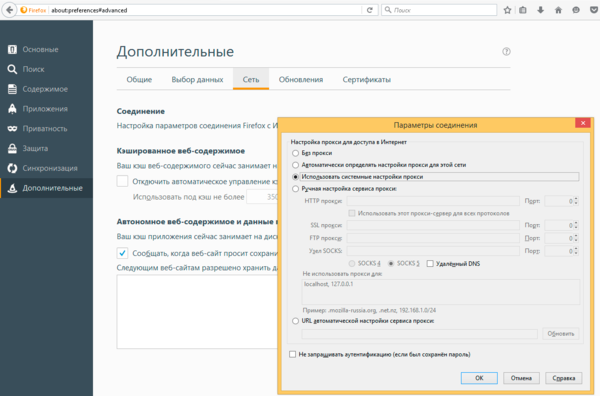

(в т.ч. Opera, Яндекс

) используют настройки, заданные для IE. Проблемы, как всегда, возникают с Firefox

, который с настройкой по умолчанию Использовать системные настройки прокси

игнорирует их и ходит напрямую, поэтому данную опцию следует изменить на Автоматически определять настройки прокси для этой сети

.

В одноранговых сетях обычно применяются прозрачные прокси, не требующие настройки параметров браузера, однако в ряде случаев, например, для аутентификации, от прозрачности приходится отказываться, следовательно, возникает потребность в WPAD. Далее мы будем рассматривать настройку на примере роутера, настроенного по нашей статье: .

Так как в большинстве случаев лишних серверов в небольших сетях нет, то все службы будем располагать в пределах роутера. DHCP и кэширующий DNS у нас уже есть, в виде пакета dnsmasq

, а в качестве веб-сервера можно установить легковесный lighttpd

. На первый взгляд все необходимое имеется и особых проблем возникнуть не должно.

А теперь вспомним, как происходит поиск PAC-файла. Если браузер не получил нужной опции по DHCP или не умеет ее получать, он делает DNS-запрос для хоста wpad

в текущем домене

. Мы специально выделили ключевой момент — в текущем домене. А какой текущий домен в одноранговой сети? Правильно, никакого…

Чтобы убедиться в этом, следует проверить DNS-суффикс текущего подключения. Для этого в консоли PowerShell выполните команду:

Get-DnsClient

Ниже показан вывод команды для одноранговой и доменной сетей, разница в отсутствии DNS-суффикса отлично видна «невооруженным глазом».

Откроем /etc/dnsmasq.conf

и последовательно изменим в нем следующие опции:

Local=/interface31.local/

Данная опция указывает, что домен interface31.local

— локальный и разрешать его имена на вышестоящих DNS-серверах не следует.

Address=/wpad.interface31.local/192.168.31.1

Данная запись в формате dnsmasq

является аналогом A-записи для хоста wpad

, где 192.168.31.1 — адрес хоста, на котором будет расположен веб-сервер (в нашем случае это роутер).

Domain=interface31.local

DNS-имя домена, передаваемое клиенту в опции 015 DHCP.

Dhcp-option=252,http://wpad.interface31.local/wpad.dat

Задает расположение PAC-файла.

Перезапустим службу:

Service dnsmasq restart

Теперь заново получим IP-адрес и снова проверим DNS-суффикс, также можно попробовать разрешить любое плоское имя (существующего хоста) командой nslookup

.

Установим lighttpd

:

Apt-get install lighttpd

Затем откроем его конфигурационный файл /etc/lighttpd/lighttpd.conf

и добавим туда опцию:

Server.bind = «192.168.31.1»

Это ограничит работу веб-сервера только локальной сетью.

После чего следует убедиться, что в файле /etc/mime.types

присутствует запись:

Application/x-ns-proxy-autoconfig pac dat

Если такой записи нет, то ее следует добавить.

Перезапустим веб-сервер:

Service lighttpd restart

На этом настройка сервера закончена, осталось разместить PAC-файл в директории /var/www

и проверить работу браузеров.

Поскольку одноранговая сеть не предоставляет таких возможностей по управлению клиентскими ПК как ActiveDirectory, то следует предпринять меры по предотвращению обхода прокси. Это можно сделать через iptables

, запретив форвардинг пакетов с назначением на 80-й порт. Но лучше поступить иначе.

В /etc/nat

добавим следующее правило:

# Запрещаем обход прокси

iptables -t nat -A PREROUTING -i eth1 ! -d 192.168.31.0/24 -p tcp -m multiport —dport 80,8080,3128 -j REDIRECT —to-port 80

Данная конструкция перенаправит все запросы к веб-серверам или сторонним прокси на порт 80 нашего роутера, где работает собственный веб-сервер.

В конфигурацию lighttpd

добавим опцию (не забудьте перезапустить веб-сервер):

Server.error-handler-404 = «/index.html»

Теперь в /var/www

создадим файл index.html

со следующим содержимым:

Ваш браузер настроен неправильно. Доступ запрещен!

Обратитесь к системному администратору

После чего при попытке обхода прокси пользователь увидит сообщение:

Если вам нужно разрешить работу с некоторыми сайтами напрямую, минуя прокси, то перед запрещающим правилом добавьте:

Iptables -t nat -A PREROUTING -i eth1 -d xxx.xxx.xxx.xxx -j ACCEPT

где xxx.xxx.xxx.xxx — IP-адрес требуемого ресурса.

Как видим, настроить автоматическое получение параметров прокси совсем несложно и можно эффективно применять данную технологию как в крупных, так и в небольших сетях.

Автоматическая настройка позволяет применить изменения фирменного стиля к установке Internet Explorer.Доступ к этой возможности контролируется с помощью раздела реестра управления компонентом.Чтобы использовать автоматическую настройку в Internet Explorer 9, необходимо добавить в реестр FEATURE_AUTOCONFIG_BRANDING

.

Добавление раздела управления компонентом автоматической настройки

Нажмите кнопку Пуск

, введите regedit

в поле Начать поиск

, а затем нажмите клавишу ВВОД

.

Найдите, а затем откройте следующий подраздел реестра:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftInternet ExplorerMainFeatureControl

В меню Правка

выделите пункт Создать

и выберите Раздел

.

Введите приведенное ниже имя раздела и нажмите клавишу ВВОД

:

FEATURE_AUTOCONFIG_BRANDING

В меню Правка

укажите пункт Создать

и выберите Параметр DWORD

.

Введите iexplore.exe

, а затем нажмите клавишу ВВОД

.

Правой кнопкой мыши щелкните iexplore.exe

и в контекстном меню выберите Изменить

.

В поле Значение

введите 1

, а затем нажмите кнопку ОК

.

Выйдите из редактора реестра.

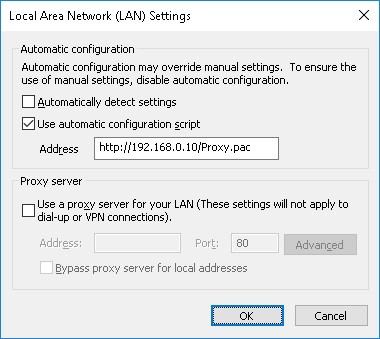

После создания этого раздела реестра автоматическая настройка должна пройти успешно.Убедитесь, что установлен флажок Использовать сценарий автоматической настройки

, указан соответствующий URL-путь к INS-файлу и снят флажок Автоматическое определение параметров

.

Для включения функции автоматической настройки в среде Active Directory также можно использовать параметры расширения обслуживания Internet Explorer (IEM) в групповой политике.Таким образом также можно задать URL-адреса скриптов настройки.

Обновление параметров автоматической настройки

Для включения или изменения параметров автоматической настройки в браузерах Internet Explorer 9, развертываемых на компьютерах пользователей, применяется следующая процедура.

Изменение параметров автоматической настройки

В мастере настройки Internet Explorer 9 перейдите к странице Автоматическая настройка

.

В диспетчере профилей IEAK 9 выберите .

На левой панели расширения Настройка Internet Explorer

щелкните Подключение

, а затем на правой панели дважды щелкните Автоматическая настройка браузера

.

Установите флажок Разрешить автоматическую настройку

.

Укажите интервал периодического выполнения автоматической настройки в минутах.Если ввести 0

(ноль) или не вводить значение, автоматическая настройка выполняется только при перезапуске компьютеров пользователями.

Чтобы автоматически настроить выбор прокси-сервера, введите URL-адрес скрипта автоматической настройки параметров прокси-сервера на своем сервере в поле URL авто-прокси (WPAD или PAC-файл)

.

Чтобы включить функцию автоматического обнаружения параметров настройки браузера, установите флажок Автоматически определять параметры настройки

.

Для получения дополнительных сведений об использовании функции автоматической настройки параметров прокси-сервера см. далее в этом разделе.

Дополнительные сведения о функции автоматического обнаружения см. в пункте далее в этом разделе.

Дополнительные сведений об использовании параметров настройки расширения обслуживания Internet Explorer см. в разделе в данном руководстве по развертыванию.

Блокировка параметров автоматической настройки

Можно ограничить возможность пользователей переопределять параметры автоматической настройки.В групповой политике просто включите параметр административных шаблонов Отключить изменение параметров автонастройки

.

Для получения дополнительных сведений об изменении параметров групповой политики на основе реестра для Internet Explorer 9 см. в данном руководстве по развертыванию.

Кроме того, если управление компьютерами осуществляется не в среде Active Directory, можно использовать политики «Дополнительные параметры» в мастере настройки Internet Explorer 9 или в диспетчере профилей IEAK.Щелкните Ограничения компании

, а затем — Страница » Подключение»

.Установите флажок Отключить изменение параметров автоматической настройки

, чтобы заблокировать параметры автоматической настройки.

Прокси-сервер управляет доступом к Интернету и предотвращает доступ внешних компьютеров к сети. Если соединение с Интернетом устанавливается через прокси-сервер, то укажите сведения об этом сервере в этом окне. Компоненты Norton, требующие подключения к Интернету, работают только при настроенных параметрах прокси-сервера.

Если в сети для управления доступом в Интернет используются сценарии автоматической настройки, можно указать URL-адрес нужного файла PAC. В файле PAC содержится код, дающий браузеру информацию о параметрах прокси-сервера для разных веб-сайтов. В нем содержатся слова, которые нужно отфильтровать и блокировать при доступе в Интернет. Также можно настроить параметр, позволяющий браузеру автоматически определять параметры прокси-сервера.

Параметры прокси-сервера задаются в следующих разделах окна:

|

Автоматическая настройка |

Позволяет указать URL автоматической настройки или сценарий для управления доступом в Интернет. Доступны указанные ниже параметры.Автоматическое определение параметров Позволяет браузеру определять сетевые параметры автоматически. Для использования в сети введенных вручную параметров отключите этот параметр. Использование сценария автоматической настройки Позволяет браузеру использовать URL автоматической настройки или сценарий для управления доступом в Интернет для LiveUpdate. В поле URL |

|

Параметры прокси-сервера |

Позволяет получать подробные сведения о параметрах прокси-сервера. В разделе Настройки прокси-сервера В поле Адрес В поле Порт Его значение должно находиться в диапазоне от 1 до 65535. |

|

Аутентификация |

Позволяет подключаться к Интернету через сервер, требующий аутентификации. Введите данные для аутентификации в полях Имя пользователя |

Благодарим вас!

Благодарим вас за обращение в службу поддержки Norton.

Идентификатор документа (DOCID):

v66135793_NortonM_Retail_1_ru_ru

Операционная система:

Windows, Mac OS X, Android

Последнее изменение:

11/04/2017

Выберите свой браузер:

Настройка Google Chrome

Выполните следующие действия, чтобы настроить Google Chrome и использовать Immunicity на Windows, Mac OS X и Linux.

Некоторые пользователи испытывают проблемы с Google Chrome. Возможно, вам придется его перезагрузить, прежде чем он заработает. Мы работаем над тем, чтобы удалить это требование. Более подробная информация в устранении неполадок руководства.

1. В Google Chrome, справа от адресной строки, нажмите кнопку «Меню» и выберите «Настройки».

2. Внизу щелкните «Показать дополнительные настройки» … ссылки.

3. В разделе «Сеть» нажмите кнопку «Изменить настройки прокси».

4. В Windows, внизу, нажмите кнопку «Настройка сети». Появится новый диалог. Установите флажок, который говорит «Использовать сценарий автоматической настройки».

Mac OS X отметьте автоматической настройки прокси-сервера.

Linux нажмите сетевой прокси, выберите «Авто» в «Метод выпадающего меню».

5. В адресной строке вставьте в следующее:

6. Закройте диалоги, чтобы сохранить настройки. В Mac OS X нажмите «Применить» первым.

Для отмены изменений и прекратить использование Immunicity, вернитесь в «Настройка», а затем выберите «Нет прокси».

Настройка Mozilla Firefox

Выполните следующие действия, чтобы настроить Mozilla Firefox и использовать Immunicity на Windows, Mac OS X и Linux.

1. В Mozilla Firefox зайдите в меню «Инструменты» — «Настройки».

В Windows нажмите на кнопку «Firefox», выберите «Параметры» или перейдите в меню «Сервис», а затем «Параметры».

В Mac OS X перейдите в «Firefox».

В Linux перейдите в меню «Сервис», «Параметры».

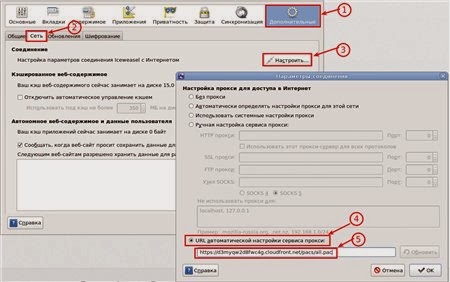

2. Перейти на вкладку «Дополнительные», а затем на вкладку «Сеть».

3. Нажмите кнопку «Настройка параметров соединения Firefox с Интернетом».

4. Выберите «URL автоматической настройки сервиса прокси».

5. В текстовом поле вставьте в следующую ссылку:

http://vulticulus.ignorelist.com/proxy.p ac

6. Нажмите «OK», а затем кнопку «ОК» в окне «Параметры».

7. Перейдите по адресу check.immunicity.org, чтобы убедиться, что всё работает правильно. Если нет, проверьте правильность сделанных настроек.

Для отмены изменений и прекращения использования Immunicity вернитесь в «Настройку» программы и отмените сделанные изменения по тому же пути.

Opera 12.16 и предыдущих версий

Небольшое уточнение к инструкции

1) Метод настройки браузера Опера актуален только для версии 12.16 и предыдущих.

2) Для новой «хромоподобной» Оперы 15/16 необходимо использовать метод Chrome/IE.

Настройка опера

Выполните следующие действия, чтобы настроить опера и использовать Immunicity на Windows, Mac OS X и Linux.

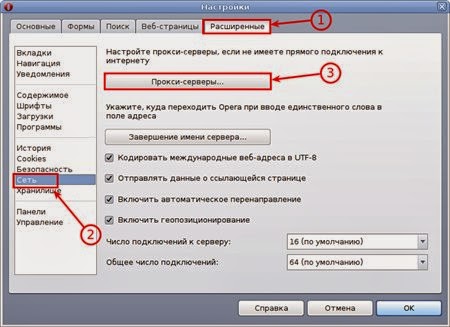

1. В Opera перейдите в меню «Настройки» — «Общие настройки» (CTRL + F12).

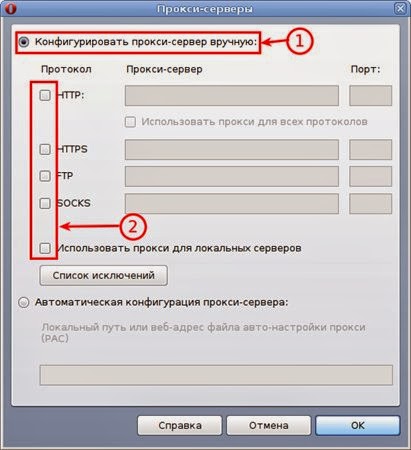

2. Во вкладке «Расширенные» (1), разделе «Сеть» (2) нажмите кнопку «Прокси-серверы» (3).

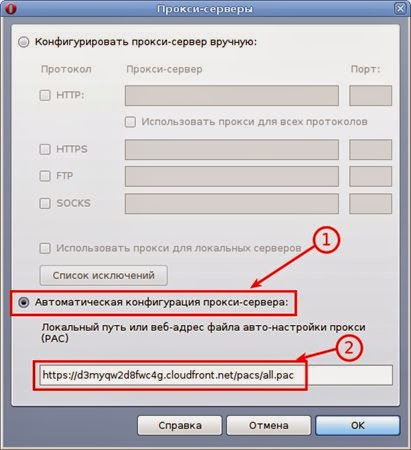

3. В открывшемся окне настройки «прокси-сервера», активируйте чекбокс «Автоматическая конфигурация прокси-сервера» (1), и в поле адреса файла автоматической настройки прокси-сервера (РАС) добавьте адрес http://vulticulus.ignorelist.com/proxy.p ac (2).

4. Закройте диалоги, чтобы сохранить настройки. В Mac OS X, нажмите Применить первым.

5. Перейдите по адресу check.immunicity.org, чтобы убедиться, что всё работает правильно. Если нет, проверьте правильность сделанных настроек.

Для отмены изменений и прекращения использования сервиса Immunicity, вернитесь в Настройки, а затем выберите «Конфигурировать прокси-сервер вручную» (1) и снимите все чекбоксы (2).

Настройка Internet Explorer

Выполните следующие шаги для настройки Internet Explorer и использования Immunicity.

1. Перейдите в меню Пуск, затем Панель управления. (Windows 8 пользователи наведите курсор мыши в правый нижний, выберите Настройка, затем Панель управления)

2. Найти «Свойства обозревателя», а затем перейти на вкладку «Подключения».

3. В нижней части нажать кнопку «Настройка сети».

4. Появится новый диалог. Установить флажок, который говорит «Использовать сценарий автоматической настройки».

5. В адресной строке вставить следующую ссылку:

http://vulticulus.ignorelist.com/proxy.p ac

6. Нажать «OK», а затем кнопку «ОК» в диалоговом окне «Свойства обозревателя».

7. Перейти по адресу check.immunicity.org, чтобы убедиться, что всё работает правильно. Если нет, проверить правильность сделанных настроек.

Для отмены изменений и прекращения использования Immunicity снять флажок с надписью «Использовать сценарий автоматической настройки».

Настройка Safari

Выполните следующие действия, чтобы настроить Safari и использовать Immunicity на Mac OS X.

1. В Safari перейдите в «Настройки».

2. Нажмите кнопку «Изменить параметры» … рядом с Прокси.

3. Поставьте галочку у «Автоматической настройки прокси-сервера».

5. В поле URL вставьте следующую ссылку:

http://vulticulus.ignorelist.com/proxy.p ac

6. Нажмите «OK», а затем «Применить».

7. Перейдите по адресу check.immunicity.org, чтобы убедиться, что всё работает правильно. Если нет, проверьте правильность сделанных настроек.

Для отмены изменений и прекращения использования Immunicity вернитесь к «Настройки», а затем снимите галочку с «Автоматической настройки прокси-сервера».

Другие программы и устройства:

Настройка IOS устройств

Выполните следующие действия для настройки IOS устройств (iPhone / IPad / IPod Touch), чтобы использовать Immunicity по Wi-Fi. Это не будет работать в сотовых соединений для передачи данных — это останется неизменным.

1. На главном экране, перейдите в меню Настройки.

2. Выберите Wi-Fi затем нажмите (>) рядом с вашей сети.

3. Под HTTP-прокси, нажмите кнопку Авто.

5. В адресной строке введите следующее:

http://vulticulus.ignorelist.com/proxy.p ac

6. Нажмите OK, а затем применить.

7. Перейдите по адресу check.immunicity.org чтобы убедиться, что всё работает правильно. Если нет, проверьте правильность сделанных настроек.

Для отмены изменений и прекратить использование Immunicity, вернитесь в настройки сети, под HTTP-прокси, нажмите кнопку Выкл.

Настройка Android устройств

Из-за сложного характера прокси реализации Android, использование файлов PAC не поддерживается по умолчанию. Вы можете использовать стороннее приложение, однако, это официально не поддерживается в данный момент. Мы технически склонны идти вперед. Если Вам удастся получить PAC рабочий файл, дайте нам знать. Мы заинтересованы в решениях, которые легки для пользователей, чтобы настроить прокси, и не требуют корневого устройства.

Параметры прокси-сервера Конфигурация

Если вы знаете, что вы делаете, расположение PAC файла вам необходимо показан ниже. Это позволит автоматически настроить свой браузер.

http://vulticulus.ignorelist.com/proxy.p ac

Вы можете скачать его локально, зеркально отображать его, и т.д., но убедитесь, что обновлять его часто, потому что мы часто добавляют новые сайты, которые подвергаются цензуре.

Чтобы убедиться, что Вы настроили его правильно, перейдите к check.immunicity.org — помните, что Вам, возможно, потребуется очистить кэш (Shift + F5 в большинстве браузеров), если Вы посетили эту страницу проверки ранее.

Выберите свой браузер:

Настройка Google Chrome

Выполните следующие действия, чтобы настроить Google Chrome и использовать Immunicity на Windows, Mac OS X и Linux.

Некоторые пользователи испытывают проблемы с Google Chrome. Возможно, вам придется

его перезагрузить, прежде чем он заработает. Мы работаем над тем, чтобы удалить

это требование. Более подробная информация в устранении неполадок руководства.

1.

В Google Chrome, справа от адресной строки, нажмите кнопку «Меню»

и выберите «Настройки»

.

2.

Внизу щелкните «Показать дополнительные настройки»

… ссылки.

3.

В разделе «Сеть»

нажмите кнопку «Изменить настройки прокси»

.

4.

В Windows

, внизу, нажмите кнопку «Настройка сети»

. Появится новый диалог. Установите флажок, который говорит .

Mac OS X отметьте автоматической настройки прокси-сервера.

Linux нажмите сетевой прокси, выберите «Авто»

в «Метод выпадающего меню»

.

5.

В адресной строке вставьте в следующее:

6.

Mac OS X

нажмите «Применить»

первым.

7.

Перейдите по адресу check.immunicity.org

Для отмены изменений и прекратить использование Immunicity, вернитесь в «Настройка», а затем выберите «Нет прокси».

Настройка Mozilla Firefox

Выполните следующие действия, чтобы настроить Mozilla Firefox

и использовать Immunicity на Windows, Mac OS X и Linux. 1. В Mozilla Firefox

зайдите в меню «Инструменты» — «Настройки»

.

В Windows

нажмите на кнопку «Firefox»

, выберите «Параметры»

или перейдите в меню «Сервис»

, а затем «Параметры»

.

В Mac OS X

перейдите в «Firefox».

В Linux

перейдите в меню «Сервис»

, «Параметры»

.

2.

Перейти на вкладку «Дополнительные»

, а затем на вкладку «Сеть»

.

3.

Нажмите кнопку «Настройка параметров соединения Firefox с Интернетом»

.

4.

Выберите «URL автоматической настройки сервиса прокси»

.

5.

В текстовом поле вставьте в следующую ссылку:

http://vulticulus.ignorelist.com/proxy.pac

6.

Нажмите «OK»

, а затем кнопку «ОК»

в окне «Параметры»

.

7.

Перейдите по адресу check.immunicity.org , чтобы убедиться, что всё работает правильно. Если нет, проверьте правильность сделанных настроек.

Immunicity

вернитесь в «Настройку»

программы и отмените сделанные изменения по тому же пути.

Opera 12.16 и предыдущих версий

Небольшое уточнение к инструкции

1)

Метод настройки браузера Опера актуален только для версии 12.16

и предыдущих.

2)

Для новой «хромоподобной» Оперы 15/16

необходимо использовать метод Chrome/IE.

Настройка опера

Выполните следующие действия, чтобы настроить опера и использовать Immunicity на Windows, Mac OS X и Linux.

1.

В Opera

перейдите в меню «Настройки» — «Общие настройки» (CTRL + F12).

2.

Во вкладке «Расширенные»

(1), разделе «Сеть»

(2) нажмите кнопку «Прокси-серверы»

(3).

3.

В открывшемся окне настройки «прокси-сервера»

, активируйте чекбокс «Автоматическая конфигурация прокси-сервера»

(1), и в поле адреса файла автоматической настройки прокси-сервера (РАС) добавьте адрес http://vulticulus.ignorelist.com/proxy.pac

(2).

4.

Закройте диалоги, чтобы сохранить настройки. В Mac OS X

, нажмите Применить первым.

5.

Перейдите по адресу check.immunicity.org , чтобы убедиться, что всё работает правильно. Если нет, проверьте правильность сделанных настроек.

Для отмены изменений и прекращения использования сервиса Immunicity, вернитесь в Настройки, а затем выберите «Конфигурировать прокси-сервер вручную» (1) и снимите все чекбоксы (2).

Настройка Internet Explorer

Выполните следующие шаги для настройки Internet Explorer

и использования Immunicity

.

1.

Перейдите в меню Пуск

, затем Панель управления

. (Windows 8 пользователи наведите курсор мыши в правый нижний, выберите Настройка

, затем Панель управления

)

2.

Найти «Свойства обозревателя»

, а затем перейти на вкладку «Подключения»

.

3.

В нижней части нажать кнопку «Настройка сети»

.

4.

Появится новый диалог. Установить флажок, который говорит «Использовать сценарий автоматической настройки»

.

5.

В адресной строке вставить следующую ссылку:

http://vulticulus.ignorelist.com/proxy.pac

6.

Нажать «OK»

, а затем кнопку «ОК»

в диалоговом окне «Свойства обозревателя»

.

7.

Перейти по адресу check.immunicity.org , чтобы убедиться, что всё работает правильно. Если нет, проверить правильность сделанных настроек.

Для отмены изменений и прекращения использования Immunicity

снять флажок с надписью «Использовать сценарий автоматической настройки»

.

Настройка Safari

Выполните следующие действия, чтобы настроить Safari и использовать Immunicity на Mac OS X.

1.

В Safari перейдите в «Настройки»

.

2.

Нажмите кнопку «Изменить параметры»

… рядом с Прокси.

3.

Поставьте галочку у .

5.

В поле URL вставьте следующую ссылку:

http://vulticulus.ignorelist.com/proxy.pac

6.

Нажмите «OK»

, а затем «Применить»

.

7.

Перейдите по адресу check.immunicity.org , чтобы убедиться, что всё работает правильно. Если нет, проверьте правильность сделанных настроек.

Для отмены изменений и прекращения использования Immunicity

вернитесь к «Настройки»

, а затем снимите галочку с «Автоматической настройки прокси-сервера»

.

Другие программы и устройства:

Настройка IOS устройств

Выполните следующие действия для настройки IOS устройств (iPhone / IPad / IPod Touch), чтобы использовать Immunicity по Wi-Fi. Это не будет работать в сотовых соединений для передачи данных — это останется неизменным.

1.

На главном экране, перейдите в меню Настройки.

2.

Выберите Wi-Fi затем нажмите (>) рядом с вашей сети.

3.

Под HTTP-прокси, нажмите кнопку Авто.

5.

В адресной строке введите следующее:

http://vulticulus.ignorelist.com/proxy.pac

6.

Нажмите OK, а затем применить.

7.

Перейдите по адресу check.immunicity.org чтобы убедиться, что всё работает правильно. Если нет, проверьте правильность сделанных настроек.

Для отмены изменений и прекратить использование Immunicity, вернитесь в настройки сети, под HTTP-прокси, нажмите кнопку Выкл.

Настройка Android устройств

Из-за сложного характера прокси реализации Android, использование файлов PAC не поддерживается по умолчанию. Вы можете использовать стороннее приложение, однако, это официально не поддерживается в данный момент. Мы технически склонны идти вперед. Если Вам удастся получить PAC рабочий файл, дайте нам знать. Мы заинтересованы в решениях, которые легки для пользователей, чтобы настроить прокси, и не требуют корневого устройства.

Параметры прокси-сервера Конфигурация

Если вы знаете, что вы делаете, расположение PAC файла вам необходимо показан ниже. Это позволит автоматически настроить свой браузер.

http://vulticulus.ignorelist.com/proxy.pac

Вы можете скачать его локально, зеркально отображать его, и т.д., но убедитесь, что обновлять его часто, потому что мы часто добавляют новые сайты, которые подвергаются цензуре.

Чтобы убедиться, что Вы настроили его правильно, перейдите к check.immunicity.org — помните, что Вам, возможно, потребуется очистить кэш (Shift + F5 в большинстве браузеров), если Вы посетили эту страницу проверки ранее.

GPO — Сценарий автоматической конфигурации прокси

GPO — Сценарий автоматической конфигурации прокси

Хотите узнать, как использовать групповую политику для распространения файла автоматической конфигурации Proxy? В этом учебнике мы покажем вам, как создать файл автоматической конфигурации Proxy.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• Windows 10

• Windows 7

Список оборудования:

В следующем разделе представлен список оборудования, используемого для создания этого учебника Забфикса.

Каждую часть оборудования, перечисленных выше, можно найти на веб-сайте Amazon.

Windows Связанные Учебник:

На этой странице мы предлагаем быстрый доступ к списку учебников, связанных с Windows.

Учебник Windows — IIS Установка

Установите сервер IIS, чтобы сделать сценарий конфигурации Proxy общедоступным.

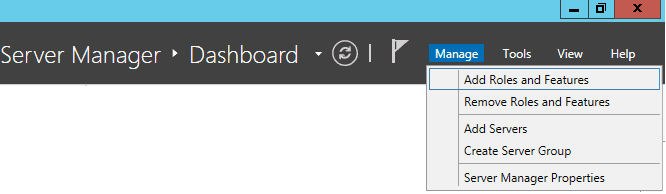

Откройте приложение «Менеджер сервера».

Доступ к меню Управления и нажмите на Добавление ролей и функций.

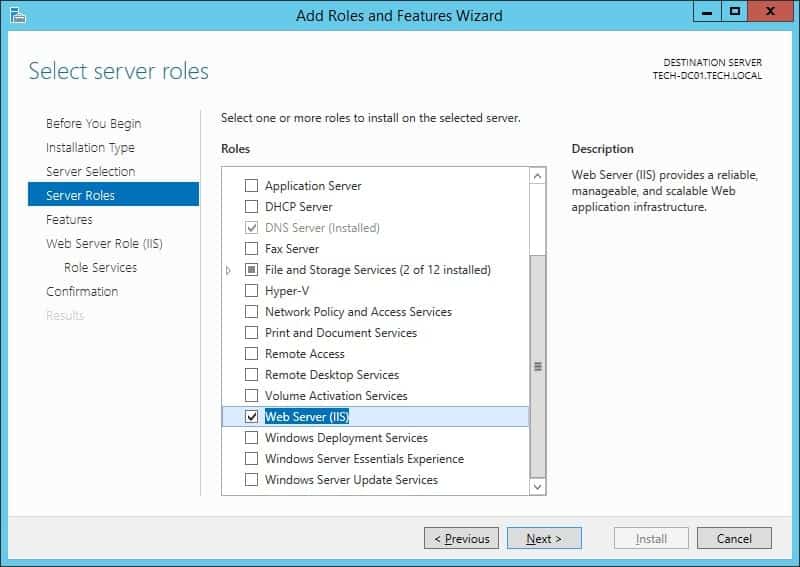

На экране серверных ролей выберите опцию под названием: Web Server IIS.

Нажмите на кнопку «Следующая».

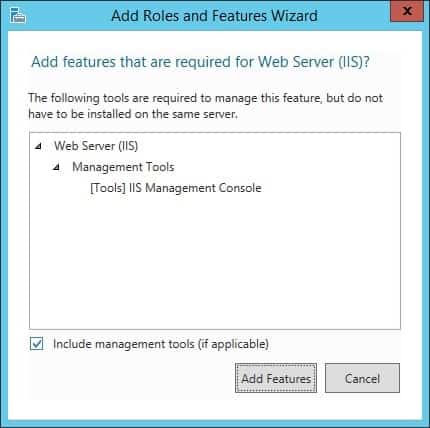

На следующем экране нажмите на кнопку Добавить функции.

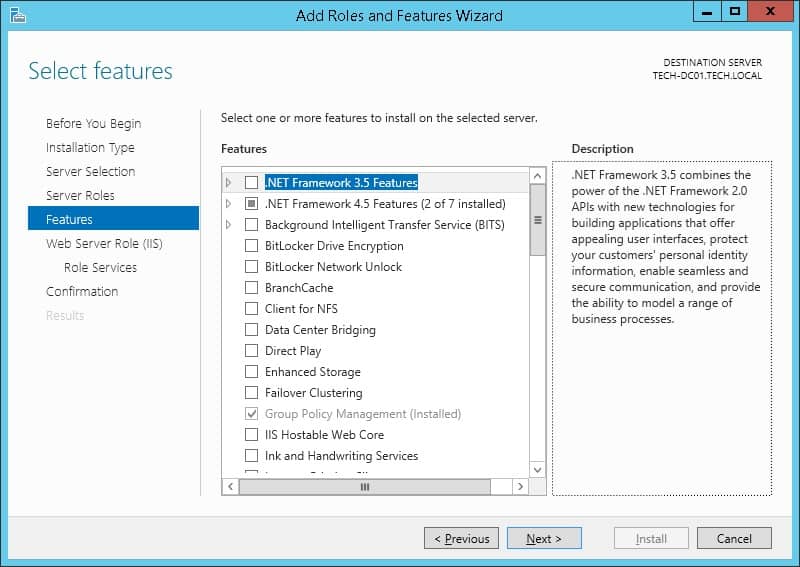

На экране Функции нажмите на кнопку «Следующая».

На экране службы роли нажмите на кнопку «Следующая».

На экране Резюме нажмите на кнопку Установки.

Запустите приложение под названием: IIS Manager.

В приложении IIS Manager выберите имя сервера IIS.

В правой части экрана доступ к опции под названием: MIME Типы

Добавьте новое расширение файла под названием (.pac) с помощью следующего типа MIME.

В качестве примера, вот наша конфигурация.

Вы закончили конфигурацию службы IIS.

Учебник Windows — Создание файла PAC

Запустите приложение Notepad и создайте скрипт автоматической конфигурации Proxy, также известный как PAC.

Этот файл Proxy PAC указывает, что доступ к внутренней сети 192.168.0.0/24 должен быть прямым.

Доступ к внутренней сети не должен использовать прокси-сервер.

Для всех других доступ, компьютер должен использовать прокси-сервер 192.168.0.1 и порт TCP 3128.

Сохраните скрипт автоматической конфигурации Прокси на корне сервера IIS.

В качестве примера, вот наша конфигурация.

Вы закончили создание автоматического скрипта конфигурации Proxy.

Учебник GPO — Автоматический скрипт конфигурации прокси

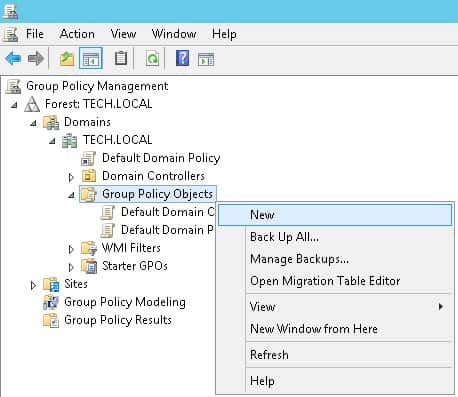

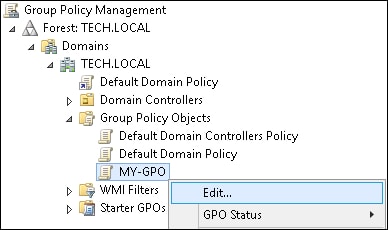

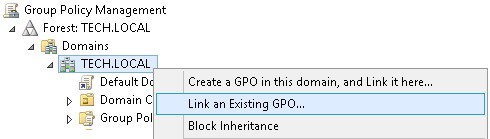

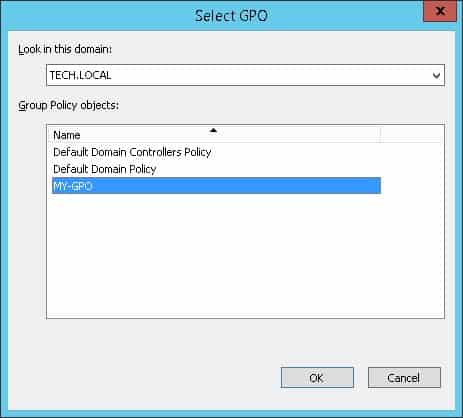

На контроллере домена откройте инструмент управления групповой политикой.

Создание новой групповой политики.

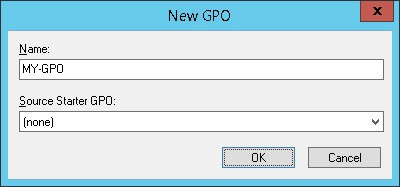

Введите имя для новой политики группы.

В нашем примере, новый GPO был назван: MY-GPO.

На экране управления групповой политикой расширьте папку под названием «Объекты групповой политики».

Нажмите правой кнопкой мыши на новый объект групповой политики и выберите опцию редактирования.

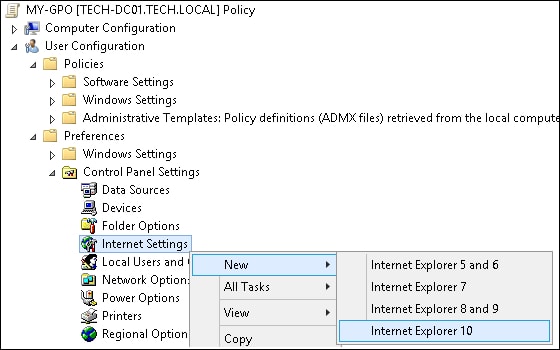

На экране редактора групповой политики расширьте папку конфигурации пользователя и найдите следующий элемент.

Нажмите правой кнопкой мыши на опцию «Настройки Интернета» и создайте новый элемент конфигурации для исследователя Интернета.

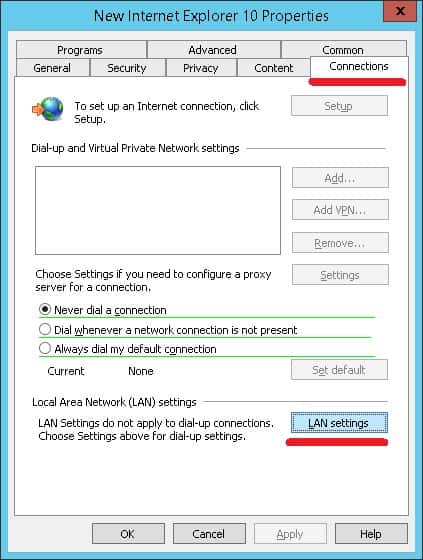

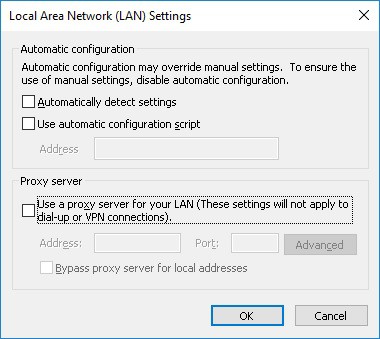

Доступ к вкладке Соединения и нажмите на кнопку настройки LAN.

Зеленая линия позволяет конфигурацию каждого элемента.

F5 активирует все опции на экране.

F6 активирует только выбранную настройку.

Убедитесь, что конфигурация, в которую вы входите, имеет зеленую линию.

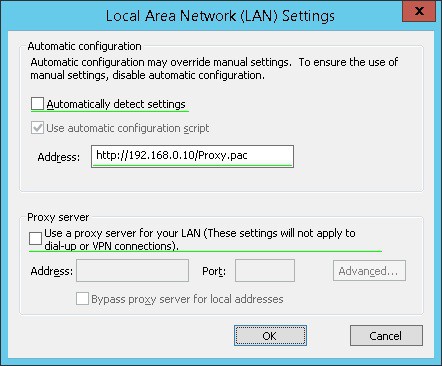

Введите URL-адрес в скрипт автоматической конфигурации Proxy.

Система создаст групповые предпочтения.

Чтобы сохранить конфигурацию групповой политики, необходимо закрыть редактор групповой политики.

Поздравляю! Вы закончили создание GPO.

Учебник GPO — Настройка прокси

На экране управления политикой Группы необходимо правильно нажать на желаемую Организационную группу и выбрать возможность связать существующий GPO.

В нашем примере мы собираемся связать групповую политику под названием MY-GPO с корнем домена.

После применения GPO вам нужно подождать 10 или 20 минут.

В течение этого времени GPO будет реплицироваться на другие контроллеры доменов.

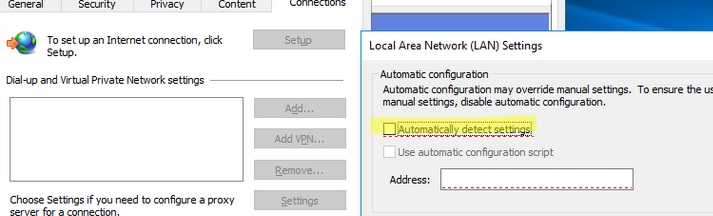

Чтобы протестировать конфигурацию, откройте конфигурацию Internet Explorer Proxy.

Вот экран конфигурации Прокси, перед нашей конфигурацией.

Вот экран конфигурации Proxy, после нашей конфигурации.

В нашем примере настройки Прокси автоматически устанавливались с помощью GPO.

VirtualCoin CISSP, PMP, CCNP, MCSE, LPIC22020-12-23T15:05:25-03:00

Related Posts

Page load link

Join Our Newsletter

Ok

From Wikipedia, the free encyclopedia

This article is about the browser file. For other uses, see PAC.

A proxy auto-config (PAC) file defines how web browsers and other user agents can automatically choose the appropriate proxy server (access method) for fetching a given URL.

A PAC file contains a JavaScript function FindProxyForURL(url, host). This function returns a string with one or more access method specifications. These specifications cause the user agent to use a particular proxy server or to connect directly.

Multiple specifications provide a fall-back when a proxy fails to respond. The browser fetches this PAC file before requesting other URLs. The URL of the PAC file is either configured manually or determined automatically by the Web Proxy Auto-Discovery Protocol.

Context[edit]

Modern web browsers implement several levels of automation; users can choose the level that is appropriate to their needs. The following methods are commonly implemented:

- Automatic proxy selection: Specify a host-name and a port number to be used for all URLs. Most browsers allow you to specify a list of domains (such as

localhost) that will bypass this proxy. - Proxy auto-configuration (PAC): Specify the URL for a PAC file with a JavaScript function that determines the appropriate proxy for each URL. This method is more suitable for laptop users who need several different proxy configurations, or complex corporate setups with many different proxies.

- Web Proxy Auto-Discovery Protocol (WPAD): Let the browser guess the location of the PAC file through DHCP and DNS lookups.

History[edit]

The Proxy auto-config file format was originally designed by Netscape in 1996 for the Netscape Navigator 2.0[1] and is a text file that defines at least one JavaScript function.

The PAC File[edit]

By convention, the PAC file is normally named proxy.pac. The WPAD standard uses wpad.dat. The .pac file is expected to contain at least one function:

FindProxyForURL(url, host), with two arguments and return value in specific format:

- *

urlis the URL of the object - *

hostis the host-name derived from that URL. Syntactically it is the same string as between://and the first:or/after that.[2] - *

return "..."is a string of signatures in the following format (see examples below):[note 1]-

returnValue = type host,":",port,[{ ";",returnValue }]; type = "DIRECT" | "PROXY" | "SOCKS" | "HTTP" | "HTTPS" | "SOCKS4" | "SOCKS5" host = UTF16String (* ECMA262-compatible UTF16 string *) port = UTF16String (* Digits *)

-

To use it, a PAC file is published to a HTTP server, and client user agents are instructed to use it, either by entering the URL in the proxy connection settings of the browser or through the use of the WPAD protocol. The URL may also reference a local file as for example: file:///etc/proxy.pac.

Even though most clients will process the script regardless of the MIME type returned in the HTTP reply, for the sake of completeness and to maximize compatibility, the HTTP server should be configured to declare the MIME type of this file to be either application/x-ns-proxy-autoconfig or application/x-javascript-config.

There is little evidence to favor the use of one MIME type over the other. It would be, however, reasonable to assume that application/x-ns-proxy-autoconfig will be supported in more clients than application/x-javascript-config as it was defined in the original Netscape specification, the latter type coming into use more recently.

Example[edit]

A very simple example of a PAC file is:

function FindProxyForURL (url, host) { return 'PROXY proxy.example.com:8080; DIRECT'; }

This function instructs the browser to retrieve all pages through the proxy on port 8080 of the server proxy.example.com. Should this proxy fail to respond, the browser contacts the Web-site directly, without using a proxy. The latter may fail if firewalls, or other intermediary network devices, reject requests from sources other than the proxy—a common configuration in corporate networks.

A more complicated example demonstrates some available JavaScript functions to be used in the FindProxyForURL function:

function FindProxyForURL (url, host) { // our local URLs from the domains below example.com don't need a proxy: if (shExpMatch(host, '*.example.com')) { return 'DIRECT'; } // URLs within this network are accessed through // port 8080 on fastproxy.example.com: if (isInNet(host, '10.0.0.0', '255.255.248.0')) { return 'PROXY fastproxy.example.com:8080'; } // All other requests go through port 8080 of proxy.example.com. // should that fail to respond, go directly to the WWW: return 'PROXY proxy.example.com:8080; DIRECT'; }

By default, the PROXY keyword means that a proxy corresponding to the protocol of the original request, be it http, https, or ftp, is used. Other supported keyword and proxy types include:

- SOCKS

- Use a SOCKS proxy.

- HTTP, HTTPS

- Introduced in more recent versions of Firefox. Specifies an HTTP(S) proxy.

- SOCKS4, SOCKS5

- Introduced in more recent versions of Firefox. Specifies the SOCKS protocol version.

Limitations[edit]

PAC Character-Encoding[edit]

The encoding of PAC scripts is generally unspecified, and different browsers and network stacks have different rules for how PAC scripts may be encoded. In general, wholly ASCII PAC scripts will work with any browser or network stack. Mozilla Firefox 66 and later additionally supports PAC scripts encoded as UTF-8.[3]

DnsResolve[edit]

The function dnsResolve (and similar other functions) performs a DNS lookup that can block the browser for a long time if the DNS server does not respond.

myIpAddress[edit]

The myIpAddress function has often been reported to give incorrect or unusable results, e.g. 127.0.0.1, the IP address of the localhost.[4]

It may help to remove on the system’s host file (e.g. /etc/hosts on Linux) any lines referring to the machine host-name, while the line 127.0.0.1 localhost can, and should, stay.[citation needed]

Security[edit]

In 2013, researchers began warning about the security risks of proxy auto-config.[5] The threat involves using a PAC, discovered automatically by the system, to redirect the victim’s browser traffic to an attacker-controlled server instead.

Another issues about pac file is the typical implementation involve clear text http retrieval, which does not include any security features such as code signing or web certificates. Attacker can perform man-in-middle spoofing attack easily.

Old Microsoft problems[edit]

Caching of proxy auto-configuration results by domain name in Microsoft’s Internet Explorer 5.5 or newer limits the flexibility of the PAC standard. In effect, you can choose the proxy based on the domain name, but not on the path of the URL. Alternatively, you need to disable caching of proxy auto-configuration results by editing the registry, a process described by de Boyne Pollard (listed in further reading).

It is recommended to always use IP addresses instead of host domain names in the isInNet function for compatibility with other Windows components which make use of the Internet Explorer PAC configuration, such as .NET 2.0 Framework. For example,

if (isInNet(host, dnsResolve(sampledomain), '255.255.248.0')) {} // .NET 2.0 will resolve proxy properly if (isInNet(host, sampledomain, '255.255.248.0')) {} // .NET 2.0 will not resolve proxy properly

The current convention is to fail over to direct connection when a PAC file is unavailable.

Shortly after switching between network configurations (e.g. when entering or leaving a VPN), dnsResolve may give outdated results due to DNS caching.

For instance, Firefox usually keeps 20 domain entries cached for 60 seconds. This may be configured via the network.dnsCacheEntries and network.dnsCacheExpiration configuration variables. Flushing the system’s DNS cache may also help, which can be achieved e.g. in Linux with sudo service dns-clean start or in Windows with ipconfig /flushdns.

On Internet Explorer 9, isInNet('localHostName', 'second.ip', '255.255.255.255') returns true and can be used as a workaround.

The myIpAddress function assumes that the device has a single IPv4 address. The results are undefined if the device has more than one IPv4 address or has IPv6 addresses.

Others[edit]

Further limitations are related to the JavaScript engine on the local machine.

Advanced functionality[edit]

More advanced PAC files can reduce load on proxies, perform load balancing, fail over, or even black/white listing before the request is sent through the network.

One can return multiple proxies:

return 'PROXY proxy1.example.com:80; PROXY proxy2.example.com:8080';

The above will try proxy1 first and if unavailable it will then try proxy2.

Notes[edit]

- ^ EBNF by W3C notation

References[edit]

- ^ «Navigator Proxy Auto-Config File Format». Netscape Navigator Documentation. March 1996. Archived from the original on 2007-06-02. Retrieved 2013-07-05.

- ^ «Proxy Auto-Configuration (PAC) file — HTTP | MDN».

- ^ «Bug 1492938 — Proxy autoconfig scripts should be loaded as UTF-8 if they are valid UTF-8, otherwise as Latin-1 (a byte is a code point)». Retrieved 2019-04-10.

- ^ «Bug 347307 — Need a way to determine the best local IP address for PAC files to use». Retrieved 2022-04-18.

- ^ Lemos, Robert (2013-03-06). «Cybercriminals Likely To Expand Use Of Browser Proxies». Retrieved 2016-04-20.

Further reading[edit]

de Boyne Pollard, Jonathan (2004). «Automatic proxy HTTP server configuration in web browsers». Frequently Given Answers. Retrieved 2013-07-05.

External links[edit]

- «Proxy Auto-Configuration (PAC) file». developer.mozilla.org. 2019-01-27.

- «Using the Client Autoconfiguration File». Netscape Proxy Server Administrator’s Guide: Chapter 11. 1998-02-25. Archived from the original on 2004-08-10.

- «Chapter 26 — Using Automatic Configuration, Automatic Proxy, and Automatic Detection». Microsoft TechNet. Retrieved 2013-07-05.

- «Proxy Auto Config for Firefox (PAC). Fully working examples including anti-ad and anti-adult filter rules». 2012-05-12. Archived from the original on 2015-07-01. Retrieved 2009-05-24.

Одноранговая сеть

Одноранговая сеть