-

Разработка сценария действий по нарушению информационной безопасности

Исходя

из анализа возможных атак на корпоративную

сеть при оценке угроз, представляется

целесообразным иметь в распоряжении

исследователя модель нарушителя, модель

каналов утечки информации и НСД, методики

определения вероятности информационного

контакта, перечень возможностей

информационных инфекций, способы

применения и тактико-технические

возможности средств ведения разведки,

ну, и, наконец, методику оценки

информационной безопасности.

Оценивая

вероятность осуществления угроз,

целесообразно исходить не только из

среднестатистических данных, но и исходя

из специфики конкретных информационных

систем.

-

Выбор анализируемых объектов и степени детальности их рассмотрения

Анализируемые

виды угроз следует выбрать из соображений

здравого смысла,

но в пределах выбранных видов провести

максимально полное рассмотрение.

Целесообразно

выявлять не только сами угрозы, но и

источники

их возникновения

— это поможет в выборе дополнительных

средств защиты. После идентификации

угрозы необходимо оценить

вероятность ее осуществления.

Оценивая

вероятность осуществления угроз,

целесообразно исходить не только из

среднестатистических данных, но и исходя

из специфики

конкретных информационных систем.

На

этом этапе большую помощь может оказать

разработанная инфологическая структура

объекта.

Для

небольшой организации рассматривается

вся информационная структура с позиций

выявления потенциально уязвимых мест.

Однако, если организации крупная,

всеобъемлющая оценка может потребовать

неприемлемых затрат времени и сил. В

таком случае следует сосредоточиться

на наиболее важных сервисах, заранее

соглашаясь с приближенностью итоговой

оценки.

Уязвимым

является каждый компонент информационной

системы. Но в сферу анализа невозможно

включить каждый байт. Приходится

останавливаться на некотором уровне

детализации, отдавая себе отчет в

приближенности оценки. Для новых систем

предпочтителен детальный анализ. Старая

система, подвергшаяся небольшим

модификациям, может быть проанализирована

только с точки зрения оценки влияния

новых элементов на безопасность всей

системы.

Для

определения объектов защиты удобно

рассматривать АС как четырехуровневую

систему:

-

Внешний

уровень

определяет взаимодействие подсистемы

АСУ с другими подсистемами. Функционально

этот уровень характеризуется, с одной

стороны, информационными (главным

образом, сетевыми) сервисами,

предоставляемыми данной подсистемой,

с другой стороны — аналогичными сервисами,

запрашиваемыми другими подсистемами.

На этом уровне должны отсекаться как

попытки внешнего несанкционированного

доступа к ресурсам подсистемы, так и

попытки личного состава, обслуживающего

СВТ сегментов ВС АСУ, несанкционированно

переслать информацию в каналы связи. -

Сетевой

уровень

связан с доступом к информационным

ресурсам внутри локальных сетей

подсистем. Безопасность информации на

этом уровне обеспечивается средствами

проверки подлинности пользователей и

разграничением доступа к ресурсам

локальной сети (идентификация,

аутентификация и авторизация). -

Системный

уровень

связан с управлением доступом к ресурсам

ОС. На этом уровне происходит

непосредственное взаимодействие с

операторами АРМов, задается либо

изменяется конфигурация сегментов ВС

АСУ. Защите системных ресурсов должно

уделяться особое внимание, поскольку

НСД к ним может сделать бессмысленными

прочие меры безопасности. -

Уровень

приложений связан

с использованием прикладных ресурсов

ВС. Поскольку именно приложения на

содержательном уровне работают с

данными, для них нужны собственные

механизмы обеспечения информационной

безопасности. Средства защиты, встроенные

в ОС, занимают особое место.

Связь

уровней безопасности ВС и уровней модели

OSI показана в таблице.

|

Уровни |

№ |

Уровни |

|

|

Приложений Системный |

7 |

Приложений |

|

|

Сетевой |

6 5 |

Представления Сессионный |

|

|

4 |

Транспортный |

||

|

3 |

Сетевой |

||

|

Внешний |

2 |

Канальный |

|

|

1 |

Физический |

На каждом уровне

определяются уязвимые элементы.

Введение.

Угроза безопасности информации – совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации (нарушению конфиденциальности, целостности, доступности, неотказуемости, подотчетности, аутентичности и достоверности информации и (или) средств ее обработки) и (или) к нарушению, прекращению функционирования систем и сетей. Для реализации угроз, т.е. проведения атак нарушитель разрабатывает сценарий и как правило не один с целью получения несанкционированного доступа к информационным ресурсам. Задача специалистов по защите информации защитить информационные ресурсы.

Основная часть.

В соответствии с рекомендациями регулятора, по решению владельца информации или оператора разрабатывается модель угроз безопасности информации, которая должна обеспечивать следующие этапы моделирование угроз [1]:

- определение объектов воздействия;

- определение негативных последствий;

- определение источников угроз безопасности информации (модель нарушителя);

- определение способа реализации угроз;

- определения сценариев реализации угрозы (тактики, техники и процедуры, применяемые нарушителем).

Автор приходит к выводу, что существующий процесс определения угроз безопасности информации не охватывает, все объекты защиты и сегменты в логических и физических границах информационной системы, в которых возможно присутствие уязвимостей.

При разработке модели угроз безопасности в качестве исходных данных для определения возможных актуальных нарушителей используются:

- описания векторов компьютерных атак, содержащихся в базах данных CAPEC, ATT&CK, OWASP, STIX, WASC. Два продукта компании MITRE: CVE (Common Vulnerabilities and Exposures – база данных общих известных уязвимостей информационной безопасности) и матрицы ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge – «тактики, техники и общеизвестные факты о нарушителях») – основанные на многолетних реальных наблюдениях база знаний компании MITRE [2], далее матрица – ATT;

- общий перечень угроз безопасности информации, содержащийся в банке данных угроз и моделей угроз безопасности информации Федеральная служба по техническому и экспортному контролю (ФСТЭК) России (bdu.fstec.ru) [1], далее матрица – ФСТЭК;

- отраслевые (ведомственные, корпоративные) модели угроз безопасности информации;

- нормативные правовые акты Российской Федерации, в соответствии с которыми создается и функционирует система или сеть, содержащие описание назначения, задач (функций) систем и сетей, состав обрабатываемой информации и ее правовой режим.

Несколько ключевых понятий, используемых далее. Фреймворк ATT&CK – это структурированная база знаний и модель поведения нарушителей, которая отражает не только разные этапы проведения атак, но методы их проведения. Тактика нарушителя информационной безопасности – локальная цель или задача нарушителя на определенном этапе его операции по нанесению ущерба за счет воздействия на целостность, доступность и конфиденциальность информации. Техники нарушителя – программные, аппаратные технологии, инструментарий, код, эксплоиты, используемые при атаках нарушителем для достижения им поставленной цели. Процедура – методика применения техник нарушителем. Техники и процедуры – способы реализации тактики. Сценарий реализации угроз нарушителем – совокупность всех доступных ему тактик, техник и процедур для воздействия на информационные ресурсы.

Специалисты по защите информации для создания активной защиты от атак нарушителей в качестве исходных данных используют: требования регуляторов, политики информационной безопасности предприятий, а также MITRE Shield – активная база знаний о защите информации и ее развитие до MITRE Engage [2], которая акцентирует внимание на стратегическом планировании операций в областях отрицания, обмана и взаимодействия с нарушителем, далее матрица – En.

Сценарии действий нарушителя и основные риски от их реализации должны быть глубоко исследованы специалистами по защите информации с целью принятия адекватных мер по защите информации. Для исследования сценариев угроз нарушителя автором предлагается разработать математическую модель сценария используя нечеткие когнитивные карты (НКК), которые позволяют формализовать численно неизмеримые факторы, использовать неполную, нечеткую и даже противоречивую информацию [3].

Чтобы построить математическую модель (ММ) на базе НКК, объект исследования (матрица – ATT, матрица – ФСТЭК и матрица – En) представить в виде знакового ориентированного графа. Ключевые факторы исследования техники — процедуры (в НКК- концепты) – это вершины графа. Дуги графа отображают причинные, следственные связи между вершинами.

ММ = {Cn , Eij, Snij , KWij}, (1)

где {Сn} — множество концептов (понятий), в данной статье – техник-процедур; {Eij} — множество причинно-следственных связей между техниками-процедурами; {Snij} — множество знаков связей; {KWij} – множество кортежей, состоящее из: {WAij} – множество весов связей, характеризующих атакующие воздействия нарушителя, вероятность реализации атаки с использованием i — техники; {WYAij} – множество весов связей, характеризующие ущерб от атаки нарушителя с использованием i-техники; {WPij} – множество весов связей, характеризующие вероятность отражения атаки i — средством защиты информации. Веса в этих множествах описываются нечеткой лингвистической переменной (очень сильно, сильно, средне, слабо и т. д.). Они определяются экспертами в соответствии с системой нечеткой логики [4], приведенной на рисунке 1.

Рис. 1. Система нечеткой логики

- Фаззификация – соотнесение физической величины на входе с лингвистическими переменными и получением значений функций принадлежности (х).

- Инференция – вычисление функций принадлежности для выходной величины по заданным логическим правилам.

- Дефаззификация – получение физических значений выходной величины из лингвистических переменных.

Пример. Фаззификация.

μ (х)

Пример. Инференция.

Обработка данных в системах нечеткой логики осуществляется с помощью причинно-следственных пар «ЕСЛИ»-«ТО». Например, ЕСЛИ a=b, ТО y=x. При этом должны соблюдаться два условия:

- существует хотя бы одно правило для каждой лингвестической выходной переменной;

- для любого терма выходной переменной имеется хотя бы одно правило, в котором этот термин используется в качестве целевой части правил. В противном случае имеет место база нечетких правил.

В процессе дефаззификации вычисляется численное значение выходной величины из лингвистических переменных. Методов дефаззафикации много, в математической модели сценариев реализации угрозы информационной безопасности на данном этапе реализован метод средневзвешенного значения.

Значение выходной величины вычисляется как средневзвешенное значение произведения функций принадлежности на горизонтальные координаты пиков этих функций. Применим только для симметричных функций принадлежности.

Пример. Дефаззификация.

Множество техник — процедур {Сn} разделяется на подмножества:

{Сn} = {ClТ1, C2Т2 , …, CsТr}, (4)

где {ClТ1} Т1, {C2Т2} Т2, …, {CsТr} Тr. T1, T2, …, Tr – тактики нарушителя.

В матрице – ФСТЭК представлено 10 тактик и суммарно 21 техника [1]. Например: первая тактика, Т1 нарушителя – сбор информации, в ней нарушитель для проведения разведывательных действий может использовать три техники. Первая техника – сбор информации из публичных источников. Вторая – направленное сканирование при помощи специализированного программного обеспечения. Третья – сбор информации о пользователях, которые допущены и работают с информацией.

В матрице – ATT больше тактик и техник. Она разделена несколько сводных матриц, ориентированных на разные предметные области, см. [2].

Может существовать несколько путей от техники Ci к технике C j. Для некоторого

Ci Ck1 …. Ckn Cj, — путь считается косвенным эффектом.

Используя Т – норму [3] для всех {WAikj}, составляющих кортежа {KWij} косвенный эффект определяется как минимум:

T (Ci Ck1 …. Ckn Cj) = мин{ WAik1, WAk1k2, …, WAknj}, (5)

При существовании нескольких различных косвенных путей общий эффект рассчитывается с использованием S-нормы [3]

S (Ci Cj) = макс {T1, T2, …, TK}, (6)

где Тn – косвенный эффект между Ci и Cj, К – количество косвенных эффектов.

Автором разработан алгоритм математической модели. Математическая модель реализована на языке программирования Python с использованием фундаментального пакета для научных вычислений numpy, набора инструментов нечеткой логики skffuzzy и драйверов работы с СУБД SQL Server 2008.

Заключение. На фрагменте нечеткой когнитивной карты графа техника – процедура рисунок 2 приведен сценарий, который нарушитель может реализовать для воздействия на целостность, доступность и конфиденциальность информационного ресурса. В данном графе определяется цепочка с максимальным значением риска информационной безопасности, приведена на рисунке 3.

Рис. 2. Фрагмент нечеткой когнитивной карты графа сценария нарушителя

Рис. 3. Цепочка с максимальным значением риска

Выводы. Сценарий позволяет установить причинно-следственную связь, что атака может быть порождена концептом – ошибка при эксплуатации и воздействует на концепт-представление и получает доступ к концепту-таблица расходов и нарушает его целостность. Таким образом, причинной для нанесения организации ущерба может быть недостаточная профессиональная подготовка специалиста. Необходимо устранить ошибку и повысить профессиональные компетенции специалиста по защите информации.

Моделирование угроз на основе сценариев или Как Cyber Kill Chain и ATT&CK помогают анализировать угрозы ИБ

Введение

В последние годы ФСТЭК России последовательно отменяет устаревшие руководящие документы Гостехкомиссии России, в которых для обеспечения безопасности информационных систем требовалось выполнить фиксированный набор требований безопасности. Новые нормативные требования фактически обязывают операторов информационных систем самостоятельно формулировать требования безопасности с учетом специфики защищаемого объекта. Основным инструментом для этого является анализ угроз и, к сожалению, методики проведения такого анализа в нормативной базе описаны крайне скупо.

Одним из наиболее эффективных приемов анализа угроз является моделирование сценариев реализации угроз с построением графов атак, который в англоязычных источниках получил название «Cyber Kill Chain».

Регламентирование в российской нормативной базе деятельности по анализу угроз

На сегодняшний день в

нормативных документах ФСТЭК России

Приказ ФСТЭК России от 11.02.2013 N 17 «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах».

Приказ ФСТЭК России от 18.02.2013 N 21 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных».

Приказ ФСТЭК России от 14.03.2014 N 31 «Об утверждении Требований к обеспечению защиты информации в автоматизированных системах управления производственными и технологическими процессами на критически важных объектах, потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и для окружающей природной среды».

Приказ ФСТЭК России от 25.12.2017 N 239 «Об утверждении Требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации».

установлен единый порядок формирования требований безопасности, предъявляемых к информационным системам. Каждый нормативный документ определяет перечень базовых мер безопасности информации, которые являются обязательными для всех информационных систем одинакового класса защищенности или одинаковой категории значимости. В дополнение к нормативным документам выпускаются

методические документы,

Методический документ «Меры защиты информации в государственных информационных системах» для приказов ФСТЭК №17 и №21. Аналогичный документ разрабатывается для приказов ФСТЭК №31 и №239.

которые содержат требования к реализации базовых мер безопасности. При этом декларируется, что базовый набор мер безопасности является необходимым, но не достаточным, и на оператора информационной системы возлагается обязанность самостоятельно провести анализ угроз и сформулировать требования к дополнительным мерам безопасности. Кроме того, требования к базовым мерам безопасности вариабельны, и оператор информационной системы должен самостоятельно их интерпретировать с учетом как специфики защищаемого объекта, так и с учетом актуальных для него угроз безопасности.

Так, например, одной из мер безопасности, направленной на защиту от компьютерных атак, является мера безопасности СОВ.1

«Обнаружение вторжений»,

Определена как базовая мера защиты во всех четырех упомянутых выше приказах ФСТЭК.

которая предписывает применять средства обнаружения вторжений уровня сети в государственных информационных системах и информационных системах персональных данных второго и первого классов защищенности, а также значимых объектах КИИ второй и первой категорий значимости. При этом на основе анализа угроз оператору информационной системы необходимо самостоятельно решить, следует ли применять такие средства обнаружения вторжений в информационных системах третьего класса защищенности и на объектах КИИ третьей категории значимости, а также не следует ли дополнить их средствами обнаружения вторжений уровня узла.

Возникает вопрос: как именно следует проводить анализ угроз? Наиболее подробно процедура описана в приказе №239, но даже это описание не дает прямого ответа. Так, в соответствии с требованиями данного документа анализ угроз безопасности информации должен включать:

- выявление источников угроз и оценку возможностей нарушителей;

- анализ возможных уязвимостей информационной системы и отдельных ее компонентов;

- определение возможных способов (сценариев) реализации угроз безопасности информации;

- оценку возможных последствий от реализации угроз.

При этом в качестве исходных данных для анализа угроз следует использовать банк данных угроз безопасности ФСТЭК и руководствоваться методическими документами ФСТЭК России.

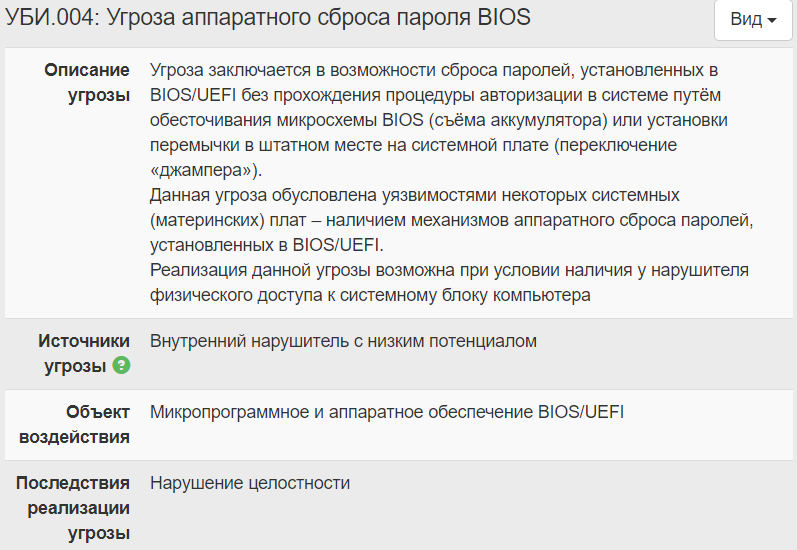

Раздел «Угрозы» Банка данных угроз и уязвимостей ФСТЭК России содержит описания более 200 видов угроз. Описания довольно краткие (см. пример на рисунке 1), и самое главное – большинство угроз сформулированы в терминах воздействия на отдельный компонент информационной системы. Без дополнительного анализа по такому описанию невозможно сделать вывод о последствиях воздействия для функционирования информационной системы и для безопасности обрабатываемой в ней информации.

Рисунок 1. Пример описания угрозы из БДУ ФСТЭК

В методических документах (например, в выписке из базовой модели угроз безопасности персональных данных

*

Аналогичный документ, рекомендованный для применения в критических информационной инфраструктуре, является документом ограниченного распространения и в настоящей статье не рассматривается.

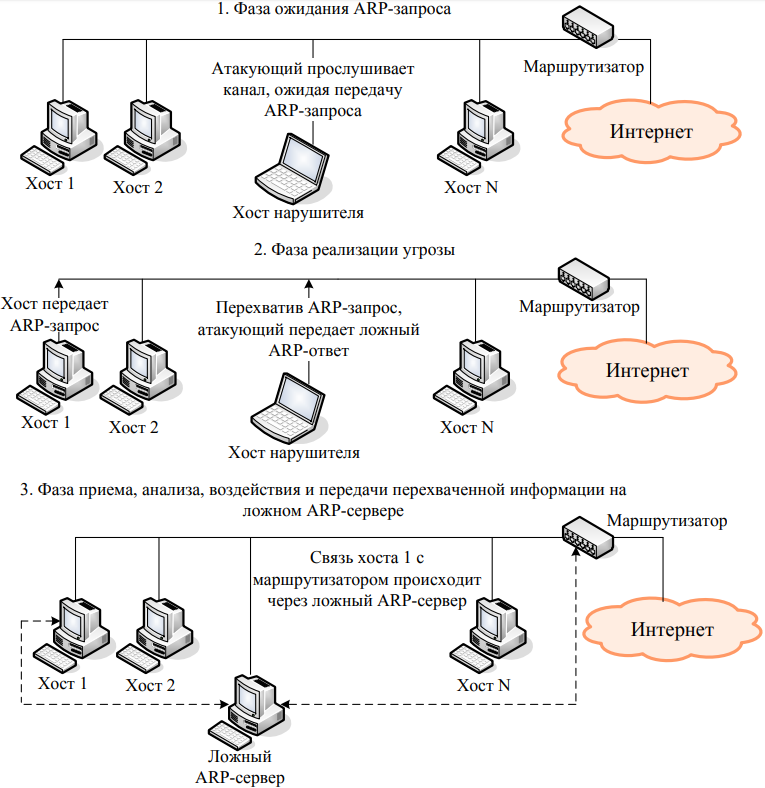

) рассматривается значительно меньшее количество угроз, но при этом и возможности нарушителя, и способы реализации ими угроз безопасности рассмотрены значительно подробнее. Однако и в этом документе описания большинства угроз сформулированы в терминах воздействия на отдельный компонент информационной системы с невозможностью без дополнительного анализа сделать адекватные выводы о последствиях реализации угрозы. Так, в документе подробно описана атака ARP spoofing (подмена MAC-адреса взаимодействующего узла в ARP-таблице атакуемого узла), но из этого описания сложно сделать вывод о том, как именно данная атака используется для анализа сетевого трафика, и к каким последствиям для защищаемой информационной системы она может привести (см. рисунок 2).

Рисунок 2. Описание атаки ARP spoofing в методическом документе ФСТЭК

Подобная ориентированность описаний угроз не на информационную систему в целом, а на отдельные ее компоненты создает для операторов информационных систем определенные трудности при моделировании угроз и провоцирует ошибки моделирования.

«Угроза», «способ», «сценарий»

Основной задачей системы информационной безопасности, когда речь идет об организации, является обеспечение нормального функционирования организации. Это особенно хорошо видно в нормативных документах по обеспечению безопасности критической информационной инфраструктуры: нарушения критических процессов (информационных, технологических, управленческих и т.п.) организации и последствия этих нарушений определяют категорию значимости информационной системы, используемой в этих процессах, а категория значимости – состав мер защиты.

При этом угрозы функционированию организации и основным процессам ее деятельности могут быть реализованы воздействием на информацию в процессе ее обработки, хранения или передачи, то есть реализацией угроз безопасности информации. Таким образом, регулятор задал определенную последовательность действий, включающих в себя анализ угроз:

- определяем угрозы критическим процессам и возможные последствия их реализации;

- исходя из этого определяем класс защищенности или категорию значимости, на их основе определяем базовый набор мер безопасности;

- проводим анализ угроз безопасности информации, реализация которых может привести к реализации угроз критическим процессам;

- на основании результатов анализа определяем особенности реализации базового набора мер безопасности и включаем в него дополнительные меры.

На практике специалисты органов власти и субъекты критической информационной инфраструктуры часто декларируют иной подход, который кажется им более простым:

- выбираем из БДУ и методических документов ФСТЭК все описанные угрозы безопасности информации и оцениваем, актуальны ли они для каких-либо компонентов информационной системы;

- если угроза безопасности информации актуальна для какого-либо компонента информационной системы, оцениваем, к каким последствиям для критических процессов она может привести.

Подобный подход методически неверен. В указанных источниках угрозы описаны в терминах воздействия на отдельный элемент информационной системы или инфраструктуры, причем для этого воздействия нарушителю требуется обладать определенными возможностями. Так, для перехвата трафика методом ARP spoofing нарушителю необходимо контролировать один из узлов локальной сети. Поскольку изначально нарушитель может не обладать подобными возможностями, у исследователя появляется соблазн признать данную угрозу неактуальной. Но в реальной жизни угрозы, которые могут быть реализованы в одно действие, большая редкость. Каждый известный инцидент – многоходовка, набор последовательных действий нарушителя в рамках некоторого сценария. Целью всех этих действий является достижение нужных нарушителю последствий выполнения сценария, а каждая реализуемая в рамках этого сценария угроза безопасности информации – лишь способ приблизиться к достижению этой цели. Таким образом, концентрация на анализе отдельных угроз безопасности информации может привести к тому, что действительно серьезные и практически реализуемые угрозы критическим процессам так и не будут рассмотрены. Покажем это на примере реального инцидента.

16 августа 2015 года

Подробнее см. в постановлении девятого арбитражного апелляционного суда от 31 августа 2016 г. по делу №А40-209112/2015

была проведена массовая кража денежных средств из банкоматов банков, входящих в Объединенную Расчетную Систему. Преступники открыли карточные счета в одном из региональных банков и в течение суток провели 3135 операций снятия наличных с карт с последующей отменой платежа на общую сумму около 470 млн руб. Все операции отмены были выполнены с использованием учетных записей двух уполномоченных сотрудников банка-эмитента. Как моделируются такие угрозы?

Для кражи наличных средств из банкоматов часто применяется атака «отмена платежа» (payment reversal). Преступник открывает в банке счет и получает привязанную к нему платежную карту. На счет вносится сумма, которую можно за одну операцию снять наличными в банкомате (150-200 тыс. руб.), и эту сумму банк устанавливает в качестве текущего лимита операций с данной картой. Преступник снимает эту сумму в банкомате, лимит уменьшается до нуля, после чего в процессинговый центр поступает сообщение об отмене платежа и для лимита операций устанавливается прежнее значение. Это дает преступнику возможность снова снять ту же сумму наличными. Такой трюк может повторяться до тех пор, пока в кассетах банкомата не закончатся купюры или пока действия преступника не будут замечены.

Отменить операцию может только сотрудник банка, обладающий необходимыми полномочиями, который в данной схеме действует как соучастник преступления. При моделировании угроз безопасности информации такой сотрудник рассматривается как основной источник угрозы, а самой угрозе в БДУ ФСТЭК соответствует, например, «УБИ.063: Угроза некорректного использования функционала программного и аппаратного обеспечения». В качестве защиты от данной угрозы нормативные документы Банка России рекомендуют применять «метод двойного ввода», при котором действие, выполненное одним сотрудником, должно быть подтверждено вторым сотрудником. Анализ угроз, проведенный по «упрощенной схеме» подтвердит достаточность этой меры защиты.

В данном примере «двойной ввод» не способен был предотвратить кражу. Как установило следствие, преступники внедрялись в информационную инфраструктуру банка, рассылая сотрудникам банка сообщения электронной почты с внедренной вредоносной программой Trojan-Dropper.Win32.Metel. Данная троянская программа позволяет получать контроль над атакованными рабочими местами, устанавливает соединение с сервером управления и дает хакерам возможность удаленно применять стандартные методы атаки на внутреннюю инфраструктуру (поиск и эксплуатация известных уязвимостей, анализ сетевого трафика с перехватом паролей пользователей и т.п.). Получив контроль над рабочими местами уполномоченных пользователей, преступники получили возможность отправлять от их имени управляющие сообщения в процессинговый центр. При этом защита методом «двойного ввода» не является для атакующего препятствием: учетная запись второго сотрудника получается теми же способами, что и первая учетная запись.

Таким образом, при моделировании угроз предусмотреть возможность такого инцидента можно было только в форме последовательности действий:

- внедрение вредоносной программы в атакуемую инфраструктуру с применением методов социальной инженерии («УБИ.186: Угроза внедрения вредоносного кода через рекламу, сервисы и контент» – наиболее близкая по смыслу к рассылке инфицированных сообщений электронной почты);

- загрузка на контролируемые узлы инфраструктуры инструментальных средств, необходимых для расширения атаки («УБИ.006: Угроза внедрения кода или данных»);

- анализ сетевого трафика, получение учетных записей и аутентификационных маркеров («УБИ.034: Угроза использования слабостей протоколов сетевого/локального обмена данными»);

- повышение привилегий до получения необходимых прав доступа – чаще всего атакующие стремятся получить административный доступ к контроллеру домена («УБИ.031: Угроза использования механизмов авторизации для повышения привилегий»);

- использование привилегированного доступа для выполнения нужных нарушителю действий («УБИ.063: Угроза некорректного использования функционала программного и аппаратного обеспечения»).

Подобная моделируемая последовательность действий называется сценарием реализации угрозы, причем выше описан только один из возможных сценариев, которые могли привести к подобному инциденту. Каждый элемент сценария описывает воздействие, приближающее нарушителя к достижению цели. При этом каждое из действий само по себе не представляет опасности для информационной системы, а большинство из них еще и нереализуемо без выполнения первых шагов сценария. Но, как мы видим, без рассмотрения таких сценариев очень легко недооценить возможности нарушителя, а тогда не будут приняты и необходимые меры защиты.

«Сценарный» подход к моделированию угроз имеет свое ограничение – он применим только для случая целенаправленных действий нарушителя. При этом, во избежание путаницы, приходится изменять понятийный аппарат, введенный в нормативных документах, используя следующие понятия:

- угроза – возможность наступления неприемлемых негативных последствий для функционирования организации в результате целенаправленных действий нарушителя;

- сценарий угрозы – последовательность действий нарушителя, способная привести к реализации угрозы;

- угроза безопасности информации – способ выполнения нарушителем определенного действия в рамках сценария угрозы.

Таким образом, при «сценарном» моделировании угроз БДУ ФСТЭК становится источником информации не об угрозах, а о способах выполнения нарушителем действий, которые могут складываться в сценарий угрозы.

Сценарии Cyber Kill Chain

Чтобы упростить моделирование действий нарушителя, исследователи неоднократно пытались систематизировать известные сценарии атак и выделить основные их

фазы по аналогии с

фазами ведения боевых действий.

Само понятие «kill chain» (убийственная последовательность) заимствовано из сленга Корпуса морской пехоты США и означает типовую последовательность действий, приводящую к уничтожению противника (например, «find, fix, fight, finish» — «найти, обездвижить, атаковать, прикончить»), в более широком смысле – к достижению требуемого результата.

Одна из первых систематизированных моделей (The Cyber Kill Chain) была предложена компанией Lockheed-Martin в 2011 году. Согласно этой модели, успешная атака на информационную инфраструктуру организации состоит из семи фаз:

- разведка (reconnaissance), то есть сбор общедоступной информации об объекте атаки;

- подготовка инструментария, прежде всего – вредоносного ПО (weaponization), с учетом особенностей инфраструктуры объекта атаки;

- доставка (delivery) вредоносного ПО на атакуемый объект;

- внедрение вредоносного ПО с использованием уязвимостей (exploitation);

- использование внедренного вредоносного ПО для развертывания дополнительных инструментальных средств (installation), необходимых для развития атаки;

- использование внедренных инструментальных средств для удаленного доступа к инфраструктуре и получения контроля над ней (command and control);

- достижение целей нарушителя (actions on objective).

Подобное разделение на фазы в целом соответствует большинству атак, связанных с использованием вредоносного ПО, но для моделирования угроз подобная модель практически непригодна, потому что:

- она неплохо описывает проникновение нарушителя в инфраструктуру и закрепление в ней, но не позволяет прогнозировать действия нарушителя, направленные на получение контроля над инфраструктурой и достижение им конечных целей;

- в этой модели применение вредоносного ПО является ключевой возможностью нарушителя, что провоцирует ошибочный вывод о том, что защита должна ориентироваться прежде всего на применение антивирусных средств.

Тем не менее, несмотря на свои недостатки, модель дала толчок к развитию сценарных методов моделирования атак, и на сегодняшний день основным инструментом моделирования является база знаний ATT&CK (Adversarial Tactics, Techniques & Common Knowledge – тактики, техники и известные факты о противнике) компании MITRE. Ее создатели пошли по пути накопления базовых техник (techniques), то есть способов выполнения нарушителем атакующих действий. Техники группируются в тактики (tactics), направленных на достижение нарушителем некоторой цели, конечной или промежуточной. Всего выделяются двенадцать тактик:

- Первичное проникновение (initial access) – получение нарушителем начального (хоть какого-то) доступа к информационной системе или сегменту сети, который в дальнейшем используется в качестве плацдарма для развития атаки.

- Выполнение (execution) необходимого нарушителю программного кода (инструментальных средств) на узле, к которому получен первичный доступ. Эта тактика может использоваться для внедрения вредоносного ПО, но не ограничивается им.

- Закрепление (persistance) – обеспечение инструментальным средствам нарушителя возможности постоянного присутствия на атакованном узле, в том числе – после принудительного завершения процесса, перезагрузки узла и т.п.

- Повышение привилегий (privilege escalation) – название тактики говорит само за себя.

- Противодействие защите (defense evasion) – защита инструментальных средств нарушителя от обнаружения или блокирования со стороны применяемых жертвой средств защиты.

- Авторизованный доступ (credential access) – получение нарушителем учетных записей легитимных пользователей или иной информации, необходимой для получения доступа к компонентам информационной инфраструктуры от имени легитимных пользователей, а также создание нарушителем собственных учетных записей, обладающих необходимыми привилегиями.

- Исследование (discovery) – сбор сведений об инфраструктуре, полезных для начала или развития атаки.

- Распространение (lateral movement) – получение начального доступа к компонентам информационной инфраструктуры, смежным с атакованным узлом.

- Сбор (collection) данных, которые могут как сами по себе являться целью действий нарушителя, так и способствовать дальнейшим действиям нарушителя (например, перехват клавиатурного ввода или изображения на экране компьютера).

- Удаленное управление (command and control) инструментальными средствами нарушителя.

- Эксфильтрация (exfiltration), то есть копирование данных за пределы атакованной информационной инфраструктуры, в том числе – с обходом средств противодействия.

- Причинение вреда (impact), в том числе – на промежуточных стадиях сценария для сокрытия следов или затруднения противодействия.

В отличие от модели The Cyber Kill Chain, в ATT&CK тактики не образуют последовательность. В этой модели нарушитель может выполнить начальное проникновение в организацию, исследовать ее инфраструктуру и обнаружить незащищенный доступ в инфраструктуру дочерней компании, провести исследование и найти на серверах дочерней компании незащищенную целевую информацию, извлечь ее и совершить иные действия.

Для каждой тактики в базе знаний содержатся возможные способы ее реализации – техники. Так, в зависимости от конкретного программного инструмента, тактика «выполнение» для его внедрения может быть реализована через программный интерфейс API, с помощью утилит командной строки, через регистрацию компонента ActiveX утилитой regsvr32, с помощью расписания Scheduled Task и т.п. Для каждой техники в базе знаний содержится ее подробное описание и публично известные случаи применения этой техники в реальной жизни.

Таким образом, данная база знаний позволяет при моделировании угроз детально проработать возможные действия нарушителя.

Применение ATT&CK для моделирования угроз

Обратной стороной детального описания техник в модели ATT&CK является невозможность ее использования для абстрактной информационной системы на стадии ее создания. Моделирование угроз на основе этой модели возможно только после того, как будут выбраны основные технические решения, а также на стадии оценки защищенности информационной системы для ее последующей модернизации.

При моделировании угроз используется фиксированная модель нарушителя. Рассматриваемый нарушитель:

- является высококлассным специалистом;

- обладает знанием и навыками применения всех техник ATT&CK;

- способен применять известные техники и их вариации;

- способен использовать инструментальные средства, имеющиеся в свободном доступе или свободной продаже;

- способен самостоятельно разрабатывать инструментальные средства, при условии, что принцип их действия известен;

- знает архитектуру программных и аппаратных средств, особенности их реализации и использования их функциональных возможностей на уровне разработчика, но в объеме, соответствующем документации, имеющейся в свободном доступе или предоставляемой пользователям.

Прежде всего, определяются начальные возможности нарушителя:

- для внешнего нарушителя – нахождение вне периметра защиты, но с возможностью доступа к общедоступным интерфейсам исследуемой информационной системы и к интерфейсам ограниченного доступа с правами непривилегированного пользователя;

- для внутреннего нарушителя – нахождение в пользовательском сегменте локальной вычислительной сети с доступом только к интерфейсам исследуемой информационной системы, общедоступным для этого сегмента, в некоторых случаях – с возможностью доступа к компонентам информационной системы с правами непривилегированного пользователя.

Моделирование угроз проводится по тем же принципам, что и тестирование на проникновение, но без практического выполнения атакующих действий. Для начальной точки сценария оценивается, какие именно объекты будут доступны нарушителю и какими возможности нарушитель обладает при доступе к каждому такому объекту. Моделирование проводится итерационно:

- Для каждого объекта определяются применимые для него техники атаки в условиях отсутствия противодействия (например, в случае отсутствия средств защиты, их некорректной настройки и т.п.).

- Для каждой применимой техники определяются последствия ее успешного применения нарушителем, например, расширение возможностей доступа к рассматриваемым объектам или получение начального доступа к новым объектам. При этом новые объекты добавляются в область моделирования угроз, а для ранее рассмотренных объектов фиксируется получение нарушителем новых возможностей.

- Для каждой применимой техники также определяются меры защиты, необходимые для противодействия ее применению, и формируются или уточняются требования к ее реализации.

- Для каждой применимой техники также определяются следы, которые может оставить нарушитель при ее применении (сигнатуры применяемых инструментальных средств, характерные события или особенности сетевого трафика) – в дальнейшем они могут использоваться как индикаторы компрометации для регистрации атак.

- Если очередная итерация моделирования привела к расширению перечня объектов, к которым нарушитель условно получил доступ в ходе моделирования, или изменились возможности нарушителя при доступе к отдельным объектам, итерация повторяется. Если итерация не привела к каким-либо изменениям модели, возможности нарушителя считаются исчерпанными и проводится оценка результатов, условно достигнутых нарушителем в ходе моделирования.

Описанный выше подход может оказаться очень трудоемким, поэтому на практике часто применяются различные способы оптимизации, например:

- формулируются базовые меры защиты и типовые требования к их реализации, а применимость техник действий нарушителя оценивается исходя из предположения о корректной реализации этих мер защиты;

- область моделирования ограничивается отдельной информационной системой или отдельными ее подсистемами и т.п.

Подобные способы оптимизации снижают трудозатраты моделирования, но создают риск переоценки эффективности защиты.

Результатом моделирования является ориентированный граф (иногда называемый графом атак), узлами которого являются объекты, попавшие в область моделирования (например, узлы корпоративной вычислительной сети или компоненты информационной системы), а дугами – применение отдельных техник. Характеристикой дуги являются возможности доступа к объекту, полученные нарушителем при применении соответствующей техники; характеристикой узла – совокупные возможности доступа к соответствующему объекту, полученные нарушителем в ходе моделирования. На основе совокупных возможностей доступа к узлам сети или компонентам информационной системы оцениваются результирующие возможности нарушителя по воздействию на функционирование информационной системы и негативные последствия такого воздействия.

В случае, если воздействие нарушителя на один или несколько узлов приводит к неприемлемым последствиям для функционирования информационной системы или организации в целом, такое воздействие характеризуется как угроза функционированию системы (или угроза процессу, в котором используется информационная система), а все возможные пути в графе атак, приводящие к такому воздействию признаются возможными сценариями реализации данной угрозы.

Заключение

Моделирование угроз на основе сценариев позволяет одновременно решить сразу несколько задач обеспечения информационной безопасности:

- охватить максимально возможный спектр угроз, актуальных для данной информационной системы;

- разработать детальные требования к мерам безопасности, препятствующим каждому возможному действию нарушителя;

- определить индикаторы компрометации, которые позволят обнаружить применение сценария реализации угрозы;

- заблаговременно разработать меры оперативного реагирования на каждый сценарий;

- в ходе реагирования на атаку – прогнозировать возможные следующие действия нарушителя и оперативно противодействовать им.

При этом каждой технике из базы знаний ATT&CK соответствует некоторая угроза из БДУ ФСТЭК, что позволяет использовать БДУ как классификатор действий нарушителя и формализовывать сценарии в соответствии с требованиями нормативных документов ФСТЭК.

При этом следует учитывать, что база знаний ATT&CK имеет свои ограничения. Так, она содержит только примеры действий нарушителя, возможность выполнения которых подтверждена практикой или лабораторными исследованиями, и на ее основе невозможно в полном объеме смоделировать некоторые теоретически возможные угрозы, предусмотренные БДУ ФСТЭК. Таким образом, моделирование угроз на основе сценариев требует не только заимствования готовых знаний, но и самостоятельной оценки возможностей реализации перспективных угроз, особенно когда речь идет о применении мобильной связи, облачных технологий, Интернета вещей и т.п.

Интернет-портал «Безопасность пользователей в сети Интернет»

admin@safe-surf.ru

https://safe-surf.ru

Другие материалы

Каждый из нас понимает очевидную вещь: перспективное планирование обеспечивает широкому кругу (специалистов) участие в формировании первоочередных требований..

Интернет-портал «Безопасность пользователей в сети Интернет»

admin@safe-surf.ru

https://safe-surf.ru